漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-07119

漏洞标题:某集团煤矿远程监控系统存在严重安全隐患!!

相关厂商:国家安全生产监督管理局

漏洞作者: zeracker

提交时间:2012-05-15 10:31

修复时间:2012-06-29 10:32

公开时间:2012-06-29 10:32

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-05-15: 细节已通知厂商并且等待厂商处理中

2012-05-15: 厂商已经确认,细节仅向厂商公开

2012-05-25: 细节向核心白帽子及相关领域专家公开

2012-06-04: 细节向普通白帽子公开

2012-06-14: 细节向实习白帽子公开

2012-06-29: 细节向公众公开

简要描述:

本来不打算再提交这个了的,但是看这个财大气粗的集团就是看不惯,哪有这样的,直接KO了。

既然花了高价钱买设备,为什么不在安全上做到更好呢?大公司都这样,那些黑煤窑啥的,就不用说了。多曝光,有利于此行业的发展,提高重视程度!

上次漏了一张底层矿工图片,这次补齐全!因为去年7月份的时候,有机会到贵州某深山

建筑工地上呆了几天,虽然不是矿工,普通的山区,啥都没有,更感受出那份劳苦。

对于直接影响到生产安全的,我认为很有必要发布,拒绝跨省哈。届时会提交更多至cncert。

详细说明:

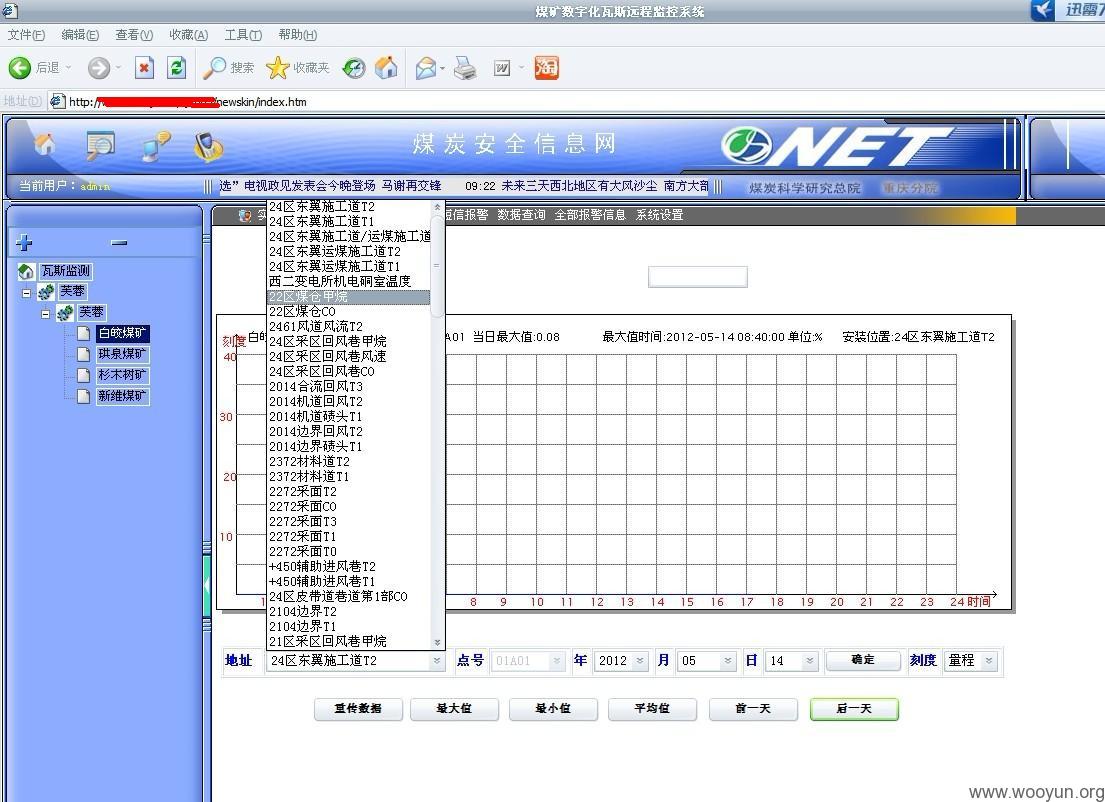

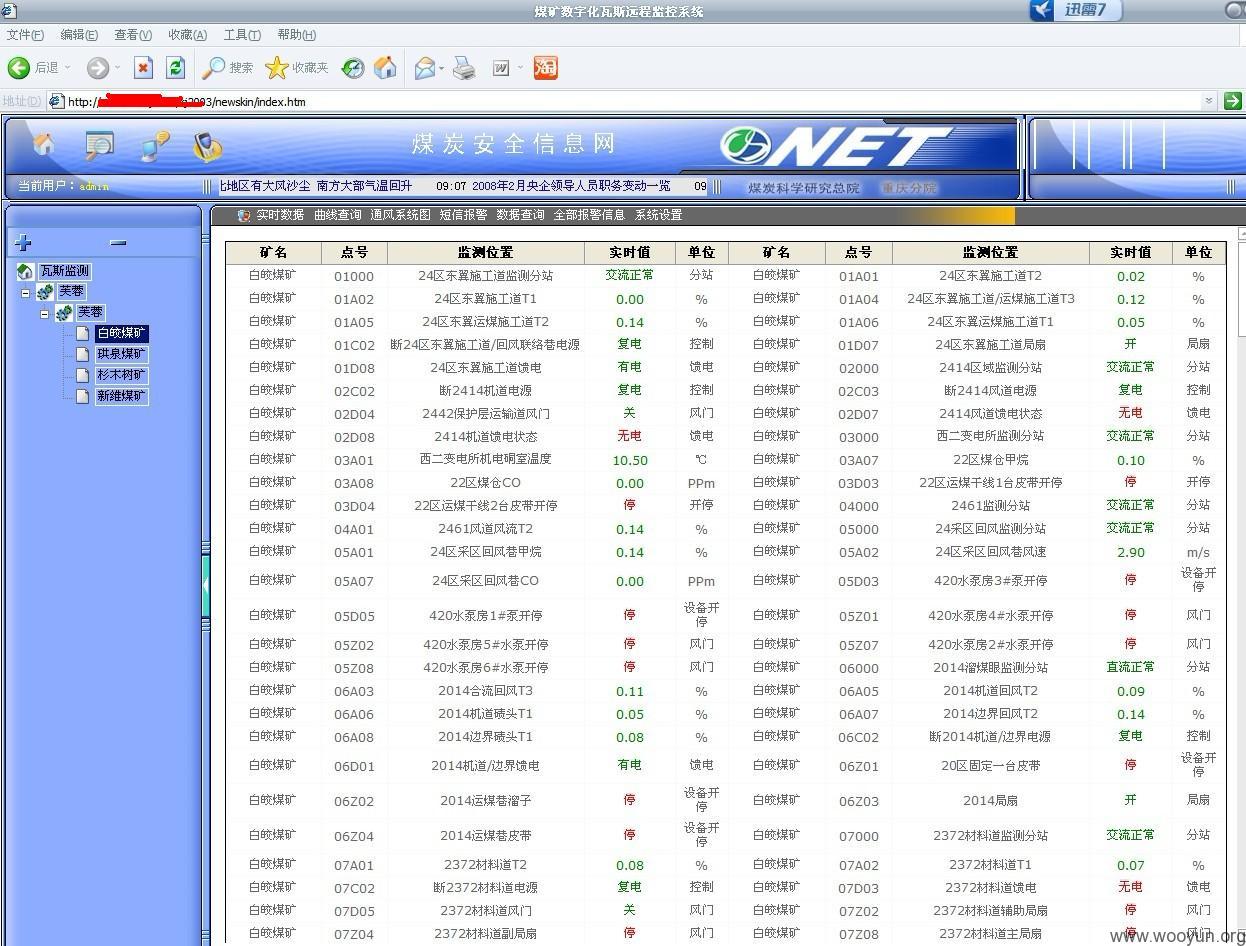

昨天测试后台的时候,尼玛啊,测试到凌晨5点多才睡觉啊始终进不去,但是中午刚起床的

时候,找到了直接性的绕过后台权限,口令都省了。

http://kjws.XXXXX.com/

XXXX集团公司瓦斯抽采利用系统

http://www.XXXXXX.com/kj2003/newskin/index.htm 直接性的绕过。

漏洞证明:

修复方案:

版权声明:转载请注明来源 zeracker@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-05-15 12:19

厂商回复:

CNVD确认漏洞并复现所述情况,再次感谢zeracker在工业控制领域的安全测试。根据与zeracker的交流,真正纯粹的白帽子精神!

漏洞事件作为补充报告上报国务院某信息安全协调机构,并视情抄报国家安全生产监督管理总局。

评估该系统为煤矿安全生产在线系统,且具备部分管理操作权限。根据此前约定原则,rank 10.

最新状态:

暂无