漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06186

漏洞标题:福建省交通运输厅后台弱口令

相关厂商:福建省交通运输厅

漏洞作者: horseluke

提交时间:2012-05-08 19:31

修复时间:2012-06-22 19:32

公开时间:2012-06-22 19:32

漏洞类型:后台弱口令

危害等级:低

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-05-08: 细节已通知厂商并且等待厂商处理中

2012-05-10: 厂商已经确认,细节仅向厂商公开

2012-05-20: 细节向核心白帽子及相关领域专家公开

2012-05-30: 细节向普通白帽子公开

2012-06-09: 细节向实习白帽子公开

2012-06-22: 细节向公众公开

简要描述:

福建省交通运输厅后台弱口令,并因此连累外包公司,导致其内部部分敏感信息泄漏。

详细说明:

(本问题建议转由CNCERT/CC通知两个涉事方处理)

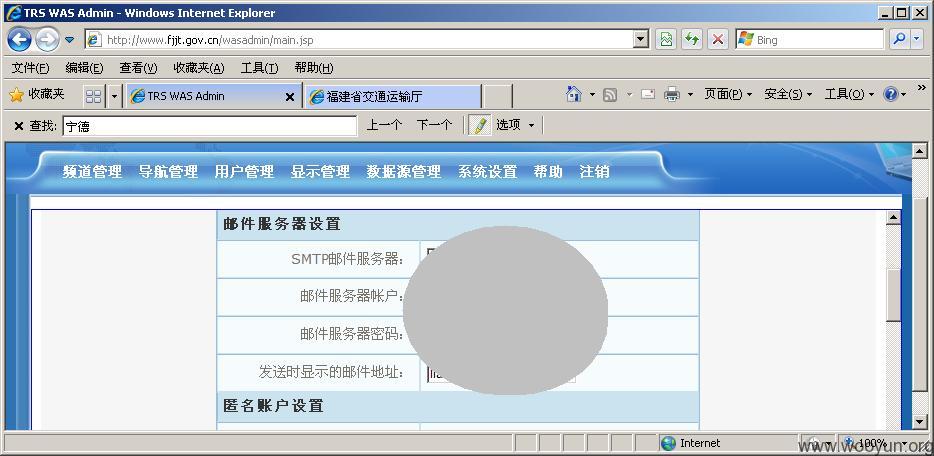

一、福建省交通运输厅后台弱口令

细节:

福建省交通运输厅采用was,其后台仍然遗留初始配置系统的用户名和弱密码,导致可以登录查看并修改里面的内容。

影响:

目前未知后台是否存在漏洞,同时也未知是否和主站真实存在关联(因为后台频道列表和主页罗列的有部分不一致的地方)。个人判定为低。

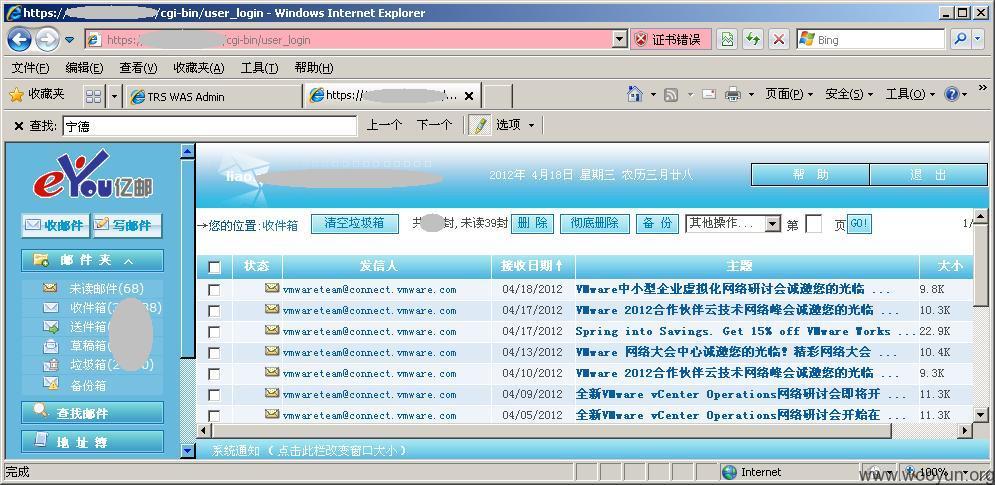

二、TRS员工邮箱密码泄露,导致其内部部分敏感信息泄漏。

细节:

上图的福建省交通运输厅was后台中,有一个邮件发送设置。其填写的是TRS某员工的邮箱。由于后台弱口令的存在,因此也连累了TRS公司,导致其内部部分敏感信息泄露,包括内部的往来邮件、通讯录等。但从邮件列表看,可能已经离职。

影响:

严格来讲,was后台系统也有错,不应该将密码显示出来。

考虑到存在商业机密泄露的风险,故判定为中低。

漏洞证明:

见详细说明。

修复方案:

建议向福建省交通运输厅提出如下修复建议:

一、修改后台密码,撤销demo页面

二、排查服务器是否已经被人利用此途径挂马

建议向TRS公司提出如下修复建议:

一、后台所有涉及密码的部分,不应该显示密码,甚至所谓md5等单向算法也不行,应当使用一个特殊判定符(比如:__NOT_MODIFIED_PWD__),用于判断密码是否修改了;

二、离职员工的邮箱,该关的还是关了吧。又或者,全体的邮箱都要VPN才能上;

三、外包项目需要利用自身邮箱进行通知和监控的,建议单独给弄个邮箱。不建议使用员工自己的邮箱、同样也不建议集中于一个邮箱处理。

版权声明:转载请注明来源 horseluke@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2012-05-10 15:13

厂商回复:

CNVD确认漏洞并复现所述情况,转由CNCERT福建分中心协调涉事单位处置。

至中午14时,涉事单位反馈已经处置。对于网站承建单位,未进行协调,仅告知涉事单位详细情况,由涉事单位自行处置。涉事单位对horseluke表示感谢。

对漏洞评分如下:

CVSS:(AV:R/AC:L/Au:NR/C:P/A:N/I:P/B:N) score:6.42(最高10分,中危)

即:远程攻击、攻击难度低、不需要用户认证,对机密性、完整性造成部分影响。

技术难度系数:1.0(一般,默认口令)

影响危害系数:1.2(一般,涉及省厅级政府部门)

CNVD综合评分:6.42*1.0*1.2=7.704

最新状态:

暂无