首先 os.environ

可能前面的会觉得是正常功能不算漏洞,但是

os.listdir('/usr/local/sae/python/lib/python2.6/site-packages')

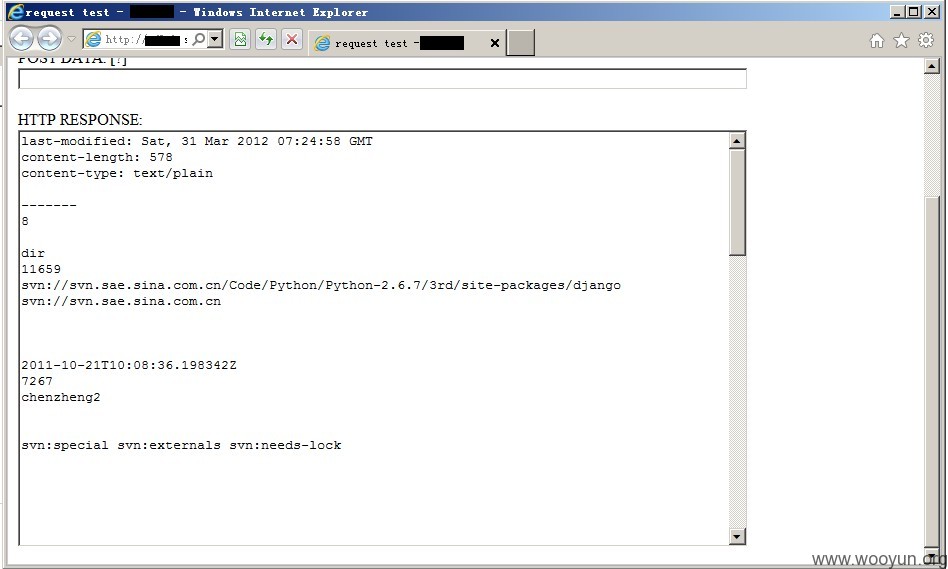

下面所有目录svn都能读到entries

Python Path: ['/data1/www/htdocs/5**/e**/1','/usr/local/sae/python/lib/python26.zip', '/usr/local/sae/python/lib/python2.6','/usr/local/sae/python/lib/python2.6/plat-linux2', '/usr/local/sae/python/lib/python2.6/lib-tk','/usr/local/sae/python/lib/python2.6/lib-old', '/usr/local/sae/python/lib/python2.6/lib-dynload', '/usr/local/sae/python/lib/python2.6/site-packages']

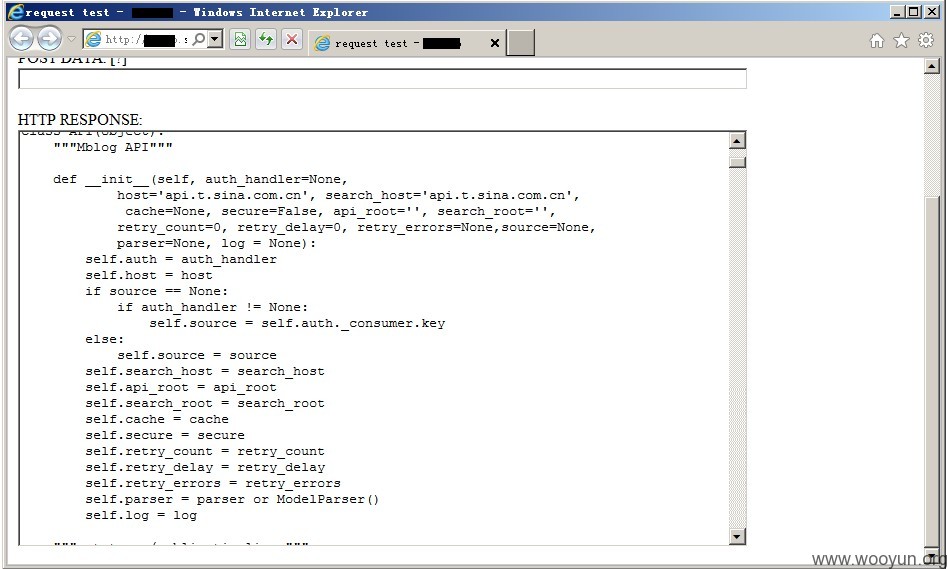

另外这些你们的所有模块都可以完全读出py源码,相当于完全开源了?是否考虑全部或部分只保留.pyc而非.py?这样所有源码可读如果有人用长时间研究一下是否可能找到一些漏洞?

以上所有内容是否算漏洞我也没法确定,新浪觉得呢 :)