漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-05833

漏洞标题:腾讯3GQQ修改密码后仍可通过旧书签登陆

相关厂商:腾讯

漏洞作者: Malash

提交时间:2012-04-07 11:15

修复时间:2012-05-22 11:16

公开时间:2012-05-22 11:16

漏洞类型:未授权访问/权限绕过

危害等级:低

自评Rank:3

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-07: 细节已通知厂商并且等待厂商处理中

2012-04-10: 厂商已经确认,细节仅向厂商公开

2012-04-20: 细节向核心白帽子及相关领域专家公开

2012-04-30: 细节向普通白帽子公开

2012-05-10: 细节向实习白帽子公开

2012-05-22: 细节向公众公开

简要描述:

腾讯3GQQ登陆后可以保存书签(URL),方便下次通过书签直接登陆。但当用户修改QQ密码后原书签依旧可以登陆成功且可以多次登陆、顶掉其他客户端。

详细说明:

腾讯3GQQ登陆后可以保存书签(URL),方便下次通过书签直接登陆。但当用户修改QQ密码后原书签依旧可以登陆成功且可以多次登陆、顶掉其他客户端。

如发生密码泄露等情况用户权限将会被黑客通过保存书签的方式长期持有,可作为QQ盗号后保持权限的一种手段。

漏洞证明:

首先我们注册一个qq号以供测试2606522034,注册完成后通过3GQQ进行登陆。

获得书签(URL地址)

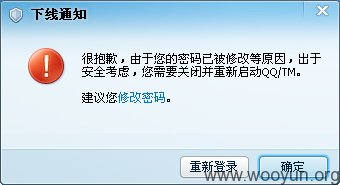

然后登陆QQ的PC客户端,点击系统设置——安全设置——修改密码,通过QQ安全中心修改密码,修改成功后有如下提示:

必须输入新密码才可以从PC登陆。

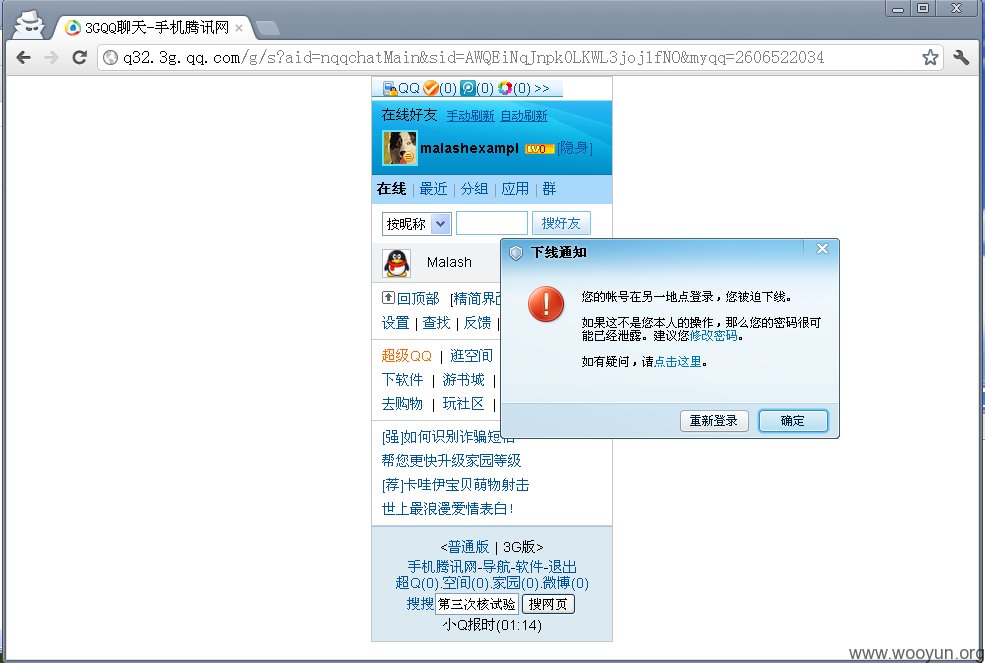

此时我们再次访问书签URL(为了防止其他因素影响,每次测试时删除Cookies、缓存并重新进入Chrome的隐身窗口)

可以看到3GQQ登陆成功,并且PC端被顶掉线了。

经过测试,3GQQ的书签登陆可以多次使用,用户无法使其强制下线(这一点不同于QQ刚推出的多出登陆,因为3GQQ是直接把其他客户端顶掉的)

修复方案:

用户修改密码后立即使现有书签过期

(刚才发了填收邀请码的邮箱,抱歉)

版权声明:转载请注明来源 Malash@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2012-04-10 09:19

厂商回复:

非常感谢您的反馈

最新状态:

暂无