漏洞概要

关注数(24)

关注此漏洞

漏洞标题:Java写文件时文件名00截断 BUG

提交时间:2012-12-26 21:30

修复时间:2012-12-26 21:30

公开时间:2012-12-26 21:30

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:6

漏洞状态:未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2012-12-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-12-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

Java在上面两种环境写文件时,会因为00截断而无法正确为新生成的文件命名。比如用户需要的用户名abc.jsp .jpg,但经过00截断后,生成的文件的名称变为abc.jsp , 因此我们在涉及到上传的文件名没更改名称或者可自定义目录的时候加以利用

详细说明:

测试环境:

1.windows7(x64)+tomcat7+jdk1.6

2.Linux3.0(ubuntu11.10)(x86)+tomcat7+jdk1.7

Java在上面两种环境写文件时,会因为00截断而无法正确为新生成的文件命名。比如用户需要的用户名abc.jsp .jpg,但经过00截断后,生成的文件的名称变为abc.jsp , 因此我们在涉及到上传的文件名没更改名称或者可自定义目录的时候加以利用。

测试发送的头部数据如下:

name=abc.jsp .jpg(注意在上传前,这里的空格需要我们用十六进制编辑器将其变为00)

测试的服务端代码如下:

漏洞证明:

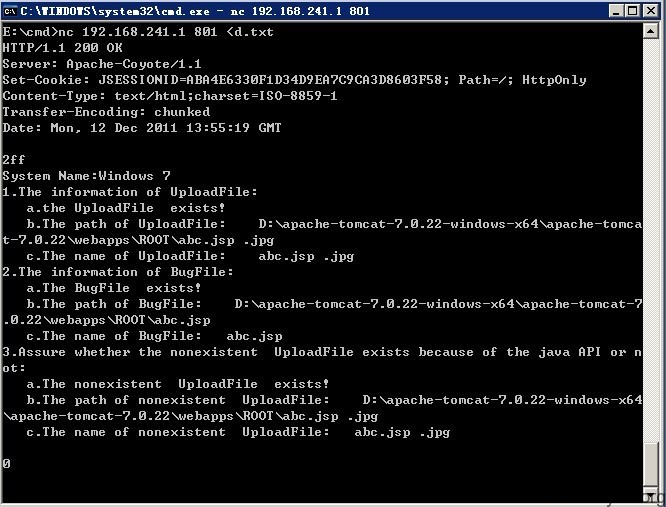

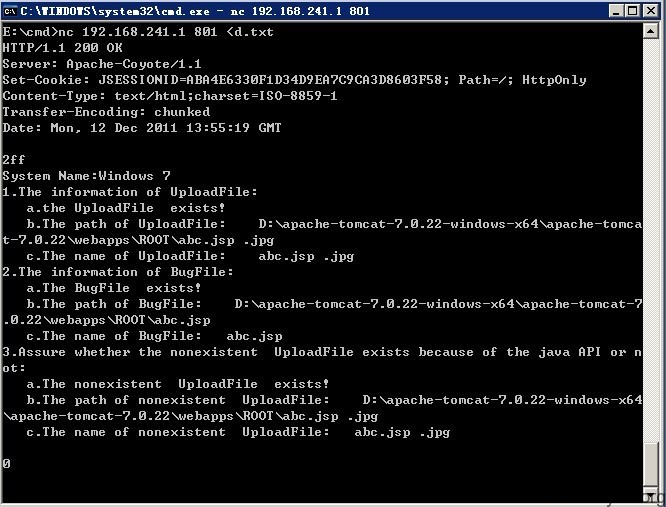

1.在windows7(x64)+tomcat7+jdk1.6环境下提交的数据返回结果的截图:

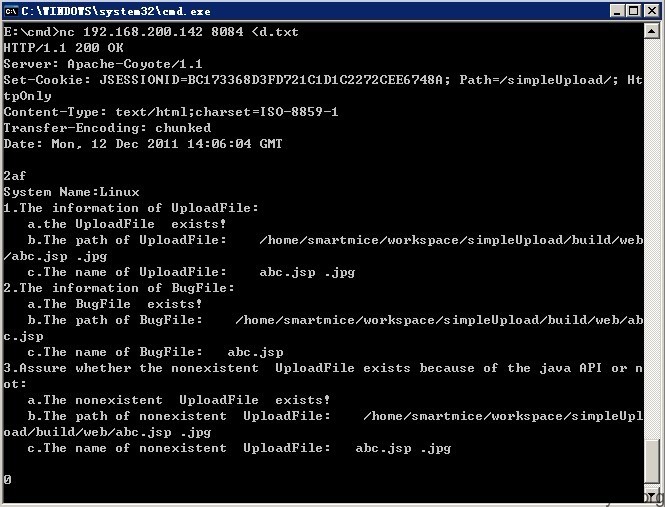

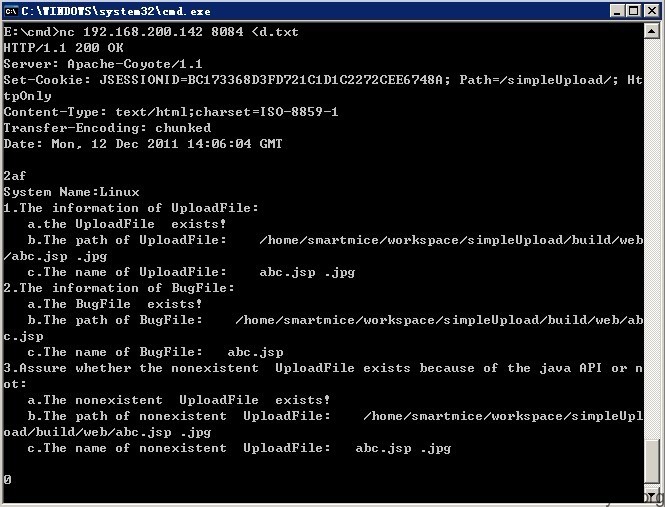

2.在Linux3.0(ubuntu11.10)(x86)+tomcat7+jdk1.7环境下提交的数据返回结果的截图:

从上图我们可以看到:

1点成功了,表示文件已经上传成功了,并且文件名abc.jsp00.jpg没变,且java认为这个文件存在的。

2点也成功了,表明 abc.jps存在.

3我们用abc.jsp组全00.jpg去确认这个文件是否存在,结果java认为存在。

注:(这里的00表示16进制字符)

当我们打开对应的目录时,发现只有abc.jsp存在。这说明文件名00截断是JAVA的原因。而不是系统的原因。

为了不让web shell由于这个漏洞而得以上传,推荐你使用fckeditor的方法,用一个正则表达式替换用户可以定义的路径名或者文件名,代码如下

filename = filename.replaceAll("\\/|\\/|\\||:|\\?|\\*|\"|<|>|\\p{Cntrl}", "_");(正则表达中\\p{Cntrl}这个是处理00字符的。)

修复方案:

漏洞回应