漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015957

漏洞标题:[腾讯实例教程] 那些年我们一起学XSS - 1. 什么都没过滤的入门情况

相关厂商:腾讯

漏洞作者: 心伤的瘦子

提交时间:2012-12-13 14:18

修复时间:2013-01-27 14:19

公开时间:2013-01-27 14:19

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-13: 细节已通知厂商并且等待厂商处理中

2012-12-13: 厂商已经确认,细节仅向厂商公开

2012-12-23: 细节向核心白帽子及相关领域专家公开

2013-01-02: 细节向普通白帽子公开

2013-01-12: 细节向实习白帽子公开

2013-01-27: 细节向公众公开

简要描述:

只是些反射型XSS,单单发出来没有什么意义。

只是些反射型XSS,腾讯怎么修都修不完。

只是些反射型XSS,我想让它变得更有价值。

只是些反射型XSS,我拿他们做成了教程。

详细说明:

1. XSS的存在,一定是伴随着输入,与输出2个概念的。

2. 要想过滤掉XSS,你可以在输入层面过滤,也可以在输出层面过滤。

3. 如果输入和输出都没过滤。 那么漏洞将是显而易见的。

4. 作为第一个最基础的例子, 我们拿出的是一个什么都没过滤(其实还是有些转义的,主要没过滤< , >)的例子。 这种例子出现在腾讯这种大网站的概率不是很高。 但是还是让我找到了一个。

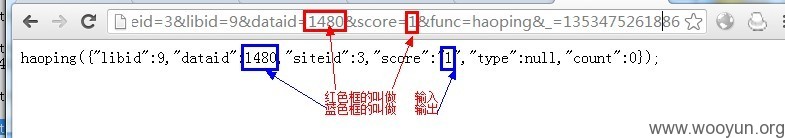

5. http://app.data.qq.com/?umod=commentsoutlet&act=count&siteid=3&libid=9&dataid=1480&score=1&func=haoping&_=1353475261886

6. 对于上面这个例子。我们可以看到什么是输入,什么是输出。

7. 经过测试,我们发现,score这个【输入】参数,没有进行任何过滤,

即,输入是什么,输出就是什么? 通俗点就是“吃什么,拉什么”。。。

如下图:

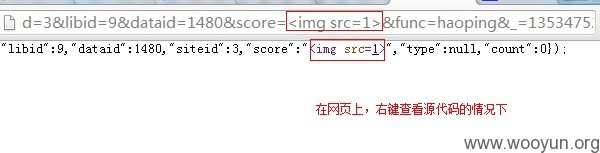

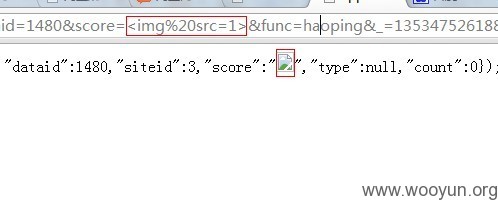

网页中看到的效果如下:

8. 既然可以直接输入 < > HTML标签,接下来的利用也就相对简单了。

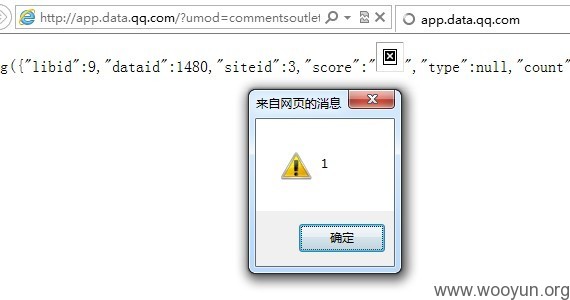

效果如下:

漏洞证明:

见详情

修复方案:

这种XSS属于最基本的一类XSS,也最好防御。。

它的模型是:

<HTML标签></HTML标签>

[输出]

<HTML标签></HTML标签>

或

<HTML标签>[输出]</HTML标签>

a. 通常,我们只需要在输出前,将 < , > 过滤掉即可。

b. 这类XSS在小型网站中比较常见,在大型网站中少见。

c. 这类XSS通常都被浏览器的XSS过滤器秒杀了,所以一般来说,威力较小。

d. 对于普通用户来说,请使用IE8及以上版本(并开启XSS过滤器功能,默认开启),或chrome浏览器,将可以防御大部分此种类型的XSS攻击。

版权声明:转载请注明来源 心伤的瘦子@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2012-12-13 14:36

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无