漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014397

漏洞标题:新版当乐网存在两枚存储型XSS

相关厂商:当乐网

漏洞作者: MEng

提交时间:2012-11-05 18:11

修复时间:2012-12-20 18:12

公开时间:2012-12-20 18:12

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-12-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

存储型XSS

详细说明:

漏洞存在页面:http://my.d.cn/index.html, 两处储存型XSS

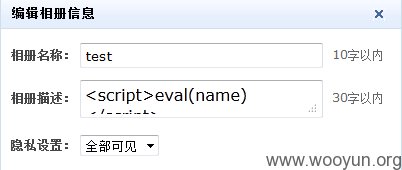

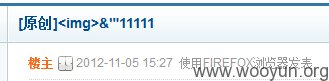

1、我的相册--创建相册

在编辑相册信息处的相册描述存在XSS

相册描述显示在相册简介时有被正常处理

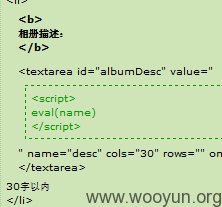

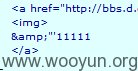

但查看源码发现在如下地方被执行了

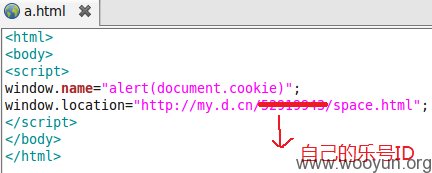

不过此处有30字符限制,用window.name可绕过

构造如下网页:

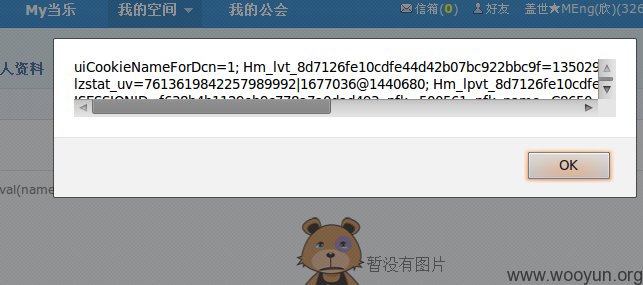

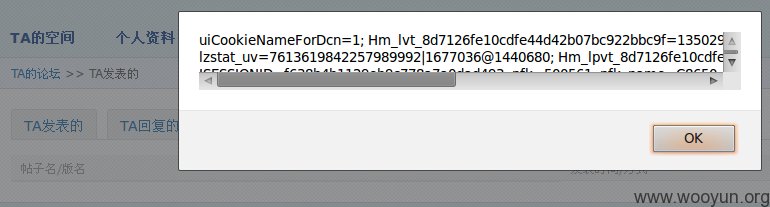

当对方已经登录MY当乐后,诱使他点击我们的构造网页,可获cookie,如下:

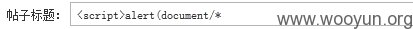

2、我的帖子--我发表的--帖子名/版名处存在XSS

发帖功能本身我以前测试过不存在问题,这次又测试了下还是不存在问题。但是帖子名在这里显示的时候却出了问题。

论坛里发帖时,输入一些特殊的字符都能被正常处理,如下:

但从MY当乐中的查看显示如下:

查看源码:

在这边显示的时候几乎没有进行任何过滤处理,但标题有30字符限制,利用注释便可突破:

帖子一:

帖子二:

成功获取cookie:

漏洞证明:

见详细说明

修复方案:

对这两处进行过滤等方式处理

版权声明:转载请注明来源 MEng@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝