漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147475

漏洞标题:拿下东南大学NAS服务器全过程(大量敏感信息泄露,如考研试卷及答案)

相关厂商:东南大学

漏洞作者: j0k3r

提交时间:2015-10-18 20:39

修复时间:2015-12-03 09:28

公开时间:2015-12-03 09:28

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-18: 细节已通知厂商并且等待厂商处理中

2015-10-19: 厂商已经确认,细节仅向厂商公开

2015-10-29: 细节向核心白帽子及相关领域专家公开

2015-11-08: 细节向普通白帽子公开

2015-11-18: 细节向实习白帽子公开

2015-12-03: 细节向公众公开

简要描述:

妈妈再也不用担心我的考研(图片打码太丑,原谅)

详细说明:

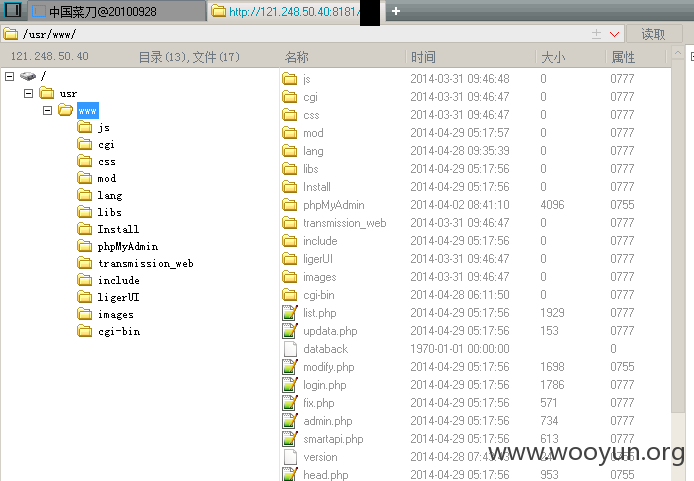

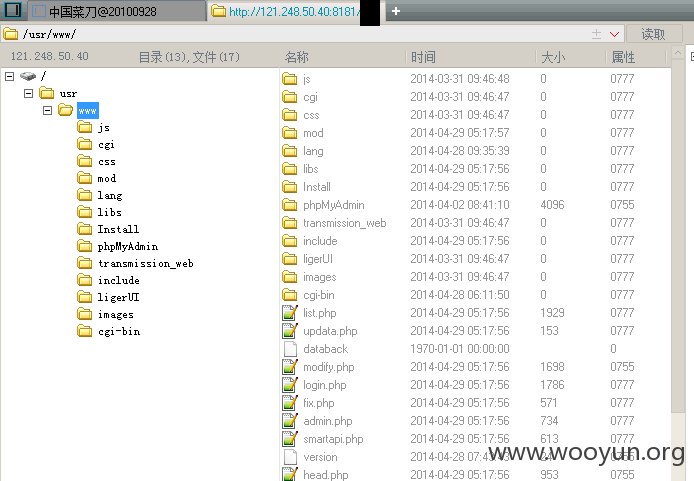

目标:**.**.**.**:8181/

username/password:admin/admin

成功进入,如图

发现了有趣的东西。

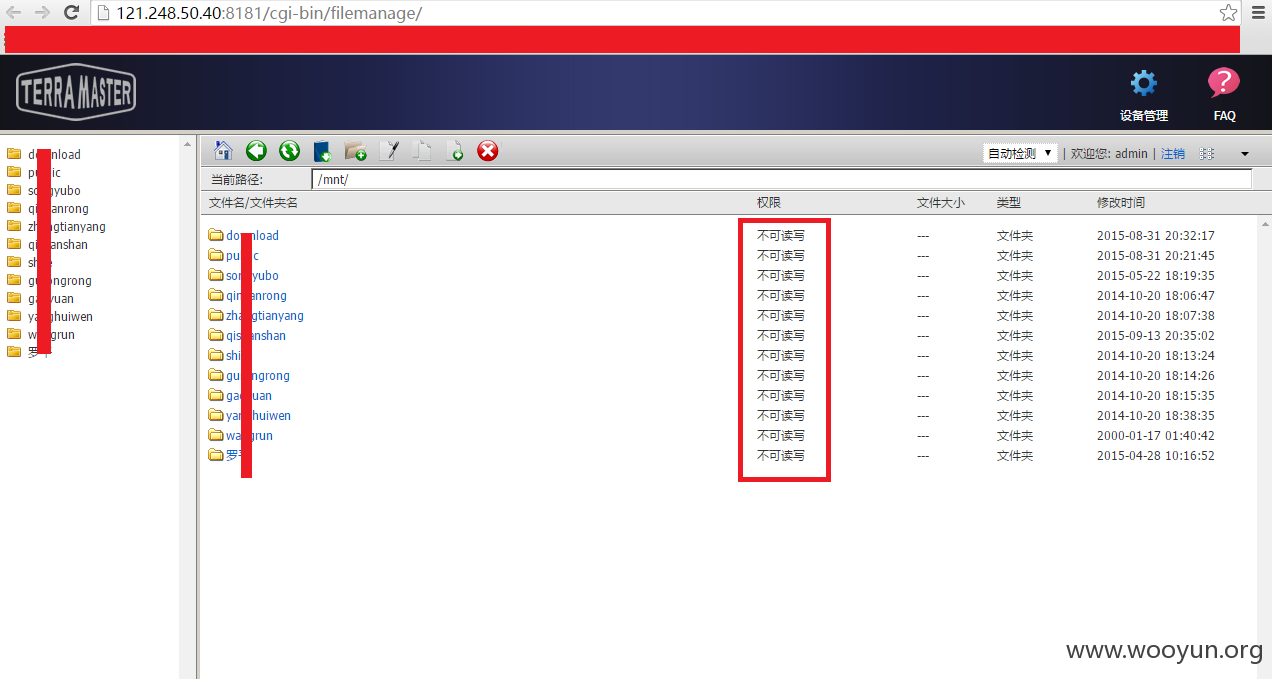

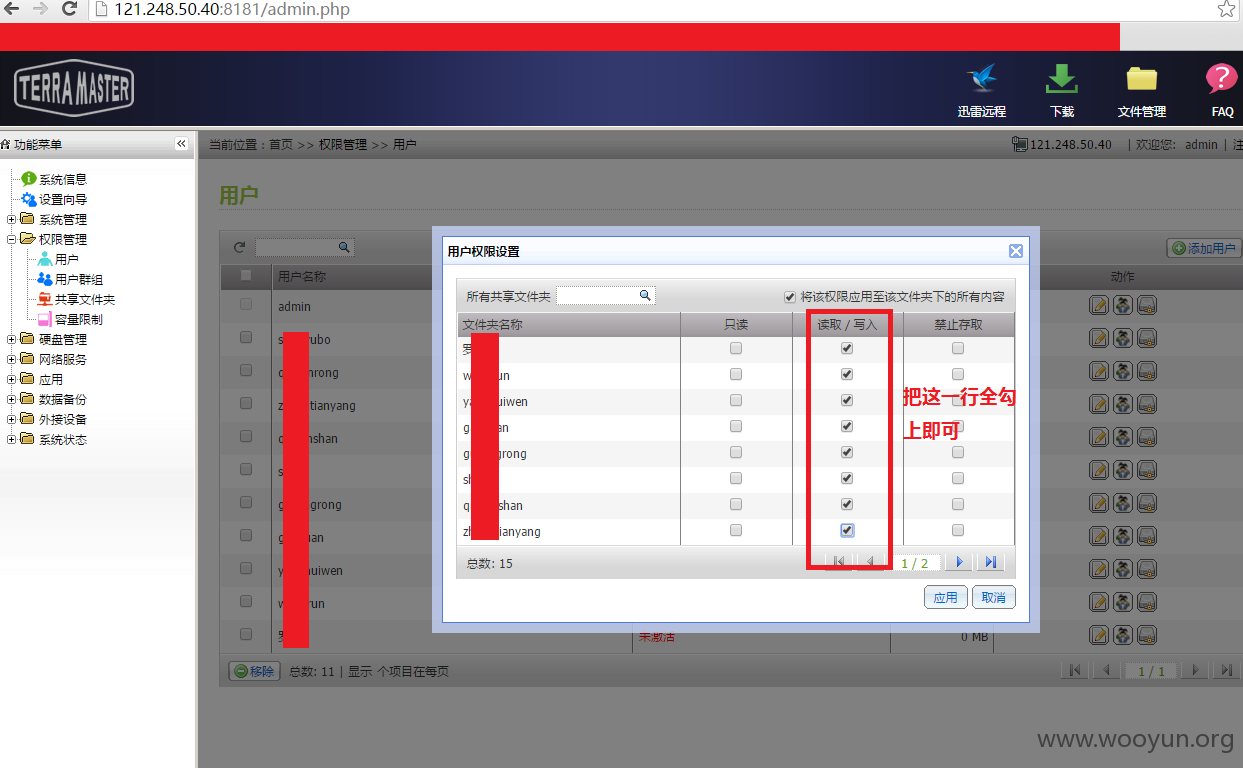

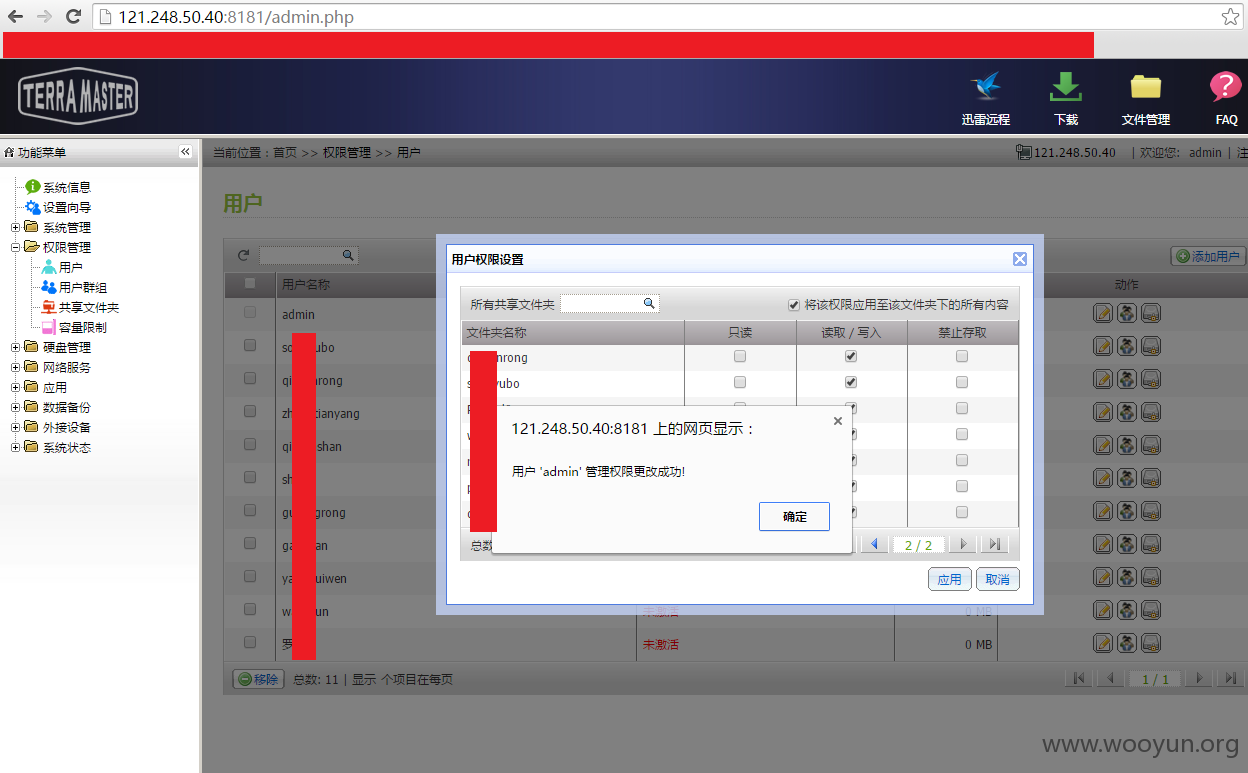

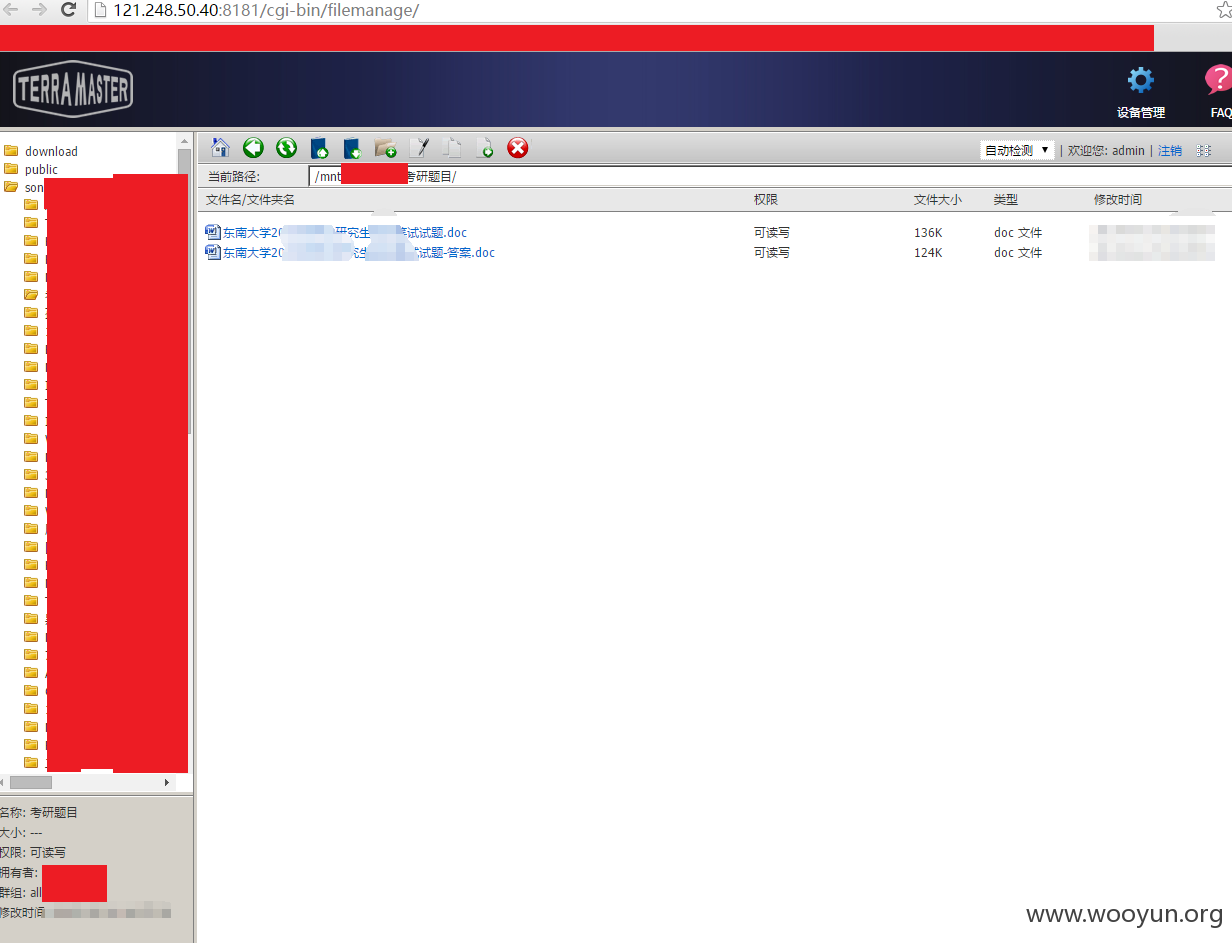

然而都是不可读写的,改权限呗。

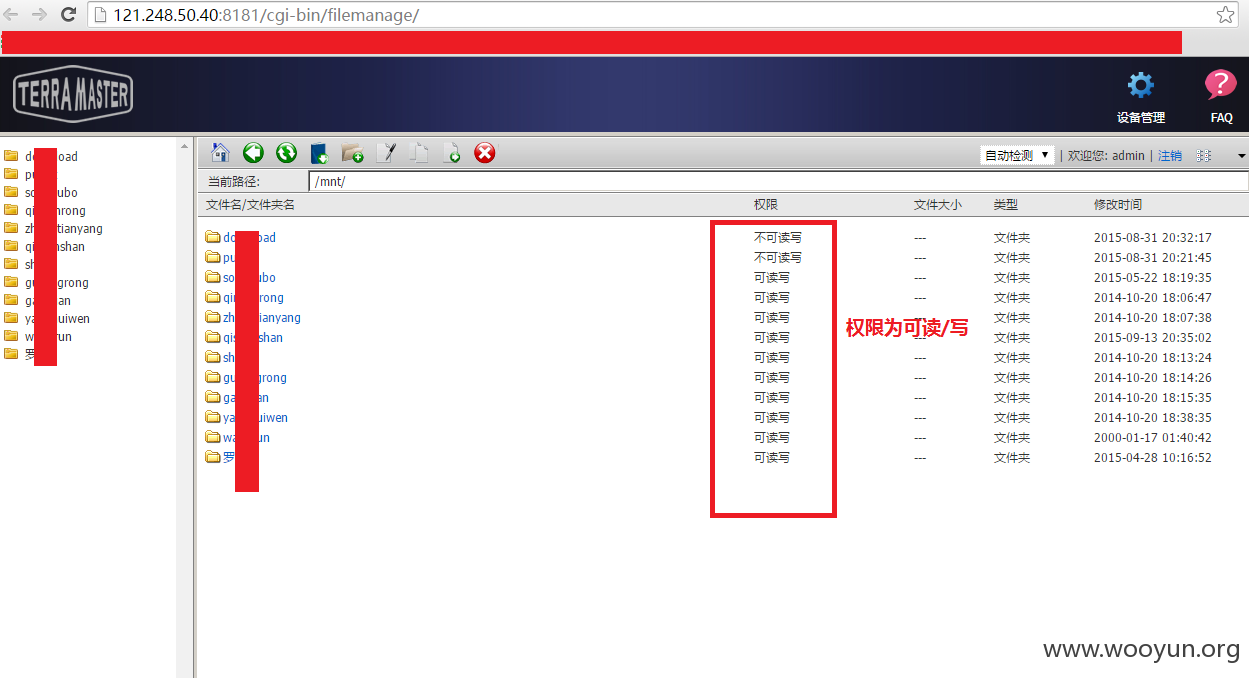

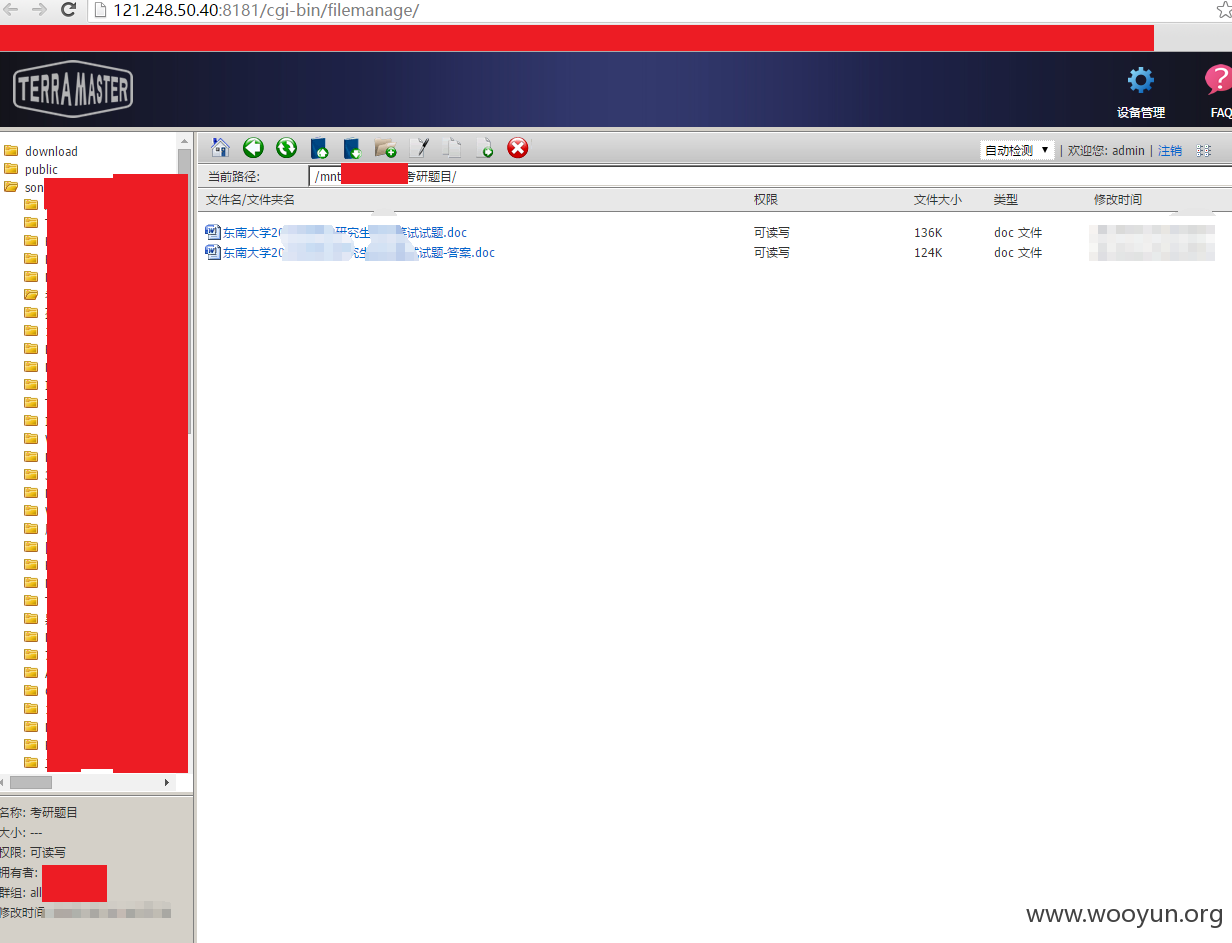

再回到文件管理处,显示可读写了,如图

居然翻到了考研复试真题和答案,罪过啊!

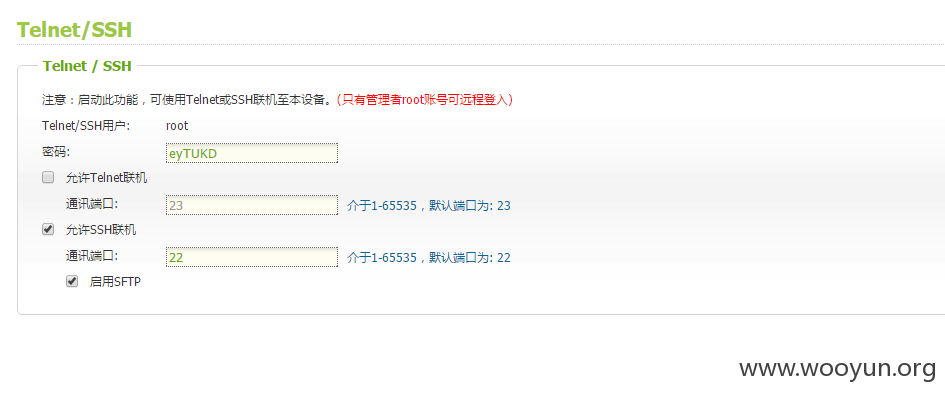

继续翻,于是翻到了好东西,telnet/ssh的密码,root权限哦

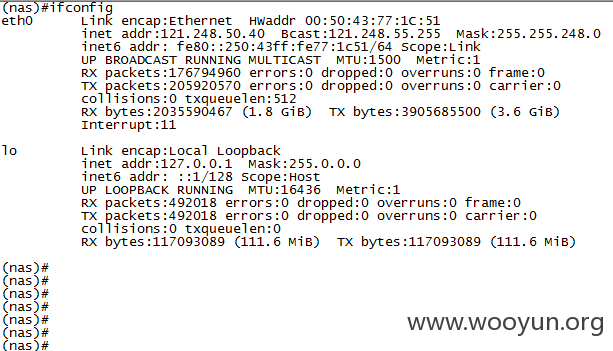

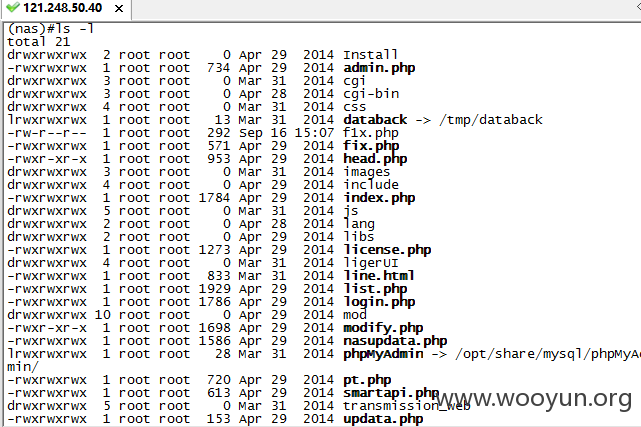

果断SSH服务器

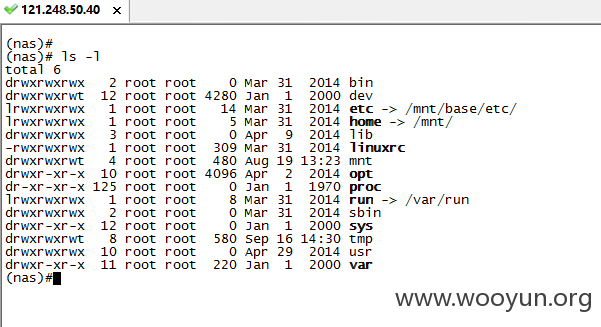

找到站点的根目录/usr/www/,试图写入一句话,可是……

文件系统只可读操作,又要改权限

okay,然后往php里面写一句话即可,成功拿下shell

okay,点到为止

漏洞证明:

修复方案:

你懂的~

版权声明:转载请注明来源 j0k3r@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-10-19 09:27

厂商回复:

通知处理中

最新状态:

暂无