漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014232

漏洞标题:系统允许上传xml文件可导致xss

相关厂商:各个互联网公司

漏洞作者: xsjswt

提交时间:2012-11-02 16:35

修复时间:2012-11-02 16:35

公开时间:2012-11-02 16:35

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-11-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

互联网上常用的某种数据被恶意解析后会导致xss

详细说明:

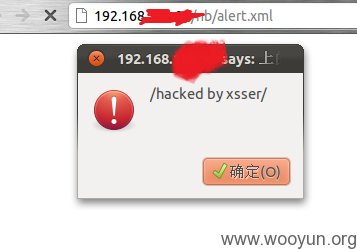

xml文件中可以包含一个xml-stylesheet标签,用于指定一个xsl文件来将xml文件格式化并输出。在xsl输出的过程中,可以输出任意html代码,包括<scrip>标签。。。。那就可以弹alert了。

不过xml格式化后的script权限较小,很多操作都不能进行。。。。不过,我想应该不影响作为钓鱼之类的用途。

要利用这个alert,就我看到的,要满足两个条件

1、 让浏览器认为这个输出是一个xml,并插入一些代码这个条件大家自己看吧

2、 在满足同源规则的条件下,制造一个能满足xsl格式的输出的页面。不管你上传一个图片也好,没过滤也好。

我觉得,针对这个东西的利用,应该基本集中于上传了。

记得之前某家互联网公司是允许用户上传自定义的xml文件用于用户空间的配置的,然后目测很多论坛应该也是允许上传xml文件的

最为性质恶劣的,是一些对输入没有过滤,直接输出,并设置了conten-type为xml的某些ajax回调接口。

下面就是弹alert的代码了,其余的大家自己想怎么利用吧

alert.xml

test.jpg

漏洞证明:

chrome's alert

记得之前某家互联网公司是允许用户上传自定义的xml文件用于用户空间的配置的,现在找不到上传点了。

然后目测很多论坛应该也是允许上传xml文件的

xml文件中指定的xsl文件没有拓展名和content-type要求(ff、ie测试通过)

修复方案:

禁止用户上传xml文件

对于输入要进行输出XML操作的,过滤之

球一个百度云手机

版权声明:转载请注明来源 xsjswt@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝