漏洞概要

关注数(24)

关注此漏洞

漏洞标题:联通沃江苏门户root盲注

提交时间:2012-10-28 09:32

修复时间:2012-12-12 09:33

公开时间:2012-12-12 09:33

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2012-10-28: 细节已通知厂商并且等待厂商处理中

2012-11-01: 厂商已经确认,细节仅向厂商公开

2012-11-11: 细节向核心白帽子及相关领域专家公开

2012-11-21: 细节向普通白帽子公开

2012-12-01: 细节向实习白帽子公开

2012-12-12: 细节向公众公开

简要描述:

联通沃江苏门户存在mysql root盲注,而且还支持外连。。。

详细说明:

不多说,

漏洞证明:

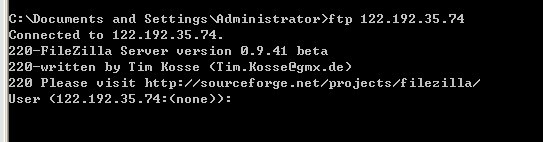

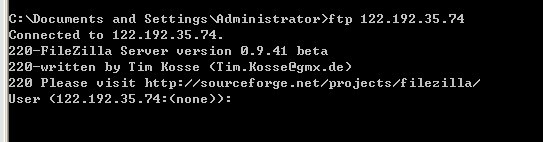

,支持外连,喷了

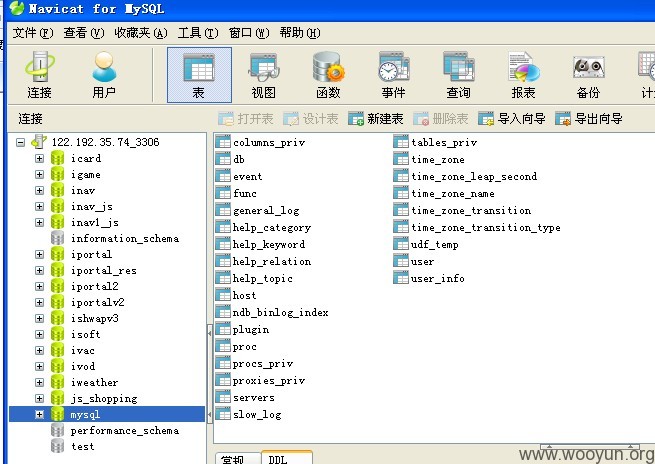

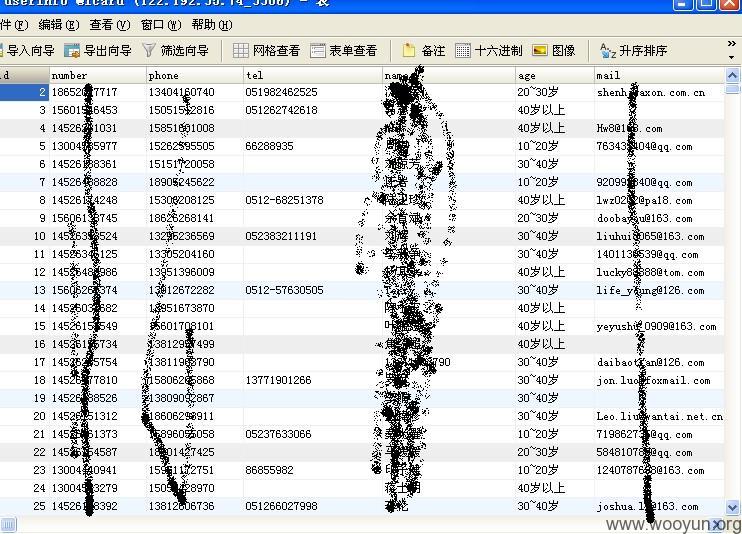

,里面好多库。。

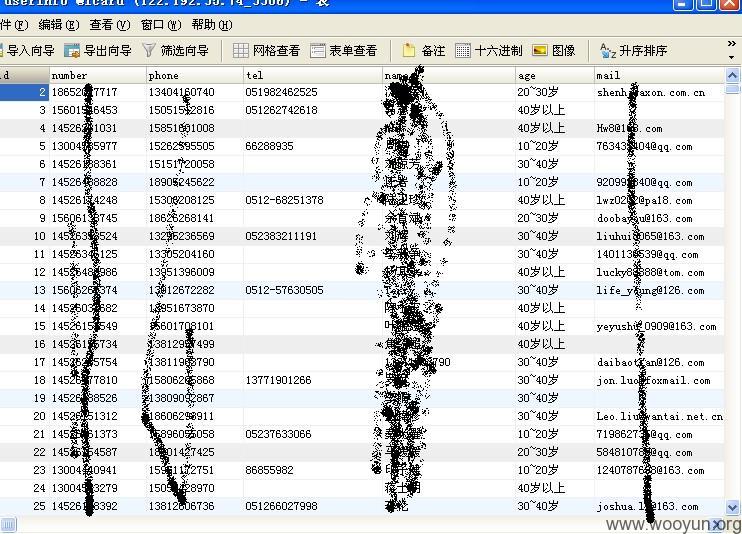

好多数据,由于服务器上网站众多,写shell比较蛋疼,目录难找,于是乎发现了这个,

,运气好可以读到网站目录的ftp账号密码,甚至C盘。。(os is win 2003)到此为止吧~。

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2012-11-01 23:23

厂商回复:

CNVD确认并复现所述情况(含提权),已转由CNCERT江苏分中心协调当地基础电信运营企业进行处置。

按完全影响机密性,部分影响完整性可用性进行评分,rank=8.97*1.1*1.3=12.827

最新状态:

暂无