漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012881

漏洞标题:鲜码头商城大闸蟹任意提货漏洞

相关厂商:鲜码头商城

漏洞作者: DearLi

提交时间:2012-09-29 14:37

修复时间:2012-11-13 14:38

公开时间:2012-11-13 14:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-29: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-11-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

又到了吃大闸蟹的时节啦。今日,有人送了我一张大闸蟹的兑换券,在网上兑换过程中,发现可以绕过验证,任意兑换大闸蟹,这对商家的损失可太大了呀。

详细说明:

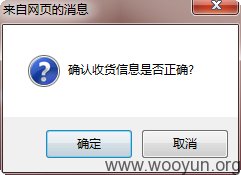

在提货入口处会校验提货单号码和刮开的密码,但在验证过程中,网站存在SQL诸如漏洞,可以绕过验证,直接进入下订单页面。

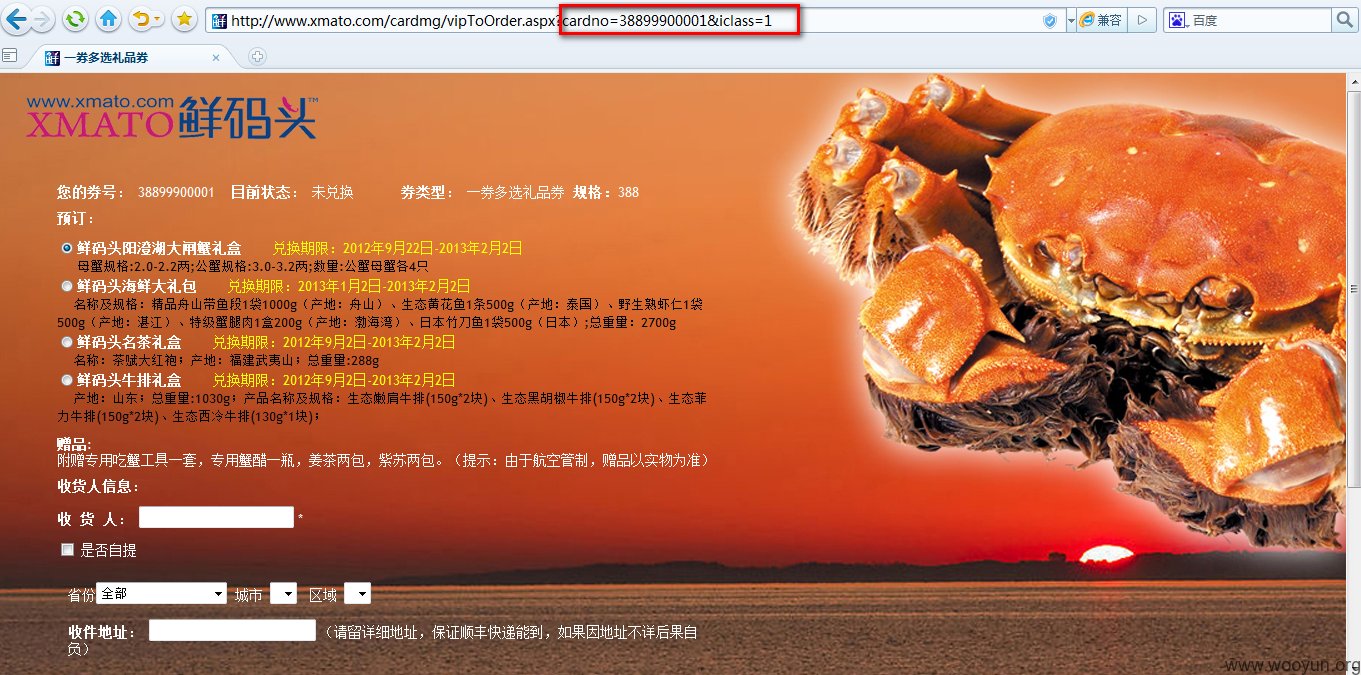

在URL中会显示提货单号信息,其中提货单号码可以任意更改,从而可以用他人的提货单号兑换大闸蟹。

更严重的是大闸蟹的订单号有一定的规则。前三位即为大闸蟹券的价值。如果买的是388的,通过更改订单号,可以兑换688或888的。大闸蟹的数量可是不一样的哦。

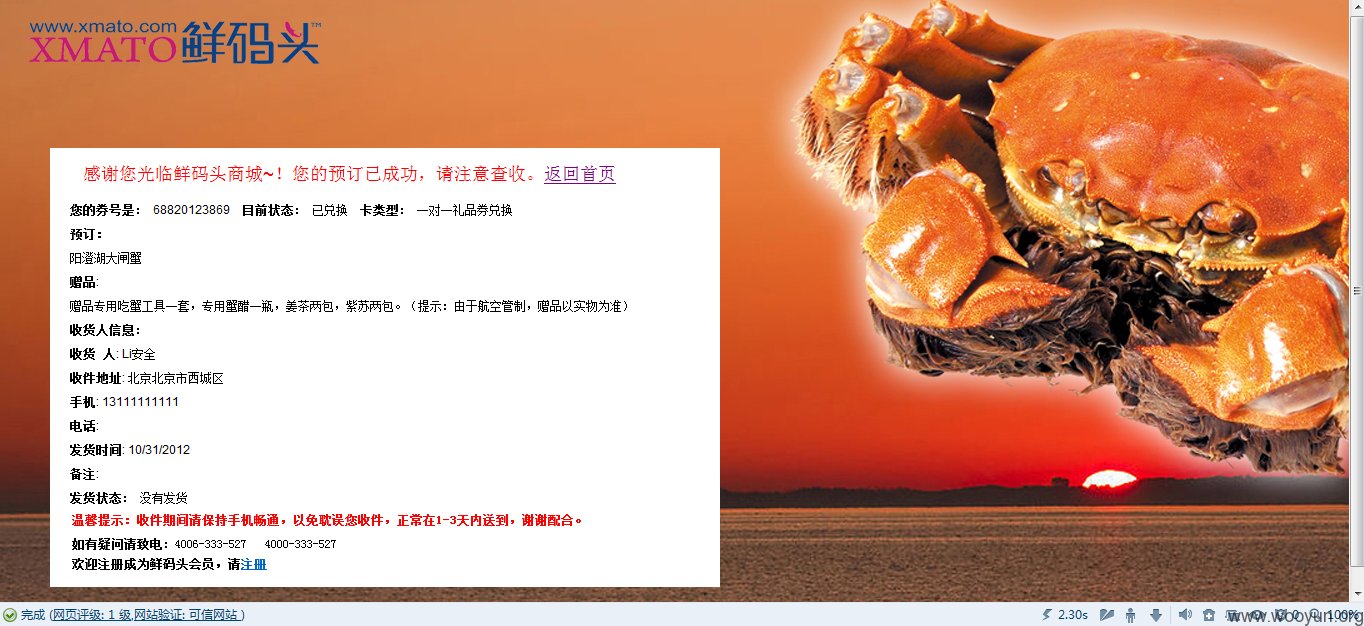

另外,订单信息任意用户未经验证即可访问,即可以看到订货人的姓名、住址、身份证号等信息,非常不安全。

只为安全测试,尝试了一个订单。未作任何恶意行为哦~

PS:联系了客服说明这个问题,无人理我。所以就指望乌云了。

漏洞证明:

修复方案:

加强权限控制。对输入字符进行过滤。

版权声明:转载请注明来源 DearLi@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝