漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011695

漏洞标题:百度100G网盘分享功能存储型XSS

相关厂商:百度

漏洞作者: gainover

提交时间:2012-09-03 14:25

修复时间:2012-10-18 14:26

公开时间:2012-10-18 14:26

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:13

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-03: 细节已通知厂商并且等待厂商处理中

2012-09-03: 厂商已经确认,细节仅向厂商公开

2012-09-13: 细节向核心白帽子及相关领域专家公开

2012-09-23: 细节向普通白帽子公开

2012-10-03: 细节向实习白帽子公开

2012-10-18: 细节向公众公开

简要描述:

标题貌似有歧义!是100G的网盘,不是100G的XSS!!

今天不少群里在讨论100G的百度网盘,也有不少人为了做任务,给其他人发分享链接的!如果这个分享页面存在XSS,受众还是挺广的么!!再加上,在百度贴吧留链接的!邮箱留种子的.... 在这个百度网盘正处于活动任务宣传期的阶段!!挺有意思的!

详细说明:

1. 首先我随便上传了一张图片,抓了下包!

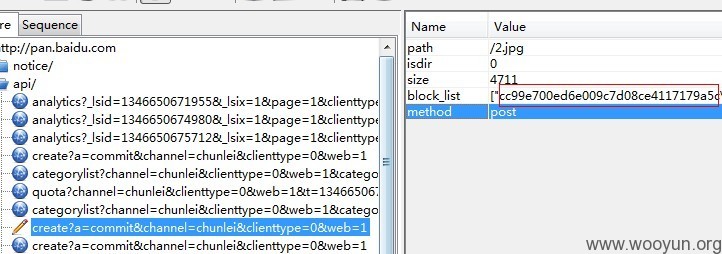

2. 可以看到主要是2个请求。

请求一:上传文件的请求。

http://pcs.baidu.com/rest/2.0/pcs/file?method=upload&type=tmpfile&app_id=250528&BDUSS=56ZGZCbFBzYmlXWUlucDhpNU96WllJeDB0UEltN1pPSnlmYTAtMjNZTll0Q3RSQVFBQUFBJCQAAAAAAAAAAAomjxcmmz8AZ2Fpbm92ZXIAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAYIArMAAAAOAqJXUAAAAAmWdCAAAAAAAxMC4zNi4xNFhmPlBYZj5QTk

返回的内容是一个MD5值:

{"md5":"cc99e700ed6e009c7d08ce4117179a5c","request_id":3976866536}

请求二:

http://pan.baidu.com/api/create?a=commit&channel=chunlei&clienttype=0&web=1

path /2.jpg

isdir 0

size 4711

block_list ["cc99e700ed6e009c7d08ce4117179a5c"]

method post

可以看到,发送的参数里有一个MD5的字段。

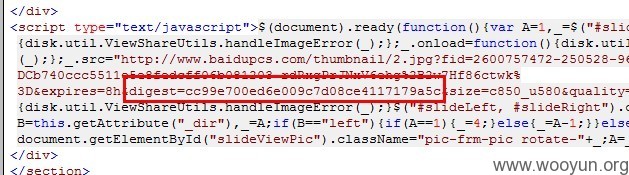

3. 接着我们将上传的这个图片生成一个分享链接!

打开分享链接,查看源代码!

同样也有该md5值

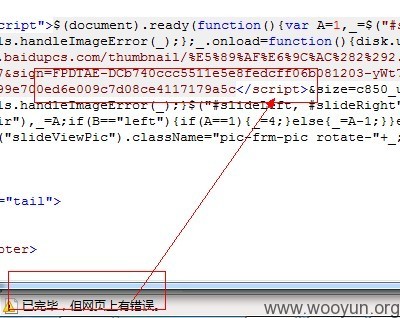

4. 直接修改http://pan.baidu.com/api/create请求中,md5值为cc99e700ed6e009c7d08ce4117179a5c</script>。再看看分享页面

未做任何过滤。

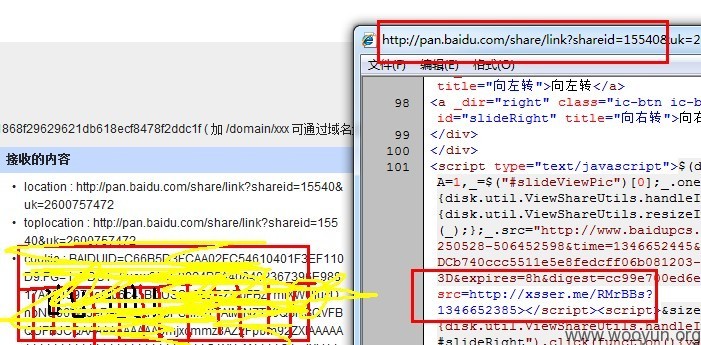

5. 构造利用代码,调用外部JS

漏洞证明:

见详细说明

修复方案:

对http://pan.baidu.com/api/create请求中,block_list中的md5值进行正则判断。

版权声明:转载请注明来源 gainover@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2012-09-03 14:42

厂商回复:

感谢你对百度安全的关注,我们马上安排处理。

最新状态:

暂无