漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0200146

漏洞标题:同花顺某处内部信息泄露导致远程登录内部主机

相关厂商:同花顺

漏洞作者: Fencing

提交时间:2016-04-25 14:28

修复时间:2016-06-09 15:20

公开时间:2016-06-09 15:20

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-25: 细节已通知厂商并且等待厂商处理中

2016-04-25: 厂商已经确认,细节仅向厂商公开

2016-05-05: 细节向核心白帽子及相关领域专家公开

2016-05-15: 细节向普通白帽子公开

2016-05-25: 细节向实习白帽子公开

2016-06-09: 细节向公众公开

简要描述:

大牛们开刷同花顺SQL注入,看到股票又跌了,伐开森。同花顺安全加强

详细说明:

不做标题党,牛的洞有的是。

漏洞还是很严重的

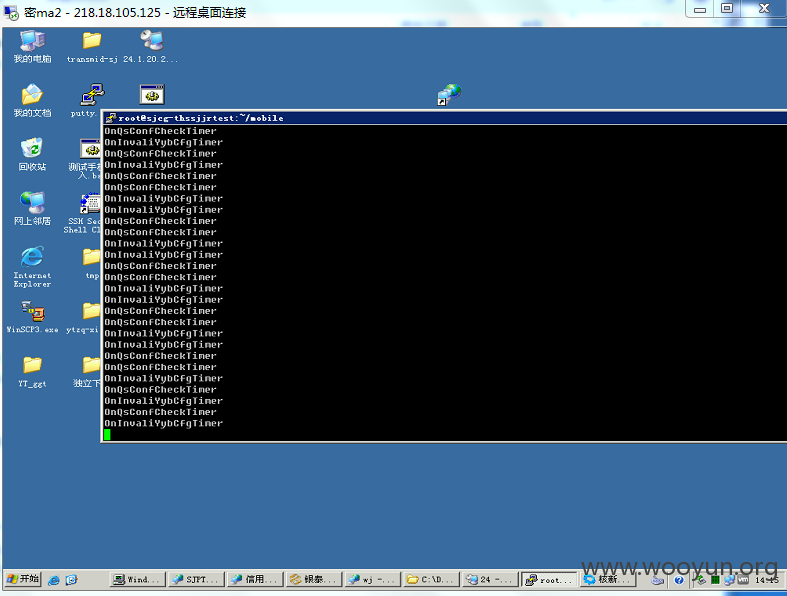

结果:公司2000多内部员工信息泄露(含邮箱),内部3万多文档泄露,少量密码泄露,get一机器administrator权限

希望乌云大大重视这个漏洞,不造能不能加精,加吧~~。漏洞修复前还是不要小范围公开了,涉及证券的,还是比较敏感。

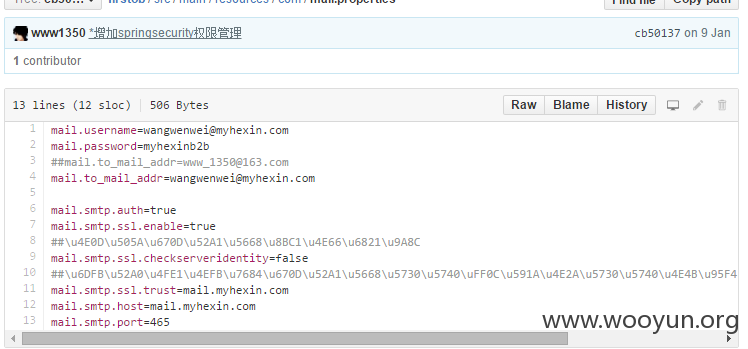

首先是github信息泄露

https://github.com/www1350/firstob/blob/cb501378df1718f54df7dbefc1c4ca577c334cbe/src/main/resources/conf/mail.properties

然后找

登陆了

然后看邮件获得地址

虽说是动态密码,但是是发送给邮箱的。

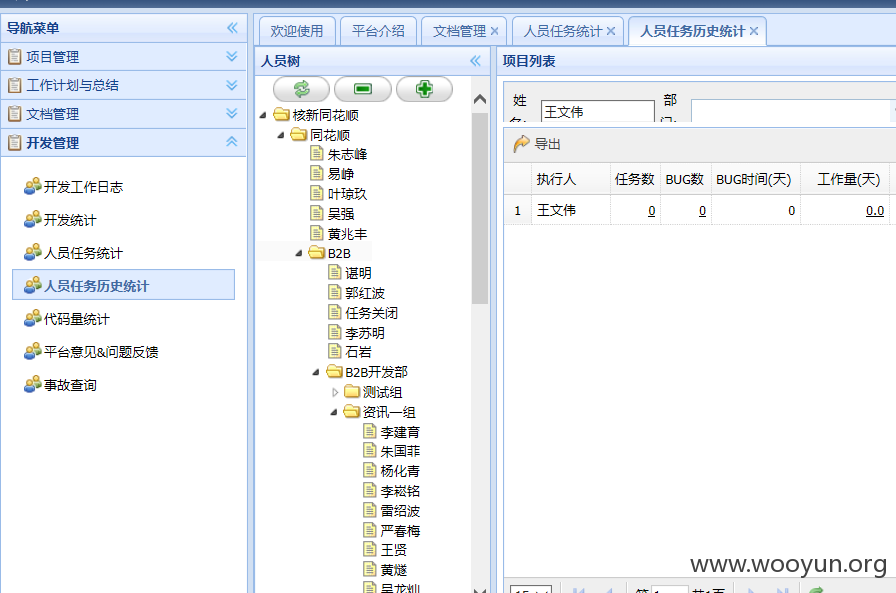

获得后进入系统

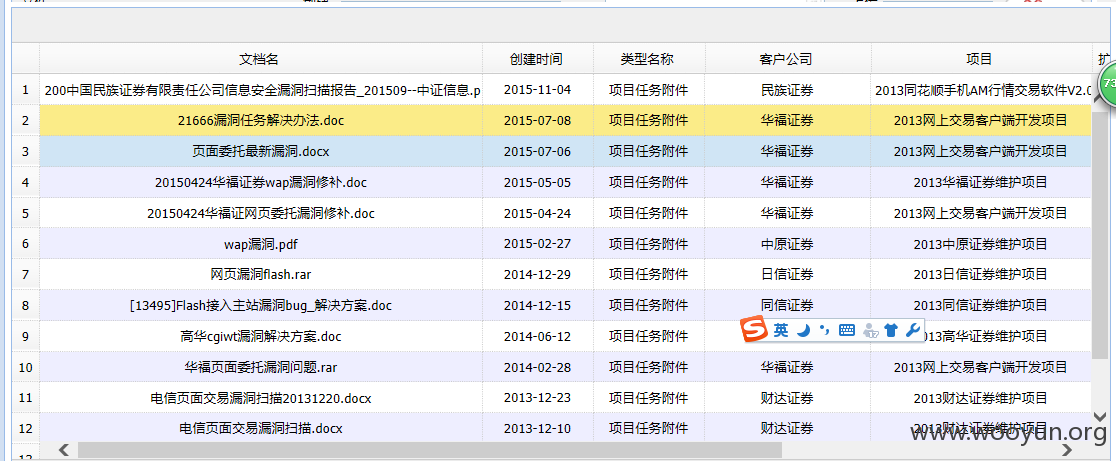

3万多文档(包含项目开发文档,里头应该有密码文件,敏感文件)

500多个项目

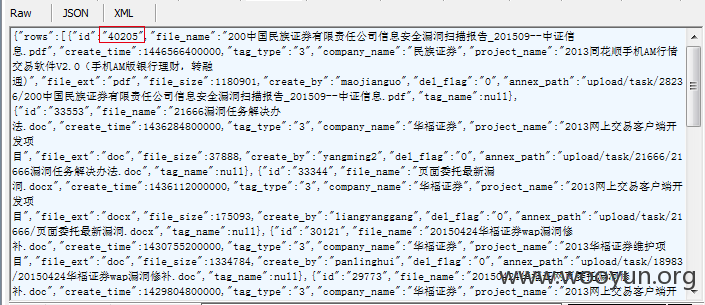

员工姓名也可获得,开发请看返回的json里面有邮箱名

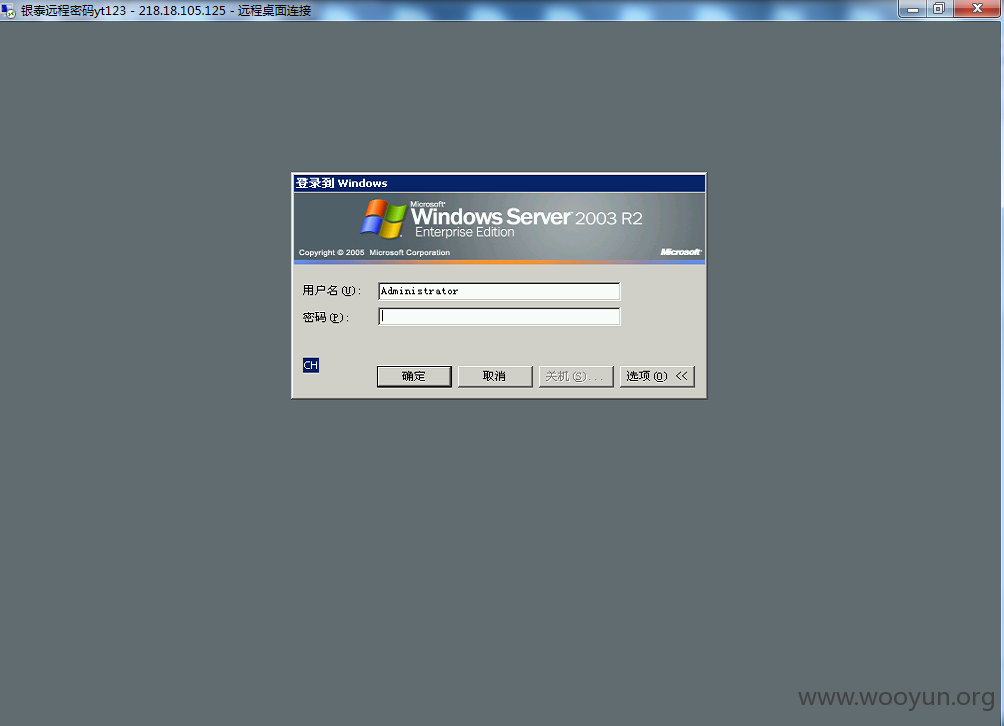

进一步深入获得服务器rdp文件,可远程连接

之前的一次安全漏洞测试也泄露了,这里头肯定有其他漏洞,不深入了

漏洞证明:

文档虽然不能点击下载,但是部分附件是可以下载的,用的接口一样,改一个id就可以同样下载了

这个接口获得Id

这个接口下载

上传文件处可任意上传文件,但是访问时都当做下载文件处理了,没能执行

上传上的文件文件名可改,一处存储XSS,这个很严重的,你们cookie都不保了。。。

总结一下:

虽说是密码泄露引起的一系列漏洞,但是突破第一层防线后,后面也不能泄露过多敏感信息的,这里包含了安全管理的问题。

漏洞危害:

1、员工账号泄露

2、公司内部包含密码的文档泄露

3、远程连接的配置文件和密码泄露,导致服务器被入侵

4、存储型XSS,可批量获得员工cookie,伪造登陆

5、文件上传处未校验文件类型,有植入webshell的风险,获得服务器权限

6、文件上传可更改id,应该可覆盖之前的文档(可导致文档被莫名删除,我没看到有删除文档的功能)

下面task_id更改应该就能覆盖了,没尝试

remark参数有XSS漏洞,在输入和输出时都做转义。

修复方案:

修复建议:

1、加强管理,禁止将员工账号放到github上

2、管理系统动态密码应该和手机绑定,绑定到邮箱是没用的,邮箱泄露了,动态密码发到邮箱有个啥用。。。

3、如果有可能,搞一个VPN,别让外网访问这个CRM系统了

4、这个管理系统做的还不太完善,员工应该有不同的权限访问不同的文档

5、上传附件的接口,后端对文档类型做校验,列白名单处理,只允许上传excel doc ppt rar jpg这种文件吧

6、存储型XSS过滤 转义特殊字符。

7、敏感文件不要放到这种公共的地方,尤其是rdp文件,这个请管理员到文档里搜索吧。

8、管理员排查一下敏感文件。

有问题可以QQ我的。

另外。。。。。。。。。。能不能给个level2或者手机短线宝,尾盘捡钱包什么的。嘿嘿^_^,脸皮厚

版权声明:转载请注明来源 Fencing@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-04-25 15:10

厂商回复:

你好,漏洞已确认,正在进行修复,谢谢。

最新状态:

暂无