漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0108172

漏洞标题:湖南大学教学服务系统资料备份链接泄漏+SQL注入+getshell

相关厂商:hnu.cn;www.hnu.edu.cn

漏洞作者: 孔卡

提交时间:2015-04-16 10:10

修复时间:2015-06-02 09:50

公开时间:2015-06-02 09:50

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-16: 细节已通知厂商并且等待厂商处理中

2015-04-18: 厂商已经确认,细节仅向厂商公开

2015-04-28: 细节向核心白帽子及相关领域专家公开

2015-05-08: 细节向普通白帽子公开

2015-05-18: 细节向实习白帽子公开

2015-06-02: 细节向公众公开

简要描述:

一个小小的资料泄露引发N多账号密码+毕业生信息泄露+进去后又发现SQL注入点+物理路径爆出==最终getshell 一个馒头引发血案啊!!!!

详细说明:

首先 扫对方的教务系统 扫出一个备份链接 如下

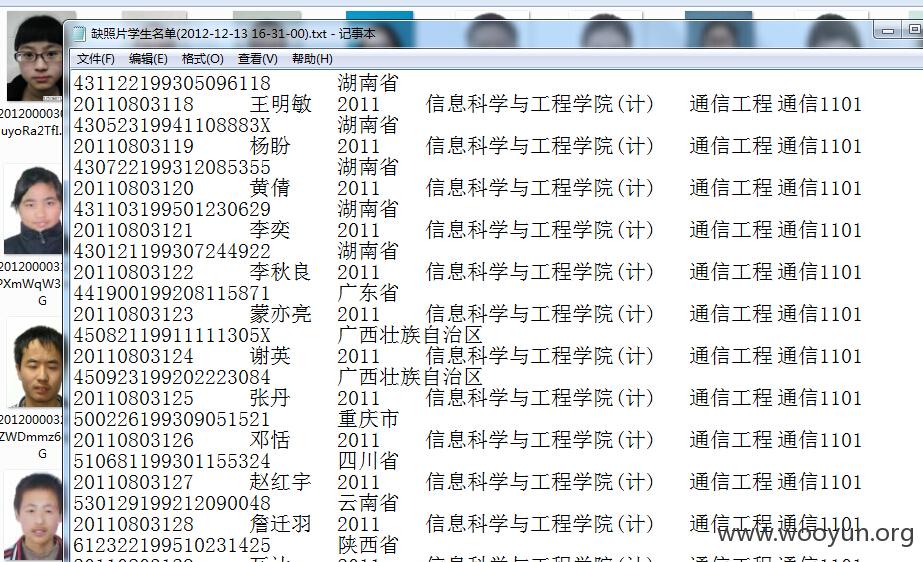

118.83MB一共 下载后包含2部分 学生照片+txt格式学生个人信息 下面截图证明

好吧 目前为止问题似乎还不是那么严重~~~~~~~

我们分析txt中任意一条信息 举例吧

20111402224是学号 而按照我大学时期,一般大家喜欢把身份证后6位设置成密码 我们试下 这里就是013230

OK,进来了~~~~~~~

注意看,住址,电话什么的都有了---可以用于诈骗家里父母,或者毕业生找工作诈骗等等

如果这里还感觉不严重的话,我们继续-----

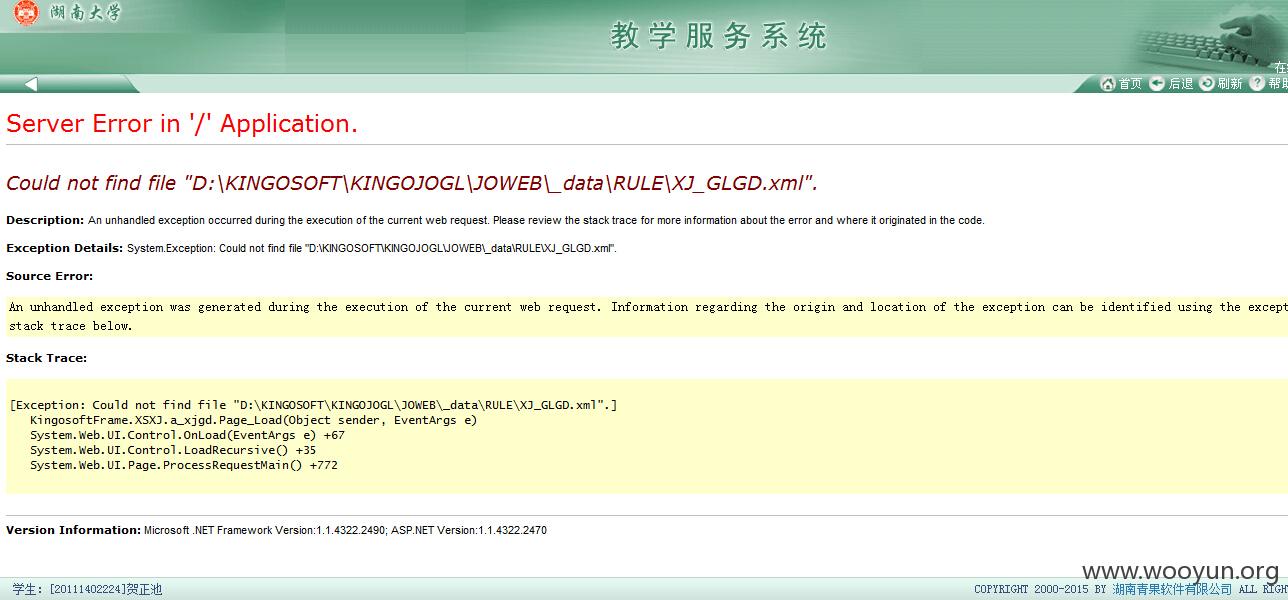

手贱乱点了一下,爆出物理路径了

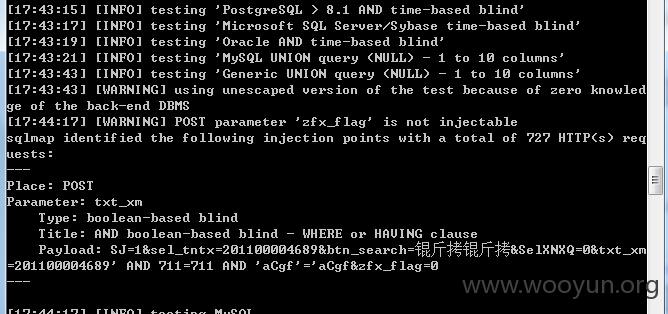

好吧,信息先留着,继续深入下,点击查询成绩,然后抓包

用sqlmap跑一下看看----

好吧 txt_xm 这个参数可以注入

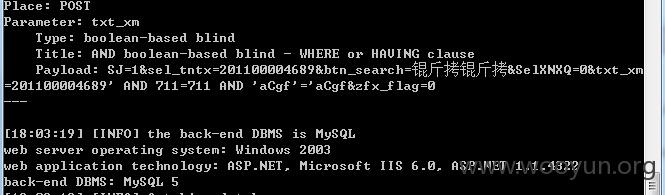

IIS6.0 。。。。配合物理路径能getshell 不用解释了吧 算了~~~~到此为止,没有传shell和提权

漏洞证明:

见详细说明,不再赘述

修复方案:

1.首先尽快删除p.rar

2.叫txt里涉及的一票同学们改下密码?

3.过滤问题参数,把注入漏洞补上先,又是湖南青果软件,问下有木有补丁什么的。。。

版权声明:转载请注明来源 孔卡@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-04-18 09:49

厂商回复:

确认

最新状态:

暂无