漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0186368

漏洞标题:看我如何漫游豆瓣内网

相关厂商:豆瓣

漏洞作者: if、so

提交时间:2016-03-18 20:55

修复时间:2016-05-02 21:42

公开时间:2016-05-02 21:42

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-18: 细节已通知厂商并且等待厂商处理中

2016-03-18: 厂商已经确认,细节仅向厂商公开

2016-03-28: 细节向核心白帽子及相关领域专家公开

2016-04-07: 细节向普通白帽子公开

2016-04-17: 细节向实习白帽子公开

2016-05-02: 细节向公众公开

简要描述:

豆瓣啊,几年了,终于把你上了

详细说明:

一直想漫游豆瓣,可惜豆瓣架构太好,外网没有好的入手点,今天耐不住寂寞,终于突破进去了。还绕过了gmail

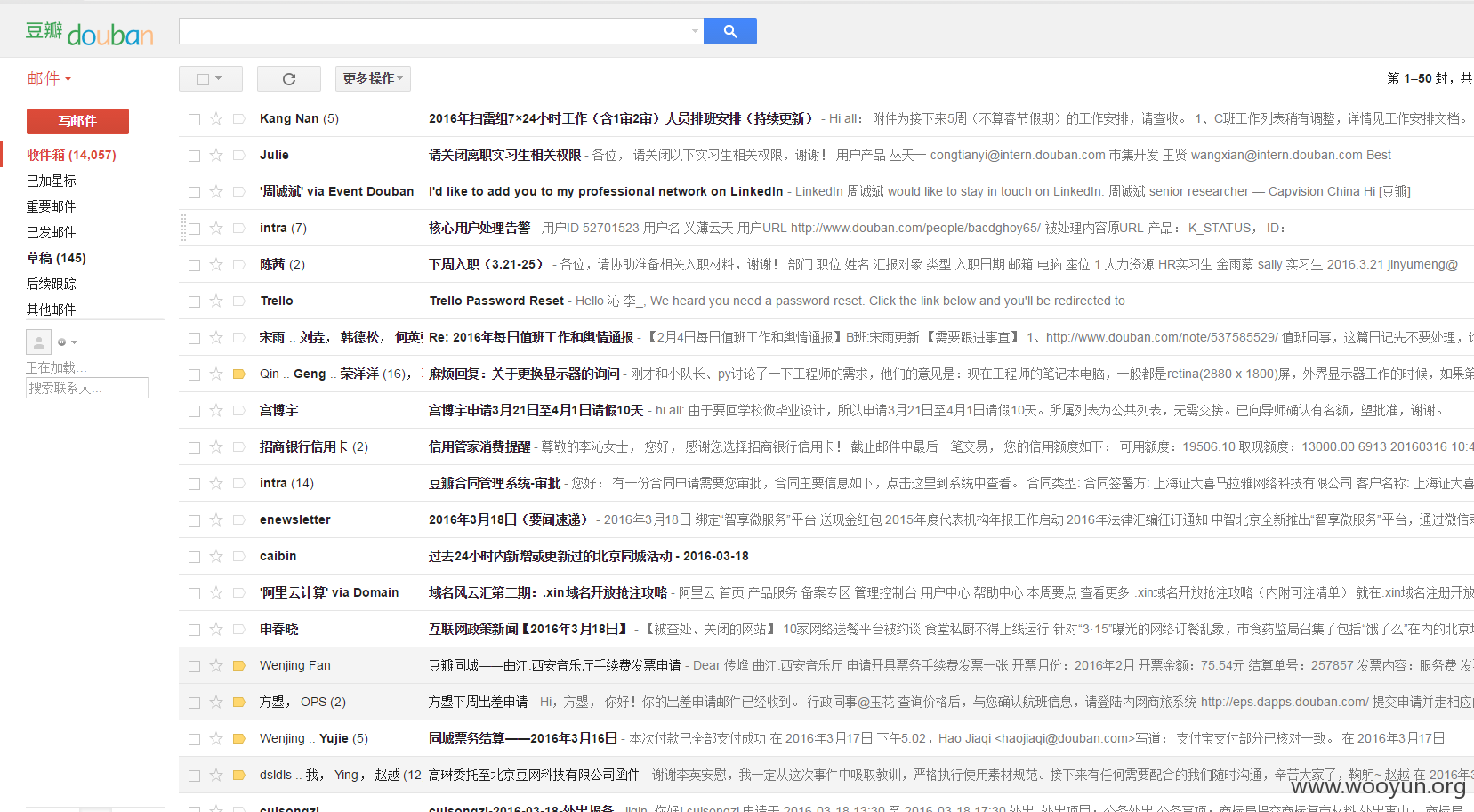

豆瓣用的是gmail,安全性非常高,有异地登陆拦截。一开始大数据搜索豆瓣的企业邮箱,找到几个,当时是不抱希望的,随手试了几个。没想到

这个账号竟然进去了。

但是Google提示异常登陆,需要输入凭证,这时候上天眷恋了我,因为社工库里面写了手机号,果断填写,还有一个很stupid的问题,问常用登陆地在哪?还用说吗,肯定公司所在地北京啊。。

成功进入邮箱!

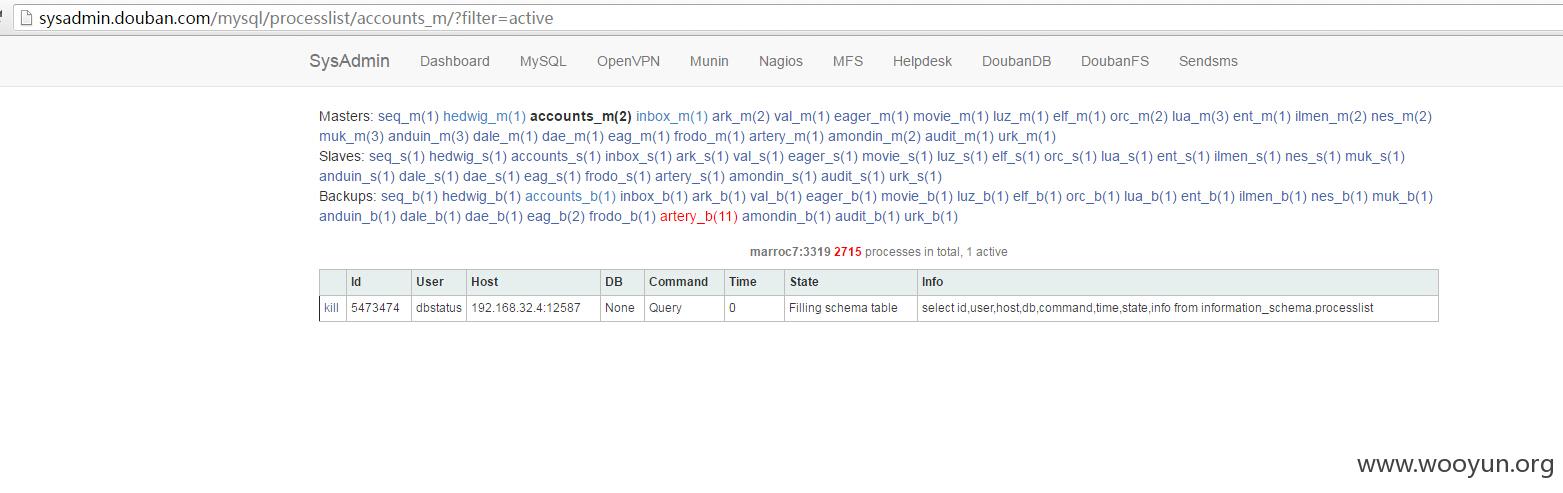

进去发现这个员工权限挺高,搜索VPN,发现vpn页面

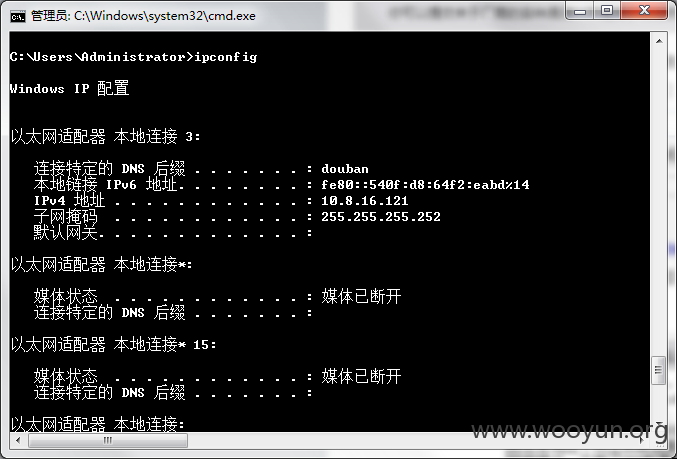

根据提示,下载了VPN配置文件,并且在邮箱里面找到了祖传多年的KEY

成功连接vpn

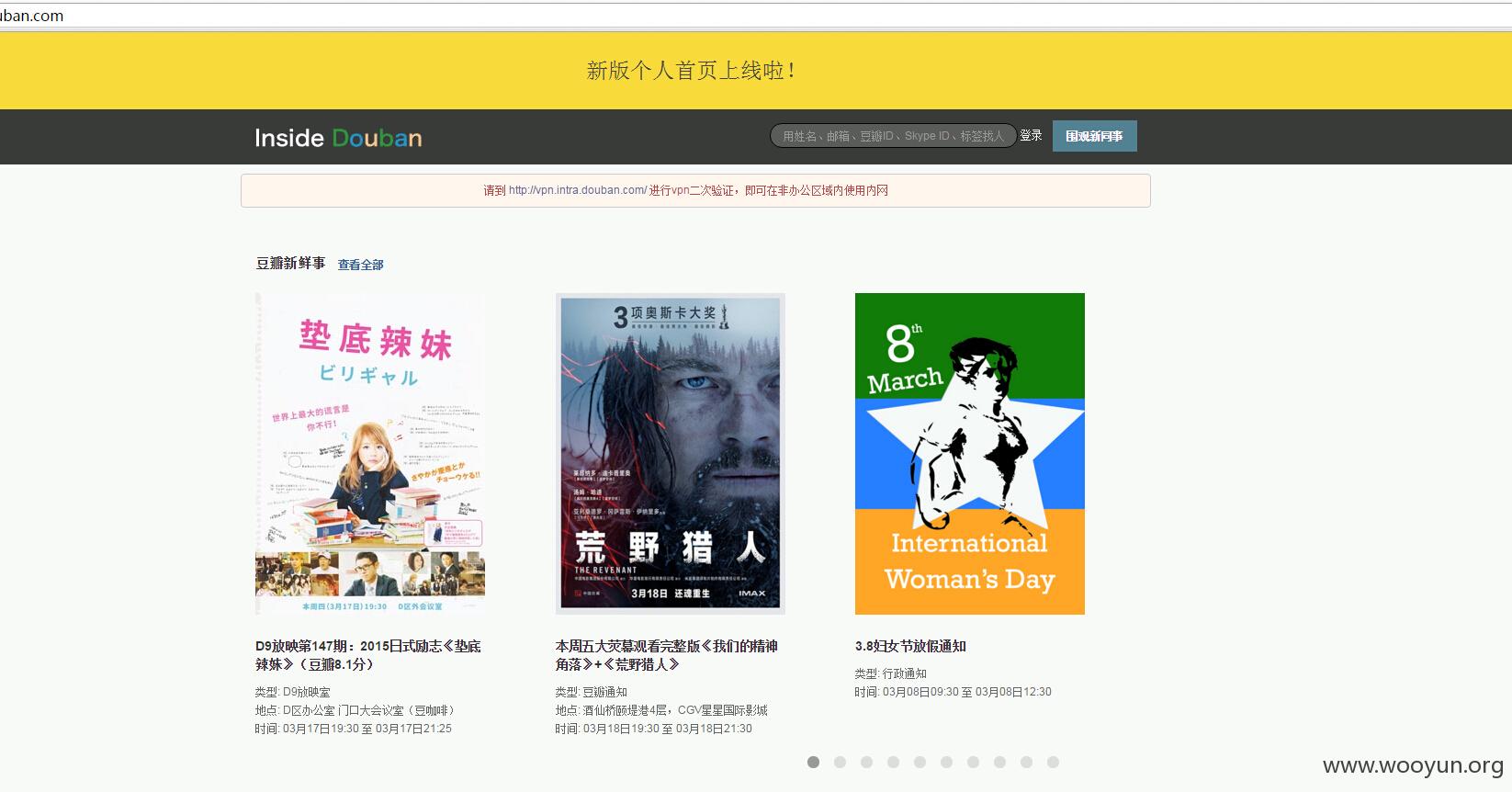

但是问题来了,需要二次认证,通过LDAP认证后,才能完全使用vpn,不然只能访问这个站点。

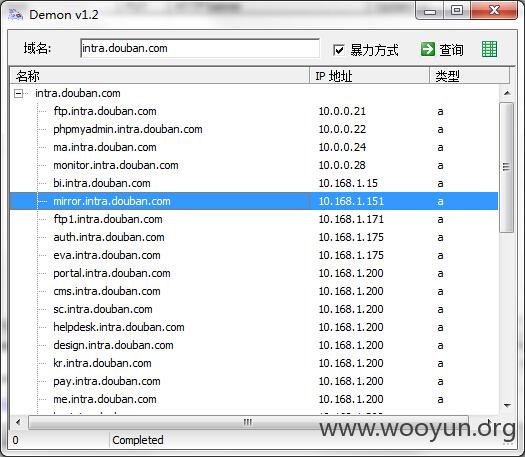

虽然说明上这么说,但是事实是什么谁知道了,于是尝试访问各个子系统,希望有能访问到的,并且是单点LDAP登陆口。

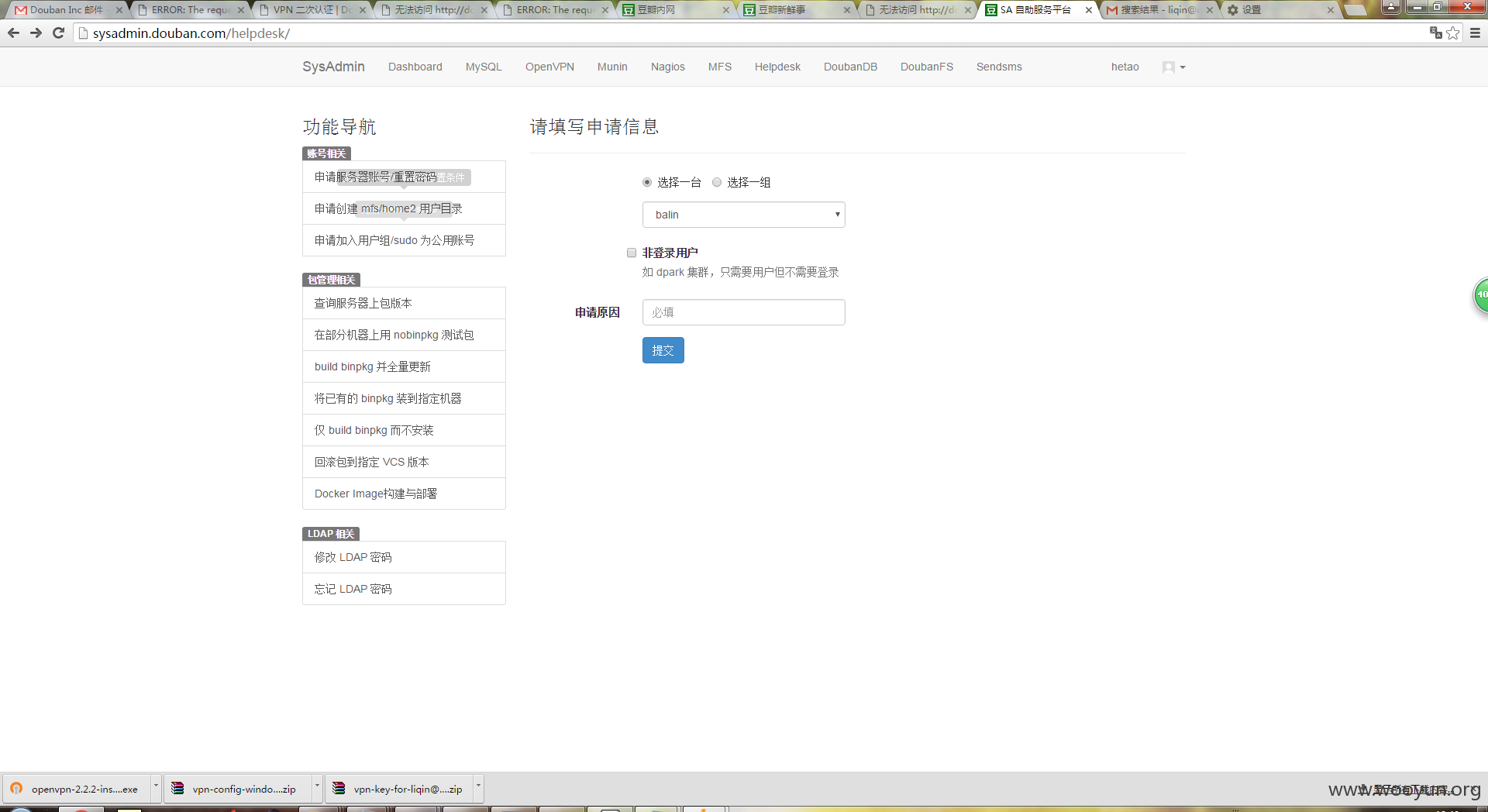

找了好久,终于发现满足所以条件的入口

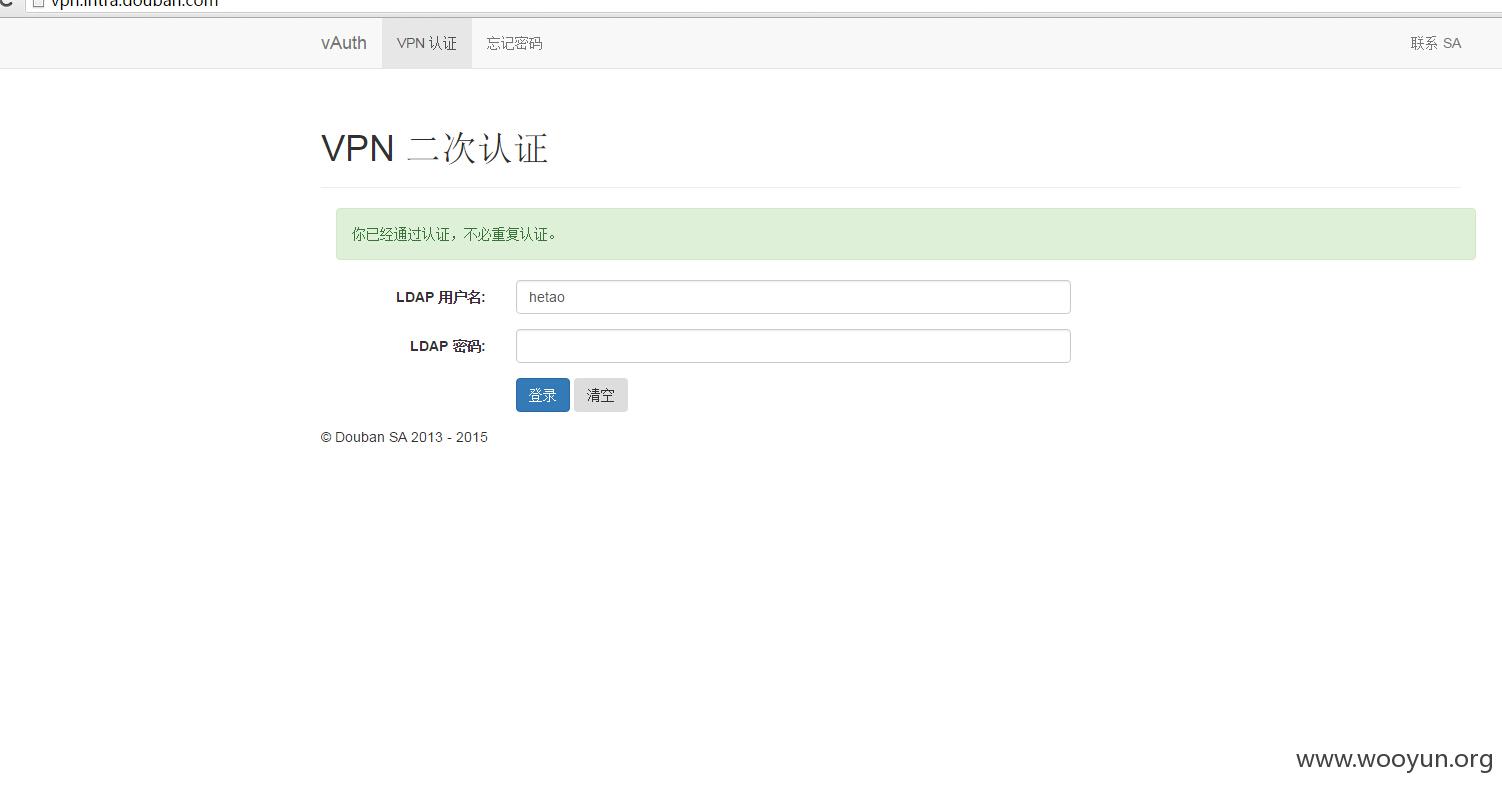

这个时候发现没有验证码,简直就是大门虚掩,直接去邮箱导出公司通讯录,提权出豆瓣员工邮箱前缀,一顿爆破

爆破出一个账号

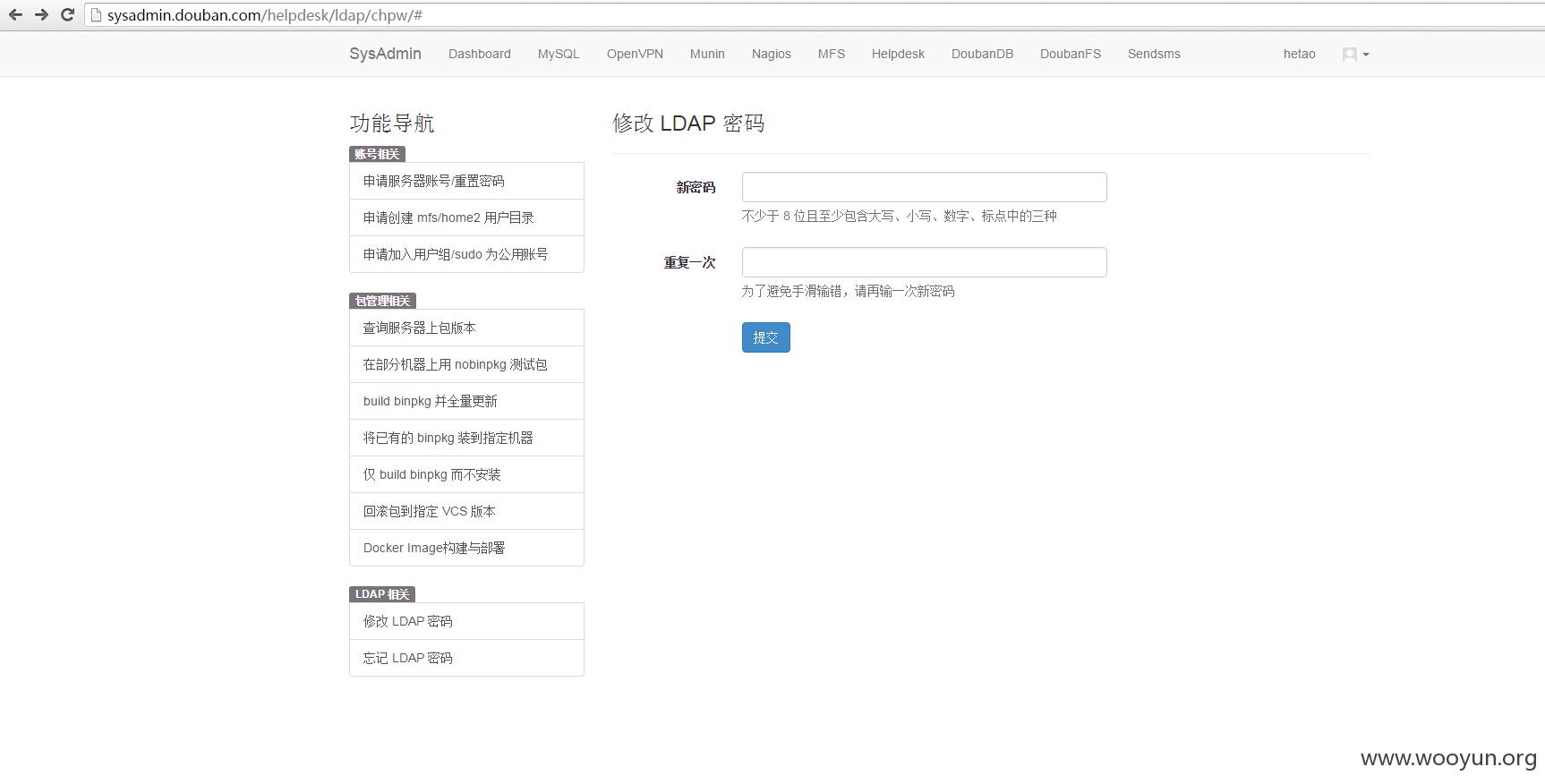

后续就用这个账号去二次认证

最后成功认证,是个设计缺陷,应该只能限定vpn使用者的LDAP账号

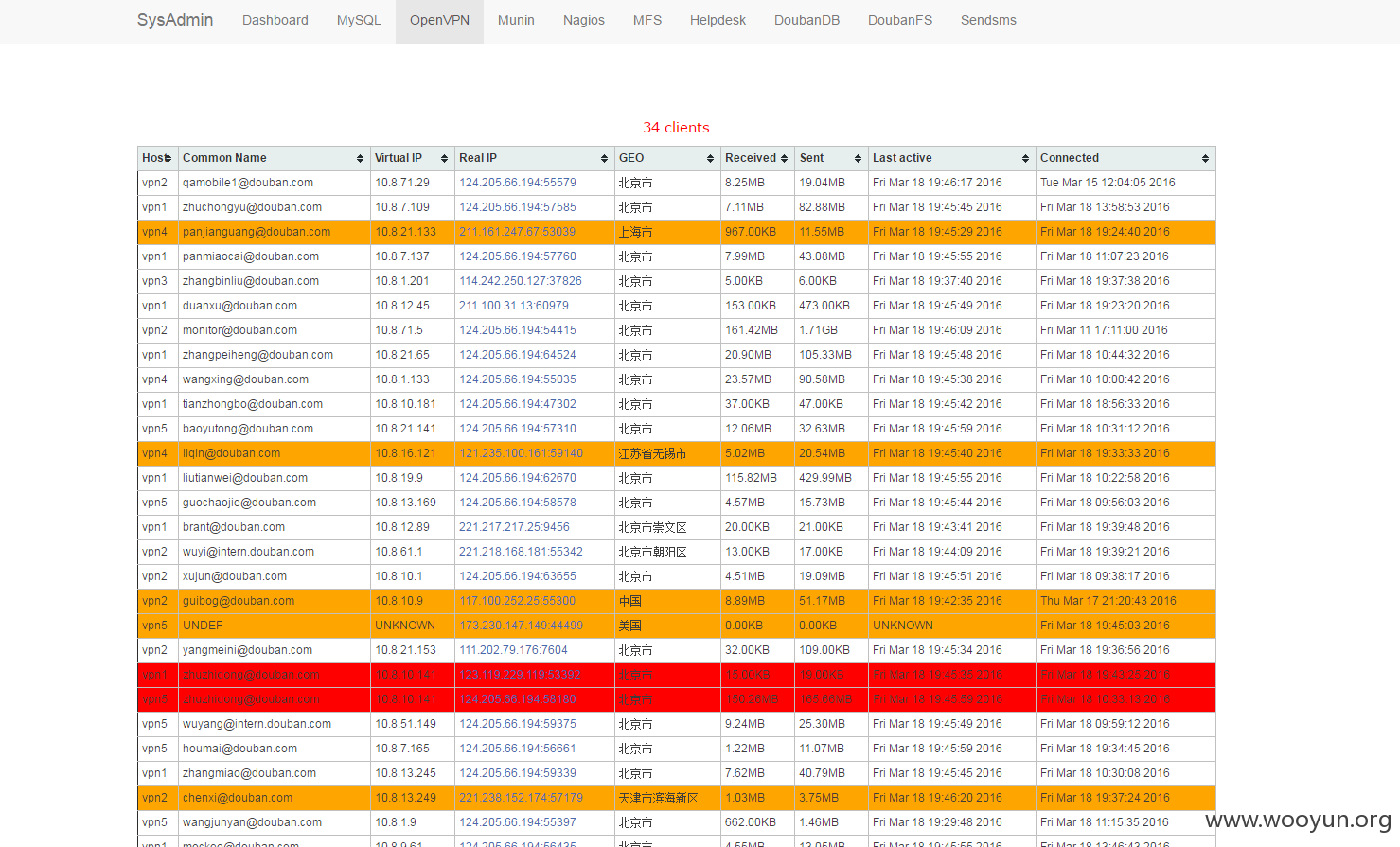

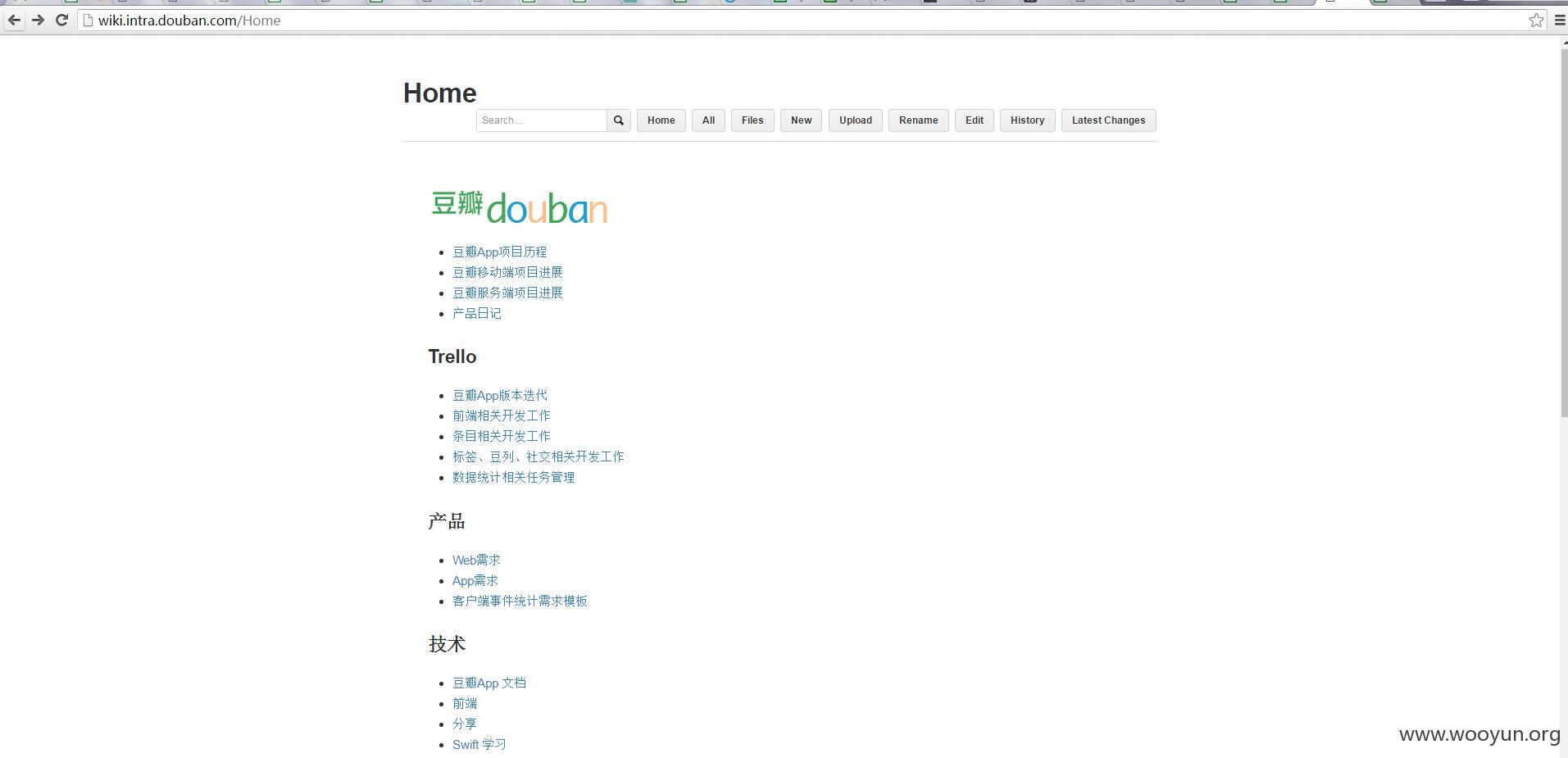

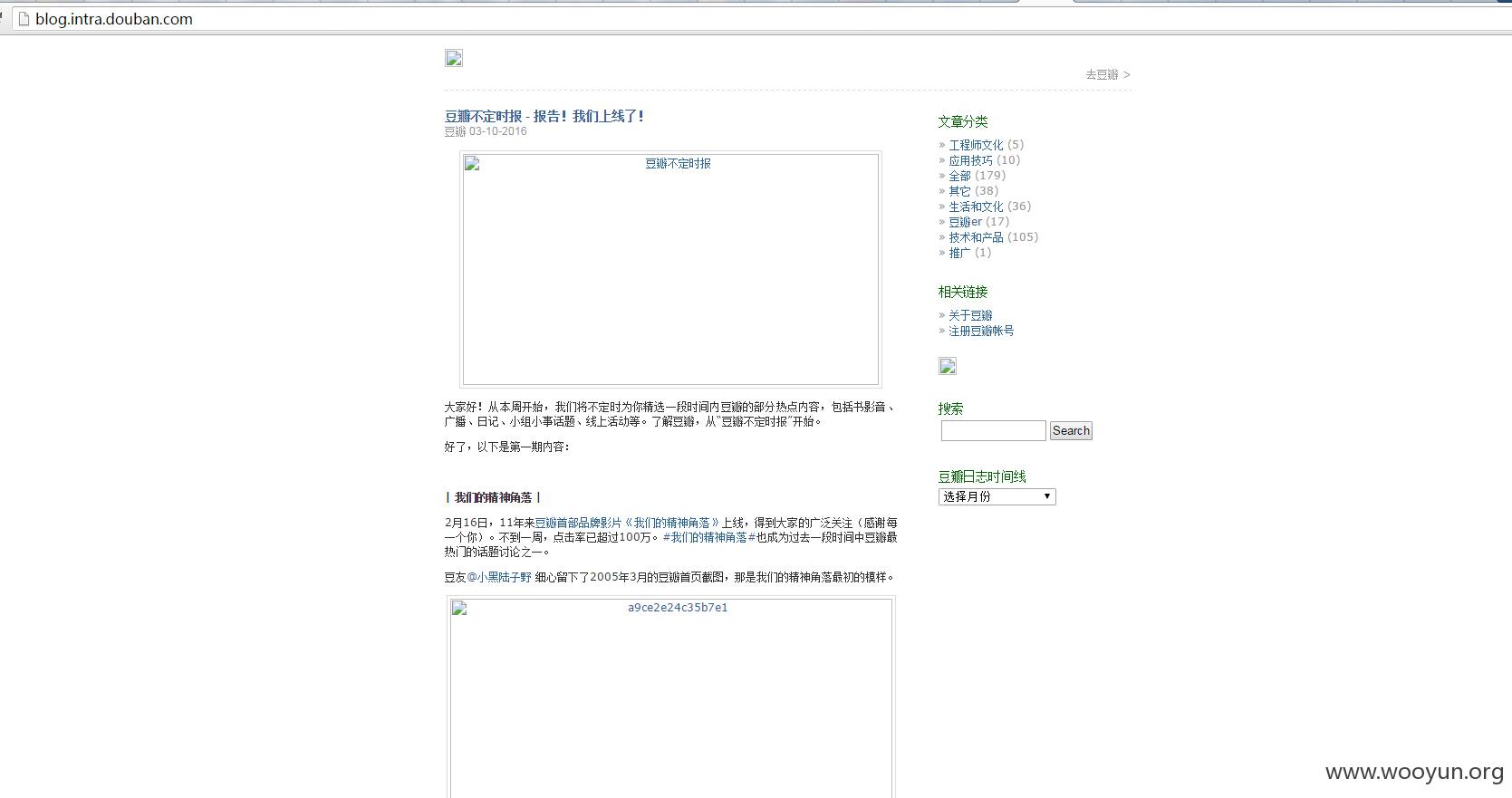

最后一切搞定就是漫游了

漏洞证明:

修复方案:

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2016-03-18 21:42

厂商回复:

确认问题存在,非常感谢!

最新状态:

2016-03-18:已经修改了危险邮箱的密码,revoke 了 VPN key,禁用了问题账号,等我们全面复查之后再进一步更新,再次感谢!

2016-03-18:

2016-05-04:我们全面启用了 Gmail 的两步认证,也加强了 VPN 两步认证的安全性,后续会继续投入更多精力系统梳理安全问题,再次感谢白帽子!