漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0184810

漏洞标题:apicloud移动app开发平台可获取任意app明文源代码(附上次修复不彻底的权限问题)

相关厂商:apicloud.com

漏洞作者: 有米无锅

提交时间:2016-03-15 09:54

修复时间:2016-05-03 23:50

公开时间:2016-05-03 23:50

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-15: 细节已通知厂商并且等待厂商处理中

2016-03-19: 厂商已经确认,细节仅向厂商公开

2016-03-29: 细节向核心白帽子及相关领域专家公开

2016-04-08: 细节向普通白帽子公开

2016-04-18: 细节向实习白帽子公开

2016-05-03: 细节向公众公开

简要描述:

APICloud 柚子(北京)科技有限公司是中国领先的“云端一体”移动应用云服务提供商。APICloud重新定义了移动应用开发。简化移动应用开发技术;

用javascript就能开发原生应用,一套代码,同时编译出Android与ios两个原生app。让移动应用的开发周期从一个月缩短到7天。

rt,apicloud移动app开发平台可获取任意 app 明文源代码(附上次修复不彻底的权限问题)

本想用战旗tv(www.zhanqi.tv)的app做演示的,看了百度,这个游戏直播平台,吓得我鼠标都拿不稳了

详细说明:

上次说,这次本该提客户端的解密鸡肋的了,发现官网平台还有一些致命的bug,

上次提交的这个 WooYun: apicloud多个设计缺陷漏洞打包

发现依然存在问题,上次说的任意app枚举

后来修复了cookies验证

所以这次直接携带一个connect.sid,试试,

漏洞证明:

start....

突然想起大一那年,跟那几个基佬在开发php的时候掉进过一个坑,验证了cookies,但是没有对cookies所有者的身份验证,

于是试试,果然

返回

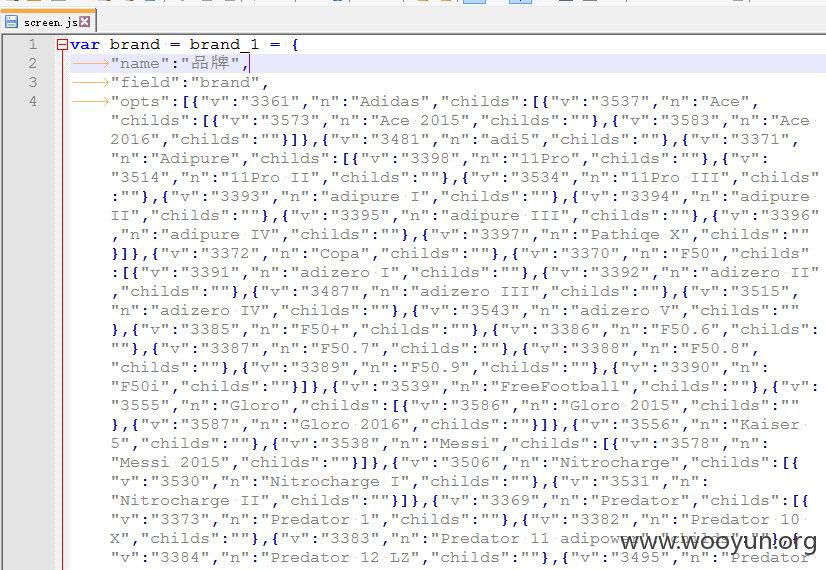

"wgtUrl": "http://7xmrdv.com1.z0.glb.clouddn.com/8d356bc709c5501e1fe000c28bed1310.zip",

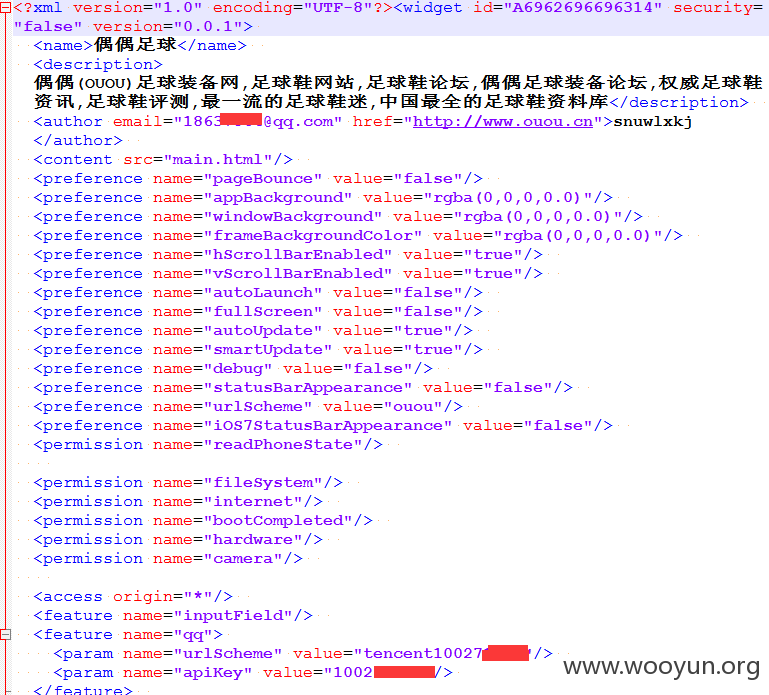

这个依然是泄露config.xml配置的地方

就不上图了,随便枚举下载了几个,有些是不加密app的源码,有些是加密的却含有明文config.xml,还有一个是别人百度地图测试的非公开发布的软件,key却泄露了

------------------------------------

【获取任意APP明文源代码(此漏洞危害非常大)100%获取成功,且控制整个app后台功能】

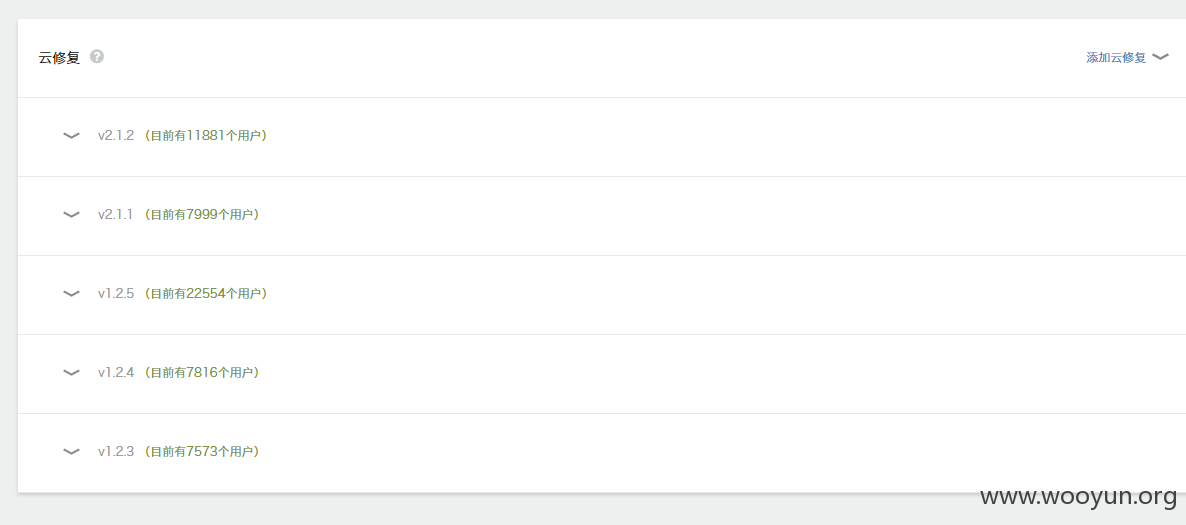

这次就不以战旗为例了,上次的漏洞中,发现战旗app编译了一千多次,想想都捏了把冷汗,攻城狮辛苦了[跪拜][跪拜]。

战旗tv这样的大平台,万一出意外,不敢想

找到官网里面的案例:

http://www.apicloud.com/cases

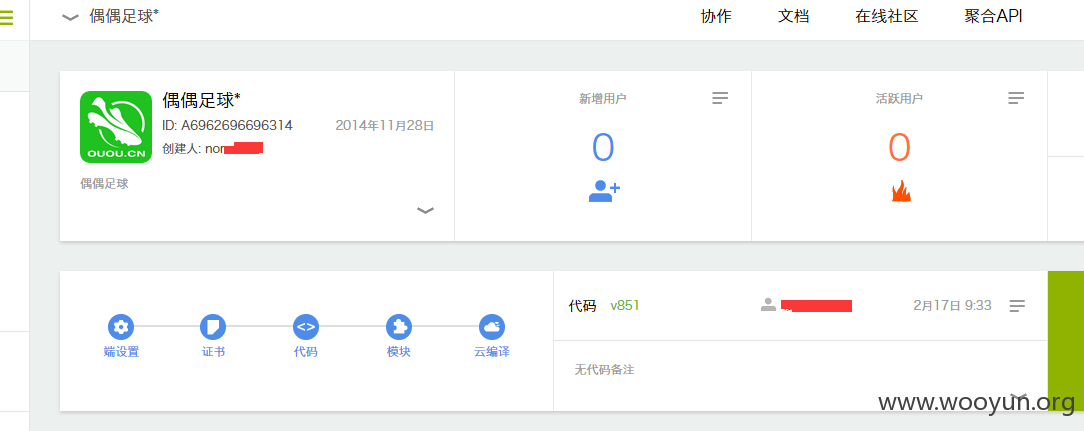

偶偶足球为例:安装包下载地址http://a.app.qq.com/o/simple.jsp?pkgname=com.ouou.ououbbs

包名id:A6962696696314

任意aapicloud的app包名获取方法很简单,上次的漏洞里面说过了,抓包(X-APICloud-AppId),或者反编译{Properties.smali里面}

然后主谋账号A的协助控制面板就会出现协助成员助手B,助手账号B的console后台就会出现 偶偶足球的app的控制台

进去,然后整个app的权限都控制了

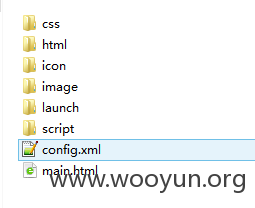

然后云编译一个,选择不加密,

------------------------------------------------------

下载地址这里:

【乌妈妈帮我mask一下后面的数字,顺便mask前面的子域名保护我O(∩_∩)O~】

Aapicloud攻城狮修复好了,我也会删掉

代码包删除记录了,官方下载地址就没了,只能这样

直接看到app明文源代码

比上次的那些危害大多了,100%获取到任意app的源代码,而且还能控制操作整个控制台对app进行操作,然后就这样了

想想都怕,回去看看自己控制台上开发的app,叹口气,请求上天保佑我的app不被蹂躏

修复方案:

请多指教~攻城狮们,辛苦了

版权声明:转载请注明来源 有米无锅@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2016-03-19 23:50

厂商回复:

感谢您对APICloud平台安全的关注,此漏洞发生的前提是权限验证失效,此问题已由其它渠道测试获得,我们已统一进行了处理。谢谢!

最新状态:

暂无

![V@C6_QOK`D(DO]9SNH2{AZ2.jpg](http://wimg.zone.ci/upload/201603/15033348adda750818dc6a119e0627dee868b4cb.jpg)