漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085284

漏洞标题:IWMS系统后台绕过&整站删除

相关厂商:IWMS

漏洞作者: 郭斯特

提交时间:2014-12-02 17:13

修复时间:2015-03-02 17:14

公开时间:2015-03-02 17:14

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT~

IWMS系统后台后台绕&可整站删除

这应该是属于越权一个范畴.

详细说明:

IWMS系统后台后台绕&整站删除

前人提交过

WooYun: IWMS系统后台通用SQL注入绕过登录直取Shell

用火狐的插件或者其他浏览器禁用脚本即可(唔需要登陆)

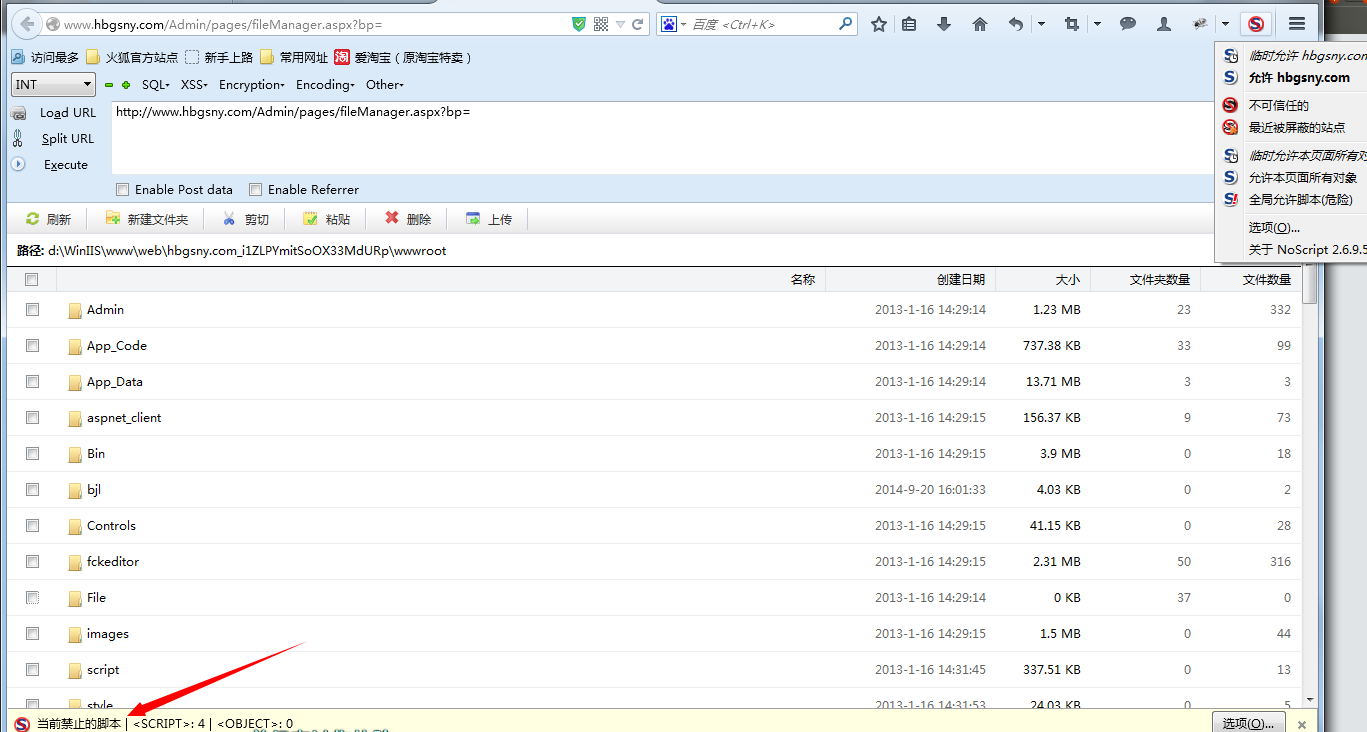

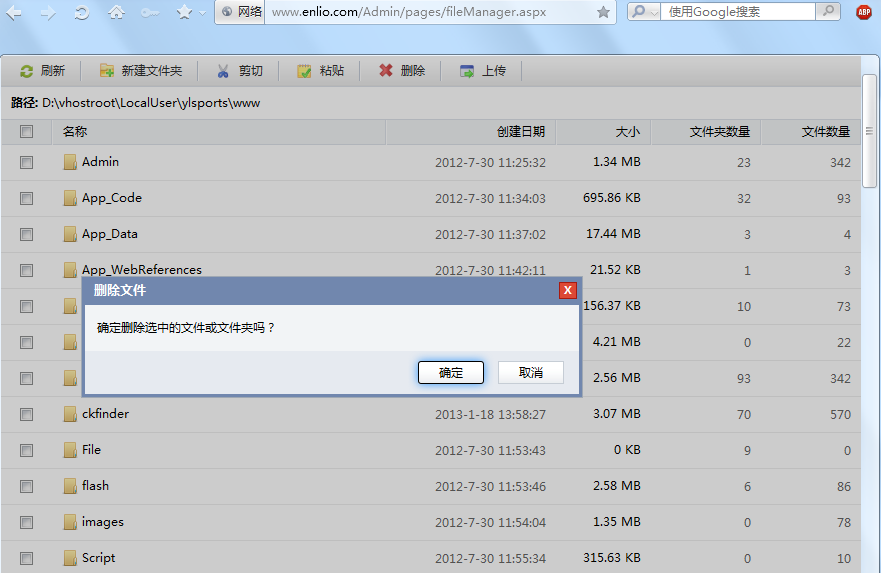

漏洞文件(文件管理):/Admin/pages/fileManager.aspx?bp=

http://www.hbgsny.com/Admin/pages/fileManager.aspx?bp=

全局禁止脚本

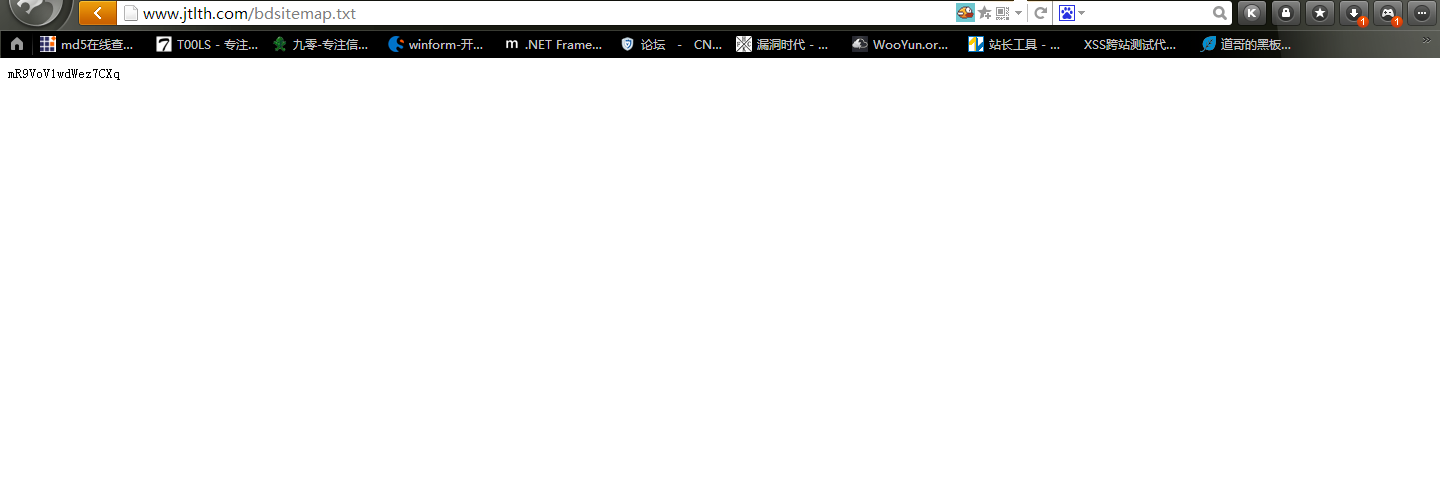

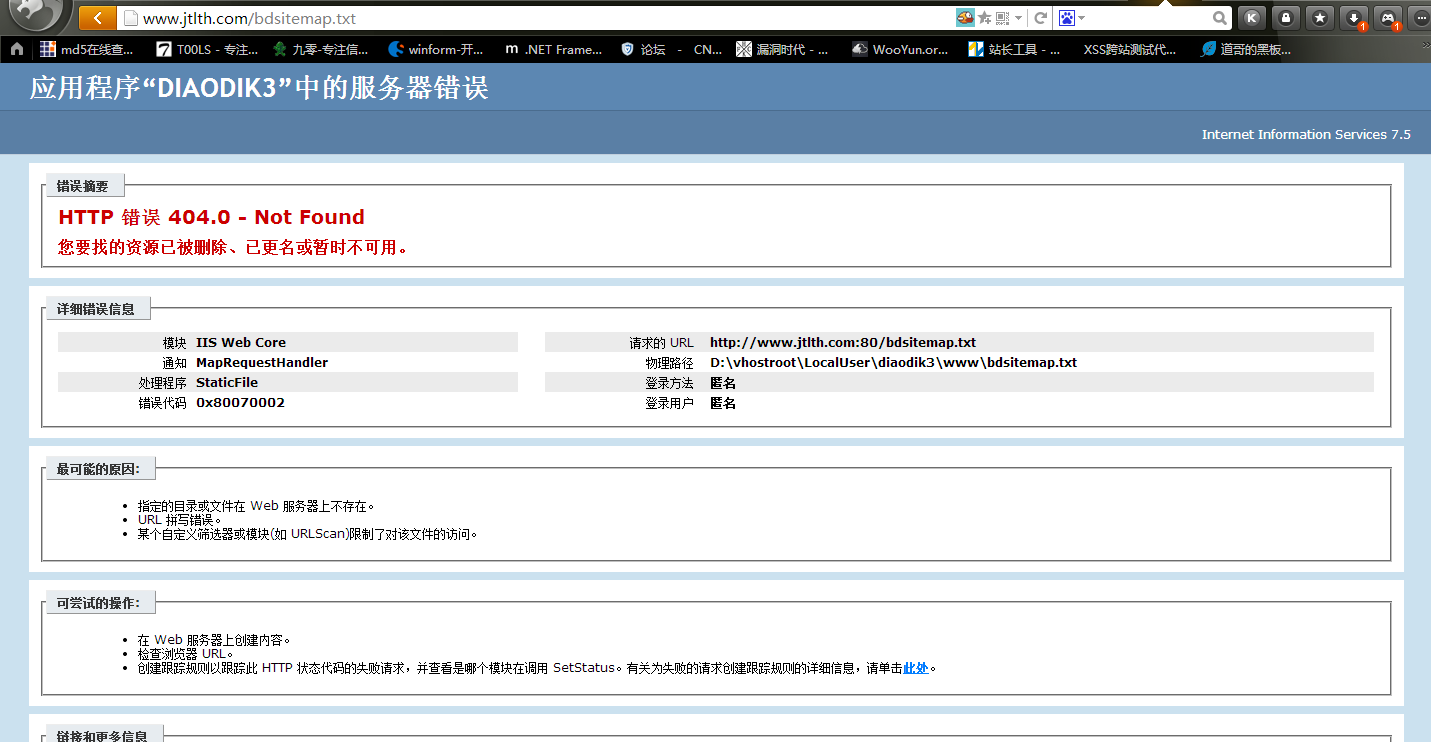

演示下任意删除。这里我测试bdsitemap.txt吧 (这个系统都存在这个文件的。删除其他可能会导致网站出错。所以只拿这个演示了。)

可全选当前web上的所有目录 即整站删除

http://www.jtlth.com/bdsitemap.txt

删除了,访问不了~

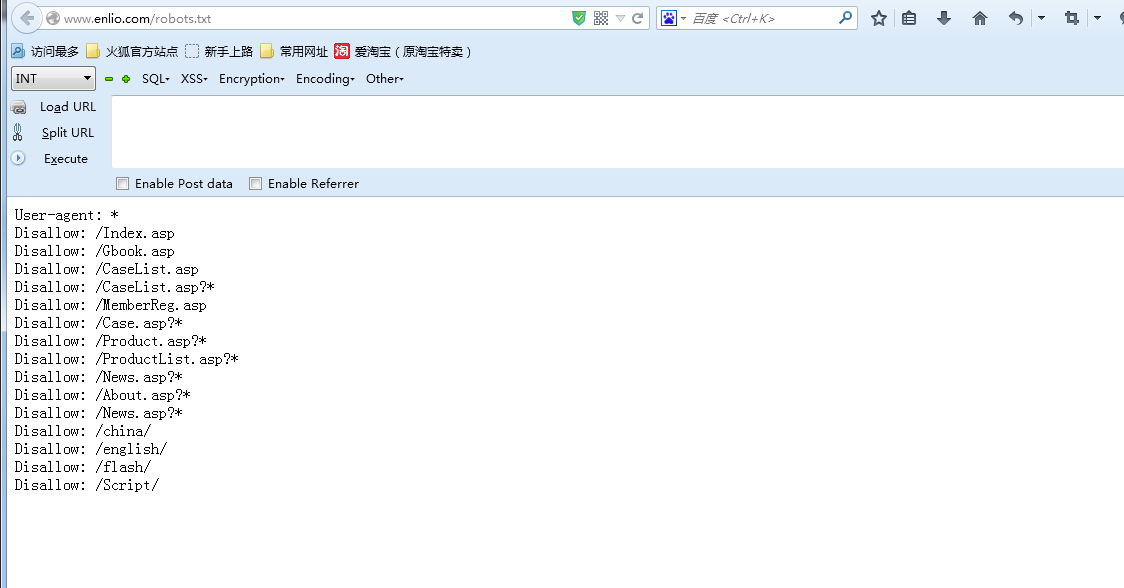

robots.txt 再举例下

http://www.enlio.com/robots.txt

删除后

利用这个方法可以删除任意目录和文件

漏洞证明:

经测试下列全部存在该漏洞

http://www.hbgsny.com/Admin/login.aspx

http://www.enlio.com/Admin/login.aspx

http://www.lixinzhiyao.com/Admin/login.aspx

http://www.hebjh.com/admin/login.aspx

http://www.sjzczmf.com/Admin/login.aspx

http://www.cnmetalchemicals.com/Admin/login.aspx

http://www.jtlth.com/Admin/login.aspx

http://www.dadkyddb.cn/Admin/login.aspx

http://www.hebeisanshan.com/Admin/login.aspx

http://www.hb-sanshan.com/Admin/login.aspx

http://www.shppu.cn/Admin/login.aspx

http://www.hhfk.net/Admin/login.aspx

http://www.qianhuanggl.com/Admin/login.aspx

修复方案:

验证权限

版权声明:转载请注明来源 郭斯特@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝