漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0182820

漏洞标题:深圳市安全管理某系统存在漏洞(该服务器上存在大量网站数据库和源码备份\包括中国中化集团等几十家单位)

相关厂商:深圳市安全管理局

漏洞作者: 路人甲

提交时间:2016-03-10 09:40

修复时间:2016-04-25 09:04

公开时间:2016-04-25 09:04

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-10: 细节已通知厂商并且等待厂商处理中

2016-03-11: 厂商已经确认,细节仅向厂商公开

2016-03-21: 细节向核心白帽子及相关领域专家公开

2016-03-31: 细节向普通白帽子公开

2016-04-10: 细节向实习白帽子公开

2016-04-25: 细节向公众公开

简要描述:

深圳市安全管理某系统存在问题(该服务器上存在大量网站数据库和源码备份,包括中国中化集团等几十家单位)

详细说明:

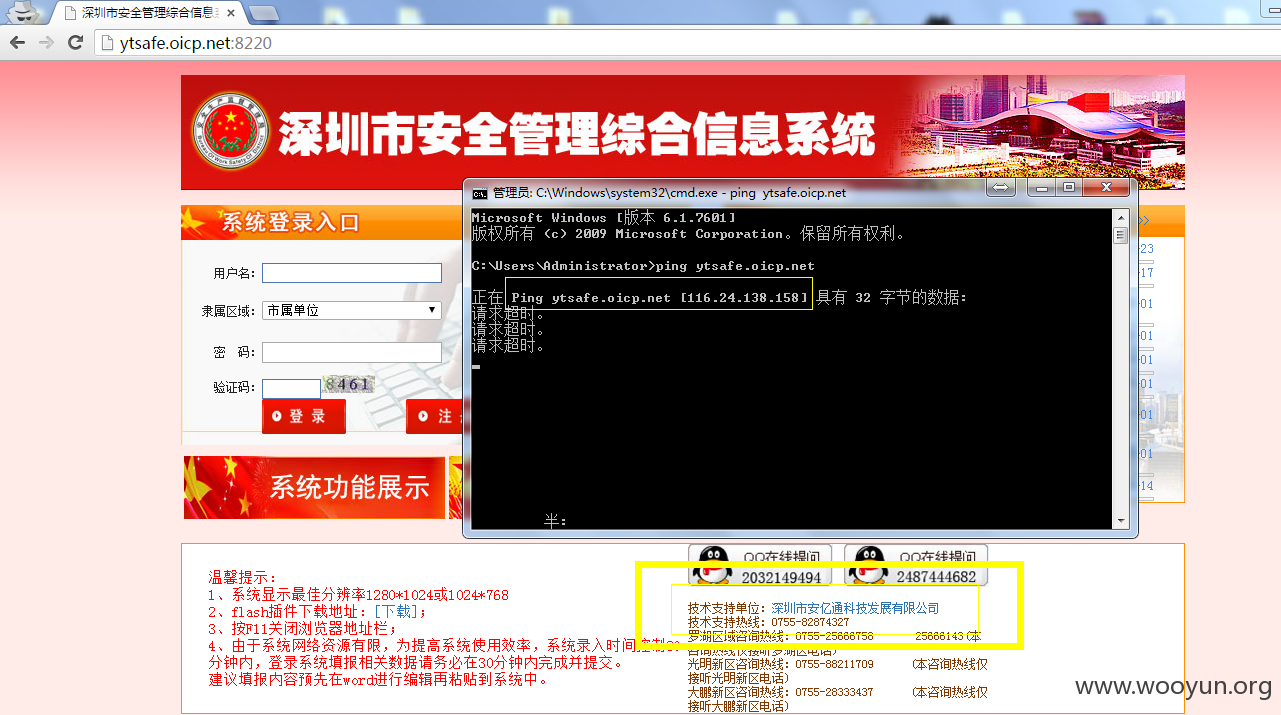

目标

咋一看这个技术支持单位又是那个

从后面分析可以看到,这套系统应该是深圳市安全管理局在使用,但是是部署在技术支持单位也就是

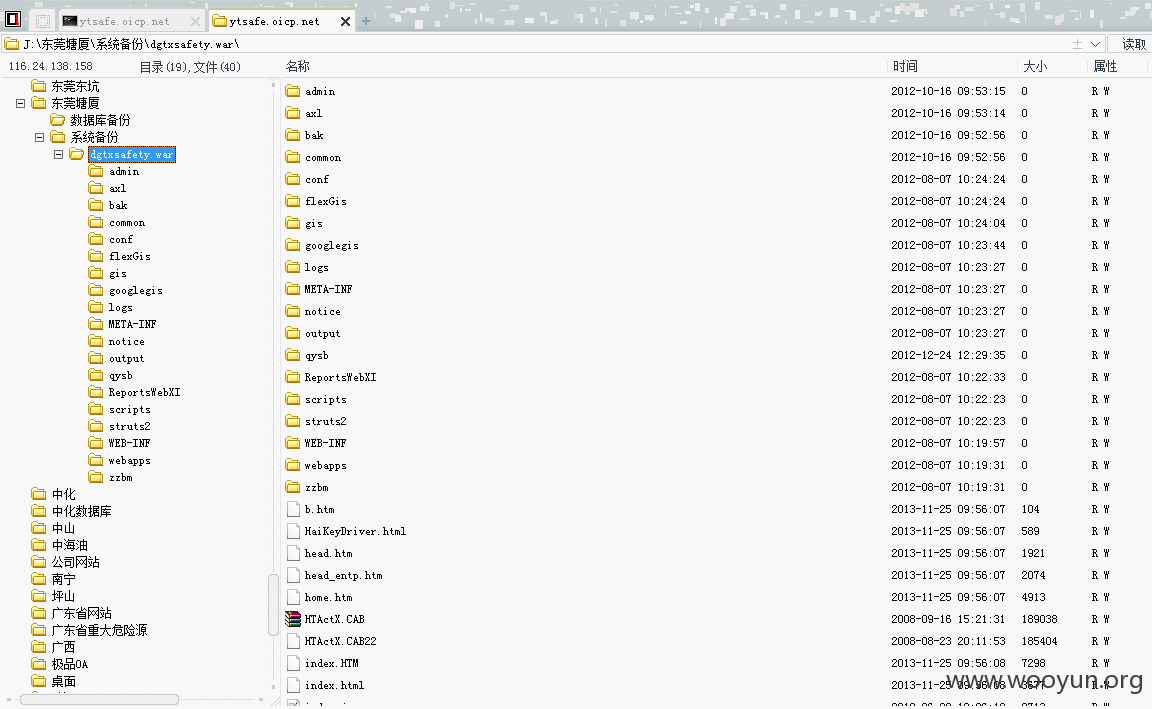

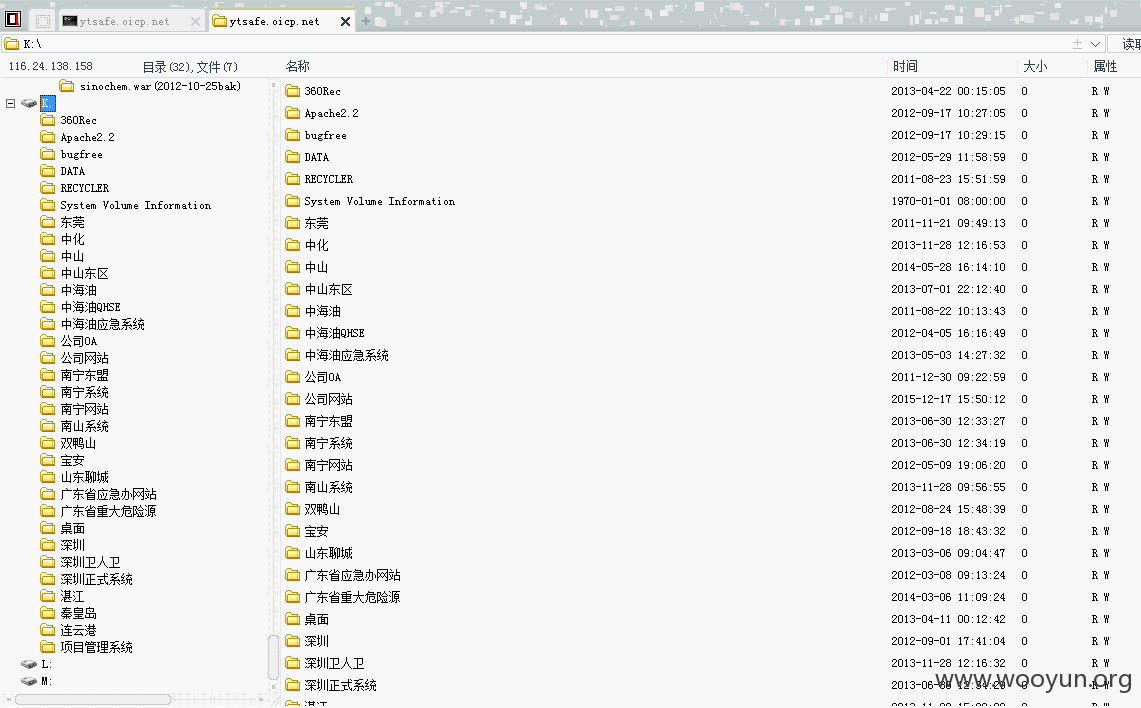

所属的服务器上。然而这个服务器上存放大量自己客户网站的程序备份和数据库备份。

<code>

郑重声明:

由于事关数据量和单位太多,本人在渗透测试的时候翻文件或者加载只是想向厂商证明危害性,所有加载文件在漏洞提交乌云之后都已全部删除,且无任何备份,只保留截图证明。特此声明!

<code>

入口

就是你们熟悉的java反序列化

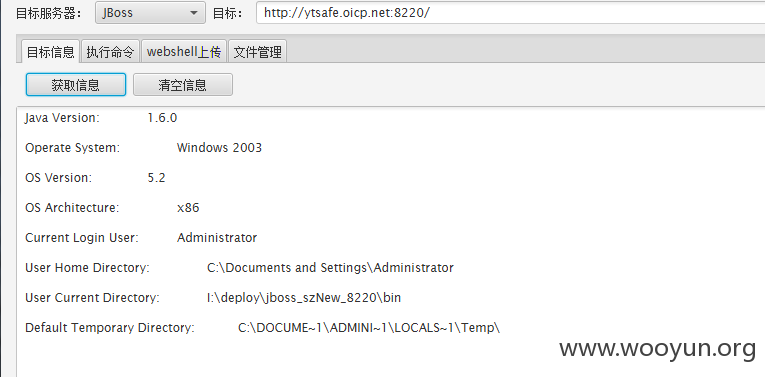

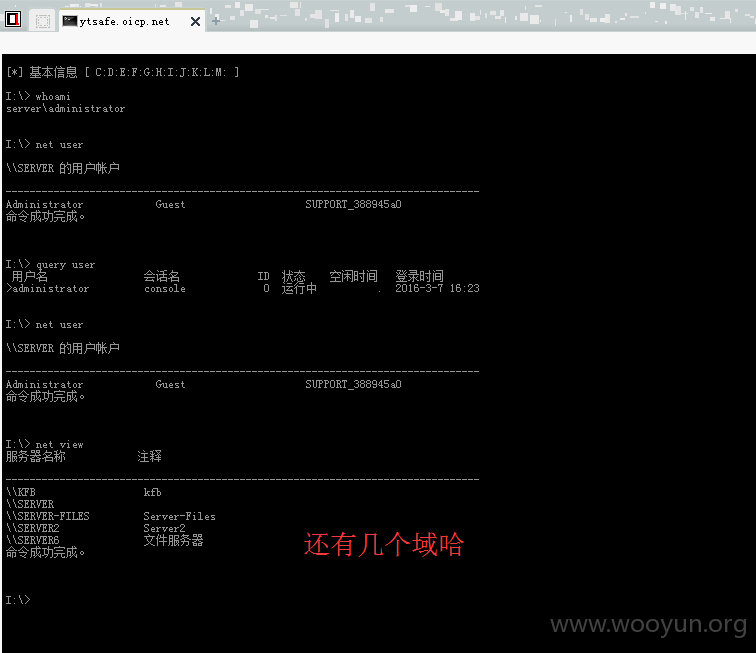

在webshell上查看基本信息

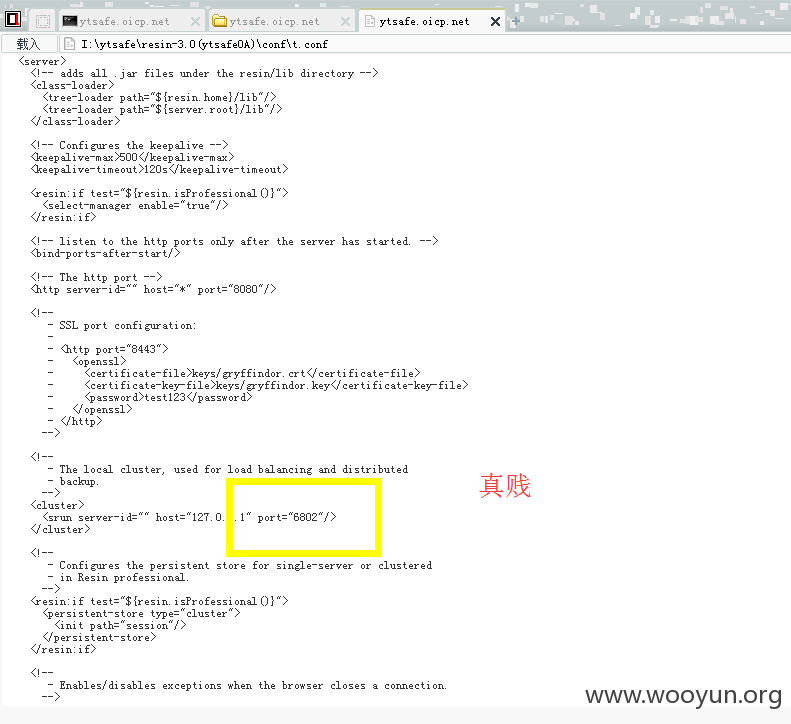

一共存在5个域

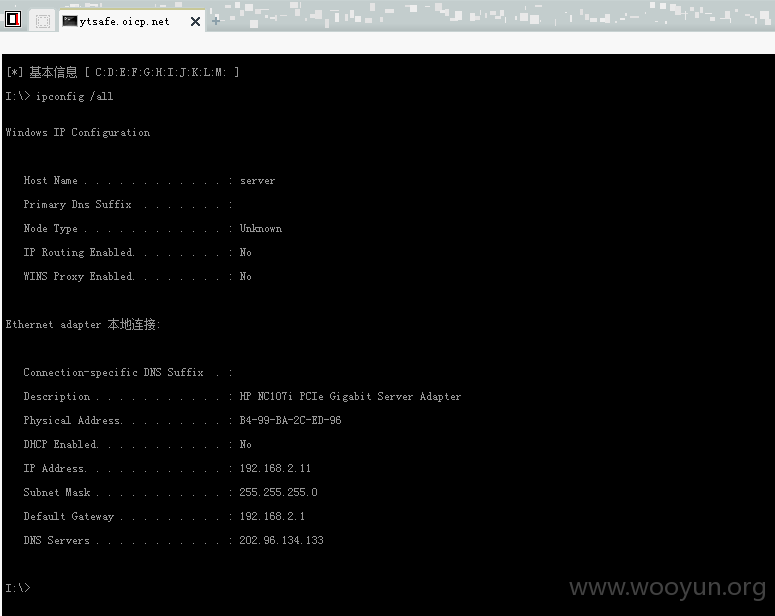

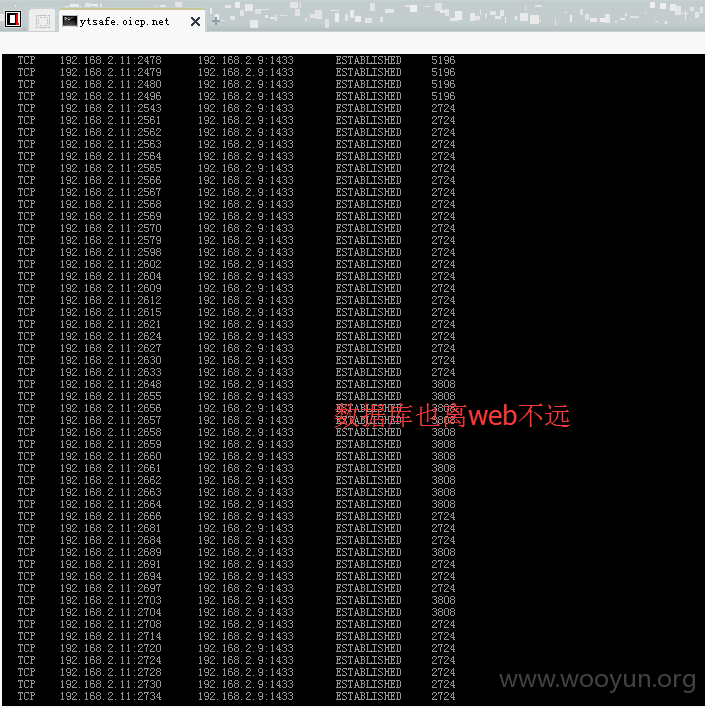

站库分离但是站库距离很近

执行systeminfo和tasklist命令的时候提示内存不足,可见服务器上开启的服务之多,当然开机时间也很长久,要是上传抓密码工具,肯定会抓到不好密码

漏洞证明:

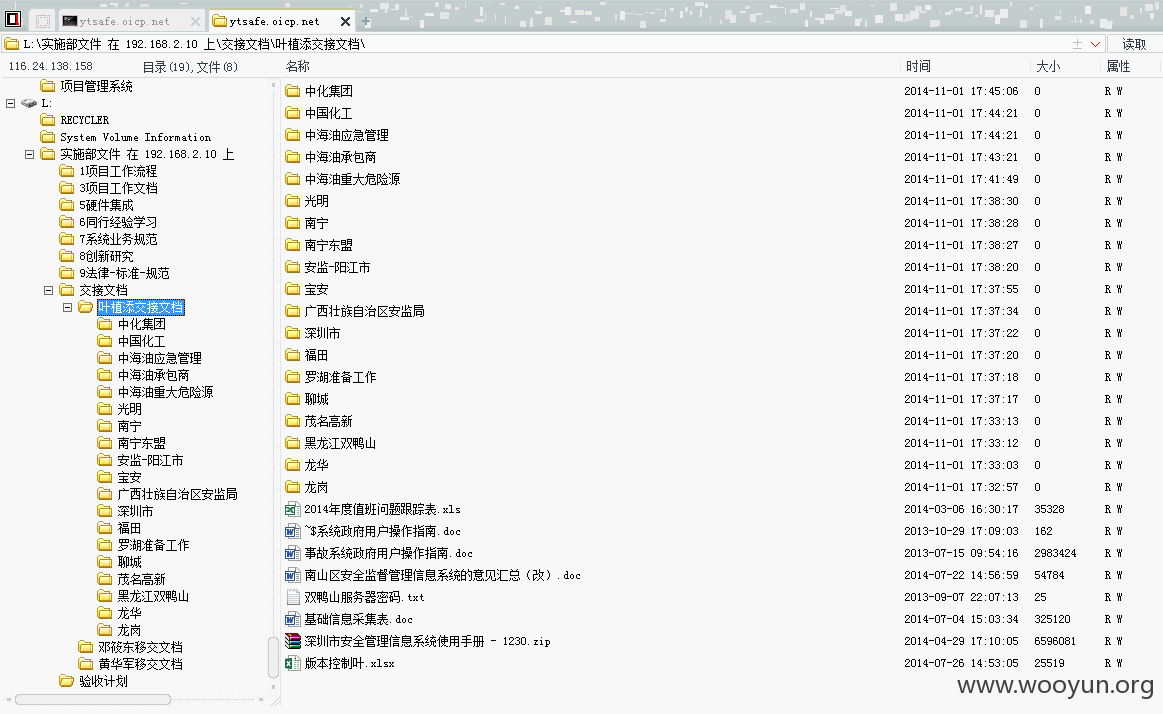

开始翻文件

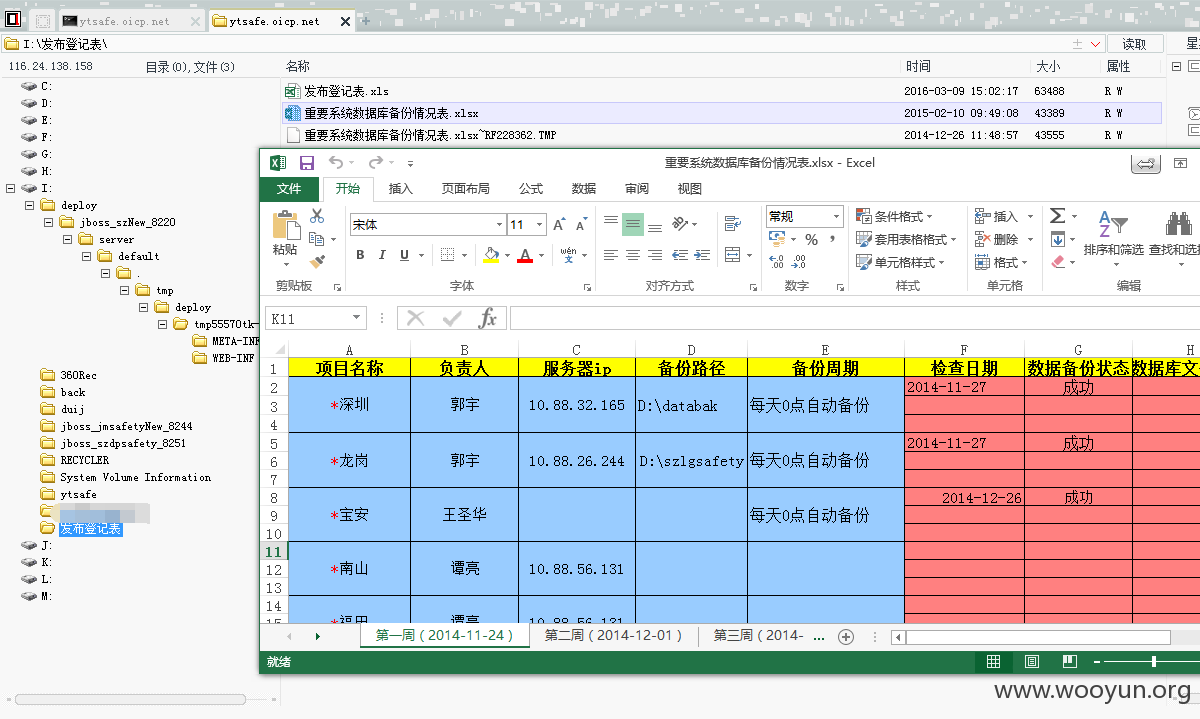

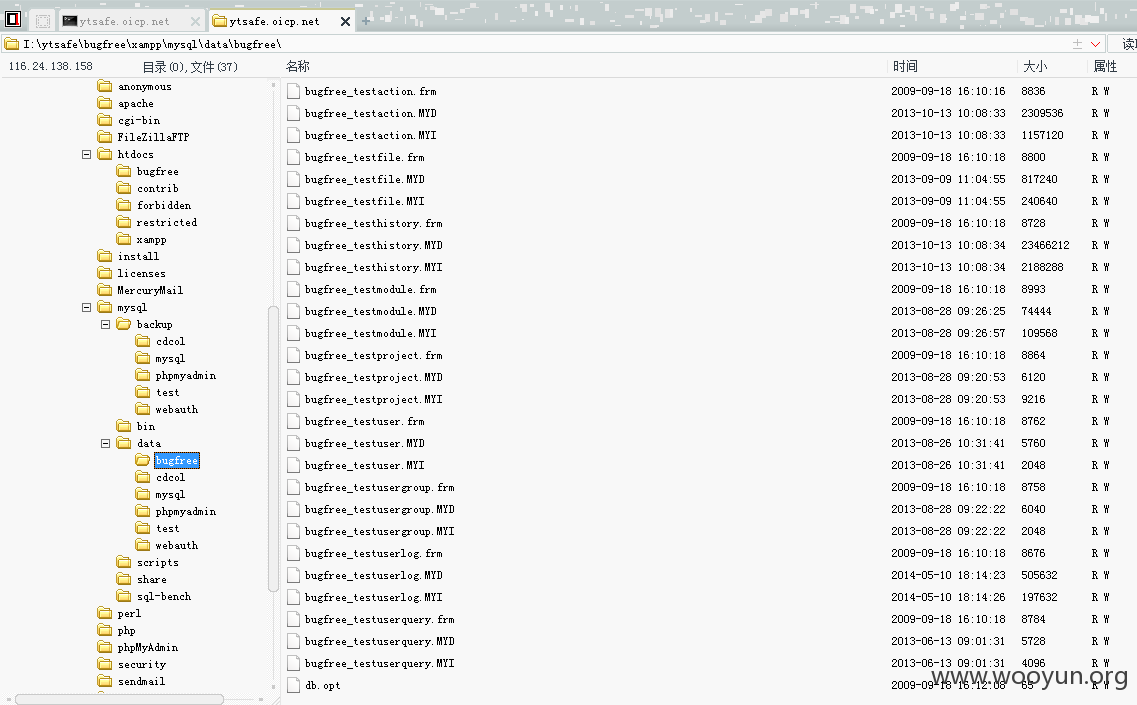

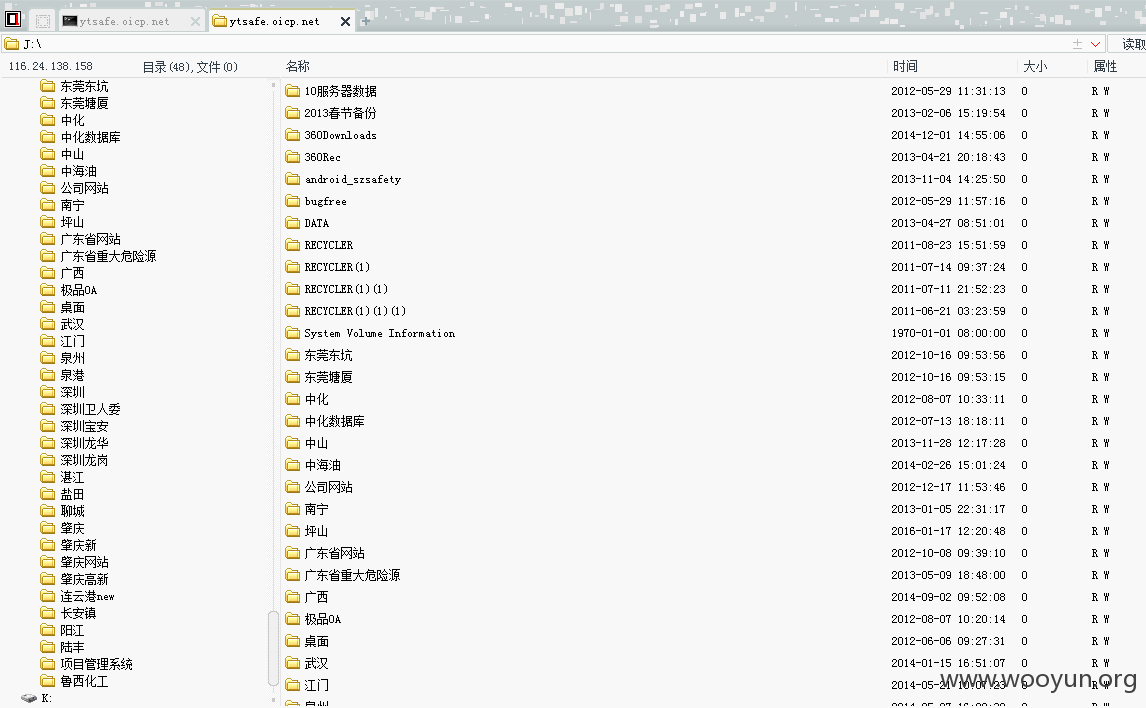

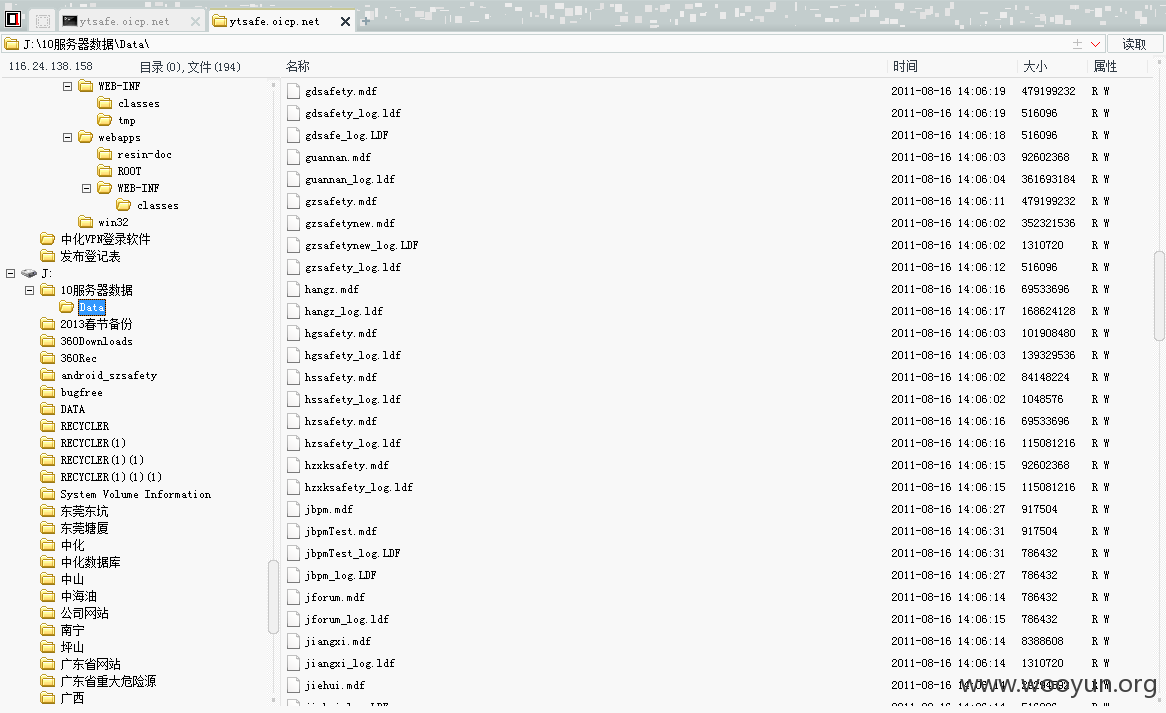

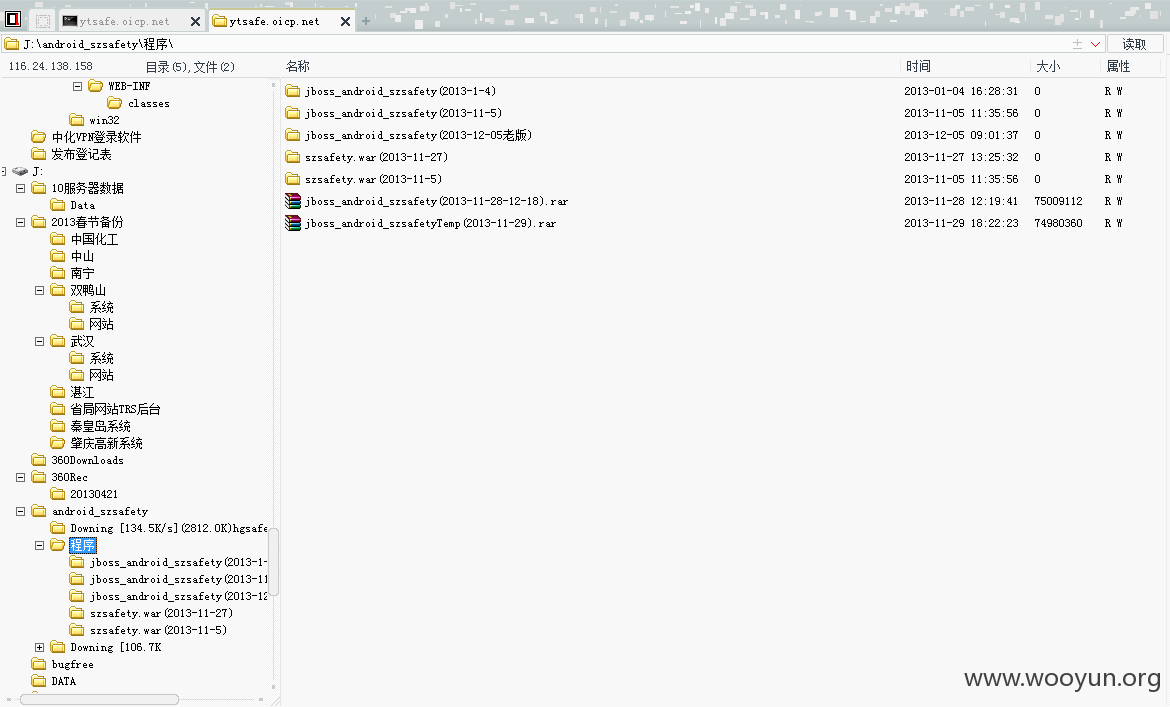

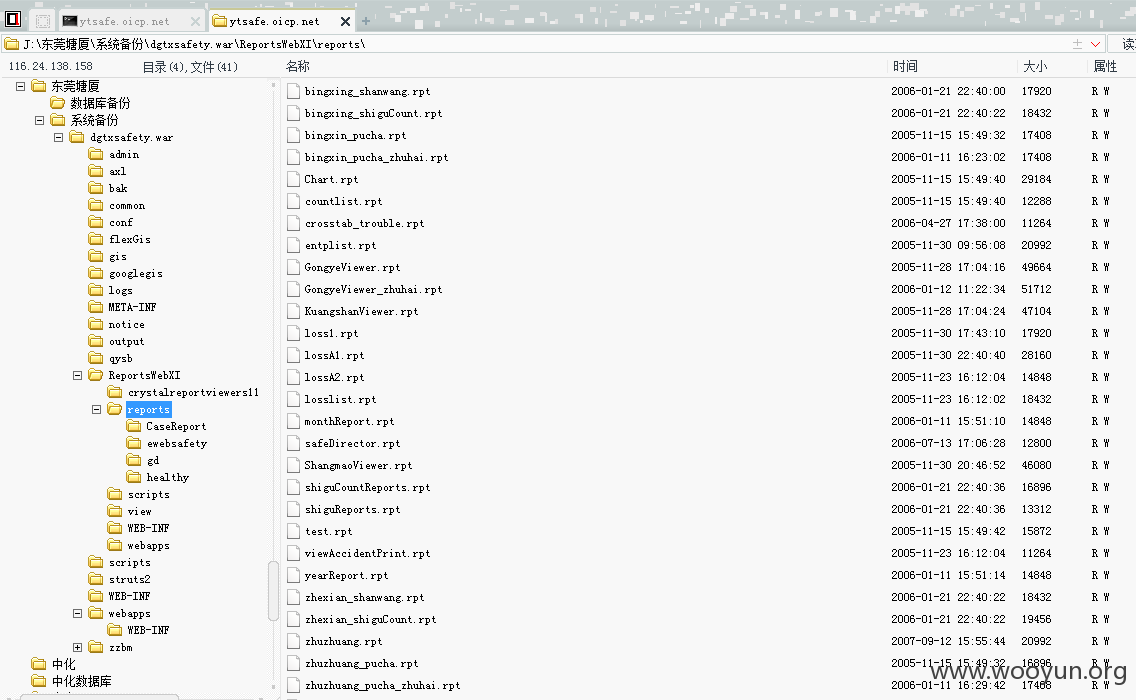

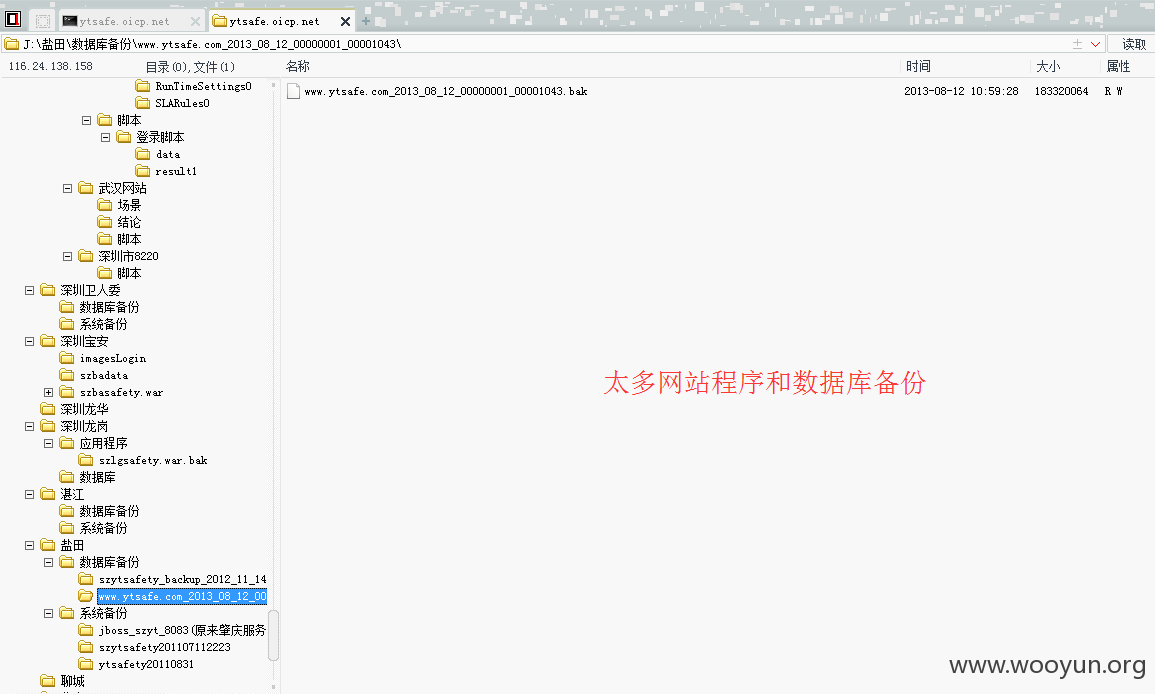

数据库备份任务,几乎合作的网站都有网站程序和数据库备份,当然不一定是最新的

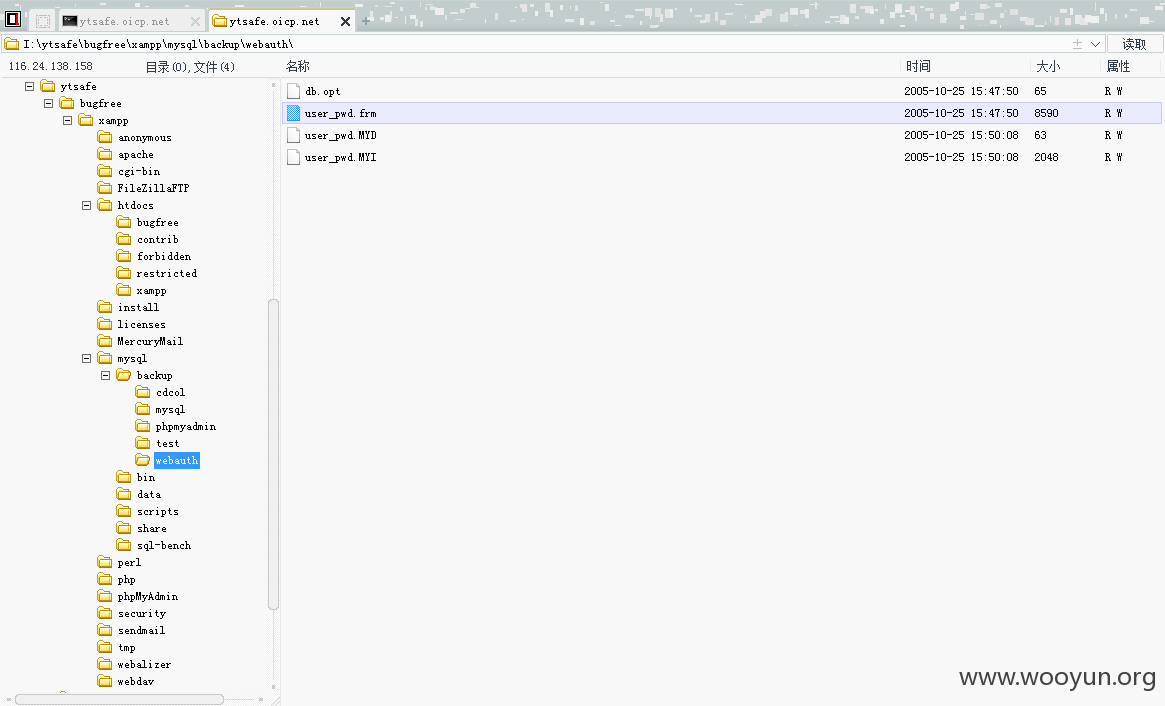

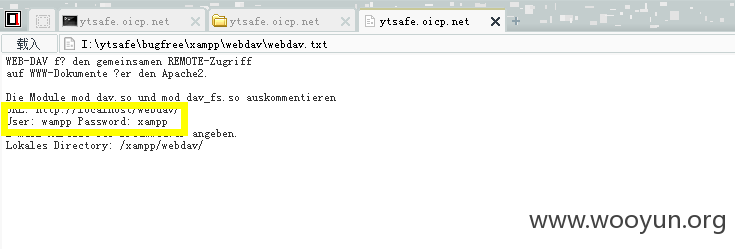

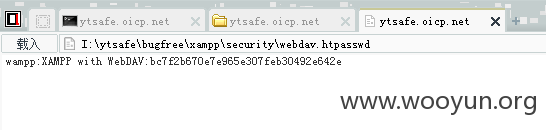

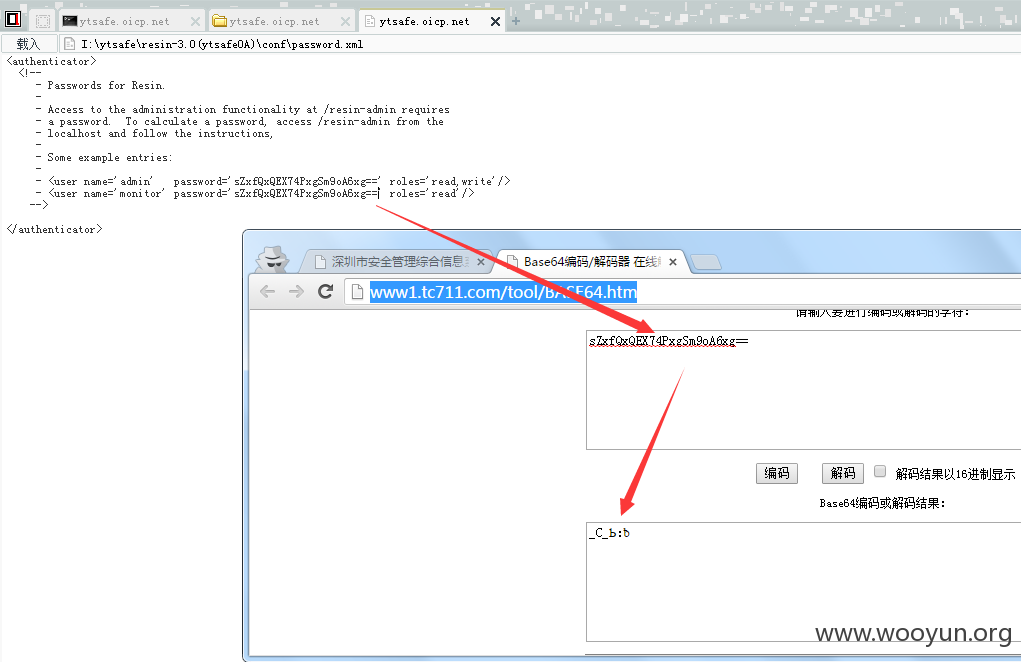

敏感文件

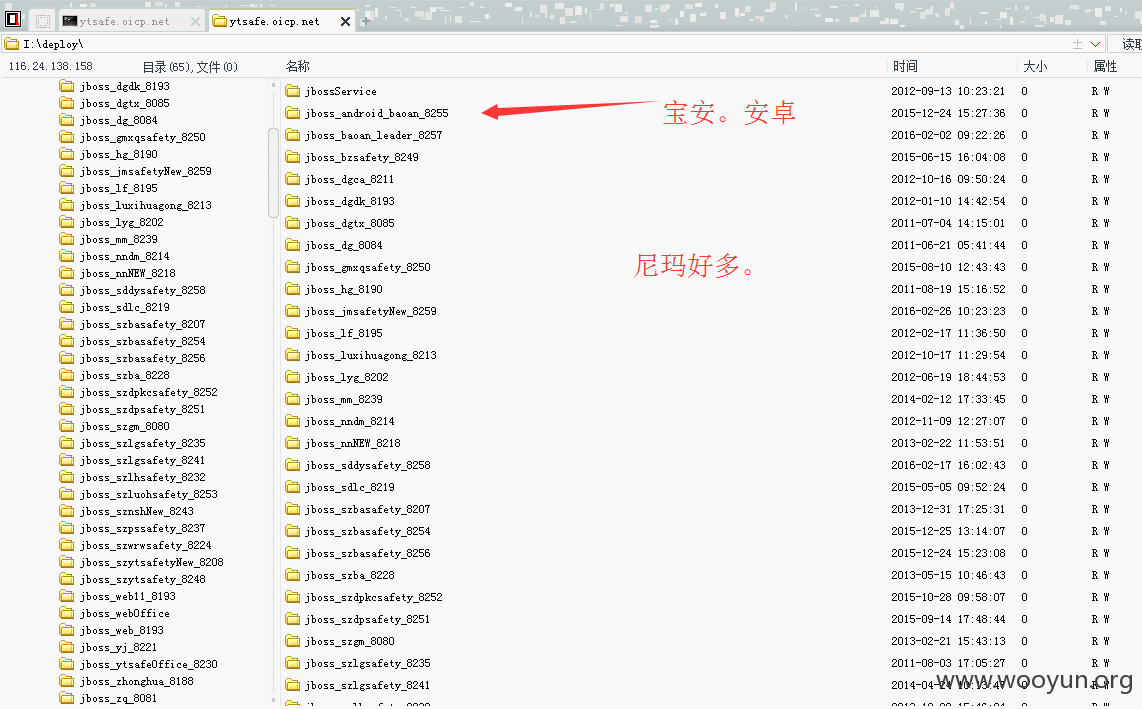

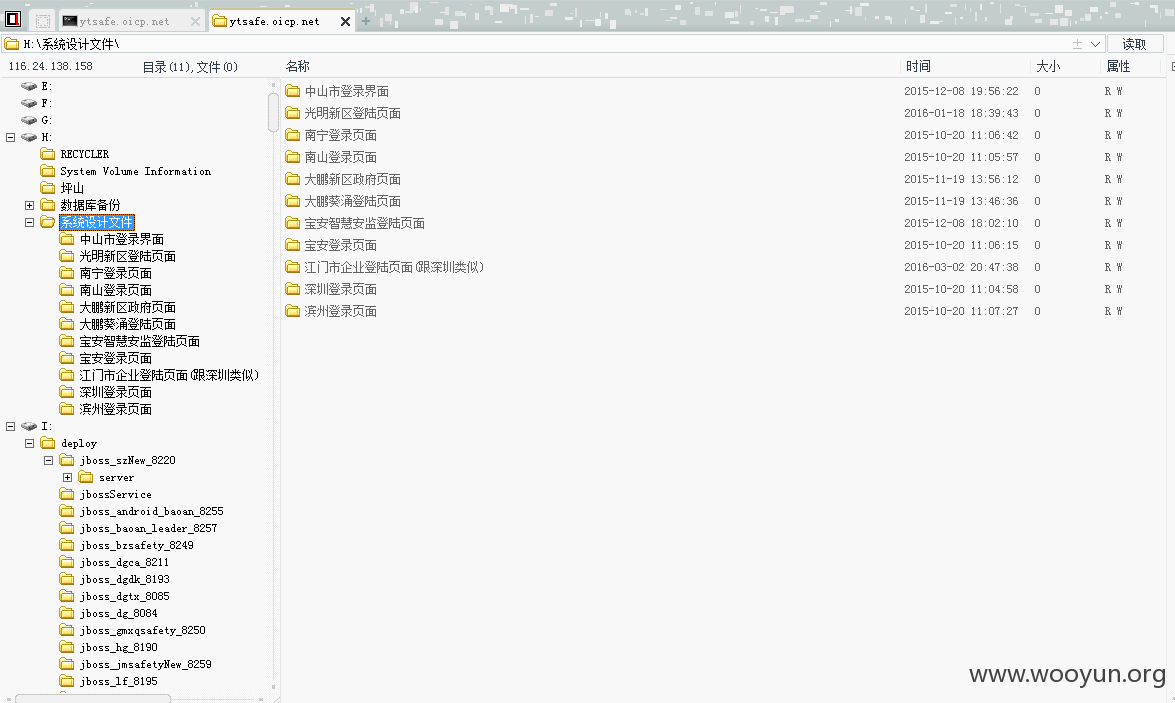

尼玛jboss之多

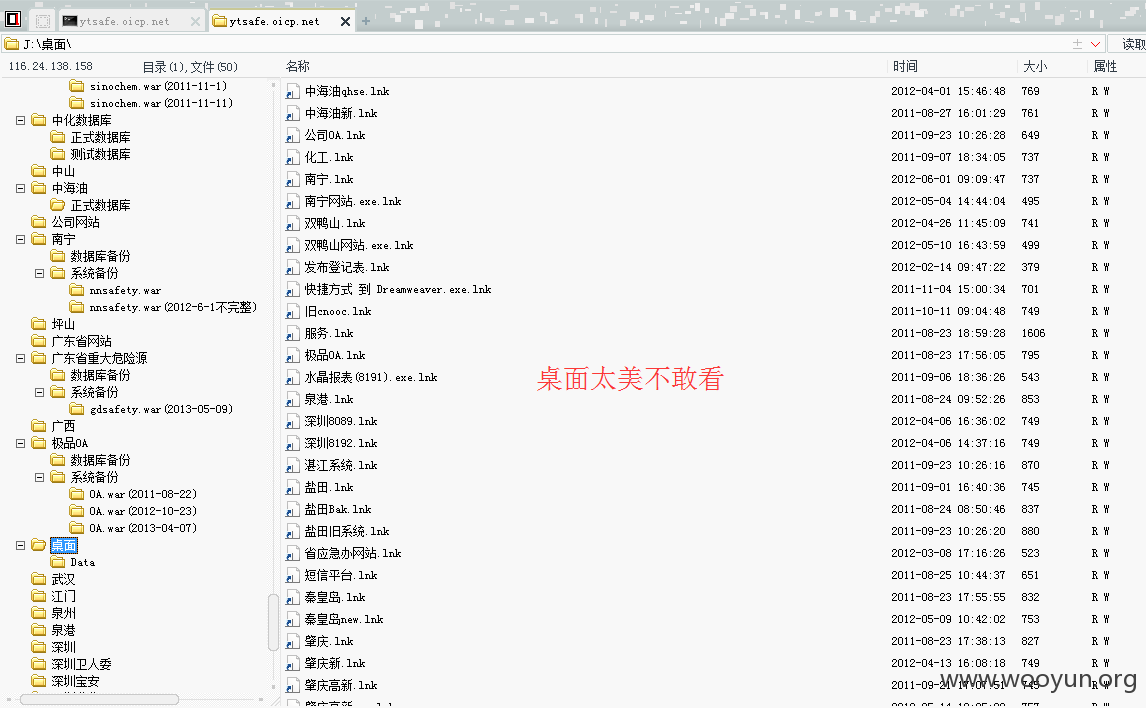

这就是所有的网站程序和数据的备份(差不多接近30个网站)

10服务器数据

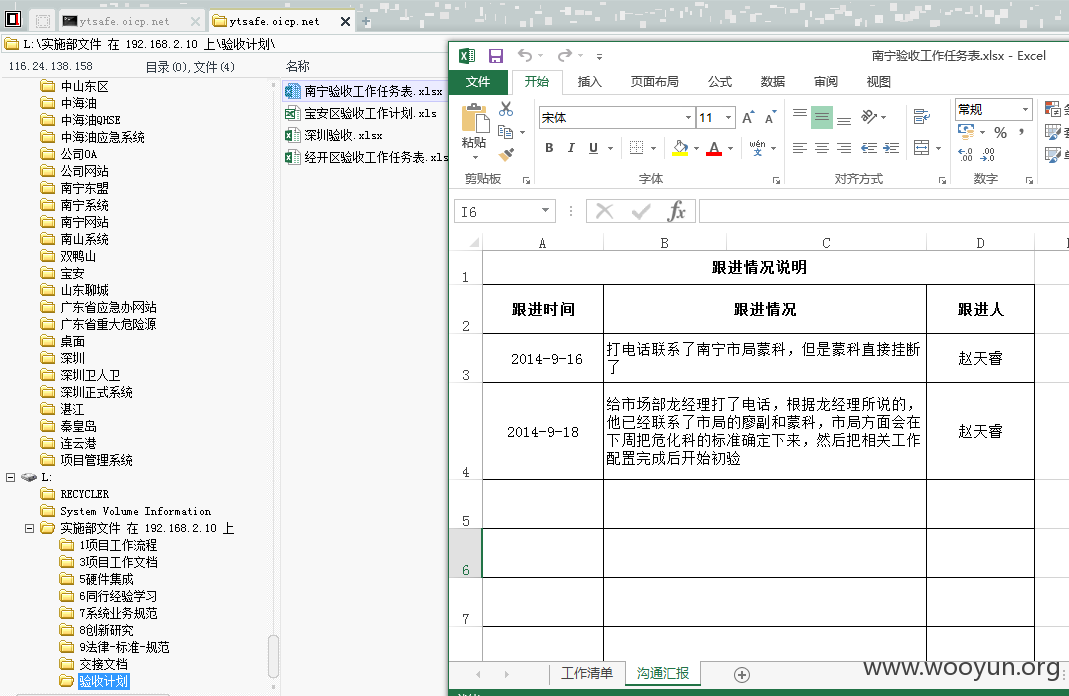

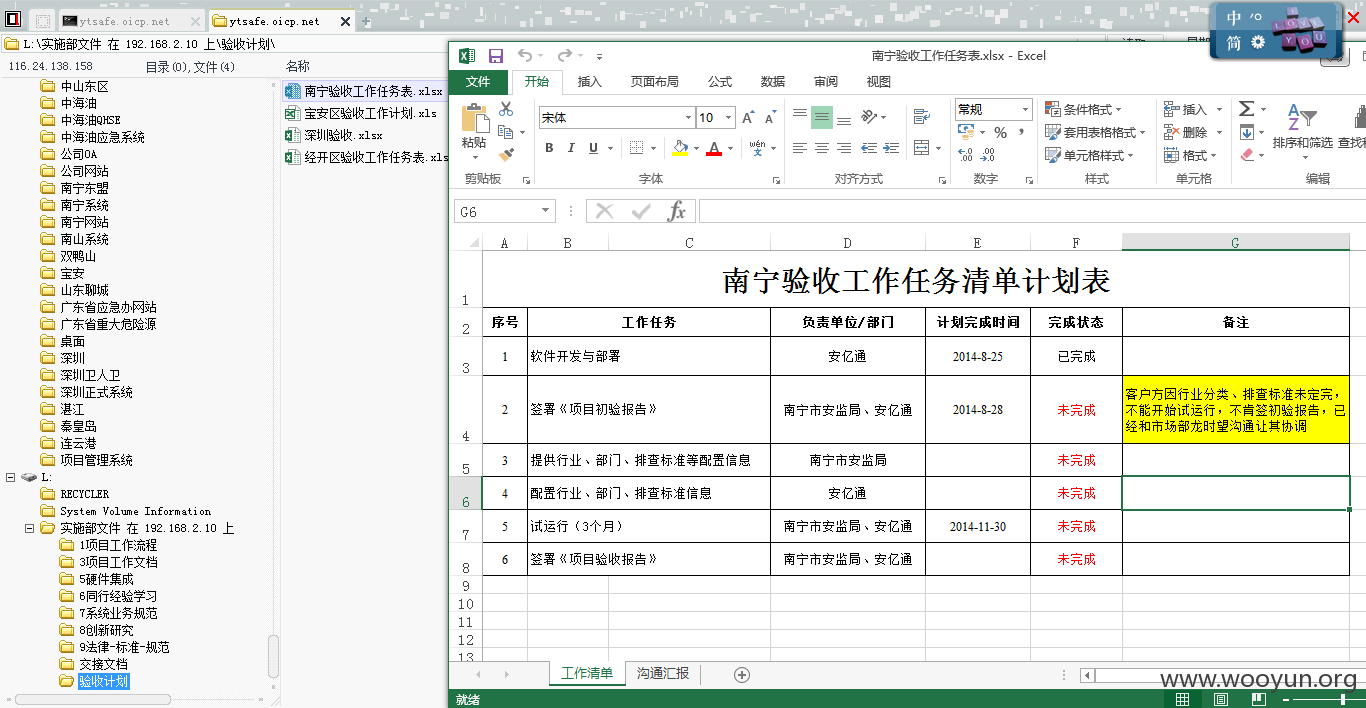

交接文档里包含大量国家单位的

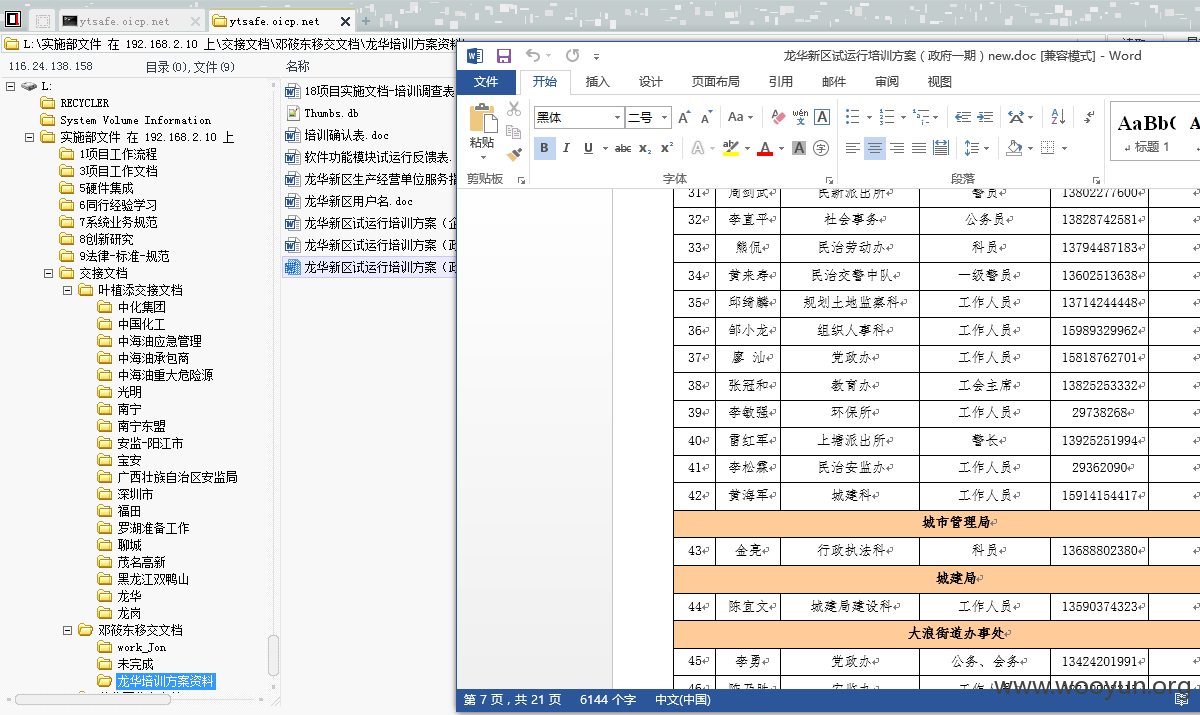

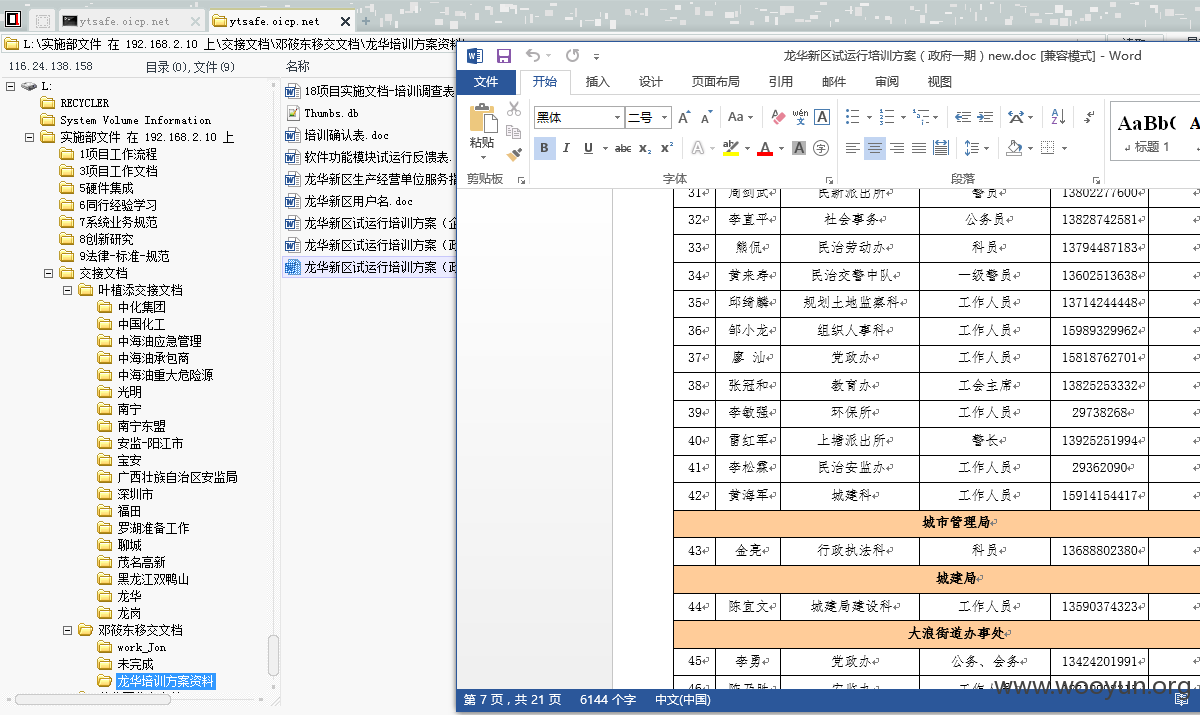

移交文档里有大量的政府部门人员的联系方式

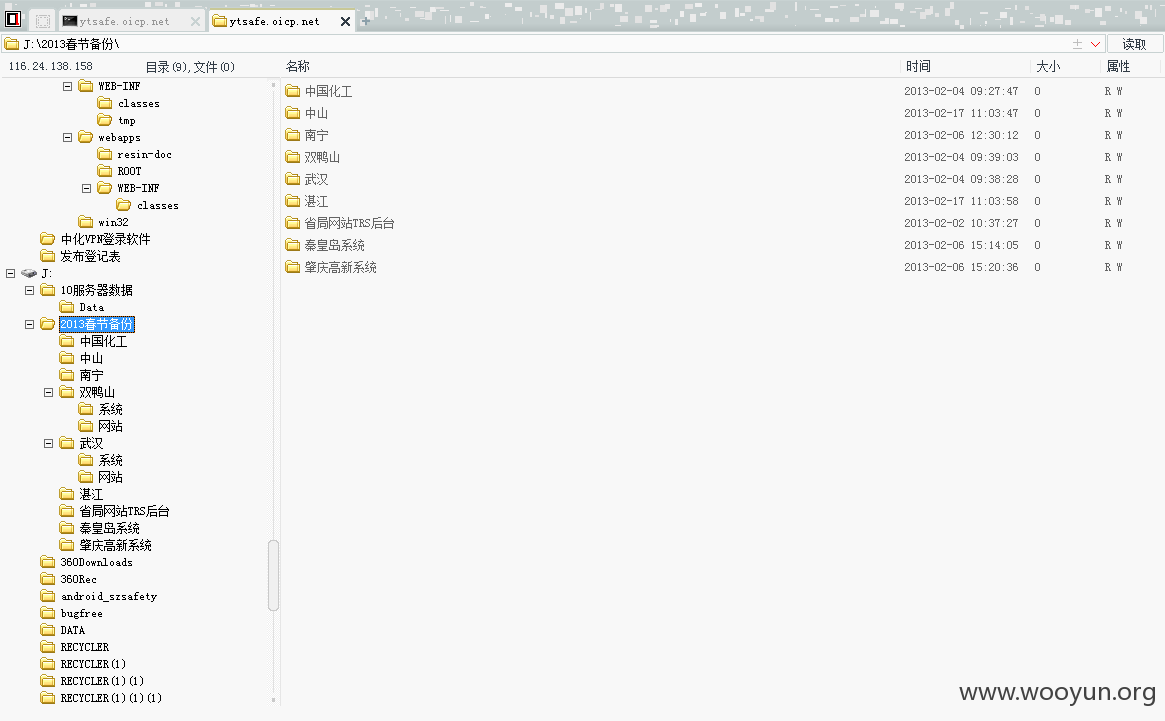

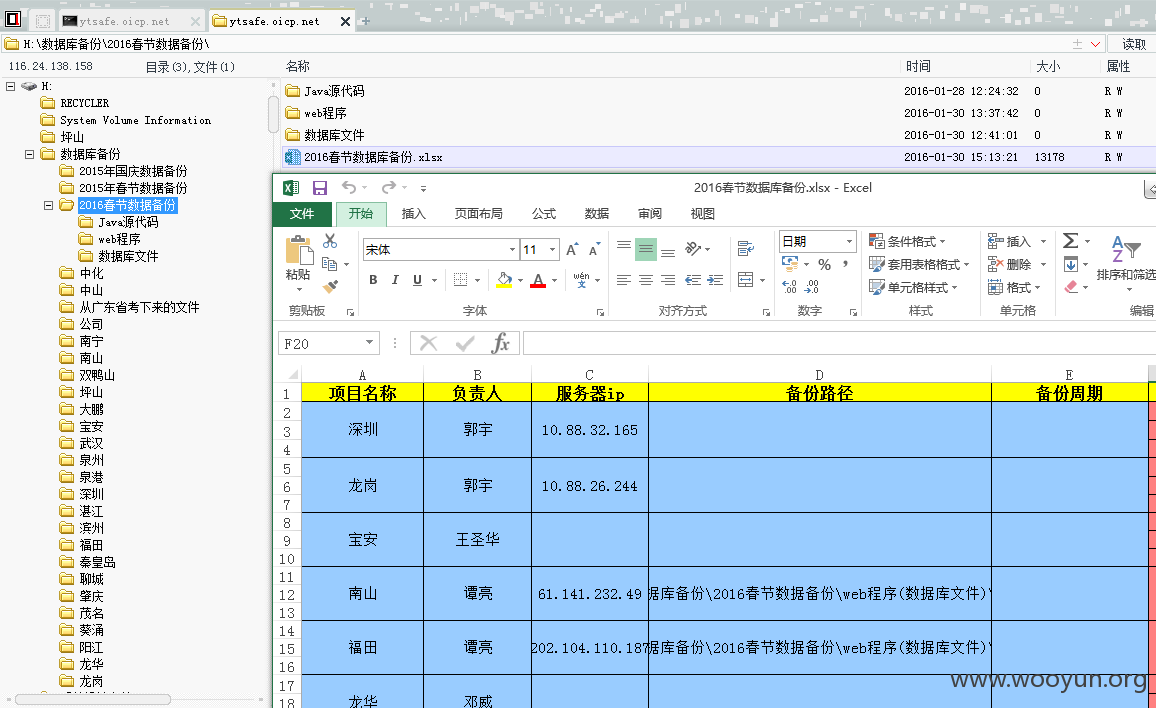

2016年春节数据库备份计划

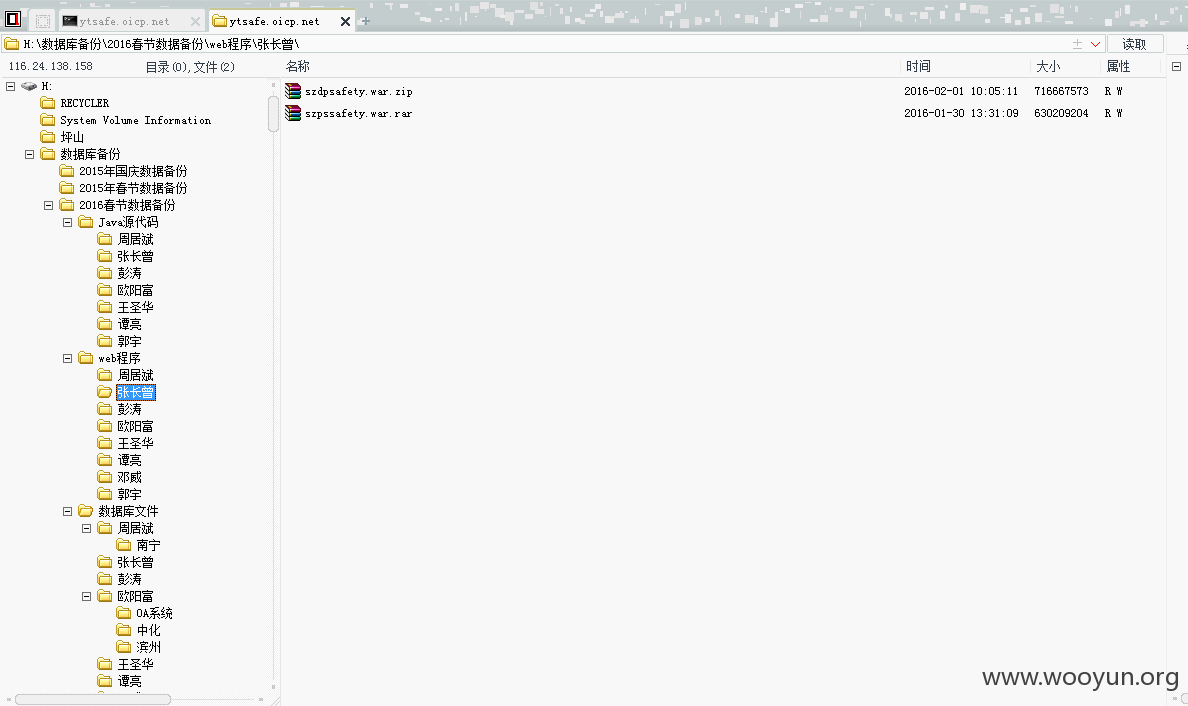

2016年春节数据备份,全是一些工作文件。目测是技术支持单位的。难道才7个coder?

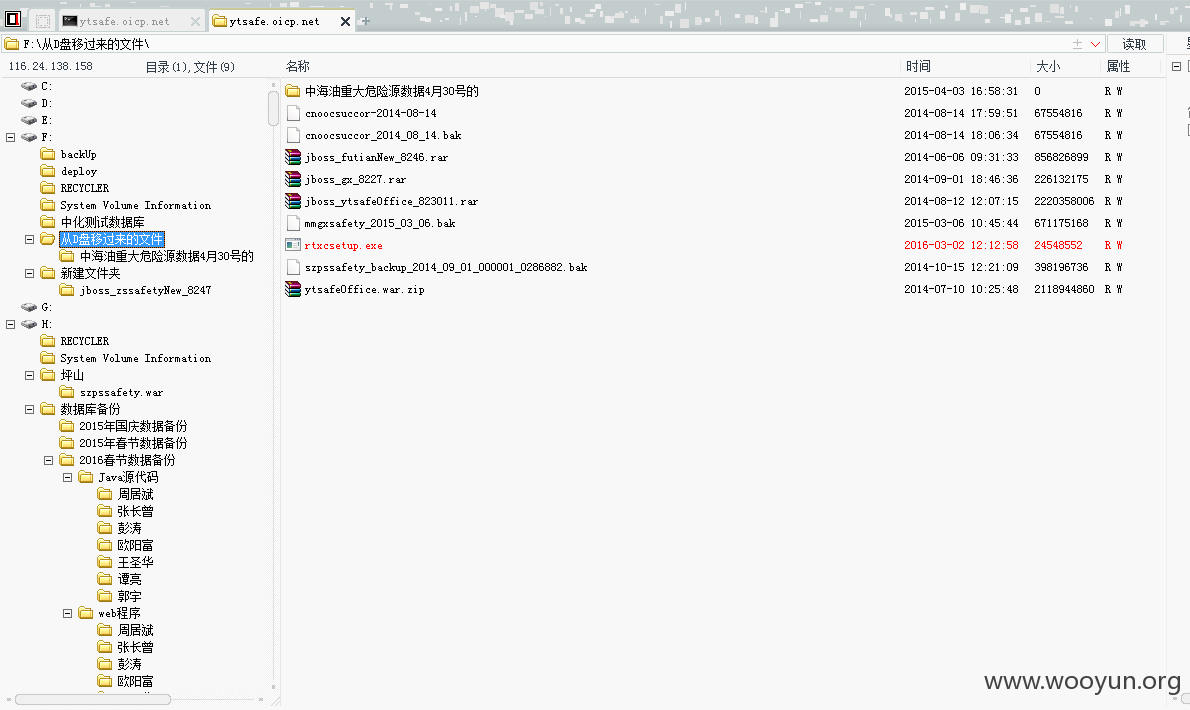

2015中海油重大危险源数据

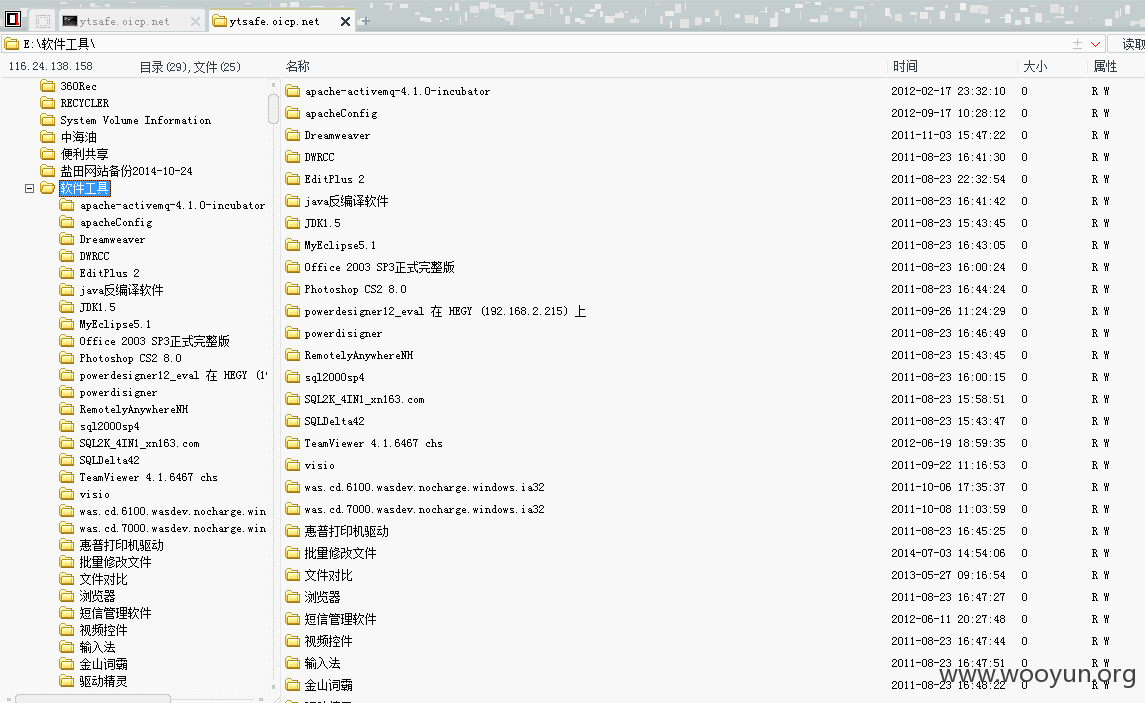

服务器上使用的部分软件。还有HP的打印机

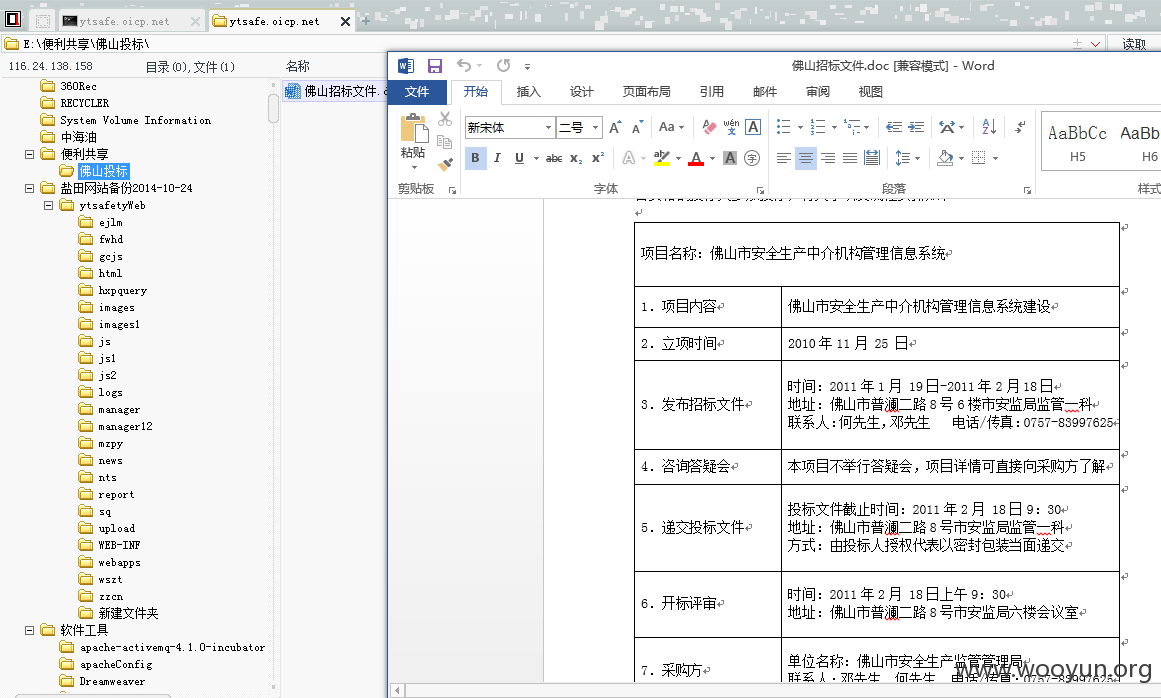

14年的饿一个招标文件

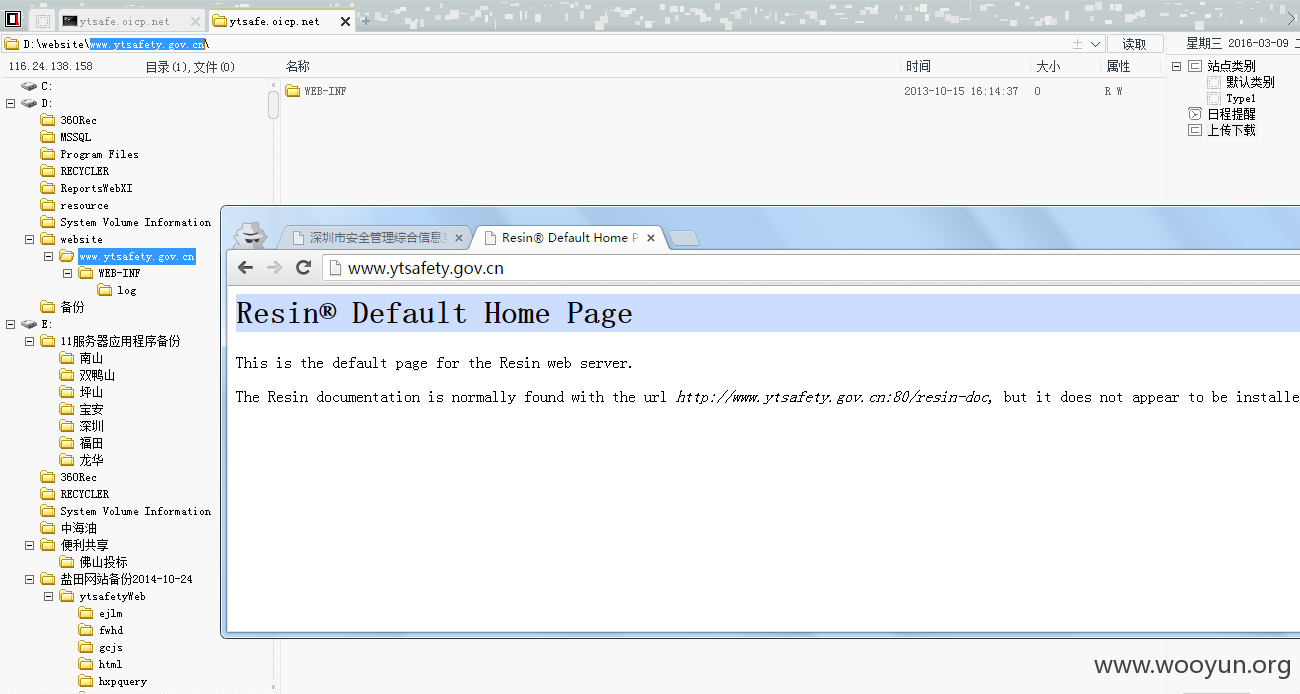

这个好像是啥子官网,访问过去没有任何东西

修复方案:

升级程序

管理员给个20rank可好

翻文件证明危害性,累死宝宝了

求审核别再转交给广东信息安全测评中心了。不然又是shell到手只给1rank的节奏

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-03-11 09:04

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现。

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:20

正在联系相关网站管理单位处置。

最新状态:

暂无