漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093262

漏洞标题:弘阳集团官网口令信息泄露导致非法用户访问

相关厂商:弘阳集团

漏洞作者: 路人甲

提交时间:2015-01-22 14:51

修复时间:2015-03-08 14:52

公开时间:2015-03-08 14:52

漏洞类型:重要敏感信息泄露

危害等级:低

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-22: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

弘阳集团网站(www.redsun.com.cn)管理参数泄露导致后台访问及其他信息泄露

详细说明:

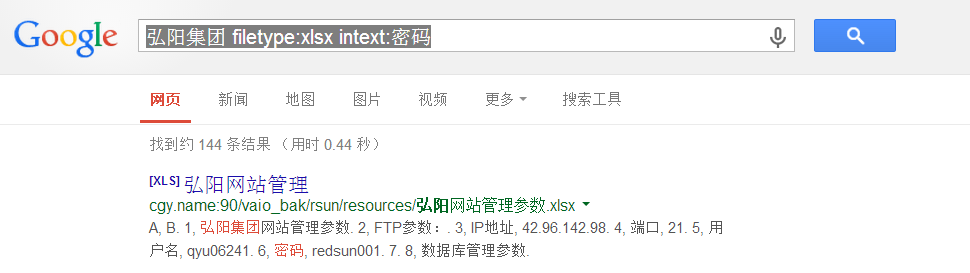

google hacking 查询串:弘阳集团 filetype:xlsx intext:密码

可发现

http://cgy.name:90/vaio_bak/rsun/resources/弘阳网站管理参数.xlsx

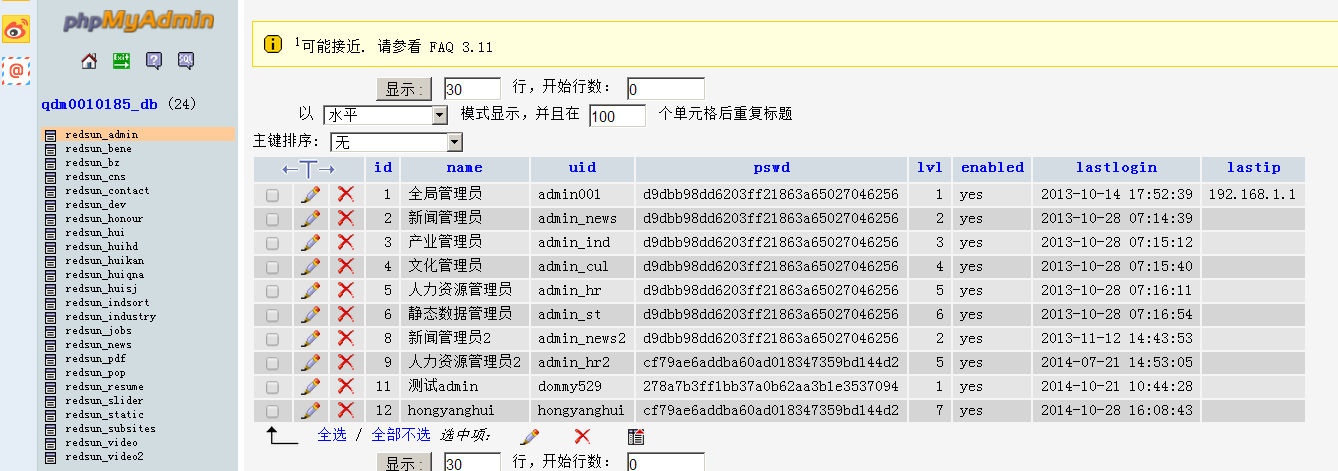

下载文件可见管理账号

ftp账号和域名管理已过期,但数据库账号依然可用 登录网站后台数据库

破解口令 可登陆网站后台http://www.redsun.com.cn/manager/

测试后发现图片上传功能会自己根据日期强制生成文件名,也未发现webserver的解析漏洞,所以没有拿下shell

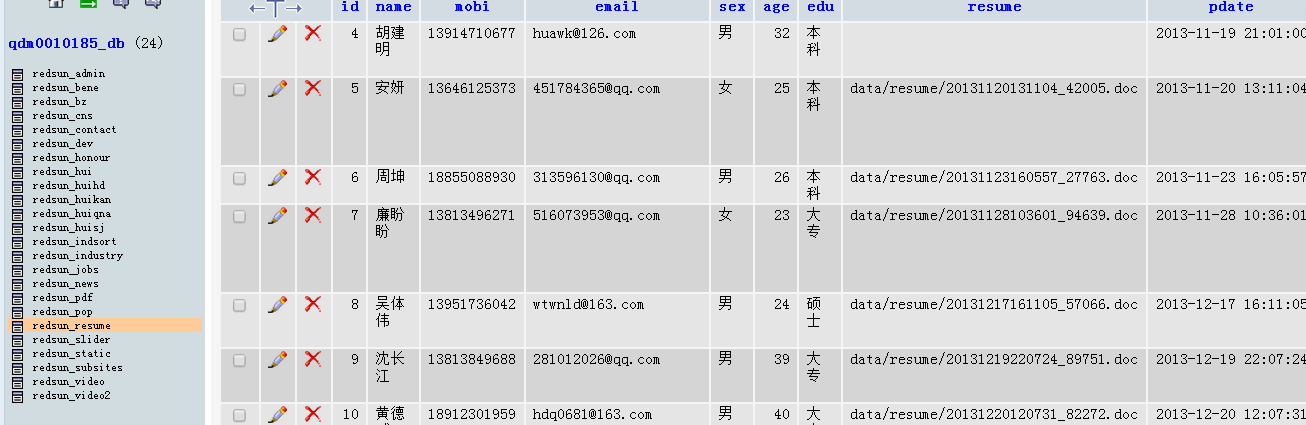

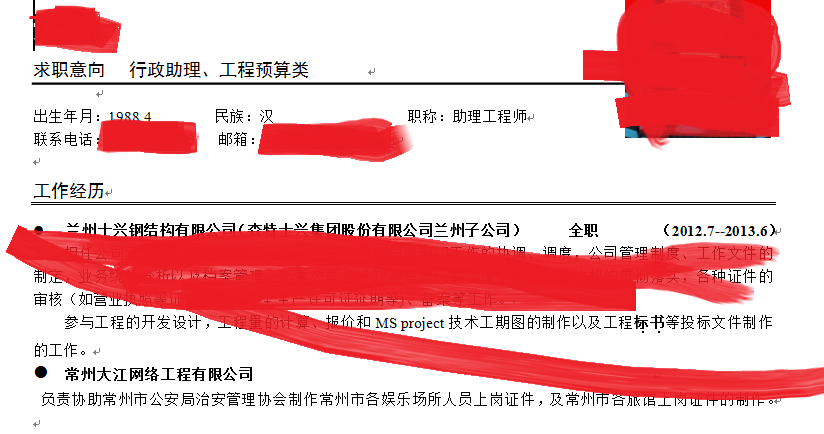

另外,数据库中有一批简历的路径,外部用户可下载,泄露个人信息

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝