漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0180693

漏洞标题:中国电信某省公司用户体系控制不严导致内网漫游+玩坏所以终端机(多处系统弱口令+日本影片流出)

相关厂商:中国电信

漏洞作者: 路人甲

提交时间:2016-03-04 02:30

修复时间:2016-04-22 14:38

公开时间:2016-04-22 14:38

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-04: 细节已通知厂商并且等待厂商处理中

2016-03-08: 厂商已经确认,细节仅向厂商公开

2016-03-18: 细节向核心白帽子及相关领域专家公开

2016-03-28: 细节向普通白帽子公开

2016-04-07: 细节向实习白帽子公开

2016-04-22: 细节向公众公开

简要描述:

内容有点多,写的有点乱,望谅解!

求过!

这个漏洞是我在寒假发现的,整理到现在才发。

详细说明:

这个漫长的故事是从一个DUB爆破到的密码开始的,容我细细道来,望君静静观赏!

我快速的阅览了一下正在运行的程序,哦是做后端的人的电脑,而且不止一个人再用,还好管理员不在线!

刚刚说到了那台保存密码的XP,但只知道用户名为administrator而不知道密码,后来一想都连上了,在创建一个账户不就行了,于是就有了以下账户:

好像是管理终端机和基站的可内网的机子。

先上传文件到云端,下载之后慢慢分析,以下是分析结果:

漏洞证明:

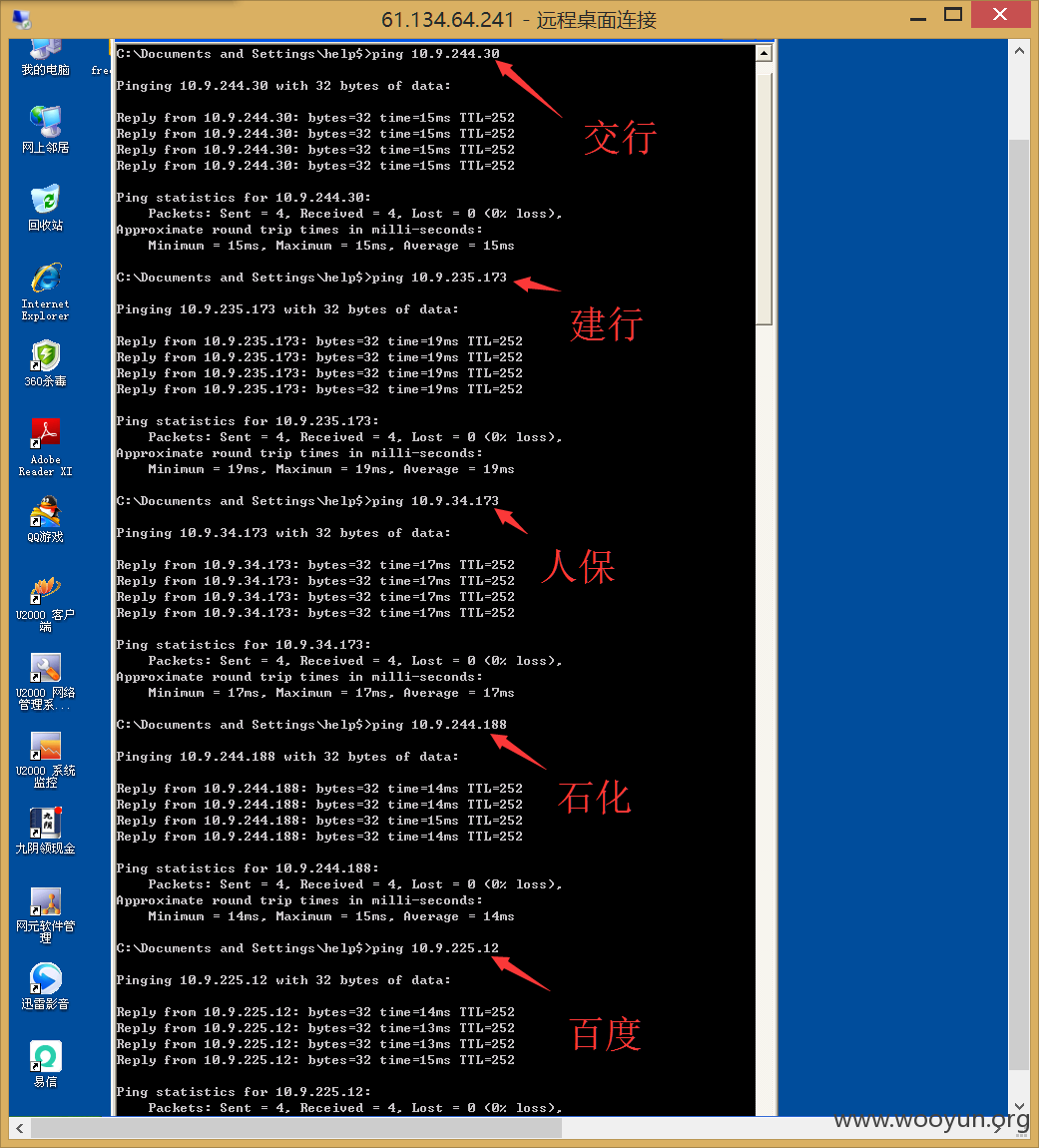

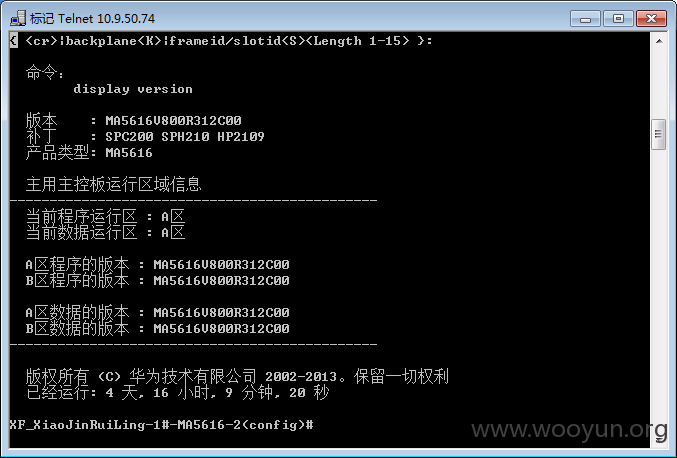

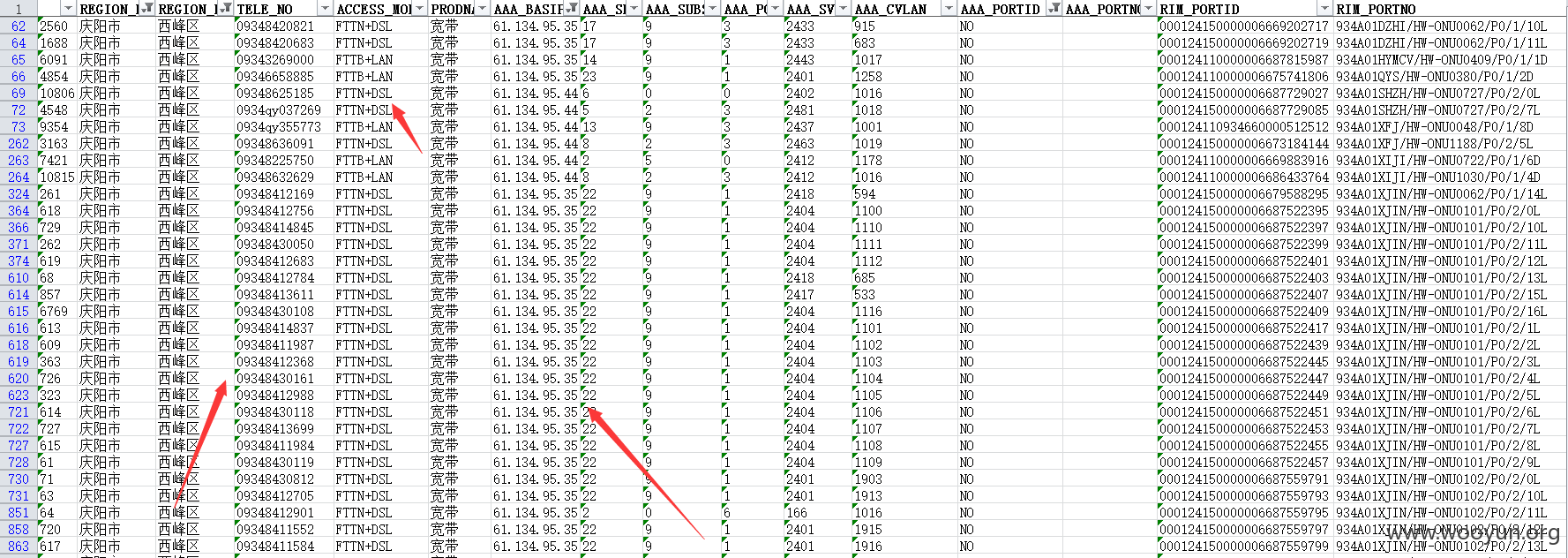

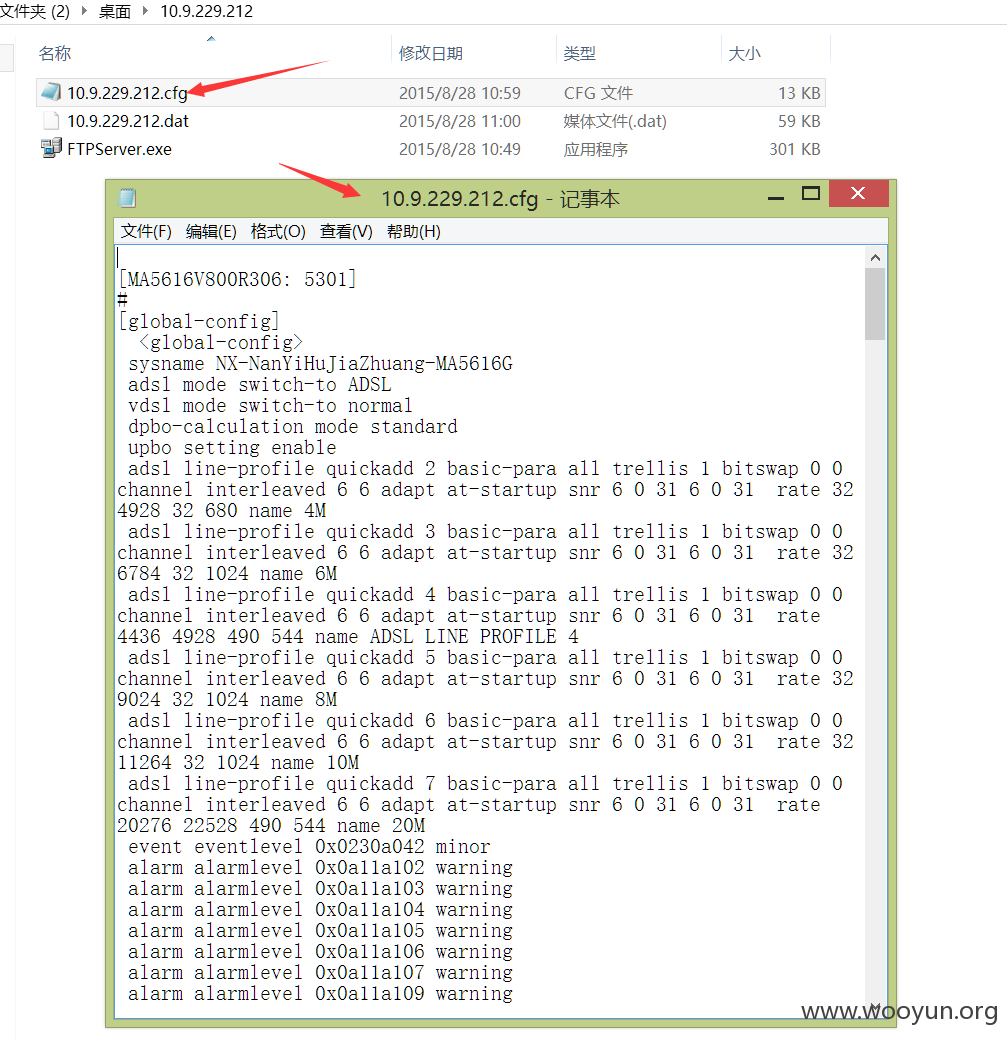

0x01 终端机的Telnet管理

本人在文档中发现了好多终端机的内网管理地址(**.**.**.**主机下管理)

下面我选择了部分有代表性的文档:

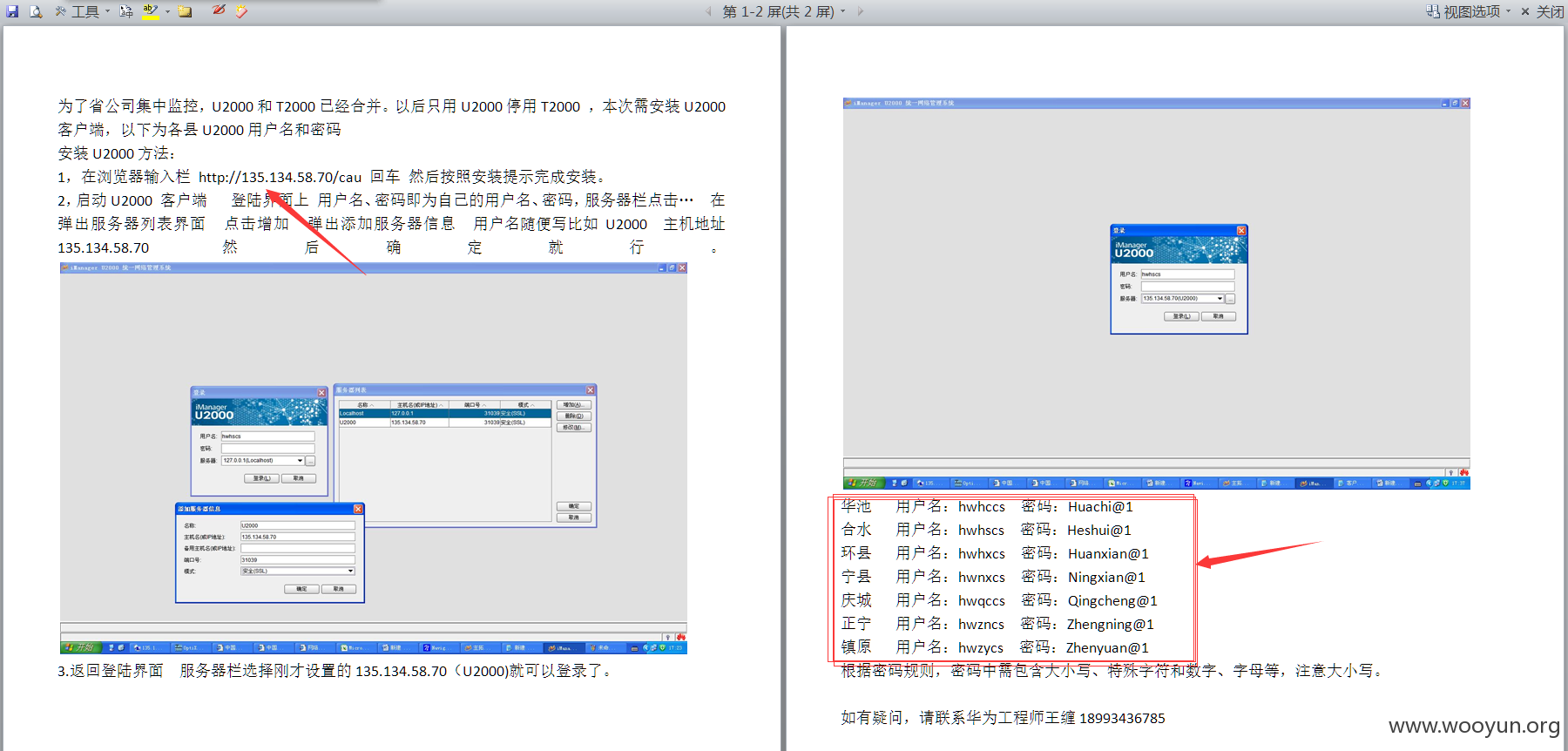

但不知道密码怎么办,没事我找到了一份文档:

这个“只”字用的惊天地泣鬼神啊,这个弱口令“huawei”用的好啊,展现了我国企业的强大。

于是我顺便看一下数据是否可用(如图,完全可用)

这个被控制了危害可不小啊!(下图为某成功Telnet连接的大端机)

点到为止。

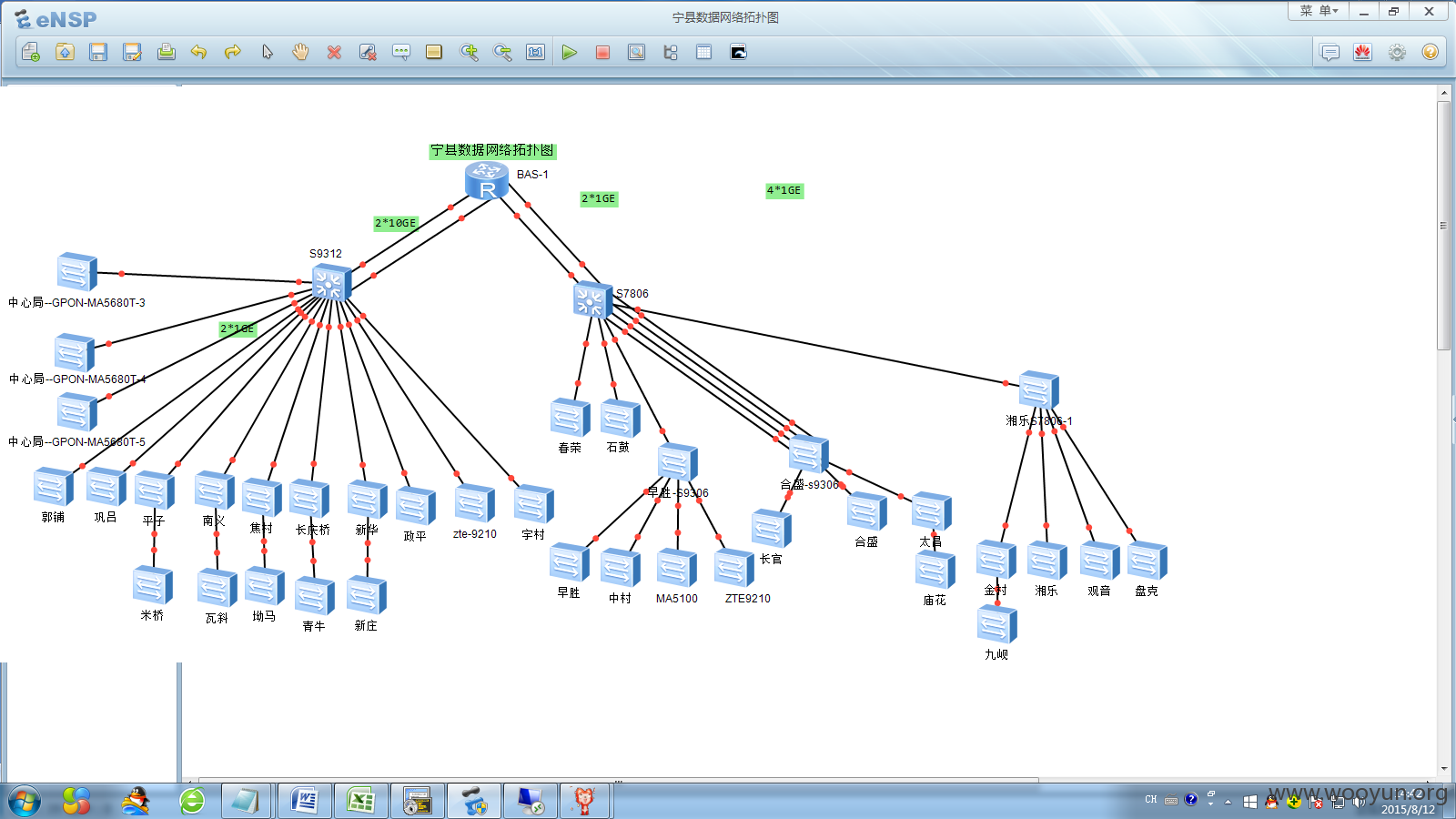

0x02 网络拓扑结构&安装方案的泄露

这个危害也不小,但就此我们一笔带过(选取部分)

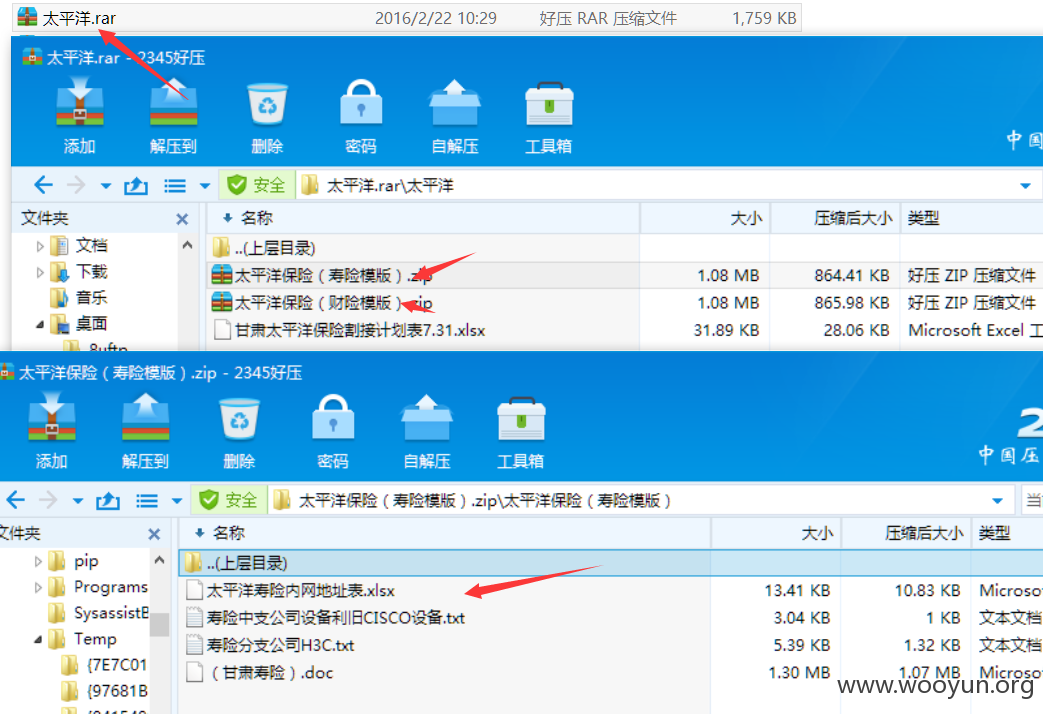

这个是太平洋保险的,下载地址:

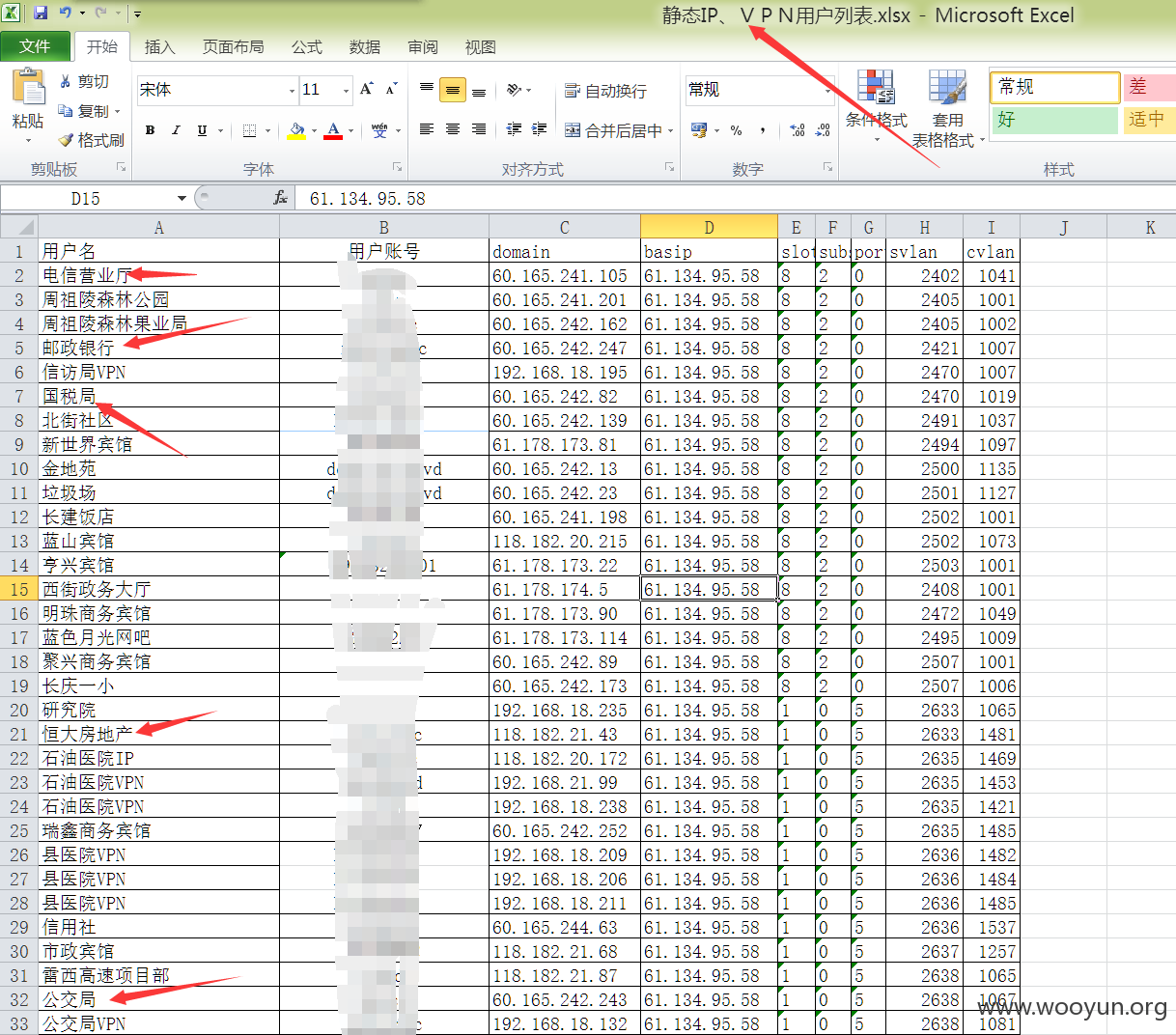

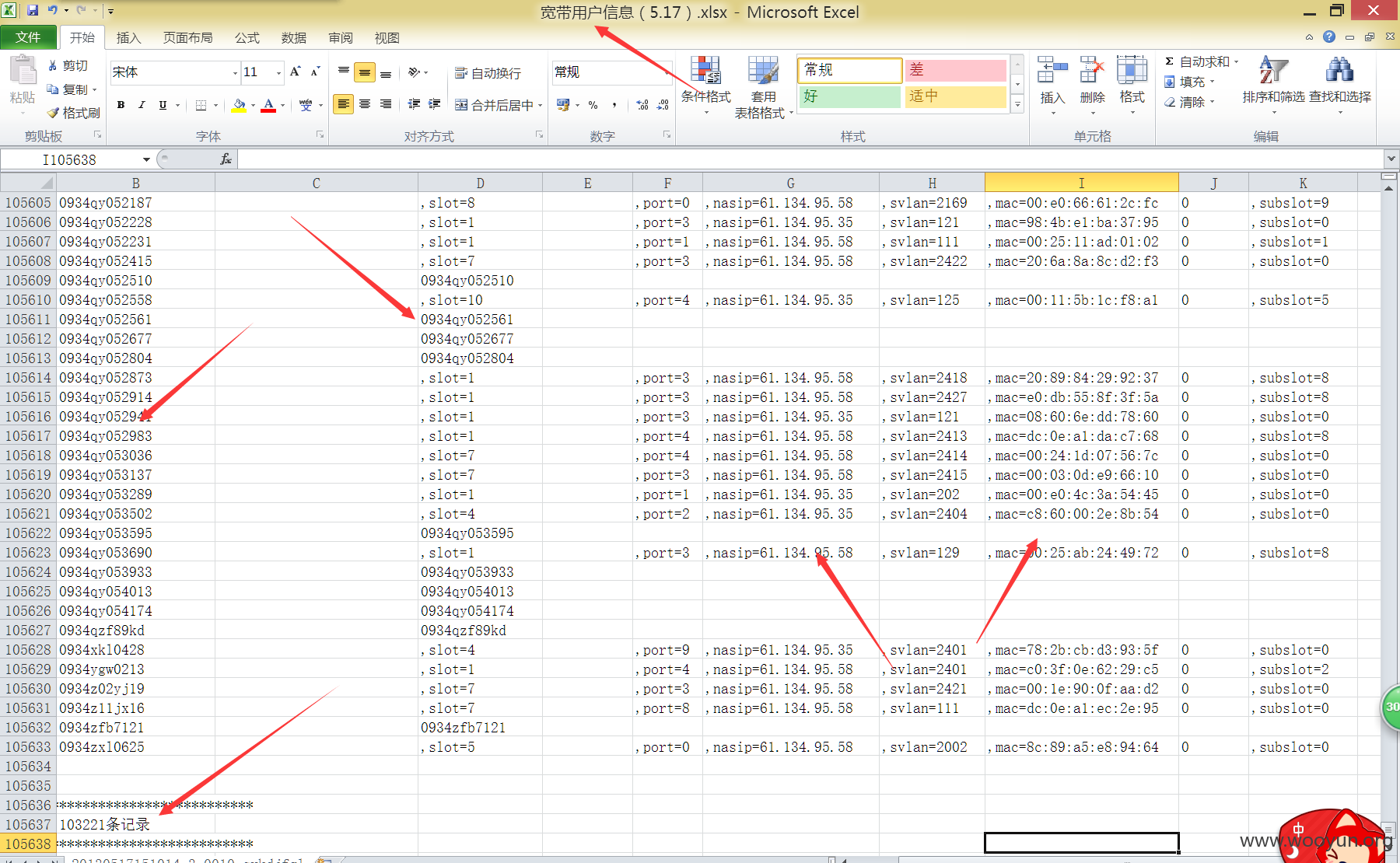

0x03 系统及用户数据的泄露

电信电视机顶盒用户信息

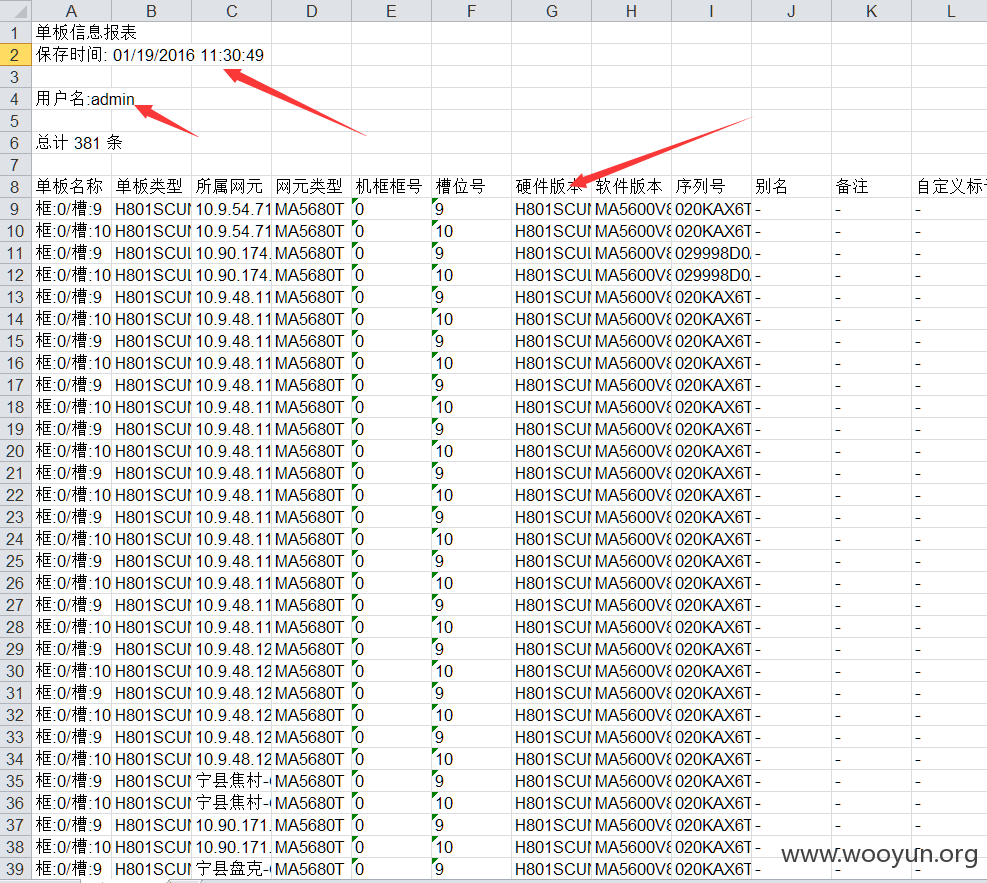

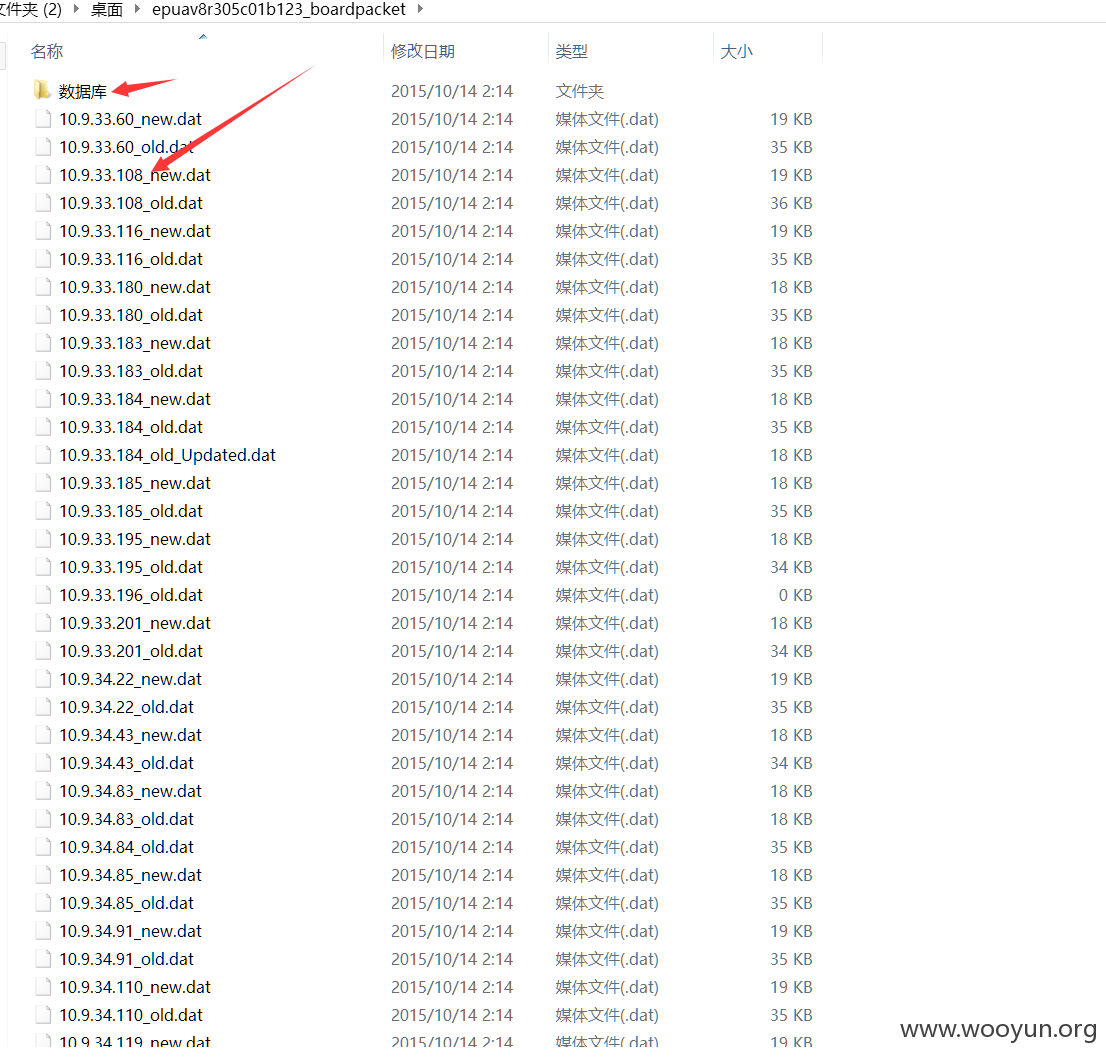

基站配置信息

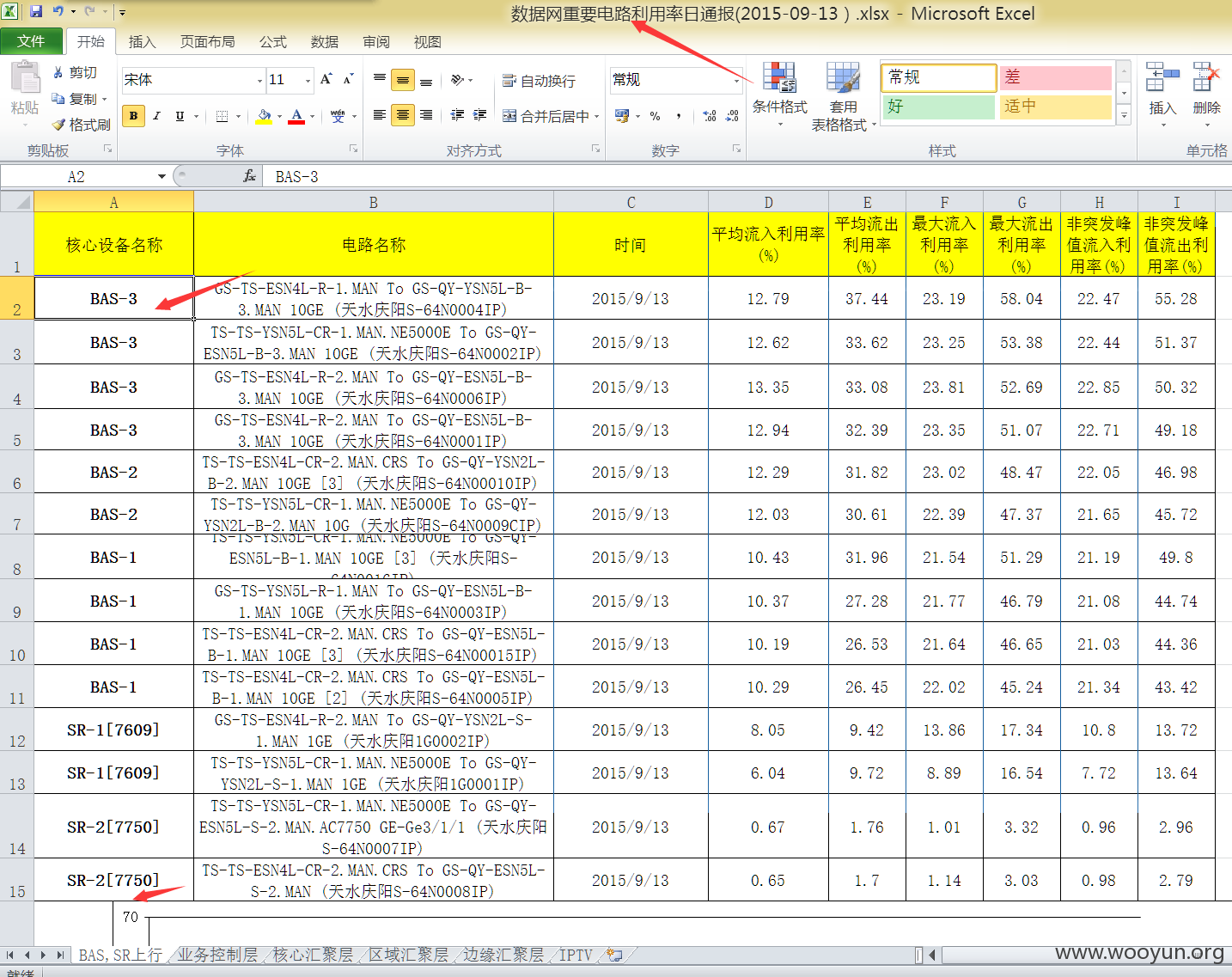

U2000及监控

VPN信息及宽带用户信息

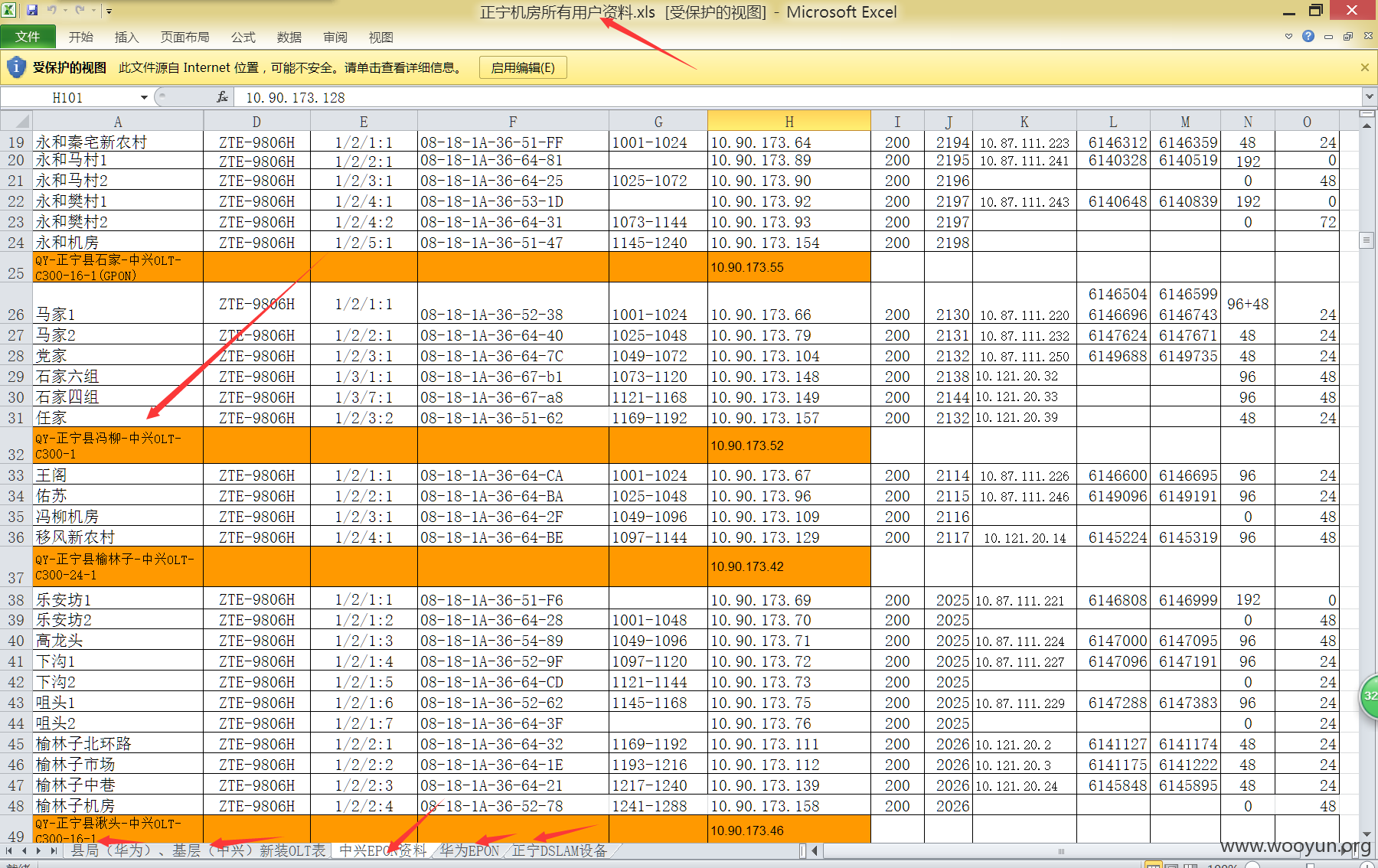

数据库&其他机房重要资料

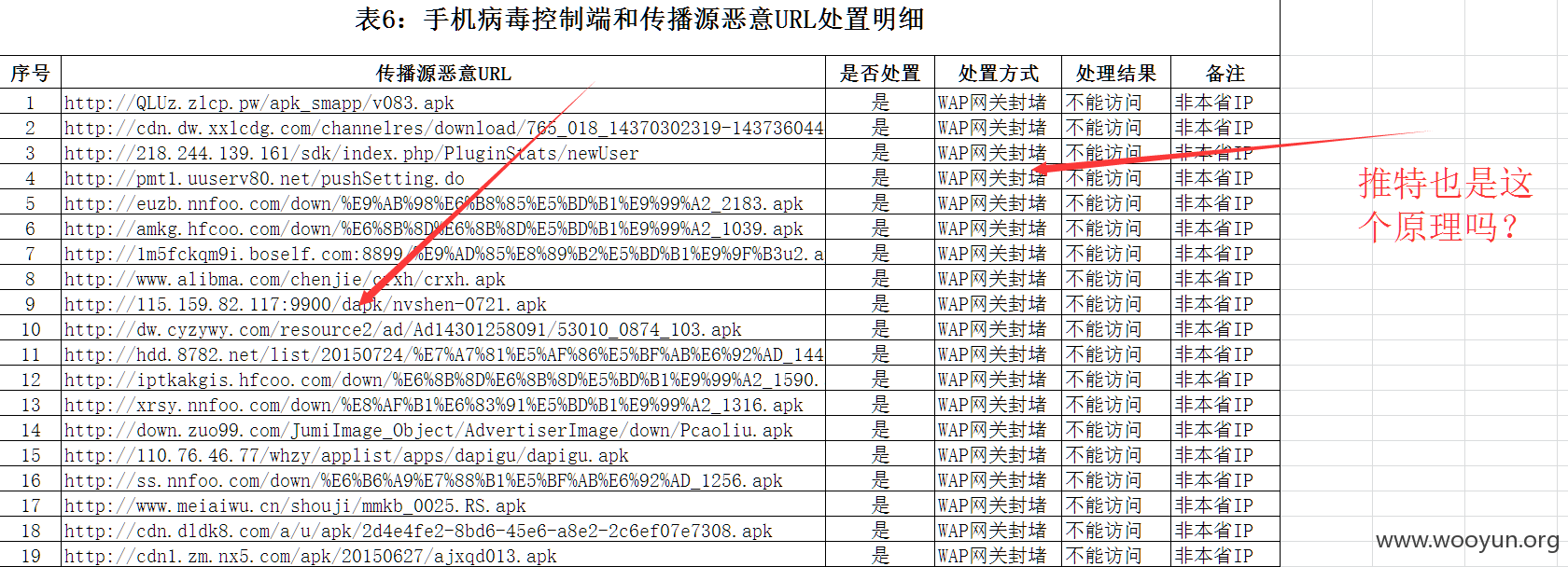

0x04 安全报告和私人、企业信息

只放几张,太多不厚道。

还有这个,好好玩的样子。

0x05 附件

就是这样,故事暂时告一段落。

修复方案:

你们更专业!

求过~~~~~~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-03-08 14:38

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国电信集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无