漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041672

漏洞标题:安全测试#1 如何搞定discuz.net官方!

相关厂商:Discuz!

漏洞作者: 猪猪侠

提交时间:2013-11-01 13:20

修复时间:2013-11-06 13:21

公开时间:2013-11-06 13:21

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-01: 细节已通知厂商并且等待厂商处理中

2013-11-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

由于没有一个通用标准的防御规则保护好中间件配置信息、DNS信息、系统错误信息和敏感地址信息(后台或测试地址)的泄露,攻击者可能会通过收集这些保护不足的数据,利用这些信息对系统实施进一步的攻击。

本报告通过一系列逻辑关联,成功搞电Discuz!官方网站。

详细说明:

# 信息整理

最近拜读并整理一年内的安全事件和各类技术文章,发现了一个小哥写的:“记一次对Discuz官方论坛的渗透检测”(请自行搜索),然后重新梳理相关信息,也对discuz官方进行了一次安全测试。

发现那位小哥主要是利用dev.discuz.org的漏洞成功渗透至discuz.net官方,

于是我也将dev.discuz.org标记为一个切入口。

# 信息收集 ( 基于商业whois、domaintools、DNS信息做的IP反查工具)

[root@localhost script]# python ./domain.py dev.discuz.org

{"dev.discuz.org": 80}

{"u.discuz.net": 80}

{"up.discuz.net": 80}

{"g.8la.la": 80}

# 整理并分析信息

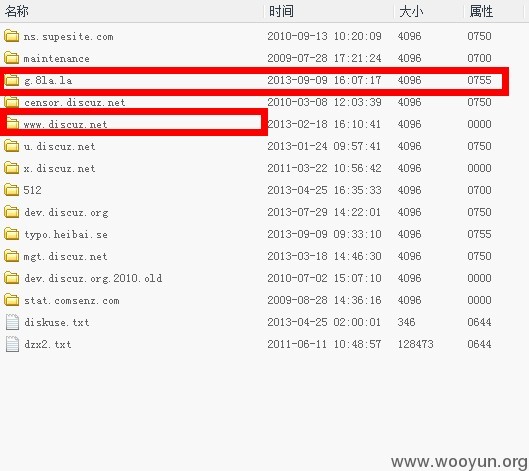

http://g.8la.la 这个小站引起了我的注意,拿起扫描器发现多处小问题(小问题往往能引发意想不到的结果)。

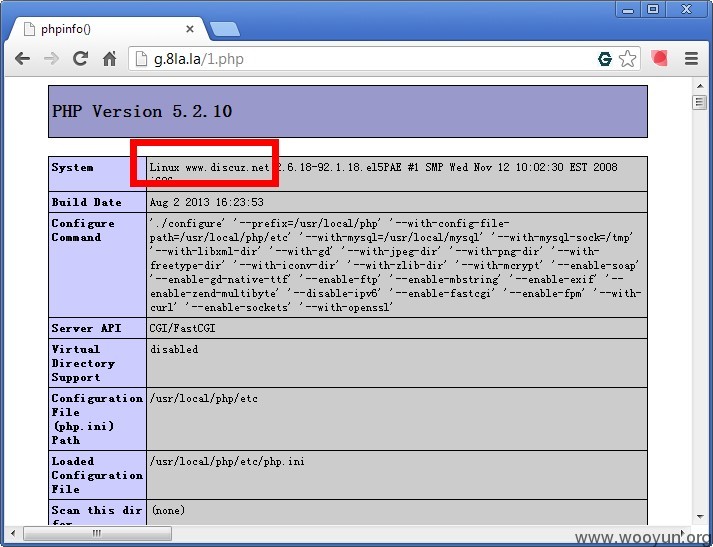

http://g.8la.la/1.php

http://g.8la.la/test.php

http://g.8la.la/bbs

http://g.8la.la/bbs2

http://g.8la.la/bbsnew

从第一个1.php的phpinfo,让我更加确定,这和discuz官方关联紧密。

# 逐个测试用例进行测试

从1.php、test.php我没有得到任何可以进一步扩展的信息,直到看到此域名下面还架设有3个测试用的论坛。

看到测试论坛都只有一个用户,且用户名为admin,然后随手试了一下密码123456、admin123、admin,结果就登录成功了,还是论坛创始人权限。

# 到了后台,拿个SHELL继续收集信息,以战养战,争取不放过任何一个可分析的信息,可用的测试路径。

漏洞证明:

# 获取到SHELL,www.discuz.net 历历在目

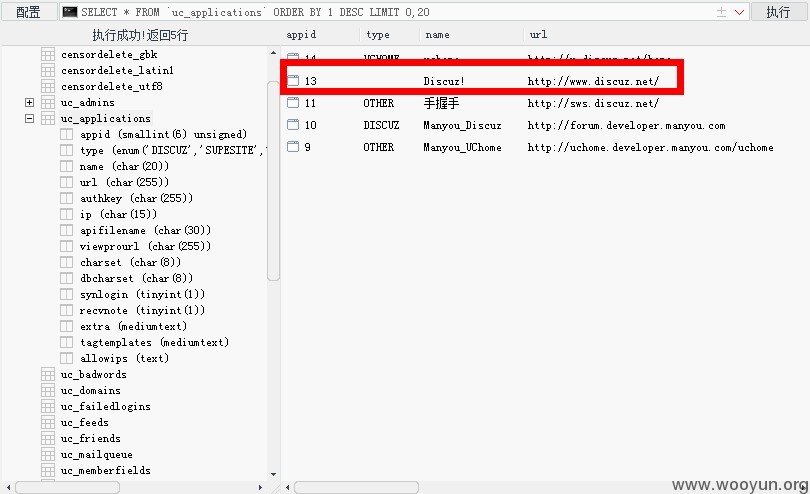

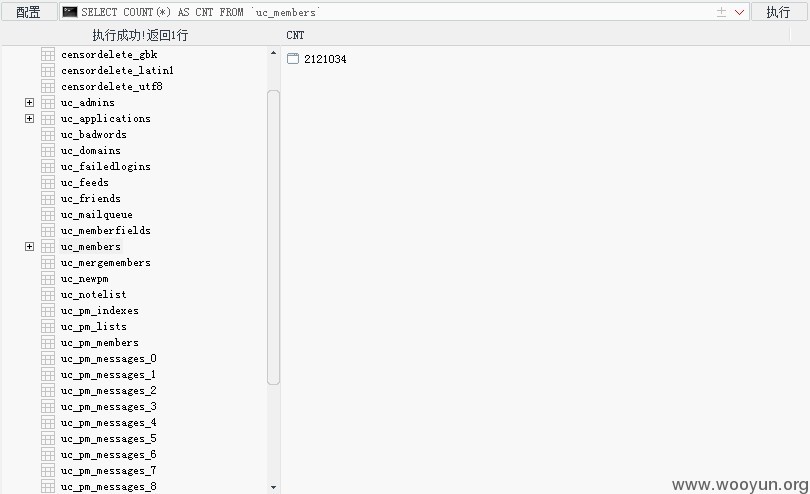

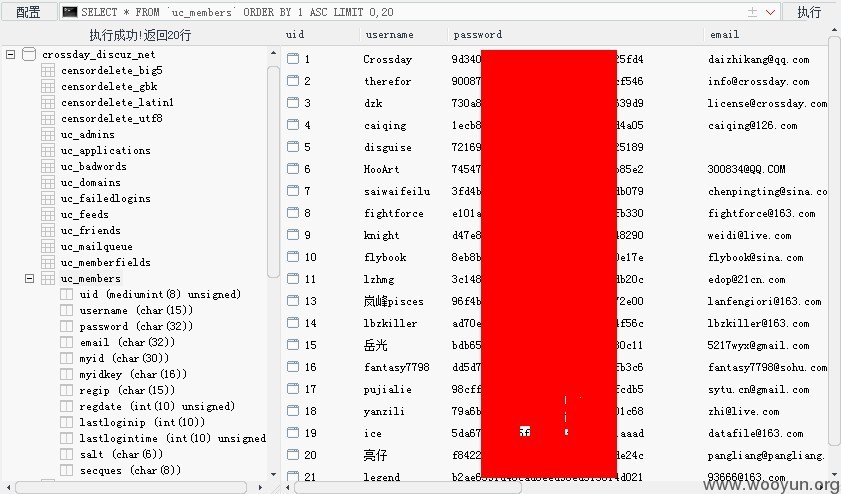

# 间接利用,成功访问到官网数据,我只是测试了一下,并未下载这些数据,谢谢!

UC_KEY在手,即可做任何对discuz.net官方论坛的操作了!

210万用户信息

修复方案:

#1 网络边界需要认真对待。

#2 安全是一个整体,保证安全不在于强大的地方有多强大,而在于真正薄弱的地方在哪里。

#3 杜绝为了方便而造成的不必要的信息泄露和弱口令。

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-11-06 13:21

厂商回复:

漏洞Rank:10 (WooYun评价)

最新状态:

暂无