1.基本信息

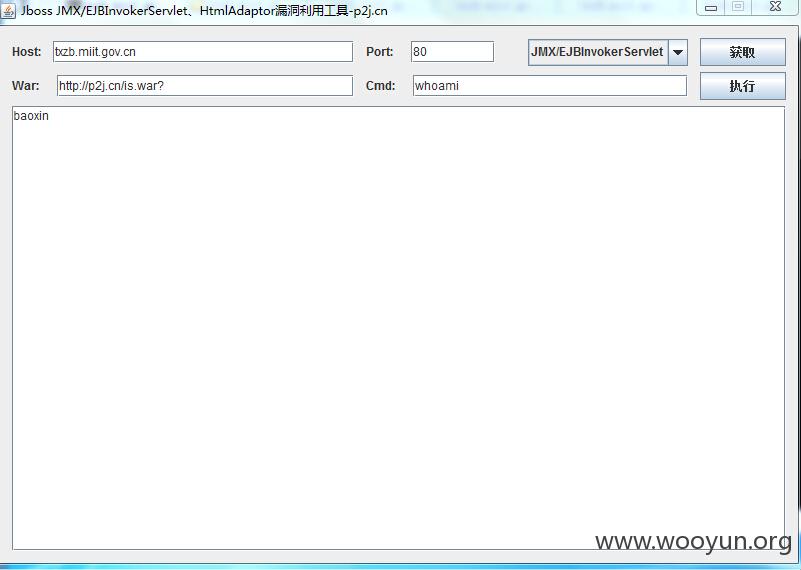

站点:https://txzb.miit.gov.cn

系统名:通信工程建设项目招标投标管理信息平台

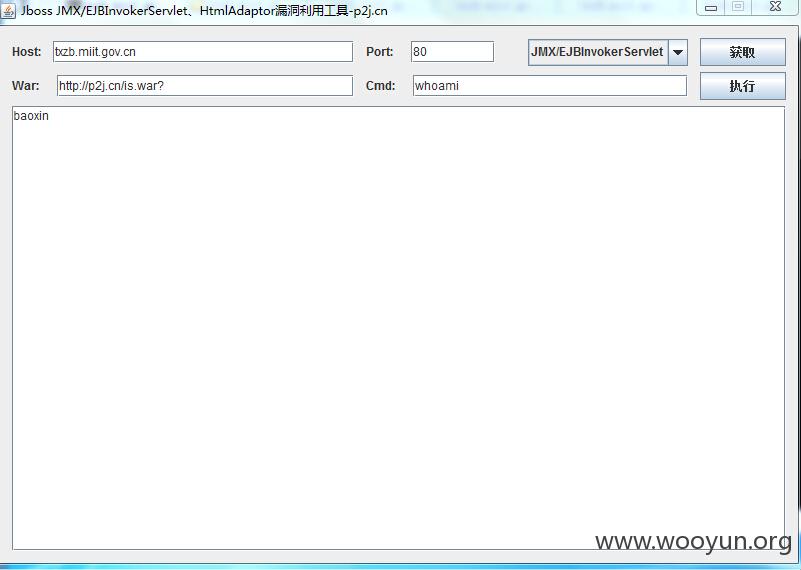

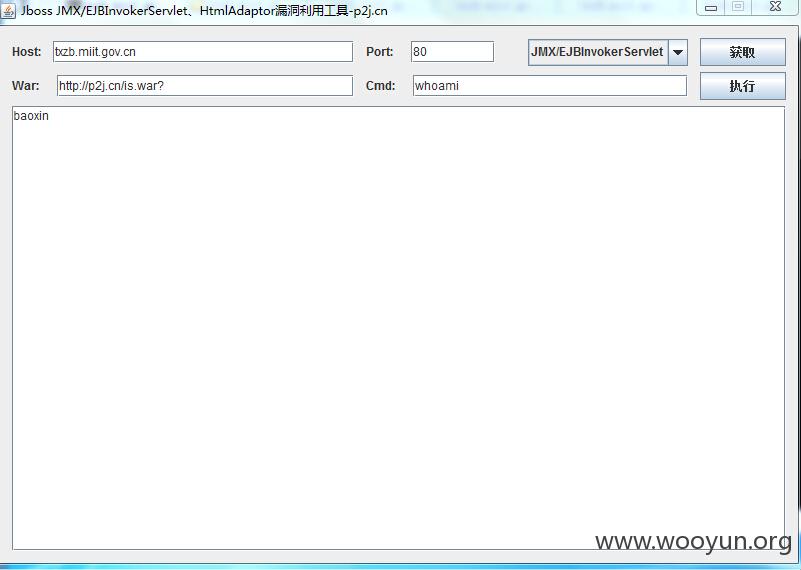

存在问题:invoker/JMXInvokerServlet接口未限制访问

2.测试过程

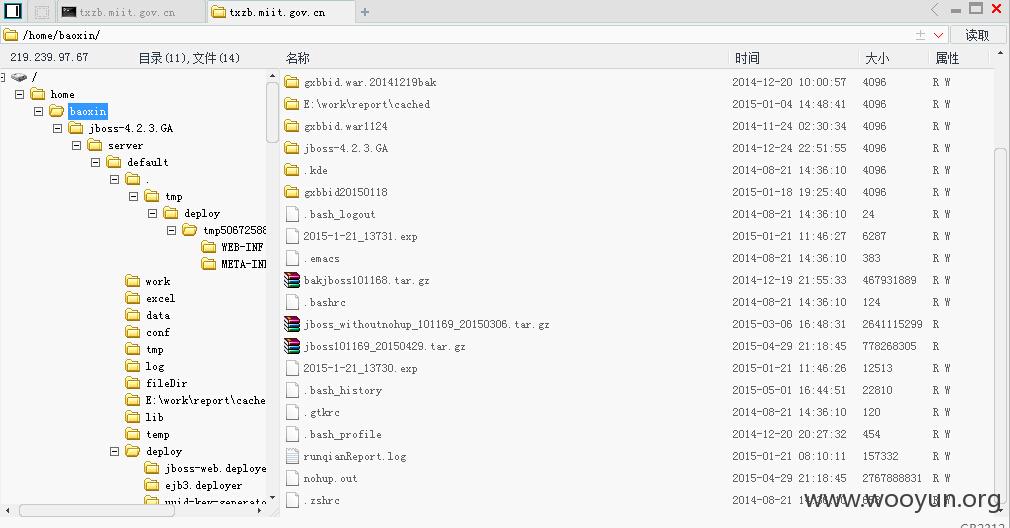

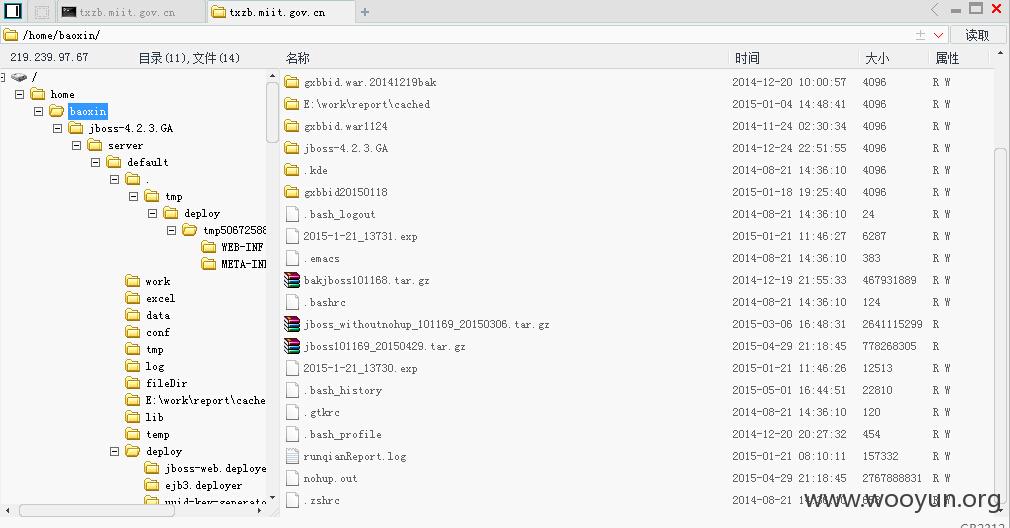

可惜不是root

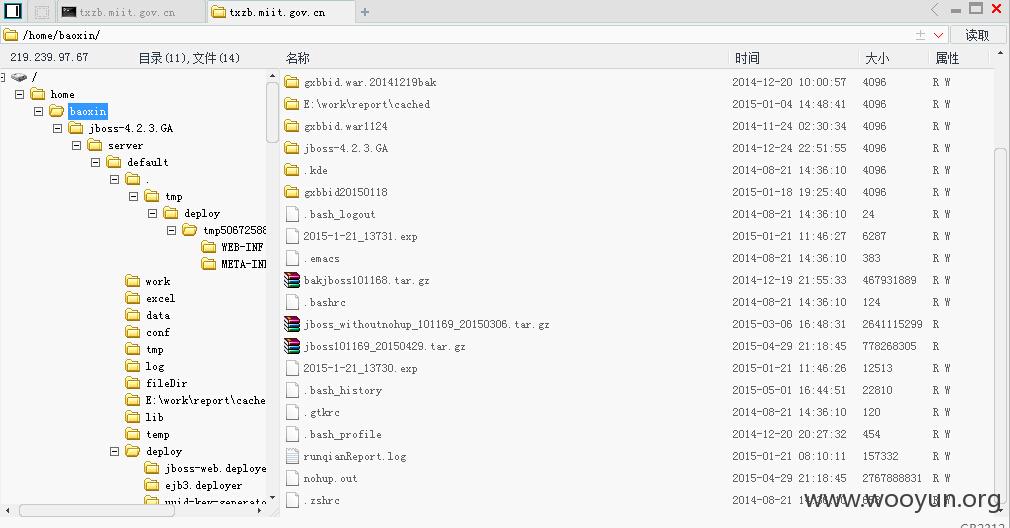

但不影响下一步深入

3.深入发现

(1)防御策略

虽然做了些xxs和sql注入过滤,但安全是一个整体—。—。

(2)数据库配置

(3)FTP配置信息

不深入挖掘了,仅仅对站点系统进行检测,并无其它违规操作,相关截图也已删除,管理员大哥可查看相关操作日志。

1.基本信息

站点:https://txzb.miit.gov.cn

系统名:通信工程建设项目招标投标管理信息平台

存在问题:invoker/JMXInvokerServlet接口未限制访问

2.测试过程

可惜不是root

但不影响下一步深入

3.深入发现

(1)防御策略

虽然做了些xxs和sql注入过滤,但安全是一个整体—。—。

(2)数据库配置

(3)FTP配置信息

不深入挖掘了,仅仅对站点系统进行检测,并无其它违规操作,相关截图也已删除,管理员大哥可查看相关操作日志。