漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0194751

漏洞标题:大疆某处支付逻辑漏洞可1元买无人机

相关厂商:dji.com

漏洞作者: 锄禾哥

提交时间:2016-04-11 10:01

修复时间:2016-05-26 12:20

公开时间:2016-05-26 12:20

漏洞类型:网络设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-11: 细节已通知厂商并且等待厂商处理中

2016-04-11: 厂商已经确认,细节仅向厂商公开

2016-04-21: 细节向核心白帽子及相关领域专家公开

2016-05-01: 细节向普通白帽子公开

2016-05-11: 细节向实习白帽子公开

2016-05-26: 细节向公众公开

简要描述:

周末实在太懒,不想起床,但是没烟抽了,那个愁啊。

心里想着,要是有个无人机去买烟多好。

设定个自动航线,和老板说一说,来回多方便。

起床就打开了电脑,居然发现大疆的无人机可以编程。

摸了摸口袋,锄禾哥被股灾弄的卡内余额一元。

那我就斥资巨款一元,买入这台无人机吧!

详细说明:

首先注册一个大疆的账号,打开大疆的商城,挑选一件商品进入点击购买

http://store.dji.com/cn/product/phantom-4

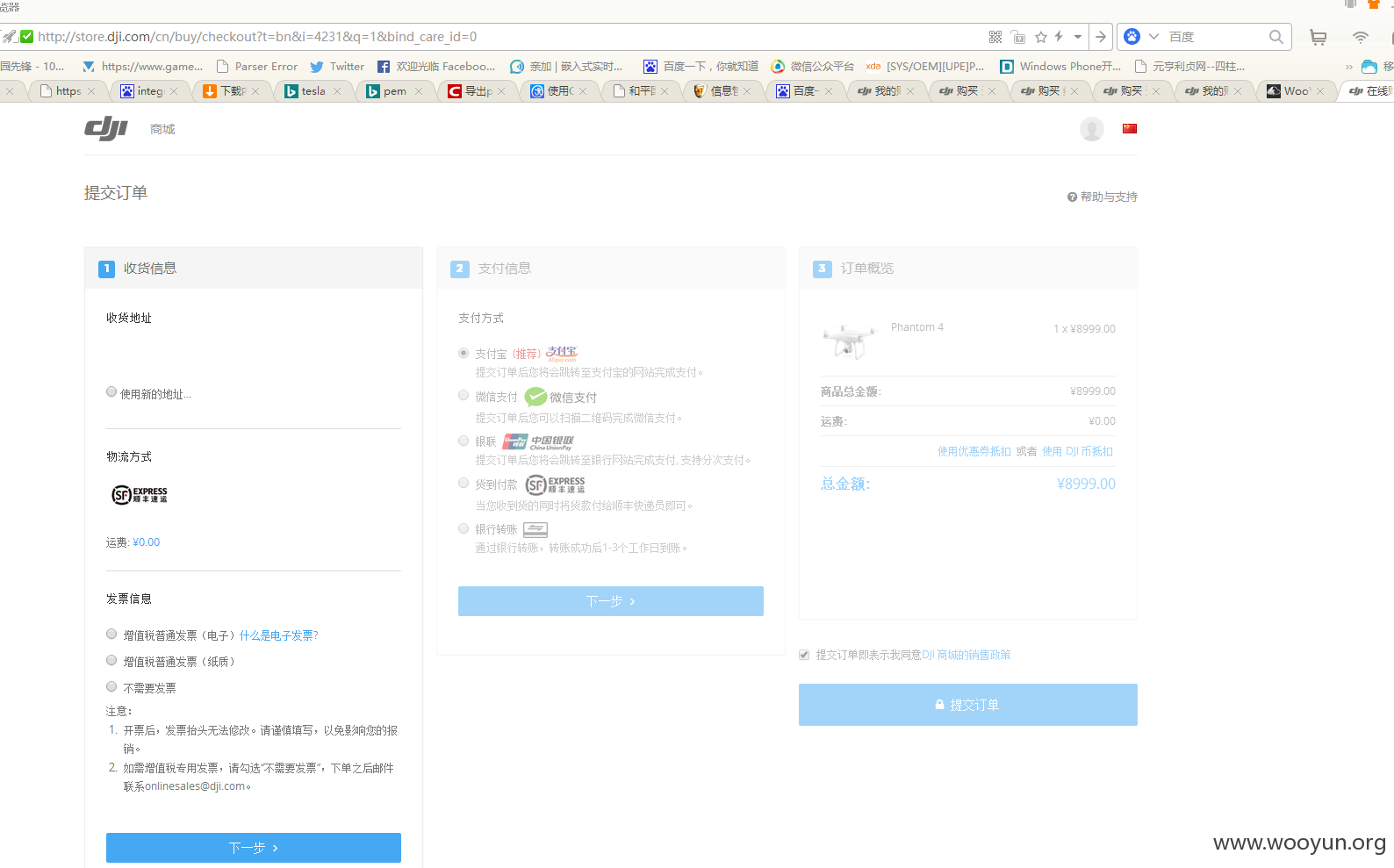

然后跳转进入了购买页面

https://store.dji.com/cn/buy/checkout?t=bn&i=4231&q=1&bind_care_id=0

打开fiddler进行拦截,咿呀,居然不行,证书有强制握手。

那试试把https改成http试试呢?

居然可以访问

填写完所有信息后,选择【银联】支付 点击提交订单

然后选择支付银行。开始拦截

https://store.dji.com/cn/transactions/32457360e54d332213645731228b456c

此接口有个total的参数,改为1

返回了一个支付宝的支付接口,打开支付界面不付款。

再次调用此接口,修改total为实际支付金额,然后开始付款

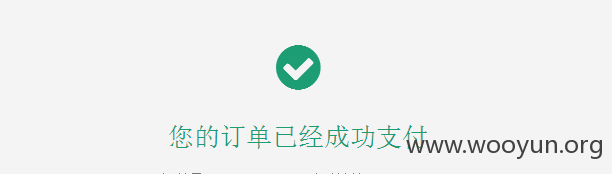

1元大疆到手!

漏洞证明:

修复方案:

取消store域的http访问

检查付款逻辑。并且check实际金额

因为提交乌云失败了,所以重拍了一份@@ 会发货吗?

版权声明:转载请注明来源 锄禾哥@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-04-11 12:16

厂商回复:

感谢提交漏洞,已经确认,晚点有工作人员和你联系。

最新状态:

暂无