漏洞概要

关注数(24)

关注此漏洞

漏洞标题:联行支付某站小口子撕开(涉及多个大学学生缴费情况及个人信息/已获取主server邮件系统/多个数据库信息量巨大)

提交时间:2016-01-07 11:05

修复时间:2016-02-20 15:48

公开时间:2016-02-20 15:48

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2016-01-07: 细节已通知厂商并且等待厂商处理中

2016-01-07: 厂商已经确认,细节仅向厂商公开

2016-01-17: 细节向核心白帽子及相关领域专家公开

2016-01-27: 细节向普通白帽子公开

2016-02-06: 细节向实习白帽子公开

2016-02-20: 细节向公众公开

简要描述:

附上:写shell技巧

不知道联行支付具体位置在山东哪?公司招聘运维安全人员嘛?

详细说明:

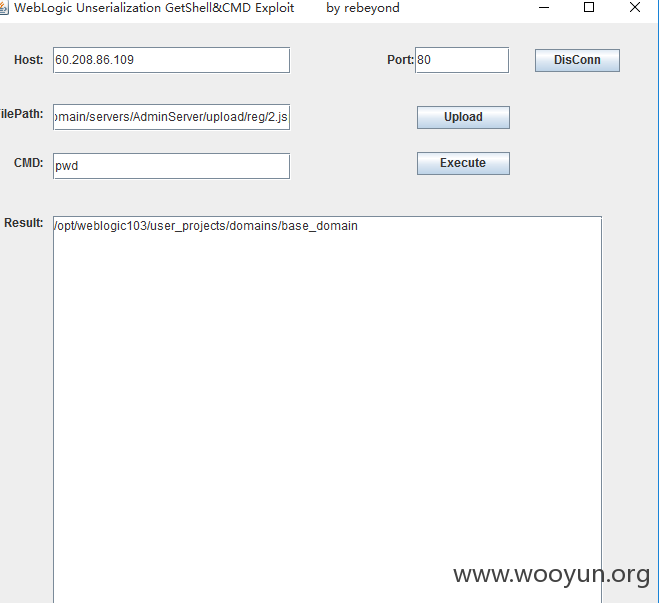

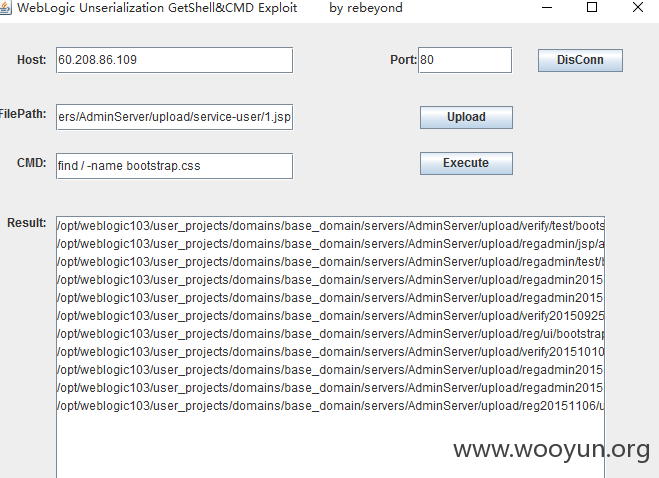

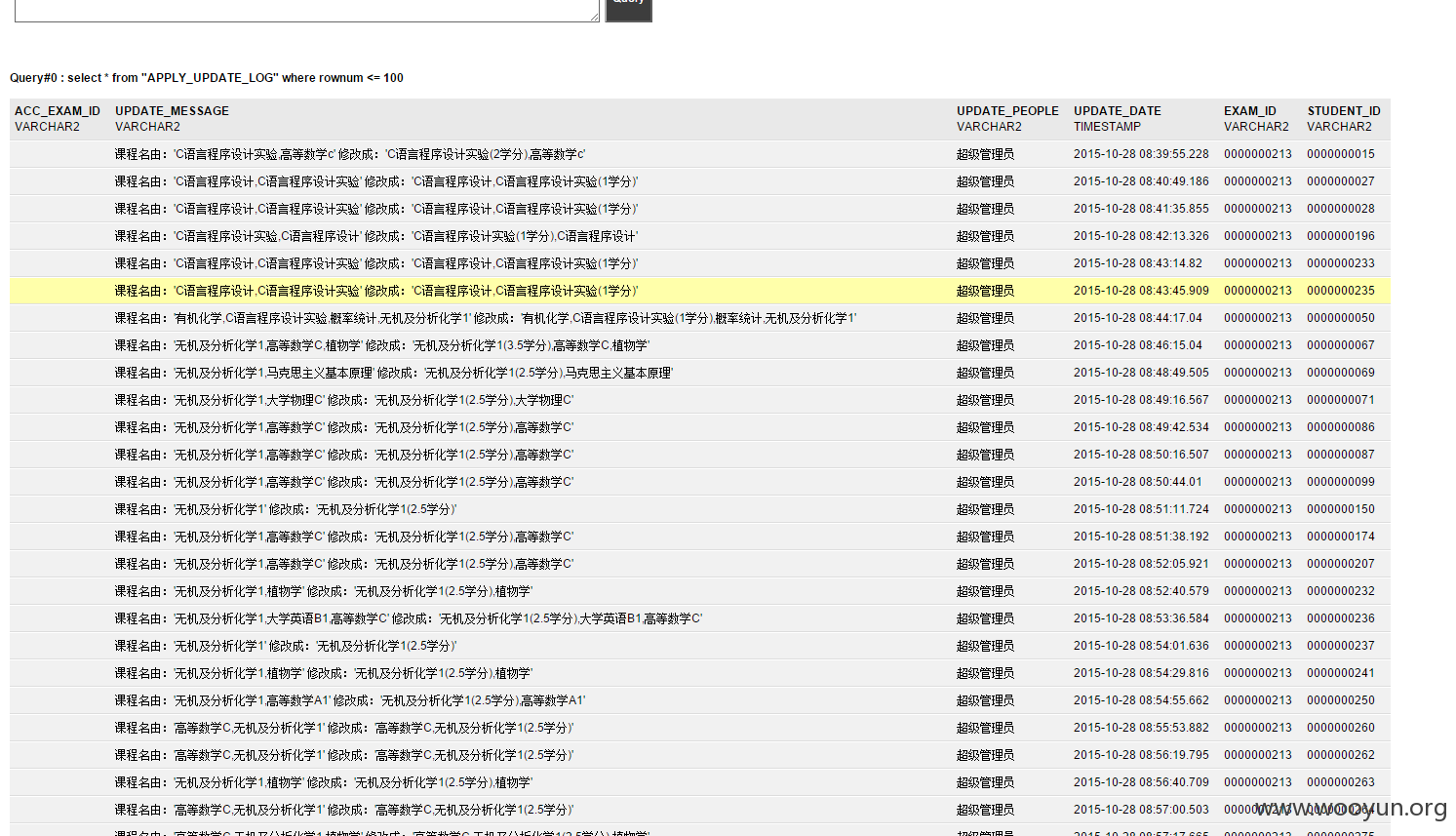

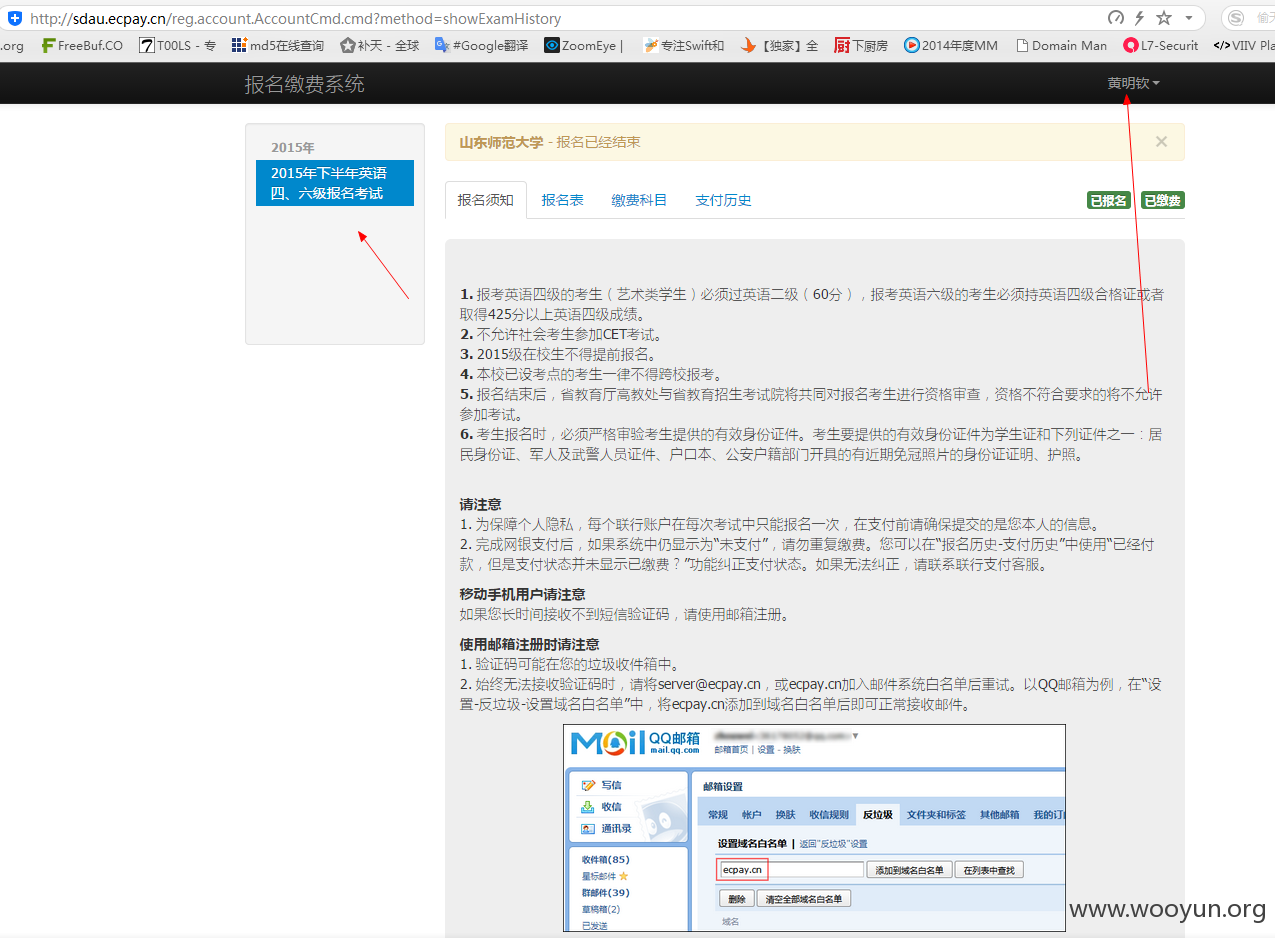

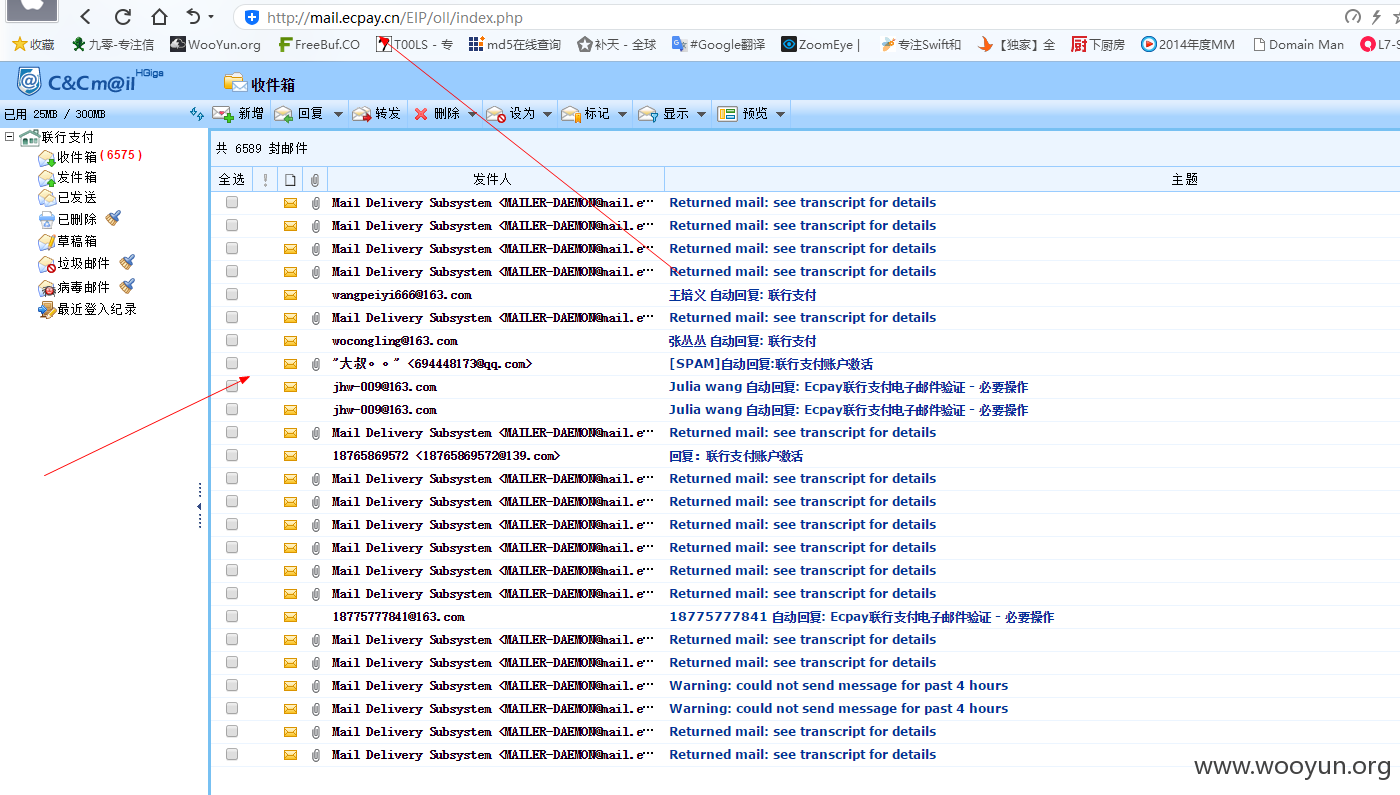

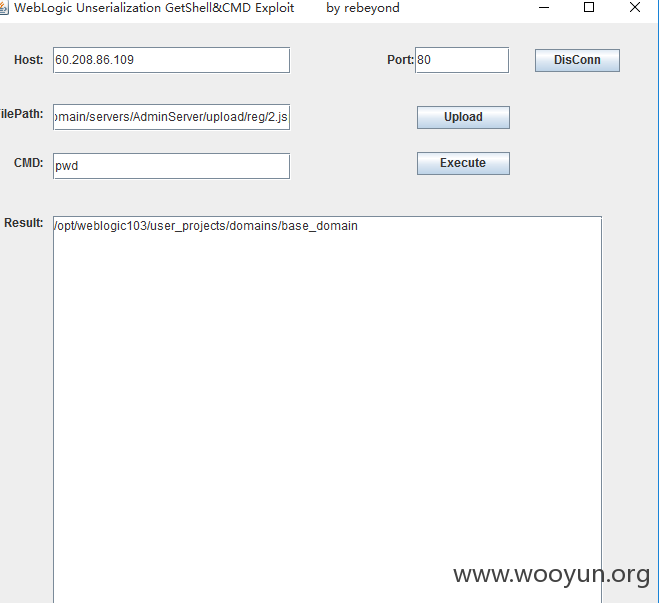

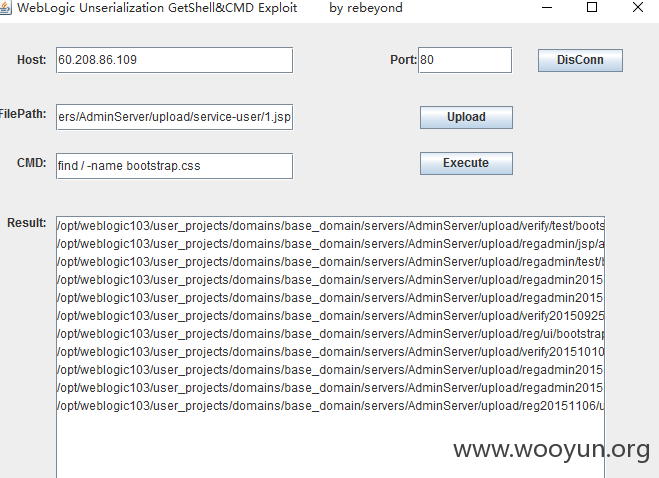

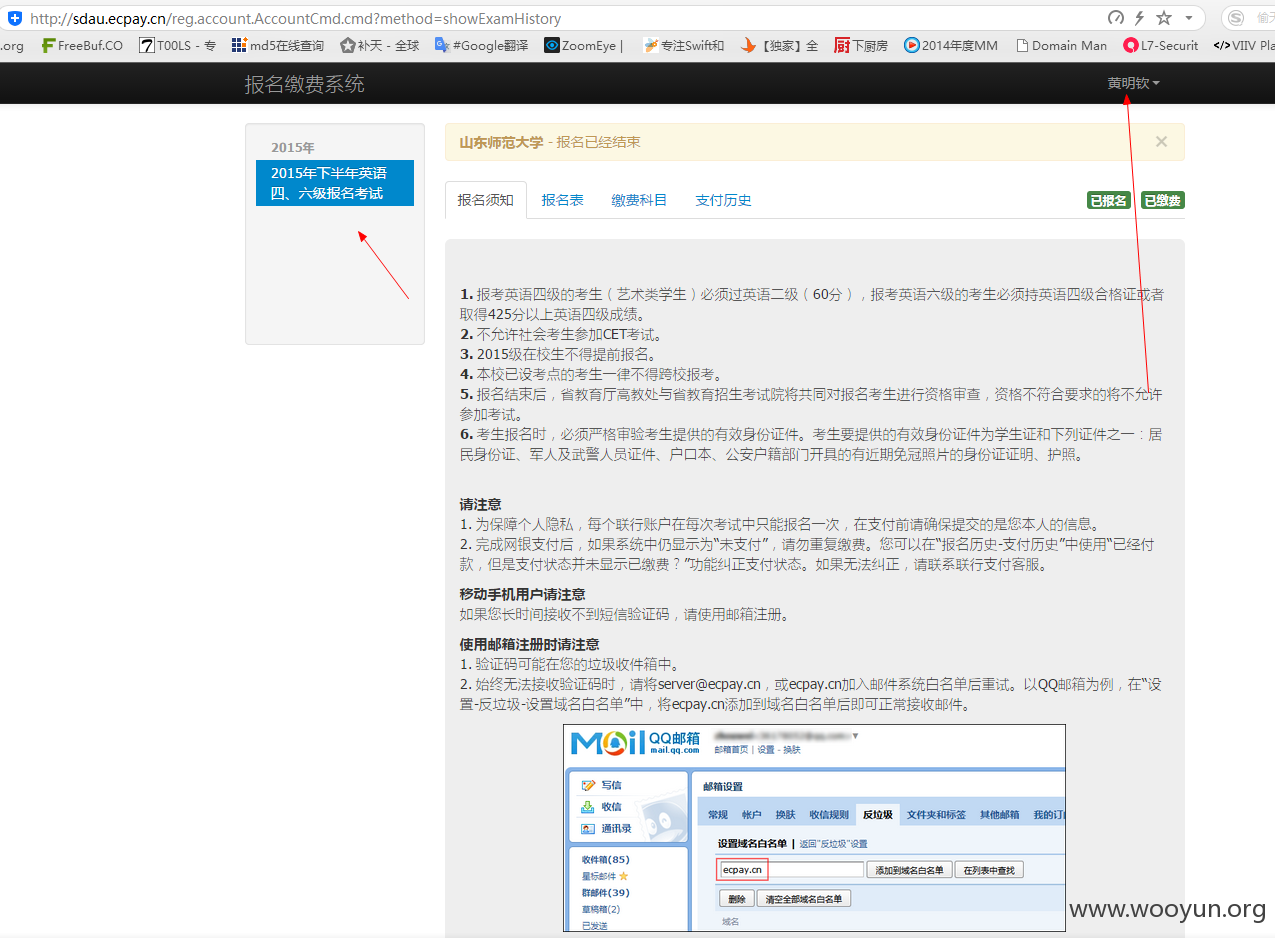

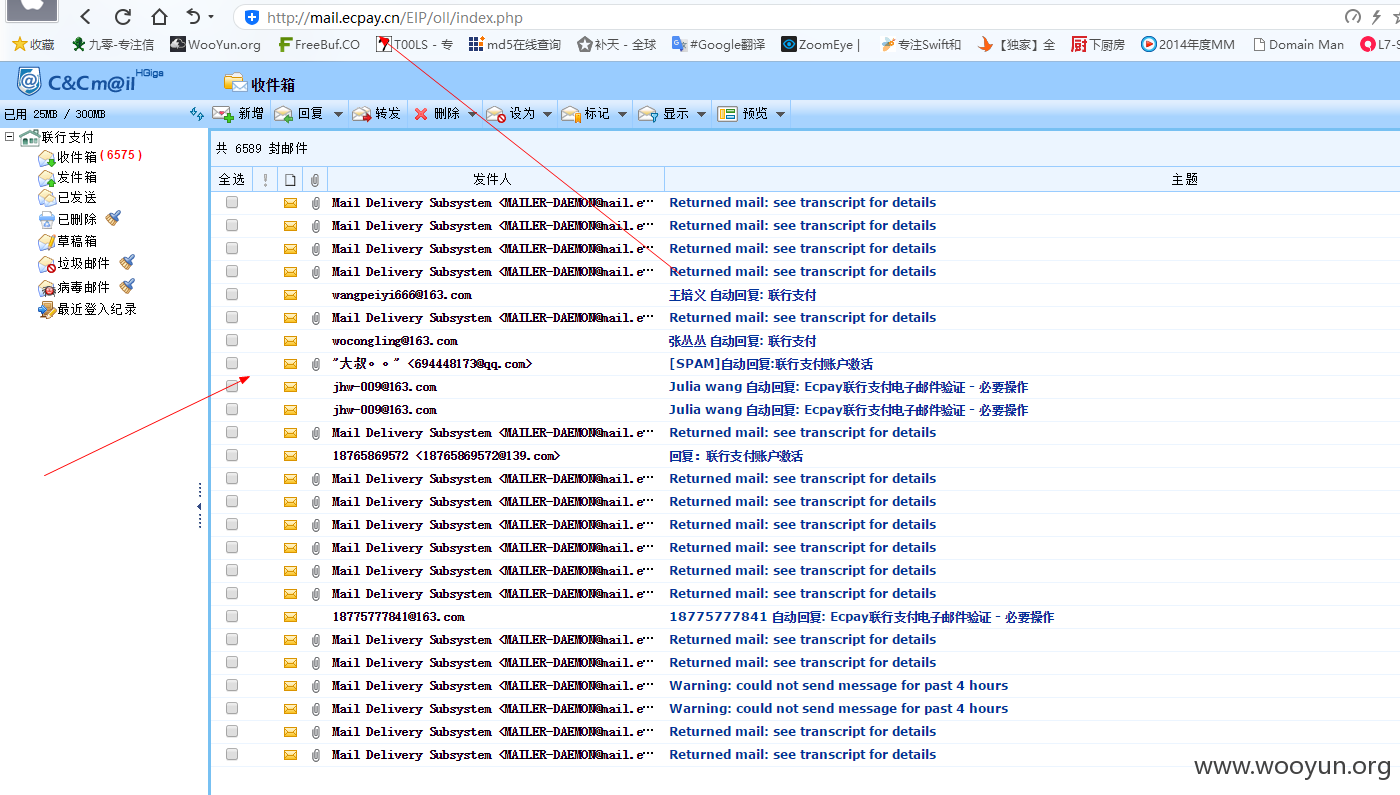

60.208.86.109 从没有任何标识到分析config.xml 到最后的写马,尝试多次均失败。weblogic的配置太过于复杂,分析不出host,而且反查也查不到域名,http://sdau.ecpay.cn发现个山东农业大学报名缴费系统,联行支持的,忽然想到,可以用find + css文件定位,实践成功写马,http://sdau.ecpay.cn/2.jsp carry 进去了才发现别有洞天,reg.ecpay.cn service.ecpay.cn 都绑定在这个IP上,通过分析,获取到三个可用数据库配置以及主server mail账号,通过对数据库的配置发现大量学生缴费以及个人信息,还有大量的账户信息,涉及到部分注册账号。成功登陆到mail系统,大量的收发邮件。。。

附上数据库及mail配置数据。

漏洞证明:

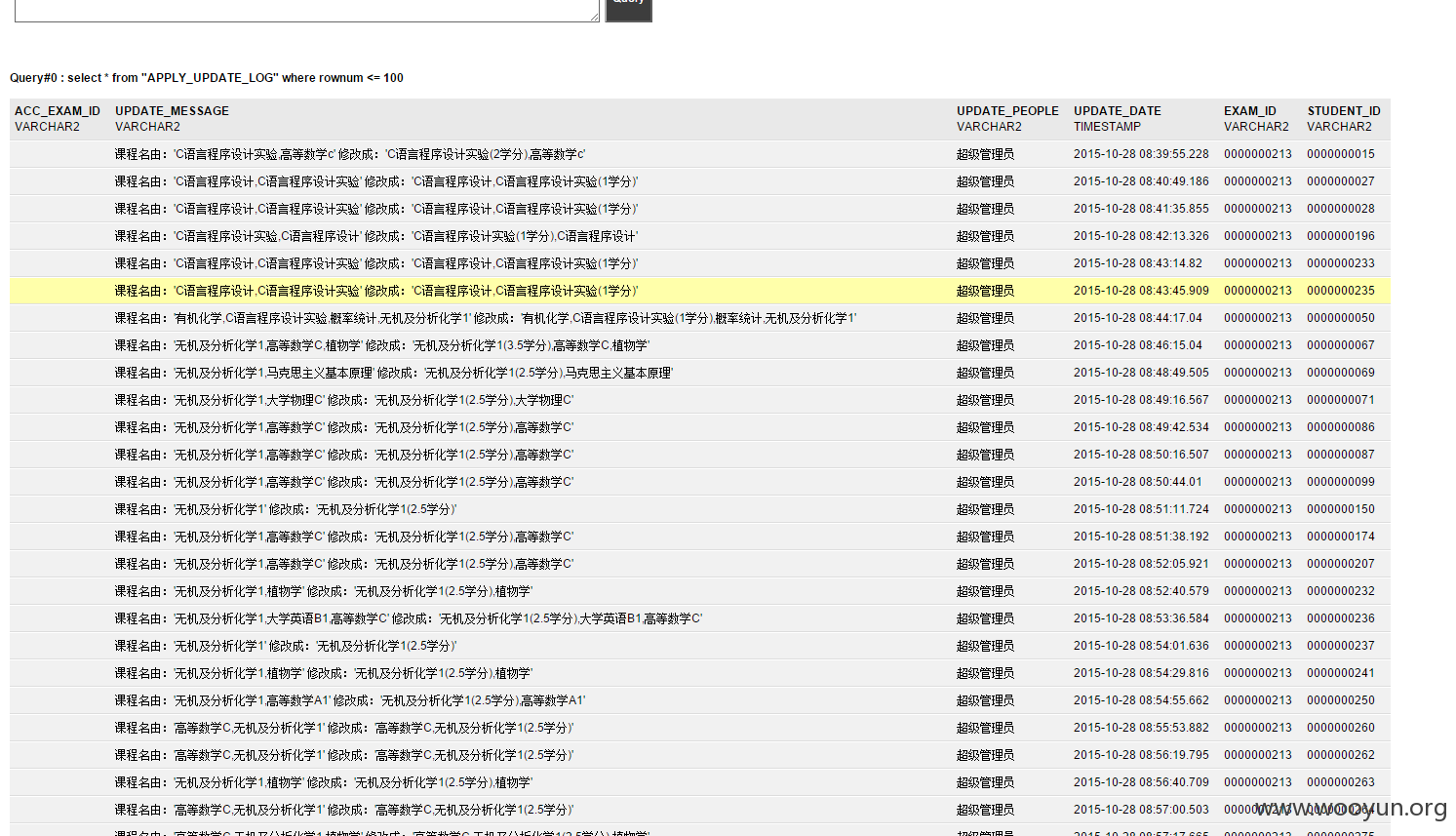

某个数据库结构。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-01-07 12:23

厂商回复:

非常感谢您的报告,问题已处理。如果有任何问题,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无