漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-097038

漏洞标题:运动加加(注册服务器)官网Getshell(含数据库信息以及配置)

相关厂商:苏州运智互动科技有限公司

漏洞作者: 路人甲

提交时间:2015-02-13 11:21

修复时间:2015-03-30 11:22

公开时间:2015-03-30 11:22

漏洞类型:命令执行

危害等级:高

自评Rank:18

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

#运智互动是中国智能电视游戏领域的先行者与开拓者。从2009年成立至今,我们的主要产品“运动加加”已经成为领域内最受欢迎,且安装量最高的体感游戏。

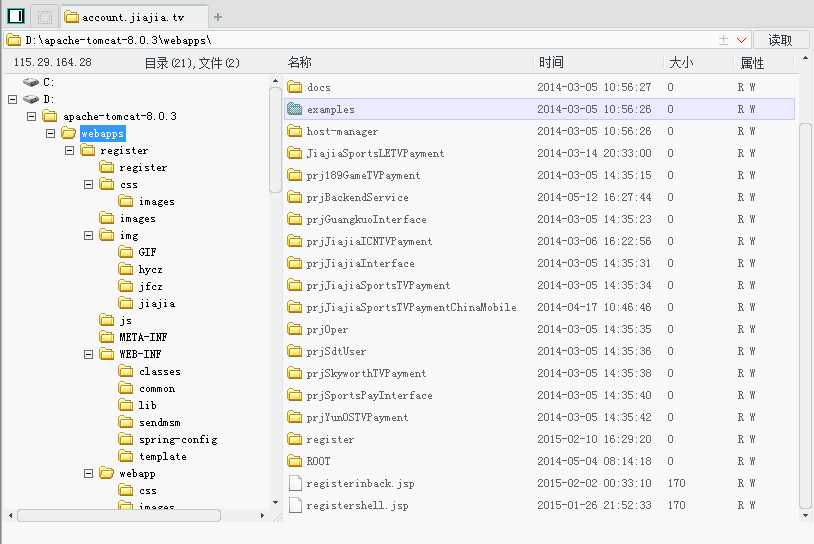

#运动加加(注册服务器)官网Getshell!

详细说明:

漏洞证明:

修复方案:

对于这个游戏我还是比较关注的,没想到随意检测获取Webshell权限。关于数据库密码链接,我没有,为防止造成更多不必要风险,作为白帽子,这是我应该做的!希望贵公司重视此漏洞!

1、$有没有

2、小礼物有没有

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝