漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093495

漏洞标题:猫扑主站设计不当可暴力破解用户可撞库可批量封禁任意用户

相关厂商:猫扑

漏洞作者: 路人甲

提交时间:2015-01-23 12:17

修复时间:2015-03-09 12:18

公开时间:2015-03-09 12:18

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-23: 细节已通知厂商并且等待厂商处理中

2015-01-23: 厂商已经确认,细节仅向厂商公开

2015-02-02: 细节向核心白帽子及相关领域专家公开

2015-02-12: 细节向普通白帽子公开

2015-02-22: 细节向实习白帽子公开

2015-03-09: 细节向公众公开

简要描述:

缺个移动硬盘存片子

详细说明:

先说爆破吧:

首页登陆的时候没有验证码,以为输入几次登陆错误以后才有验证码,但是输入错误几次以后还是没出来验证码

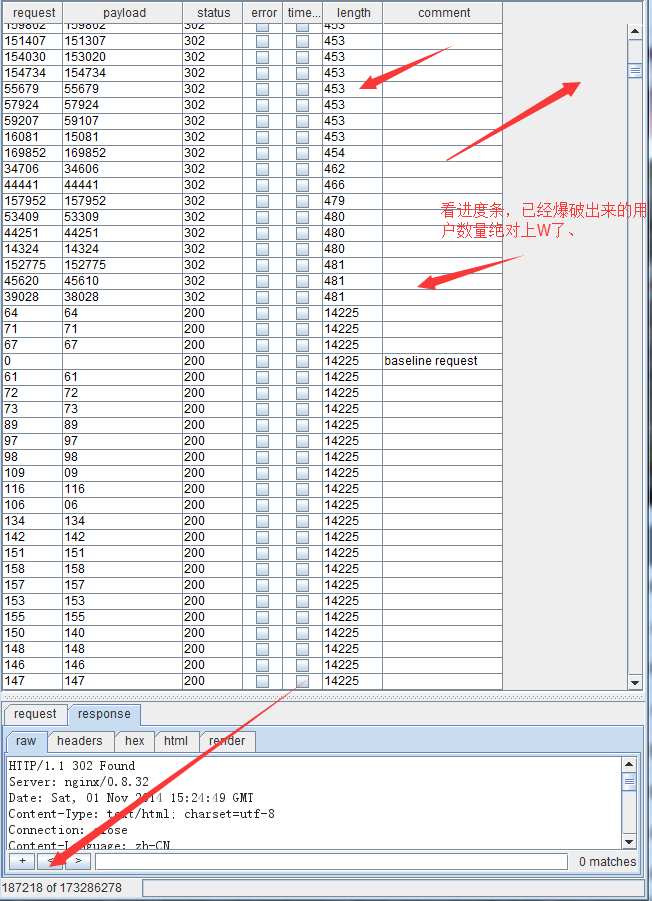

然后直接加载强力字典然后放到burp本机跑(本机配置比较高,跑的快。。)

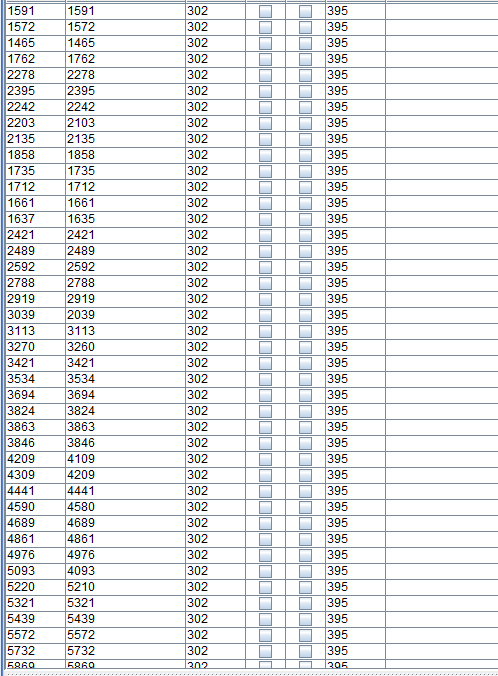

跑了大概十几分钟吧,就已经跑了18W多用户了,看进度条比例跑出来的用户量绝对上W了

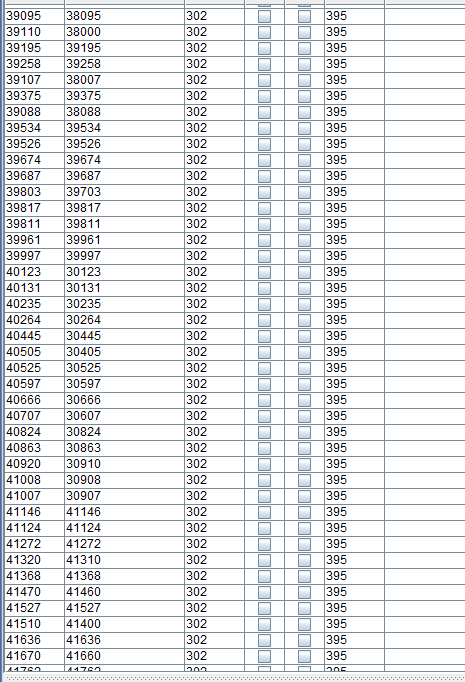

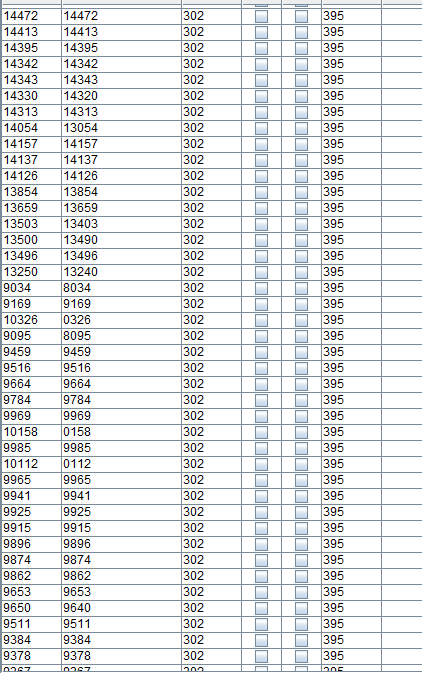

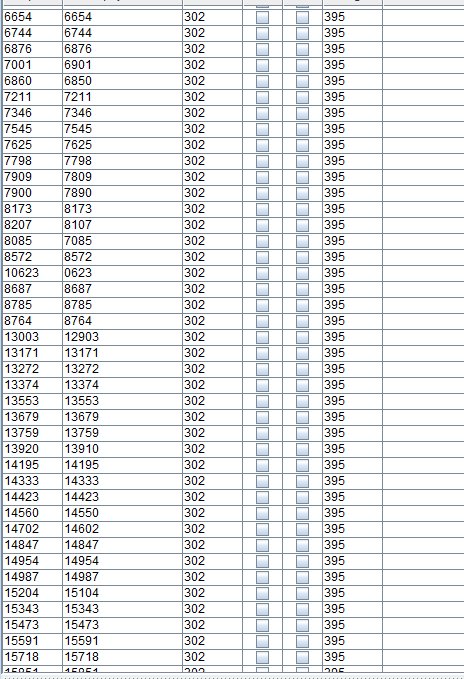

这里发几页看看吧:

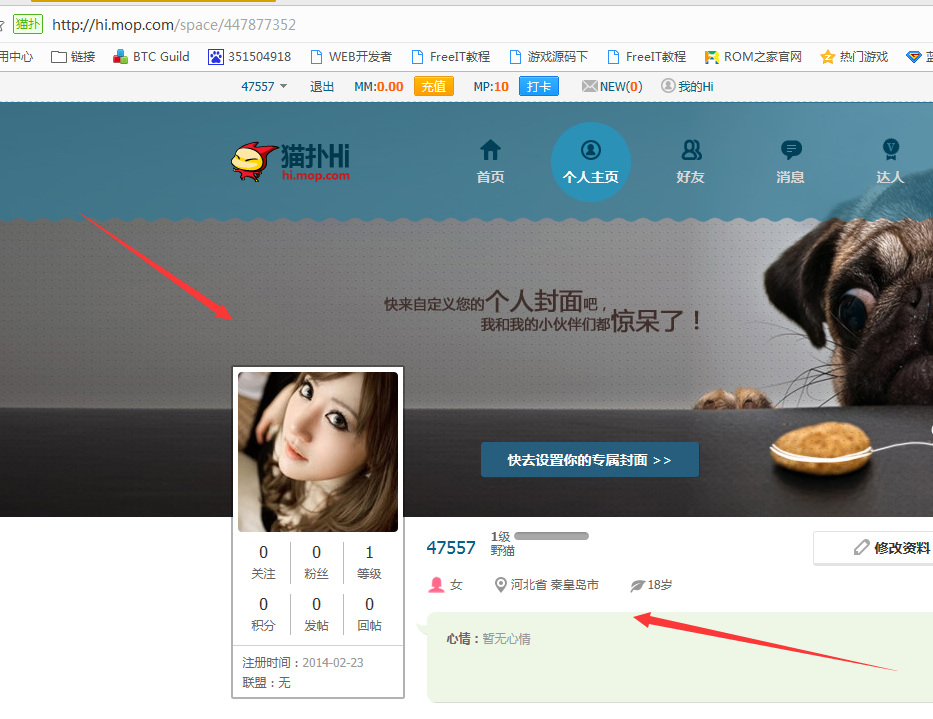

随便选几个登陆看看,妹纸多多~

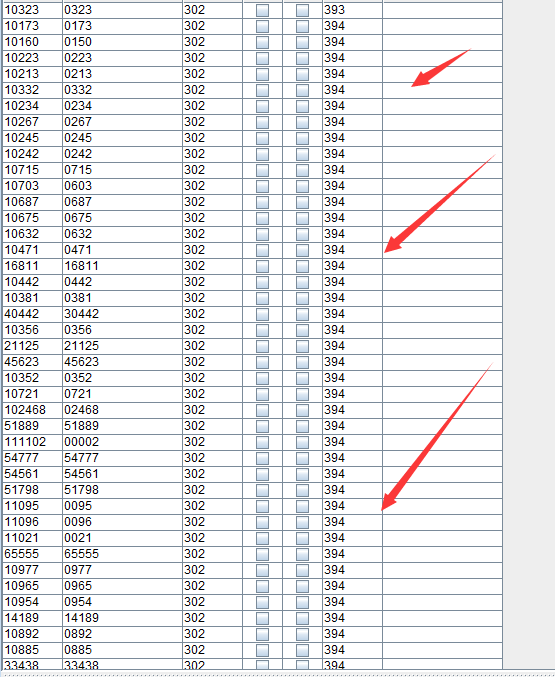

然后再说封禁任意用户吧:

一开始说输入错误几次以后以为会出来验证码,但是没出来 ,而是出来的这个。。

爬一下用户名,然后你们就都懂了吧。。

漏洞证明:

修复方案:

缺个移动硬盘存片子

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-01-23 12:19

厂商回复:

谢谢

最新状态:

暂无